|

一、适用场合

1、网络终端量大,成百上千(本例实测5000左右终端正常,上万的并发量未经测试是否合适)。 2、当有异常的访问时,排查具体的网段、ip地址、物理设备。 3、在现运行网络的基础上完成配置过程,不增加硬件投资。

二、准备工作

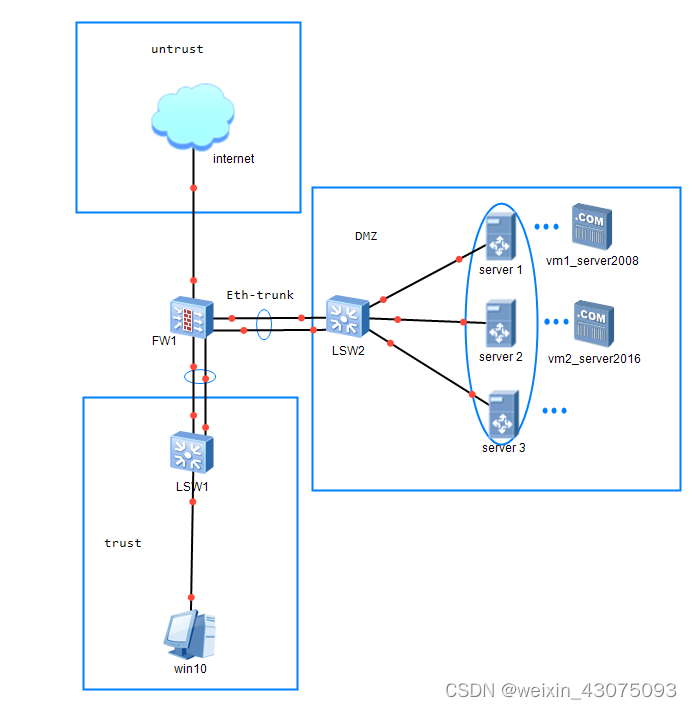

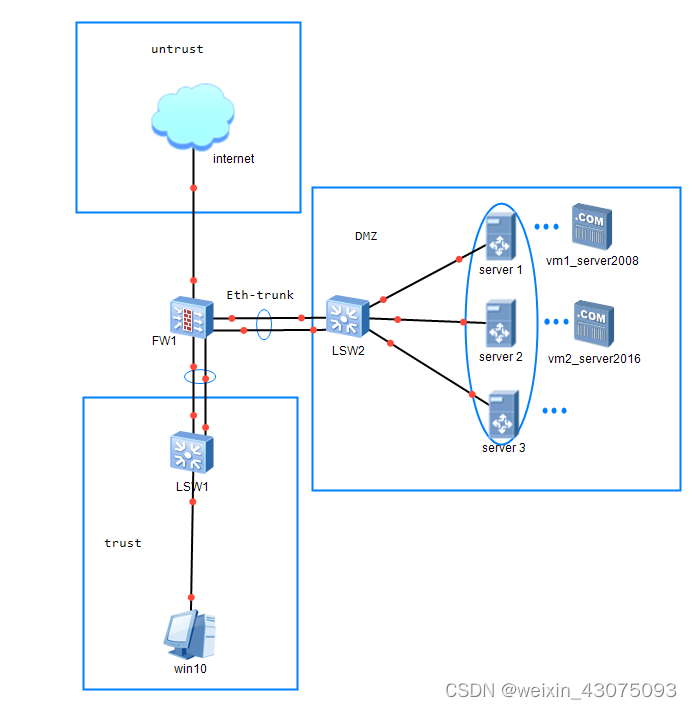

1、虚拟化服务器server2008 R2,用于日志的存储。 2、3CDEAMON工具运行在server2008上,用于开启syslog服务。 3、win10客户端下载nc/nc64工具测试udp端口的连通性。 4、华为防火墙、核心交换机、虚拟化DHCP服务器、虚拟化日志存储服务器的配置。(虚拟化配置与打通网络的配置本文不赘述,可参考前面写过的博文,本文主要以日志的配置与存储为主。) 5、虚拟化DHCP服务器server 2016用于对终端分配动态的ip地址。 6、拓扑图

三、配置过程

(一)虚拟化服务器server2008 R2基本配置,用于日志的存储

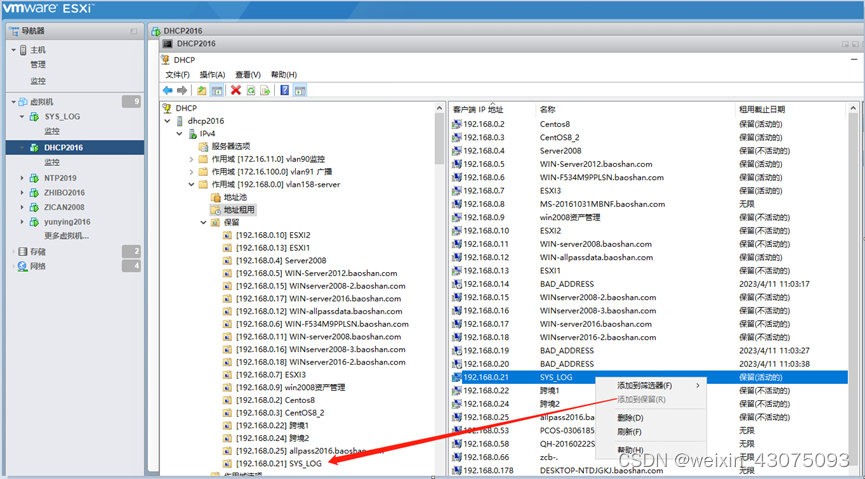

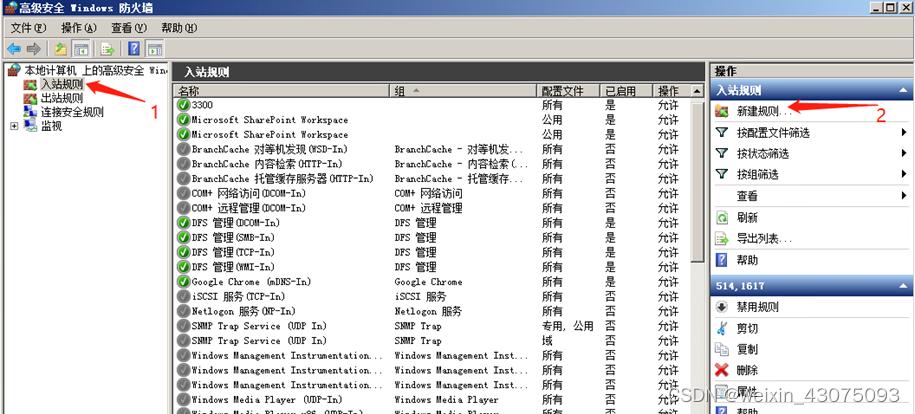

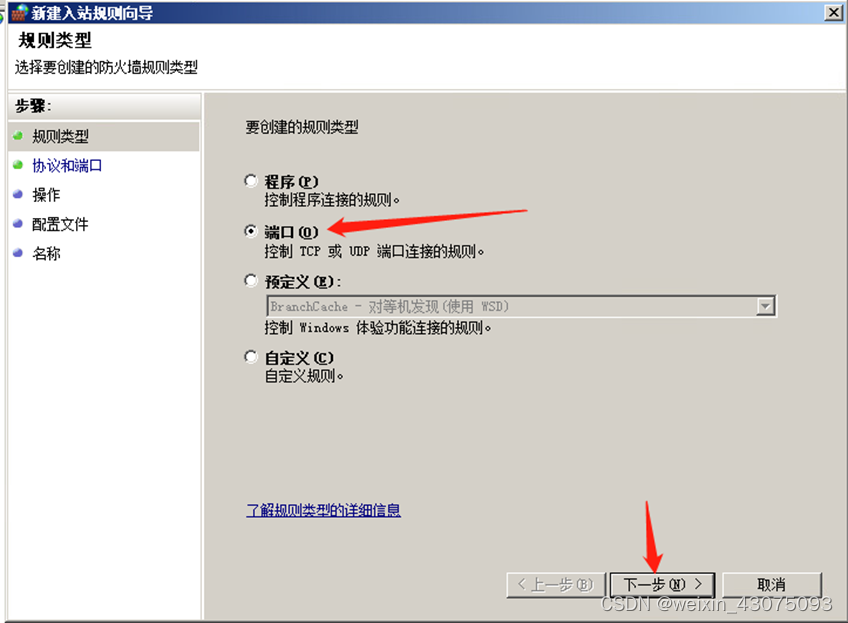

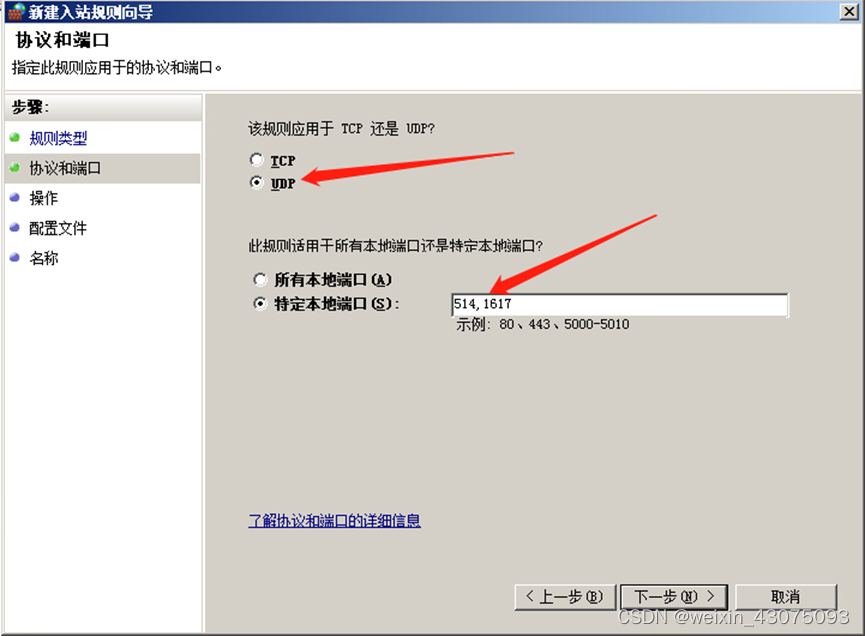

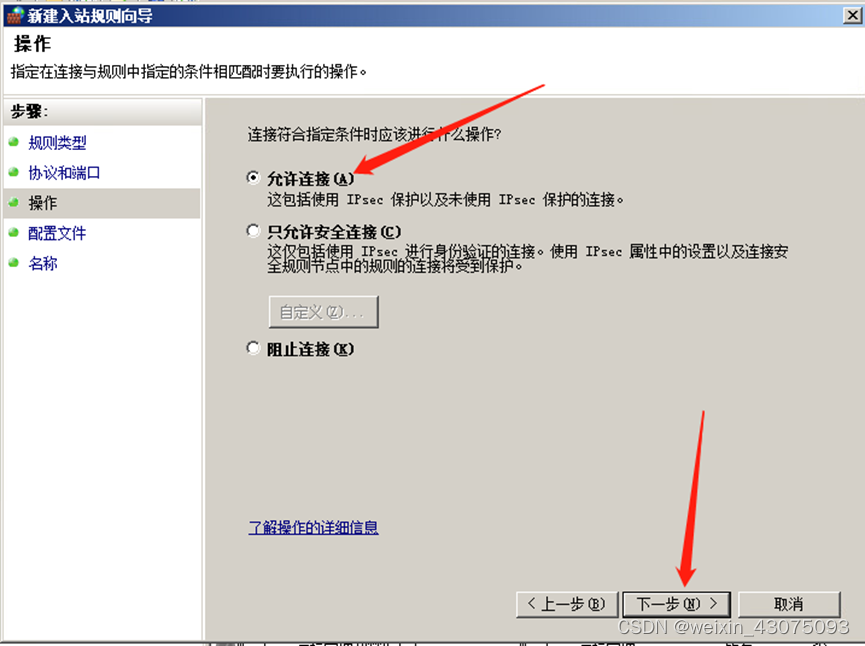

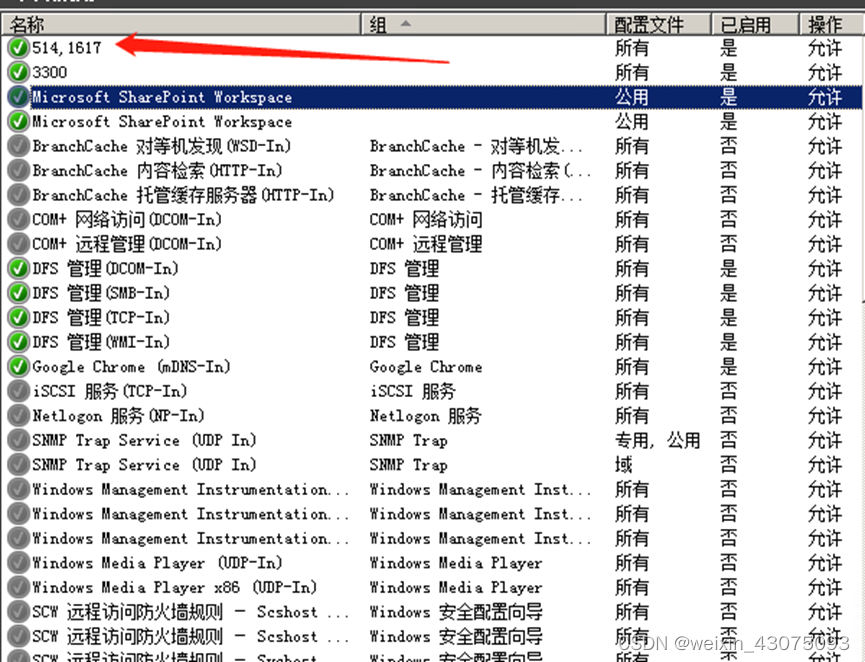

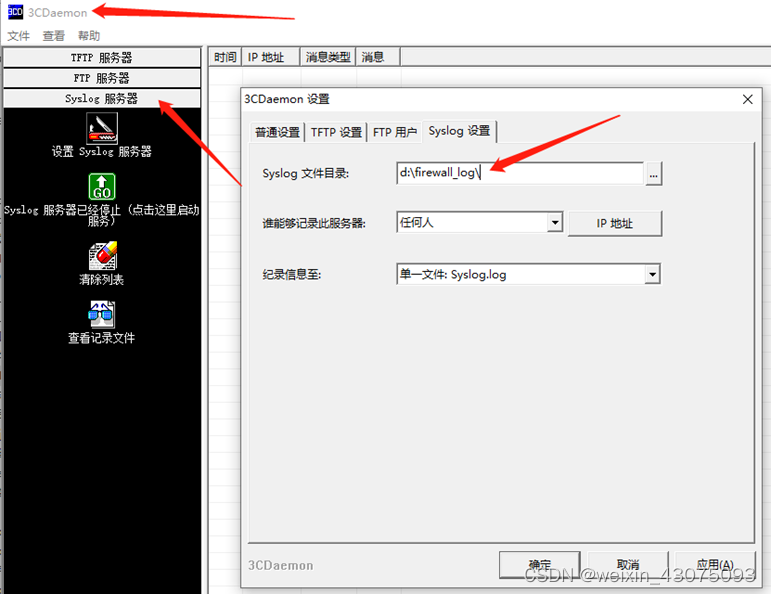

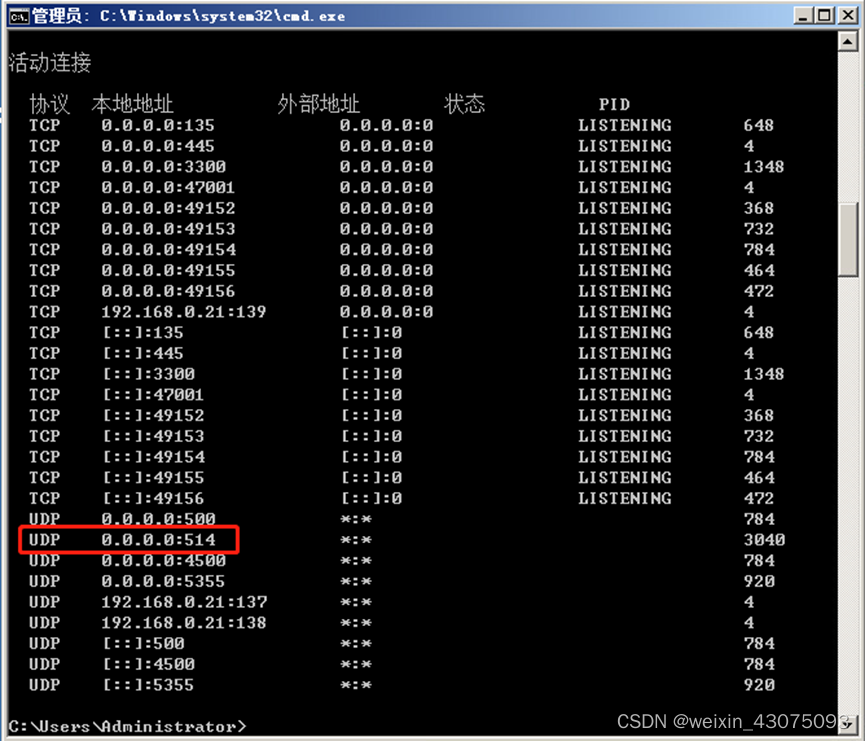

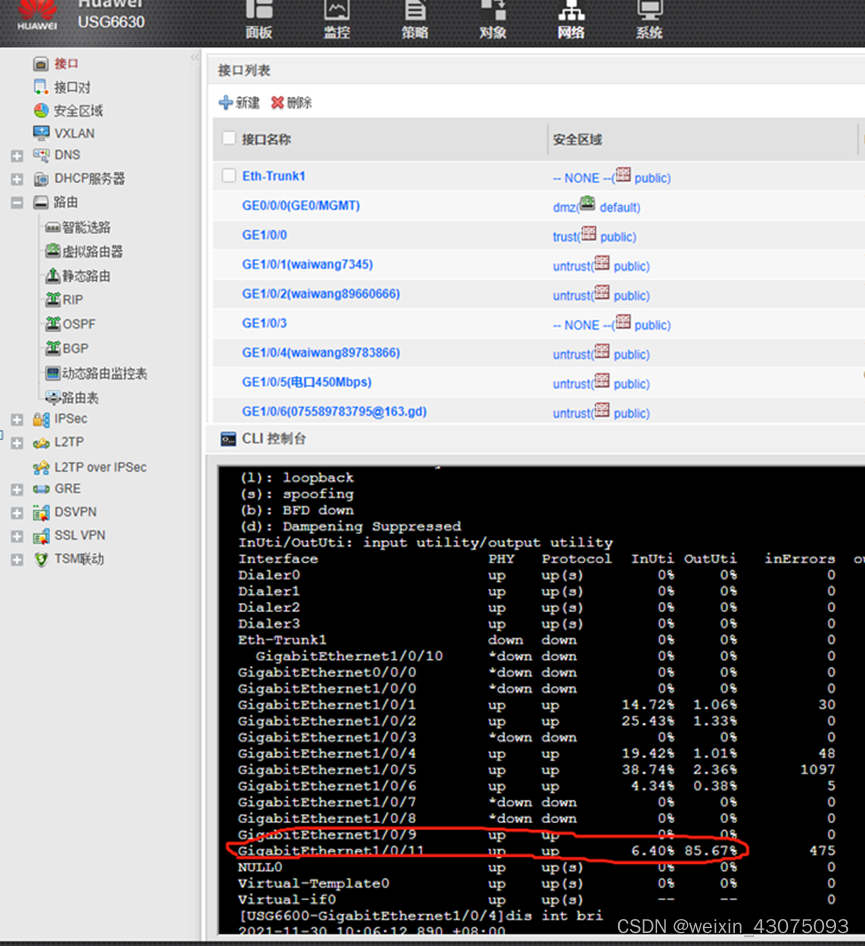

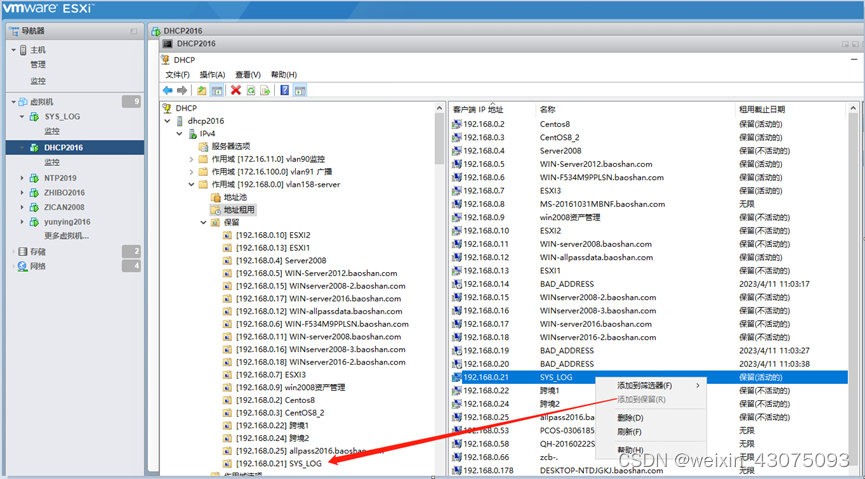

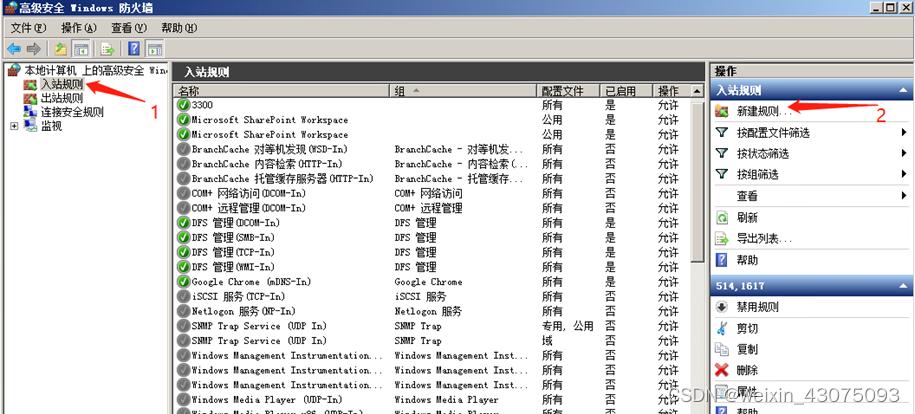

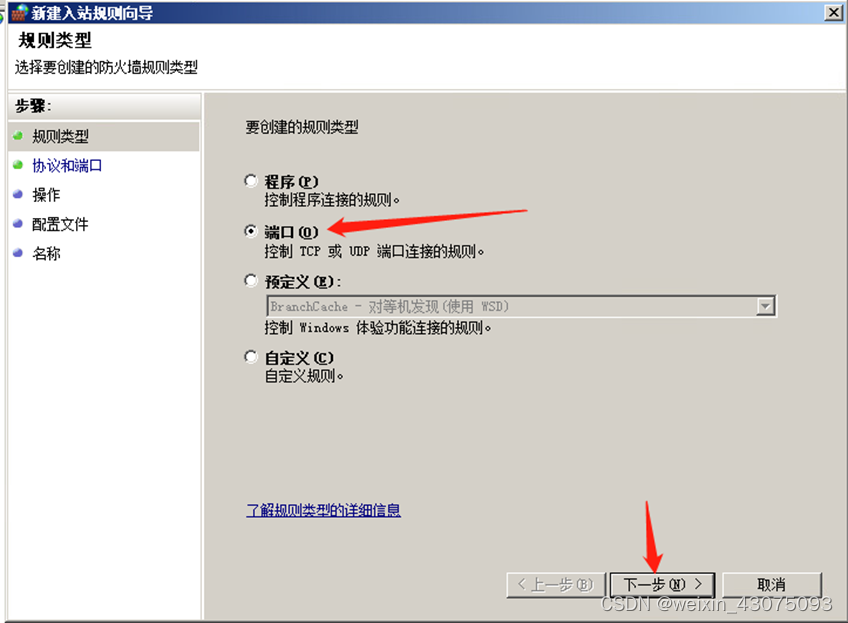

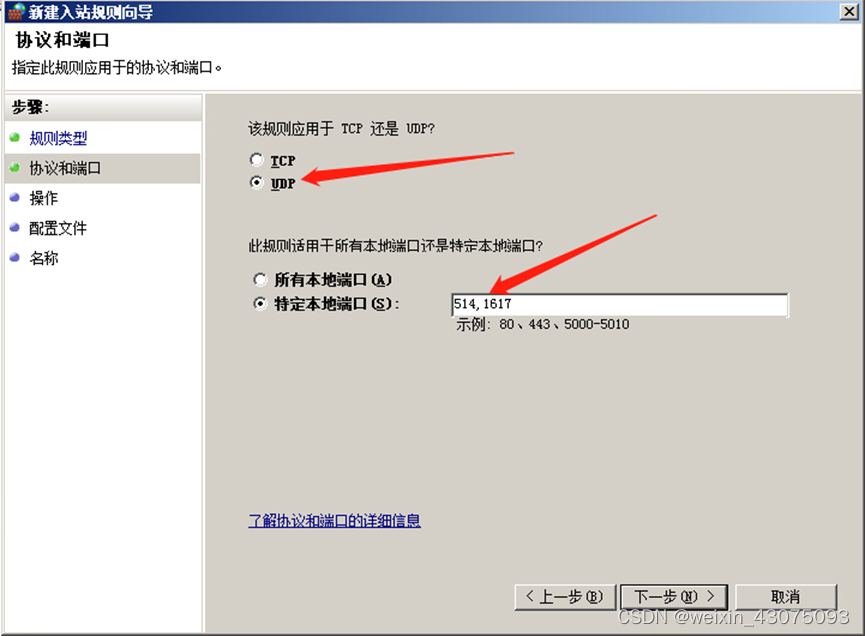

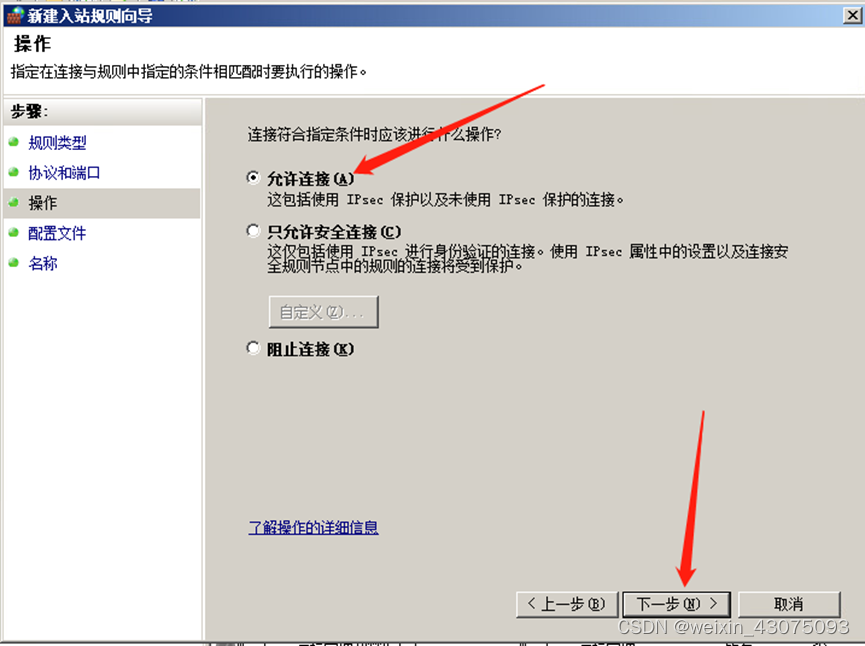

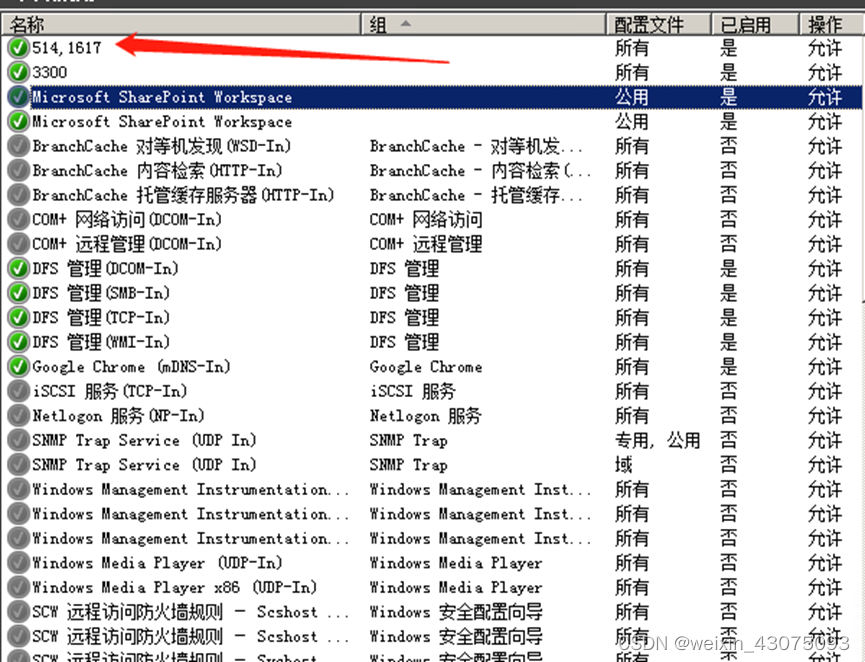

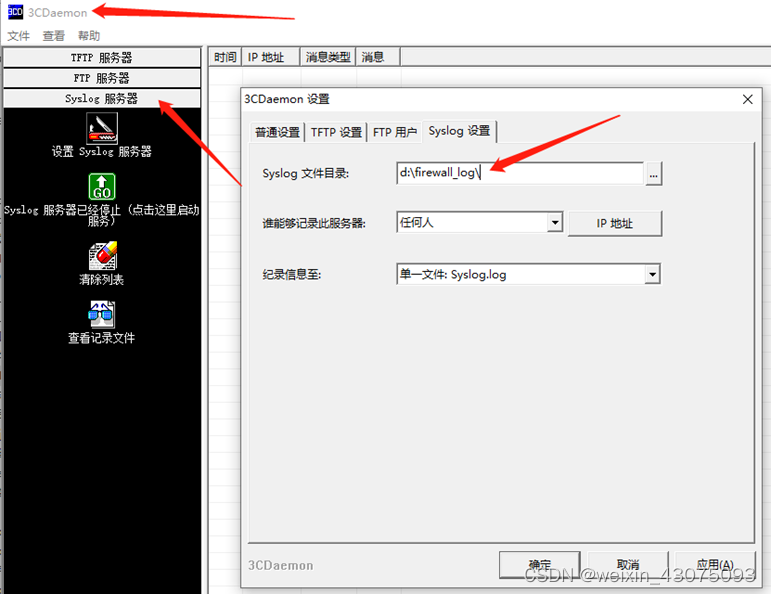

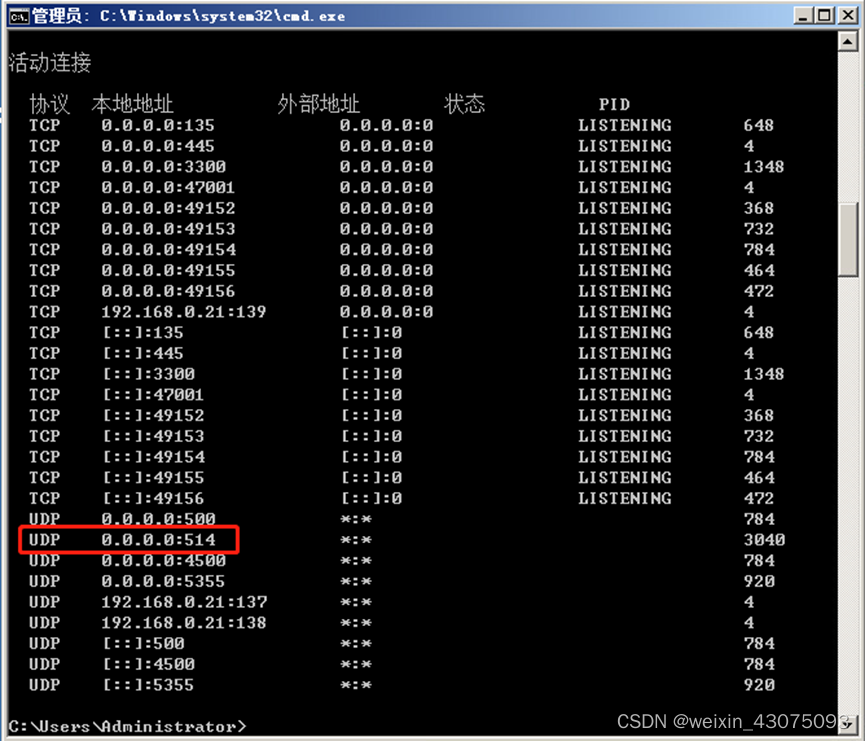

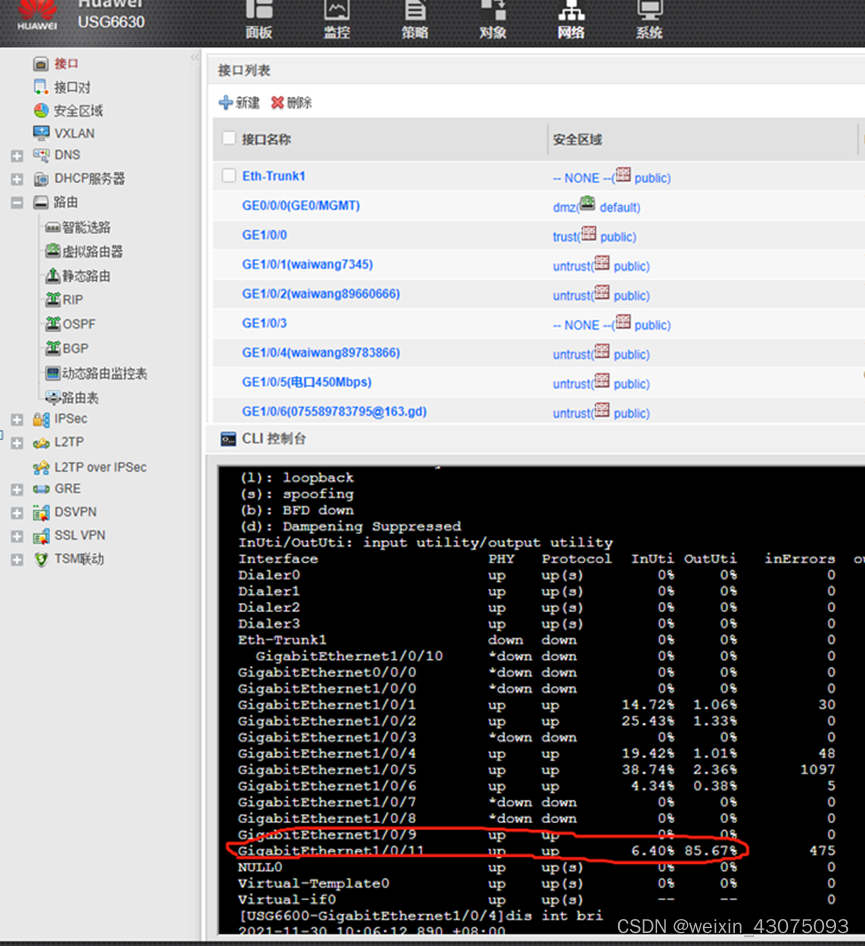

1、从server 2016的DHCP服务器上对日志存储服务器进行动态获取ip地址的绑定,相当于手动给日志服务器配置一个固定的ip地址,此处使用DHCP服务器绑定的原因在于,环境内使用的服务器数量较多,对日常业务服务器的网段已经开始了DHCP服务,为避免手动配置的ip地址与动态获取ip地址的冲突,所以进行了保留地址的配置,以确保该ip地址不会再分配给其他新增加的服务器。  2、开启server 2008 R2上的UDP 514端口与UDP 1617端口 2、开启server 2008 R2上的UDP 514端口与UDP 1617端口     下一步,取名称,完成,防火墙的访问规则列表中出现了新建的规则后,即OK,如下图: 下一步,取名称,完成,防火墙的访问规则列表中出现了新建的规则后,即OK,如下图:  3、在server 2008 R2上配置3CDaemon工具,开启syslog日志服务,并将日志保存路径指定,如下图: 3、在server 2008 R2上配置3CDaemon工具,开启syslog日志服务,并将日志保存路径指定,如下图:  4、在server 2008 R2上查看本机已经开启的端口,使用命令netstat –ano,可以很清晰看到UDP的514端口已经开启好 4、在server 2008 R2上查看本机已经开启的端口,使用命令netstat –ano,可以很清晰看到UDP的514端口已经开启好  (二)华为防火墙上的日志接口配置(前提:防火墙与虚拟化服务器的网络已经打通) 1、从核心交换机到防火墙上的千兆光口流量达到了85%左右,所以本例中配置了2个光口为eth-trunk的逻辑捆绑模式,防止内网到防火墙之间的主链路故障或出现带宽瓶颈 (1)防火墙端配置指令如下: interface Eth-Trunk1 #创建逻辑接口eth-trunk 1 ip address 192.168.X.X 255.255.255.0 #配置逻辑接口的ip地址,与核心交换机网络接通 pim sm #因经常有直播业务,开启三层上的直播稀疏模式 alias Eth-Trunk1 #给逻辑接口取别名 service-manage ssh permit #仅允许内网ssh模式远程连接到防火墙 firewall defend ipcar source session-rate-limit enable #开启新建会话数量的限制,防止DDOS攻击,具体的值视情况配置参数 interface GigabitEthernet1/0/8 #进入G1/0/8端口,将它加入到逻辑捆绑的链路当中 description neiwang1 #对该接口进行描述,便于以后维护 undo shutdown #开启该物理接口 eth-trunk 1 #把物理接口添加到逻辑捆绑的链路 (二)华为防火墙上的日志接口配置(前提:防火墙与虚拟化服务器的网络已经打通) 1、从核心交换机到防火墙上的千兆光口流量达到了85%左右,所以本例中配置了2个光口为eth-trunk的逻辑捆绑模式,防止内网到防火墙之间的主链路故障或出现带宽瓶颈 (1)防火墙端配置指令如下: interface Eth-Trunk1 #创建逻辑接口eth-trunk 1 ip address 192.168.X.X 255.255.255.0 #配置逻辑接口的ip地址,与核心交换机网络接通 pim sm #因经常有直播业务,开启三层上的直播稀疏模式 alias Eth-Trunk1 #给逻辑接口取别名 service-manage ssh permit #仅允许内网ssh模式远程连接到防火墙 firewall defend ipcar source session-rate-limit enable #开启新建会话数量的限制,防止DDOS攻击,具体的值视情况配置参数 interface GigabitEthernet1/0/8 #进入G1/0/8端口,将它加入到逻辑捆绑的链路当中 description neiwang1 #对该接口进行描述,便于以后维护 undo shutdown #开启该物理接口 eth-trunk 1 #把物理接口添加到逻辑捆绑的链路

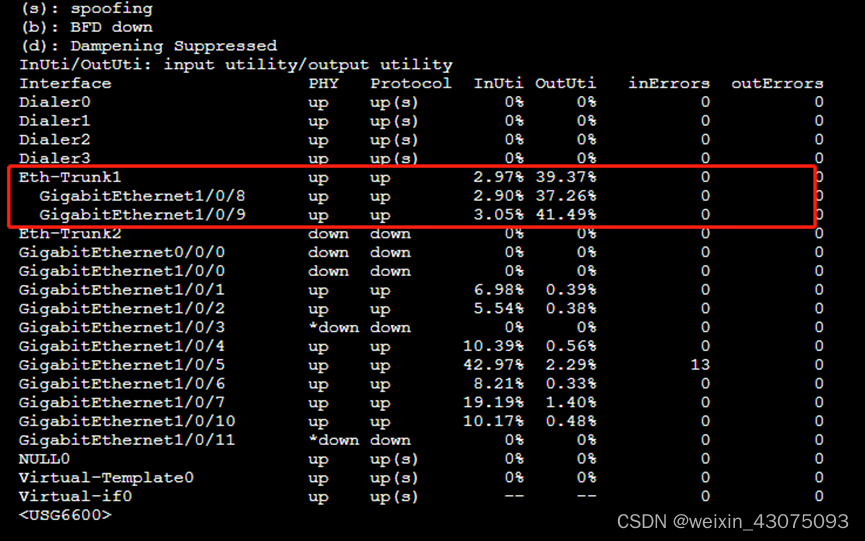

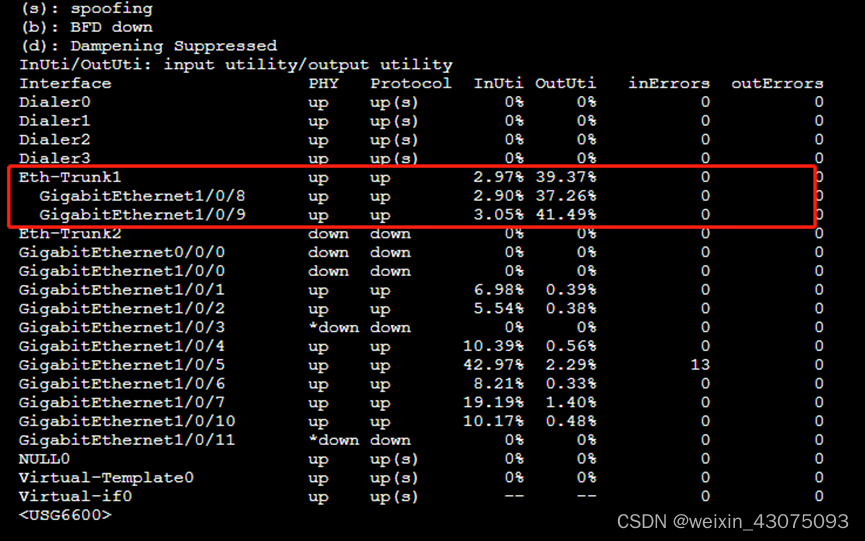

interface GigabitEthernet1/0/9 #将G1/0/9端口加入到逻辑捆绑的链路当中 description neiwang2 undo shutdown eth-trunk 1 (2)配置前的防火墙查看端口流量如下图:display interface brief  (3)防火墙配置之后的端口及流量情况如下,很明显eth-trunk 1的2条物理链路分别承担了网络的流量,平均为40%左右,起到了负载均衡的作用,而且能实现冗余,当其中一条出现故障,另一条仍然能正常工作,不会影响用户的体验: (3)防火墙配置之后的端口及流量情况如下,很明显eth-trunk 1的2条物理链路分别承担了网络的流量,平均为40%左右,起到了负载均衡的作用,而且能实现冗余,当其中一条出现故障,另一条仍然能正常工作,不会影响用户的体验:  2、核心交换机端的配置 (1)配置指令: interface Eth-Trunk1 #创建逻辑捆绑接口eth-trunk 1 undo portswitch #开启接口的三层模式 description neiwang1_g1/1/14and g 1/1/15 #描述,用于日常维护 ip address 192.168.X.X 255.255.255.0 #给eth-trunk 1配置ip地址,与防火墙接通 ip verify source-address #检查数据包的源地址是否正常,防攻击 interface GigabitEthernet1/1/14 #将物理接口g1/1/14加入到逻辑捆绑接口 eth-trunk 1 2、核心交换机端的配置 (1)配置指令: interface Eth-Trunk1 #创建逻辑捆绑接口eth-trunk 1 undo portswitch #开启接口的三层模式 description neiwang1_g1/1/14and g 1/1/15 #描述,用于日常维护 ip address 192.168.X.X 255.255.255.0 #给eth-trunk 1配置ip地址,与防火墙接通 ip verify source-address #检查数据包的源地址是否正常,防攻击 interface GigabitEthernet1/1/14 #将物理接口g1/1/14加入到逻辑捆绑接口 eth-trunk 1

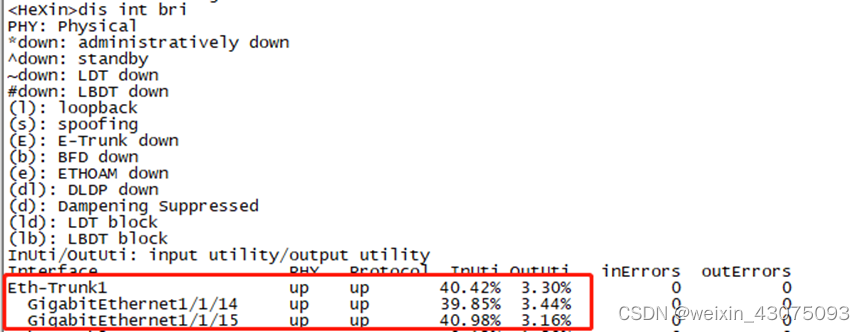

interface GigabitEthernet1/1/15 #将物理接口g1/1/14加入到逻辑捆绑接口 eth-trunk 1 security-policy #配置防火墙安全策略 rule name 501教室 #策略命名 session logging #开启会话日志 source-zone trust #指定源安全区域为trust destination-zone untrust #指定目标安全区域为untrust source-address address-set 501教室 #配置目的地址池 action permit #允许以上配置应用 rule name 502教室 #策略命名 session logging #开启会话日志 source-zone trust #指定源安全区域为trust destination-zone untrust #指定目标安全区域为untrust source-address address-set 502教室 #配置目的地址池 action permit #允许以上配置应用 ip address-set 501教室 type object #配置对应名称的地址池 address 0 192.168.70.0 mask 24 #指定地址池对应的网段 ip address-set 502教室 type object #配置对应名称的地址池 address 0 192.168.71.0 mask 24 #指定地址池对应的网段

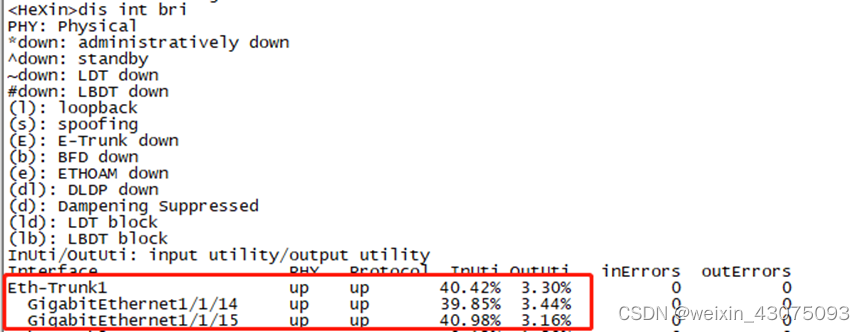

(2)核心交换机配置后的结果如下图,逻辑捆绑链路中的2条物理链路各负载分担40%左右,既实现了负载均衡也能实现冗余备用。

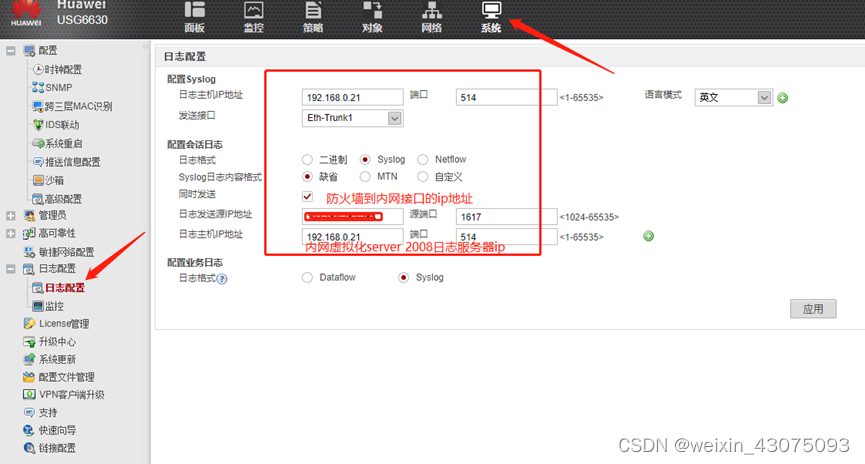

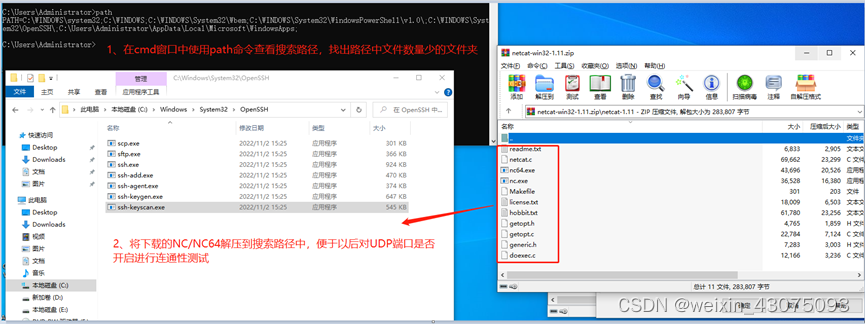

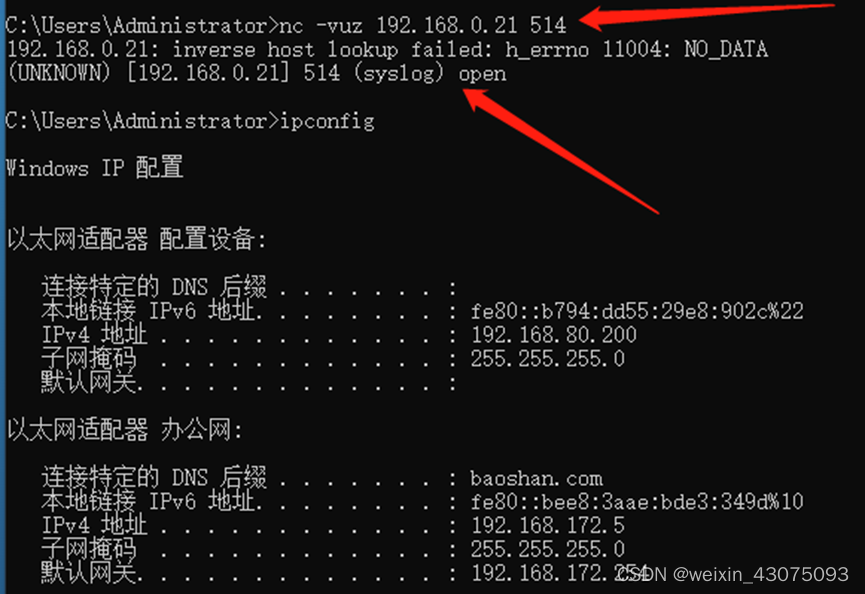

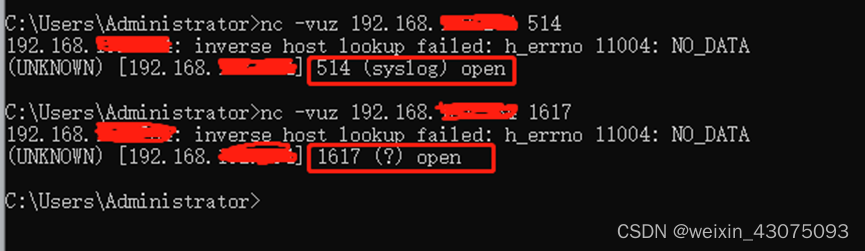

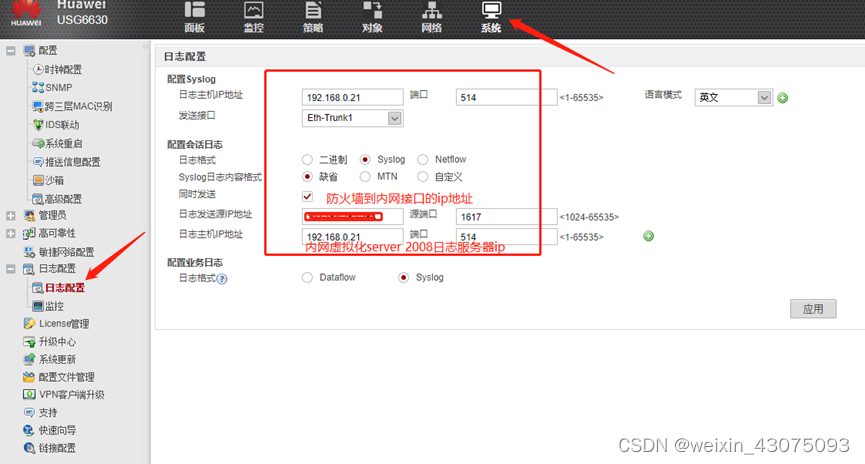

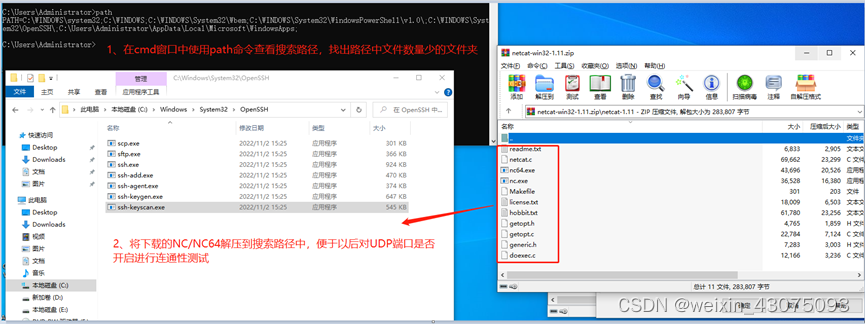

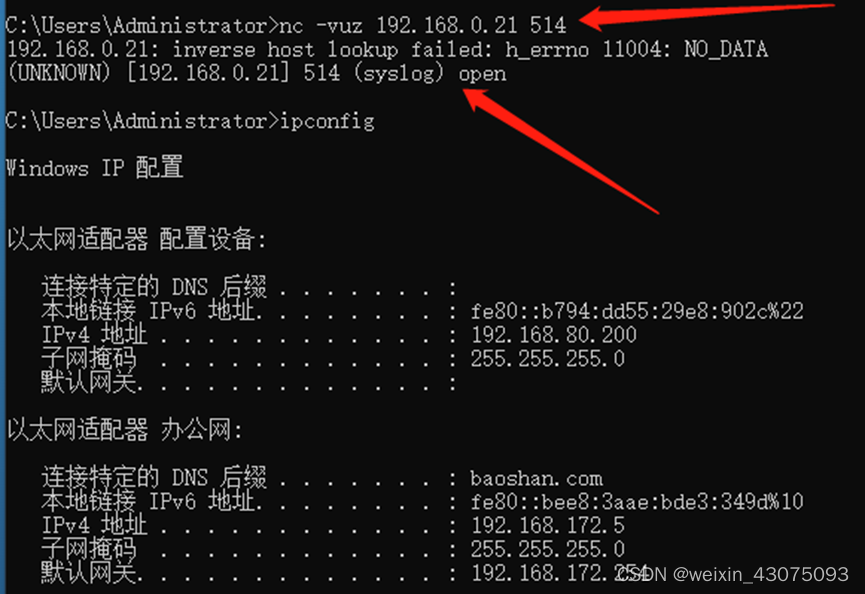

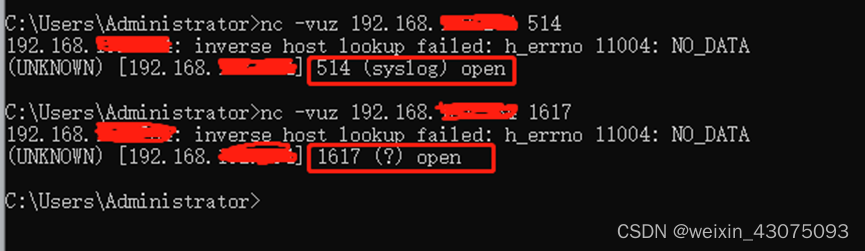

3、华为防火墙上的日志配置如下图: (1)配置指令 log type traffic enable #开启流量策略,所有命中安全策略的流量日志都会被记录到存储介质中。 log type syslog enable #记录日志功能已开启 log type policy enable #策略命中日志全局开关开启 firewall log source 192.168.X.X 1617 #配置防火墙日志的源ip与端口 firewall log host 1 192.168.X.X 514 #配置存储日志的server 2008 R2的ip地址与端口号 firewall log session multi-host-mode concurrent #配置会话日志的工作模式 firewall log session log-type syslog #配置会话日志类型 3、华为防火墙上的日志配置如下图: (1)配置指令 log type traffic enable #开启流量策略,所有命中安全策略的流量日志都会被记录到存储介质中。 log type syslog enable #记录日志功能已开启 log type policy enable #策略命中日志全局开关开启 firewall log source 192.168.X.X 1617 #配置防火墙日志的源ip与端口 firewall log host 1 192.168.X.X 514 #配置存储日志的server 2008 R2的ip地址与端口号 firewall log session multi-host-mode concurrent #配置会话日志的工作模式 firewall log session log-type syslog #配置会话日志类型  (三)、在win10客户端电脑的操作 1、下载nc/nc64用于对已经开启的UDP端口进行连通性测试 (三)、在win10客户端电脑的操作 1、下载nc/nc64用于对已经开启的UDP端口进行连通性测试  2、在win10客户端电脑(192.168.172.5)上使用命令,测试server 2008 R2服务器(192.168.0.21)的UDP 514端口如下,显示为open状态说明网络到日志存储服务器端是连通的: 电脑上使用的命令为:nc –vuz 192.168.0.21 514 2、在win10客户端电脑(192.168.172.5)上使用命令,测试server 2008 R2服务器(192.168.0.21)的UDP 514端口如下,显示为open状态说明网络到日志存储服务器端是连通的: 电脑上使用的命令为:nc –vuz 192.168.0.21 514  3、在win10客户端电脑(192.168.172.5)上使用命令,测试防火墙(192.168.x.x)的UDP 514端口与1617端口如下,显示为open状态说明网络到日志存储服务器端是连通的: 电脑上使用的命令为:nc –vuz 192.168.x.x 514 3、在win10客户端电脑(192.168.172.5)上使用命令,测试防火墙(192.168.x.x)的UDP 514端口与1617端口如下,显示为open状态说明网络到日志存储服务器端是连通的: 电脑上使用的命令为:nc –vuz 192.168.x.x 514

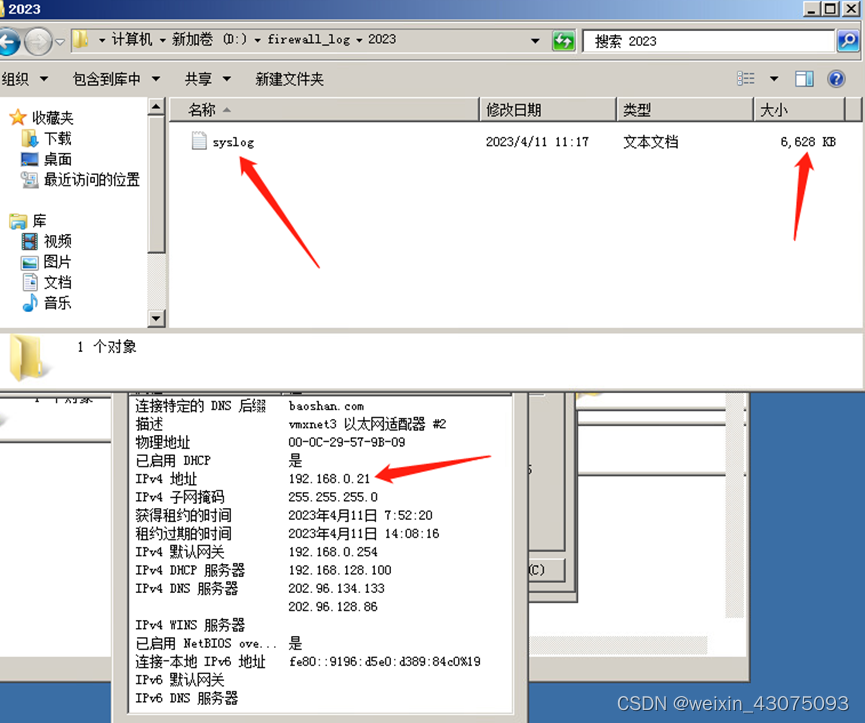

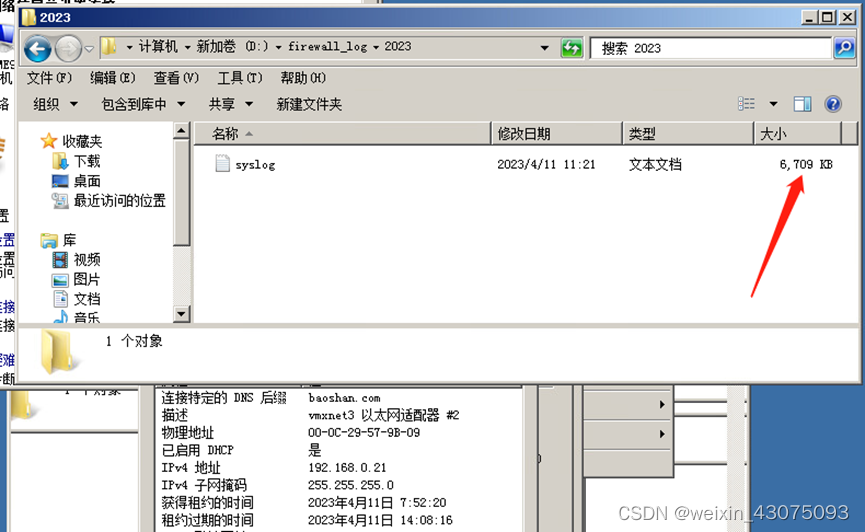

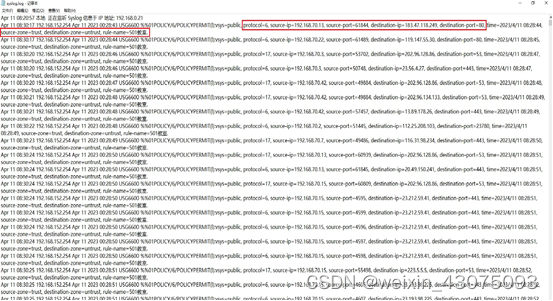

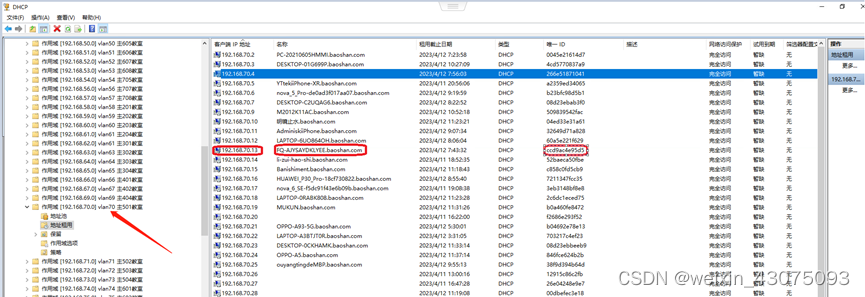

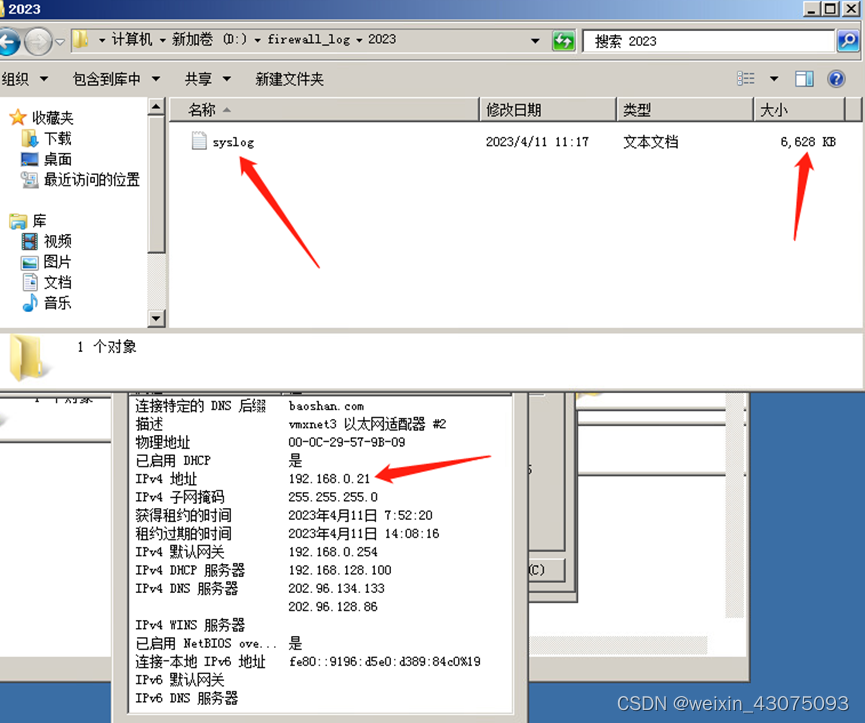

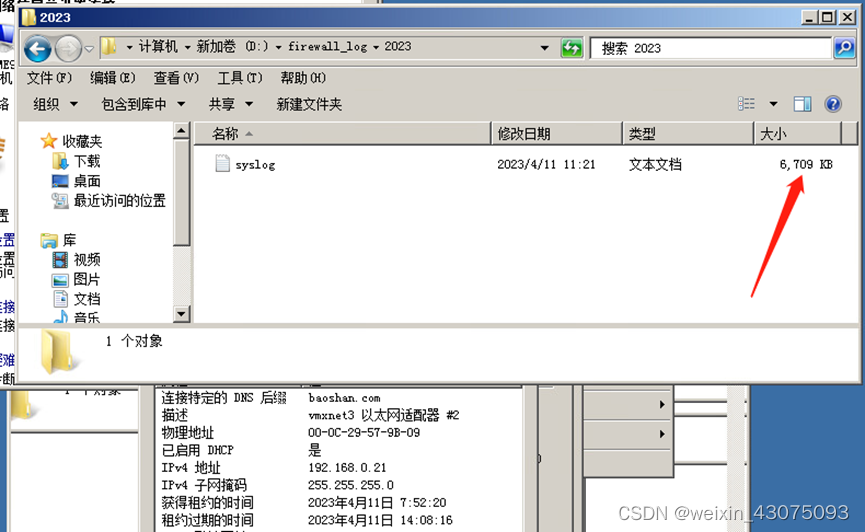

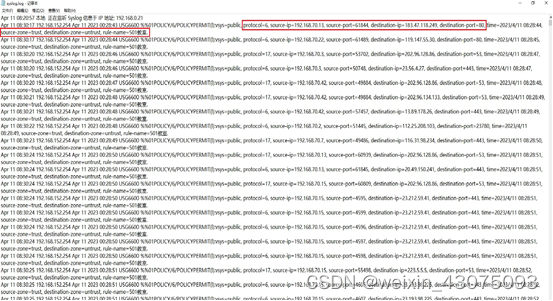

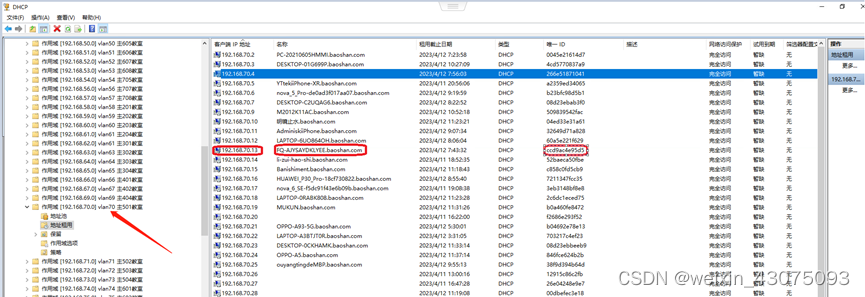

4、在win10客户端电脑(192.168.172.5)上,进入到虚拟化服务器系统192.168.0.21上查看网络上存储的日志文件是否生成。 (1)可以看到3CDaemon软件中设置的路径下已经生成了syslog.txt文件。 4、在win10客户端电脑(192.168.172.5)上,进入到虚拟化服务器系统192.168.0.21上查看网络上存储的日志文件是否生成。 (1)可以看到3CDaemon软件中设置的路径下已经生成了syslog.txt文件。  (2)随着网络的使用,日志文件的内容会逐步增加,过几秒后刷新再看文件大小明显有变化,如下图: (2)随着网络的使用,日志文件的内容会逐步增加,过几秒后刷新再看文件大小明显有变化,如下图:  四、日志分析 1、日志文件内容(包含访问协议、源地址、源端口、目的地址、目的端口、网段区域名称) 四、日志分析 1、日志文件内容(包含访问协议、源地址、源端口、目的地址、目的端口、网段区域名称)  2、结合DHCP服务器核查异常设备访问的端口、目的地址,以上图中日志文件的第1个ip地址192.168.70.13为例,我们通过DHCP服务器查看它的MAC地址如下图: 可知的信息有:(1)网段(确定所在的地理位置,加上服务器中做的描述标识)。 (2)根据名称可确定该设备的计算机名或手机型号。 (3)根据唯一ID,即物理网卡的MAC地址确定对应的设备。 2、结合DHCP服务器核查异常设备访问的端口、目的地址,以上图中日志文件的第1个ip地址192.168.70.13为例,我们通过DHCP服务器查看它的MAC地址如下图: 可知的信息有:(1)网段(确定所在的地理位置,加上服务器中做的描述标识)。 (2)根据名称可确定该设备的计算机名或手机型号。 (3)根据唯一ID,即物理网卡的MAC地址确定对应的设备。

本文结束,不足之处敬请批评指正。 本文结束,不足之处敬请批评指正。

|

2、开启server 2008 R2上的UDP 514端口与UDP 1617端口

2、开启server 2008 R2上的UDP 514端口与UDP 1617端口

下一步,取名称,完成,防火墙的访问规则列表中出现了新建的规则后,即OK,如下图:

下一步,取名称,完成,防火墙的访问规则列表中出现了新建的规则后,即OK,如下图:  3、在server 2008 R2上配置3CDaemon工具,开启syslog日志服务,并将日志保存路径指定,如下图:

3、在server 2008 R2上配置3CDaemon工具,开启syslog日志服务,并将日志保存路径指定,如下图:  4、在server 2008 R2上查看本机已经开启的端口,使用命令netstat –ano,可以很清晰看到UDP的514端口已经开启好

4、在server 2008 R2上查看本机已经开启的端口,使用命令netstat –ano,可以很清晰看到UDP的514端口已经开启好  (二)华为防火墙上的日志接口配置(前提:防火墙与虚拟化服务器的网络已经打通) 1、从核心交换机到防火墙上的千兆光口流量达到了85%左右,所以本例中配置了2个光口为eth-trunk的逻辑捆绑模式,防止内网到防火墙之间的主链路故障或出现带宽瓶颈 (1)防火墙端配置指令如下: interface Eth-Trunk1 #创建逻辑接口eth-trunk 1 ip address 192.168.X.X 255.255.255.0 #配置逻辑接口的ip地址,与核心交换机网络接通 pim sm #因经常有直播业务,开启三层上的直播稀疏模式 alias Eth-Trunk1 #给逻辑接口取别名 service-manage ssh permit #仅允许内网ssh模式远程连接到防火墙 firewall defend ipcar source session-rate-limit enable #开启新建会话数量的限制,防止DDOS攻击,具体的值视情况配置参数 interface GigabitEthernet1/0/8 #进入G1/0/8端口,将它加入到逻辑捆绑的链路当中 description neiwang1 #对该接口进行描述,便于以后维护 undo shutdown #开启该物理接口 eth-trunk 1 #把物理接口添加到逻辑捆绑的链路

(二)华为防火墙上的日志接口配置(前提:防火墙与虚拟化服务器的网络已经打通) 1、从核心交换机到防火墙上的千兆光口流量达到了85%左右,所以本例中配置了2个光口为eth-trunk的逻辑捆绑模式,防止内网到防火墙之间的主链路故障或出现带宽瓶颈 (1)防火墙端配置指令如下: interface Eth-Trunk1 #创建逻辑接口eth-trunk 1 ip address 192.168.X.X 255.255.255.0 #配置逻辑接口的ip地址,与核心交换机网络接通 pim sm #因经常有直播业务,开启三层上的直播稀疏模式 alias Eth-Trunk1 #给逻辑接口取别名 service-manage ssh permit #仅允许内网ssh模式远程连接到防火墙 firewall defend ipcar source session-rate-limit enable #开启新建会话数量的限制,防止DDOS攻击,具体的值视情况配置参数 interface GigabitEthernet1/0/8 #进入G1/0/8端口,将它加入到逻辑捆绑的链路当中 description neiwang1 #对该接口进行描述,便于以后维护 undo shutdown #开启该物理接口 eth-trunk 1 #把物理接口添加到逻辑捆绑的链路 (3)防火墙配置之后的端口及流量情况如下,很明显eth-trunk 1的2条物理链路分别承担了网络的流量,平均为40%左右,起到了负载均衡的作用,而且能实现冗余,当其中一条出现故障,另一条仍然能正常工作,不会影响用户的体验:

(3)防火墙配置之后的端口及流量情况如下,很明显eth-trunk 1的2条物理链路分别承担了网络的流量,平均为40%左右,起到了负载均衡的作用,而且能实现冗余,当其中一条出现故障,另一条仍然能正常工作,不会影响用户的体验:  2、核心交换机端的配置 (1)配置指令: interface Eth-Trunk1 #创建逻辑捆绑接口eth-trunk 1 undo portswitch #开启接口的三层模式 description neiwang1_g1/1/14and g 1/1/15 #描述,用于日常维护 ip address 192.168.X.X 255.255.255.0 #给eth-trunk 1配置ip地址,与防火墙接通 ip verify source-address #检查数据包的源地址是否正常,防攻击 interface GigabitEthernet1/1/14 #将物理接口g1/1/14加入到逻辑捆绑接口 eth-trunk 1

2、核心交换机端的配置 (1)配置指令: interface Eth-Trunk1 #创建逻辑捆绑接口eth-trunk 1 undo portswitch #开启接口的三层模式 description neiwang1_g1/1/14and g 1/1/15 #描述,用于日常维护 ip address 192.168.X.X 255.255.255.0 #给eth-trunk 1配置ip地址,与防火墙接通 ip verify source-address #检查数据包的源地址是否正常,防攻击 interface GigabitEthernet1/1/14 #将物理接口g1/1/14加入到逻辑捆绑接口 eth-trunk 1 3、华为防火墙上的日志配置如下图: (1)配置指令 log type traffic enable #开启流量策略,所有命中安全策略的流量日志都会被记录到存储介质中。 log type syslog enable #记录日志功能已开启 log type policy enable #策略命中日志全局开关开启 firewall log source 192.168.X.X 1617 #配置防火墙日志的源ip与端口 firewall log host 1 192.168.X.X 514 #配置存储日志的server 2008 R2的ip地址与端口号 firewall log session multi-host-mode concurrent #配置会话日志的工作模式 firewall log session log-type syslog #配置会话日志类型

3、华为防火墙上的日志配置如下图: (1)配置指令 log type traffic enable #开启流量策略,所有命中安全策略的流量日志都会被记录到存储介质中。 log type syslog enable #记录日志功能已开启 log type policy enable #策略命中日志全局开关开启 firewall log source 192.168.X.X 1617 #配置防火墙日志的源ip与端口 firewall log host 1 192.168.X.X 514 #配置存储日志的server 2008 R2的ip地址与端口号 firewall log session multi-host-mode concurrent #配置会话日志的工作模式 firewall log session log-type syslog #配置会话日志类型  (三)、在win10客户端电脑的操作 1、下载nc/nc64用于对已经开启的UDP端口进行连通性测试

(三)、在win10客户端电脑的操作 1、下载nc/nc64用于对已经开启的UDP端口进行连通性测试  2、在win10客户端电脑(192.168.172.5)上使用命令,测试server 2008 R2服务器(192.168.0.21)的UDP 514端口如下,显示为open状态说明网络到日志存储服务器端是连通的: 电脑上使用的命令为:nc –vuz 192.168.0.21 514

2、在win10客户端电脑(192.168.172.5)上使用命令,测试server 2008 R2服务器(192.168.0.21)的UDP 514端口如下,显示为open状态说明网络到日志存储服务器端是连通的: 电脑上使用的命令为:nc –vuz 192.168.0.21 514  3、在win10客户端电脑(192.168.172.5)上使用命令,测试防火墙(192.168.x.x)的UDP 514端口与1617端口如下,显示为open状态说明网络到日志存储服务器端是连通的: 电脑上使用的命令为:nc –vuz 192.168.x.x 514

3、在win10客户端电脑(192.168.172.5)上使用命令,测试防火墙(192.168.x.x)的UDP 514端口与1617端口如下,显示为open状态说明网络到日志存储服务器端是连通的: 电脑上使用的命令为:nc –vuz 192.168.x.x 514 4、在win10客户端电脑(192.168.172.5)上,进入到虚拟化服务器系统192.168.0.21上查看网络上存储的日志文件是否生成。 (1)可以看到3CDaemon软件中设置的路径下已经生成了syslog.txt文件。

4、在win10客户端电脑(192.168.172.5)上,进入到虚拟化服务器系统192.168.0.21上查看网络上存储的日志文件是否生成。 (1)可以看到3CDaemon软件中设置的路径下已经生成了syslog.txt文件。  (2)随着网络的使用,日志文件的内容会逐步增加,过几秒后刷新再看文件大小明显有变化,如下图:

(2)随着网络的使用,日志文件的内容会逐步增加,过几秒后刷新再看文件大小明显有变化,如下图:  四、日志分析 1、日志文件内容(包含访问协议、源地址、源端口、目的地址、目的端口、网段区域名称)

四、日志分析 1、日志文件内容(包含访问协议、源地址、源端口、目的地址、目的端口、网段区域名称)  2、结合DHCP服务器核查异常设备访问的端口、目的地址,以上图中日志文件的第1个ip地址192.168.70.13为例,我们通过DHCP服务器查看它的MAC地址如下图: 可知的信息有:(1)网段(确定所在的地理位置,加上服务器中做的描述标识)。 (2)根据名称可确定该设备的计算机名或手机型号。 (3)根据唯一ID,即物理网卡的MAC地址确定对应的设备。

2、结合DHCP服务器核查异常设备访问的端口、目的地址,以上图中日志文件的第1个ip地址192.168.70.13为例,我们通过DHCP服务器查看它的MAC地址如下图: 可知的信息有:(1)网段(确定所在的地理位置,加上服务器中做的描述标识)。 (2)根据名称可确定该设备的计算机名或手机型号。 (3)根据唯一ID,即物理网卡的MAC地址确定对应的设备。 本文结束,不足之处敬请批评指正。

本文结束,不足之处敬请批评指正。