| XDSEC 2021 Web服务渗透虚拟仿真实验 | 您所在的位置:网站首页 › are虚拟仿真教学平台答案 › XDSEC 2021 Web服务渗透虚拟仿真实验 |

XDSEC 2021 Web服务渗透虚拟仿真实验

|

目录传送门

00x0 序言00x1 实验实验步骤1: 启动靶机、攻击主机实验步骤2: 从攻击主机访问靶机实验步骤3 Web后台管理系统弱口令猜测攻击实验步骤4 任意文件上传漏洞利用实验步骤5 启动ZAP抓包软件,设置浏览器代理实验步骤6 恶意木马上传实验步骤7 任意目录访问漏洞发现与利用实验步骤8 Webshell的构造与使用实验步骤9 提升权限实验步骤10 持久化控制

00x2 总结

00x0 序言

学院终于想通了,开了一门跟自己专业有关的实验课,多整点这些,把什么物理实验电学实验去掉它不香吗… 实验还是比较基础的,教程写的也还算详细,不过还是有些小问题,开个帖子把实验过程中的需要注意的细节记录一下 00x1 实验 实验步骤1: 启动靶机、攻击主机这个跟着点几下开机就行,主要是熟悉环境,然后这里答案验证的时候注意echo后面有个空格,英文单引号 最后验证答案为 echo 'OK' 实验步骤2: 从攻击主机访问靶机这个也没啥难度,答案是echo '[email protected]' 顺便说,这个实验还是要比虚拟机难用不少,配置低不谈,不能像vm复制粘贴就很难过 实验步骤3 Web后台管理系统弱口令猜测攻击前面url构造都没啥问题,猜弱密码就猜最简单的 答案是echo 'admin123' 实验步骤4 任意文件上传漏洞利用浏览器抓个包就解决这个也不难,查看响应就行,注意答案没标点符号 所以echo '图片上传成功' 实验步骤5 启动ZAP抓包软件,设置浏览器代理貌似linux的图形化抓包都爱用ZAP,我觉得难用的一,还是Burp好,干嘛想不开…先改ZAP的监听ip和端口,再改Firefox的代理,注意把“也将此代理用于FTP和HTTPS”勾选上 答案是echo '2048' 实验步骤6 恶意木马上传上传简单的php一句话,先上传正常图片抓包,注意上传之前吧所有历史数据包先删掉,要不然不一定好找 任意目录遍历,可以参考这个web安全目录遍历漏洞学习及绕过,上一步上传做对,这一步问题不大,唯一需要注意的是这里面url构造,直接单击是不行滴,Error. 是因为/app是项目根目录,用相对路径所以把这个删掉,不知道我理解的准确不,老师说用绝对路径反正俺是觉得不太对劲 后面几个也都比较简单了,无非就是照着敲几行命令,废一废手 这个php脚本没办法在浏览器复制,可以复制PDF教材里面的, 然后需要更改的两个地方,注意是改成本机ip,也就是客户机,第二个

答案:echo 'uid=33(www-data) gid=33(www-data) groups=33(www-data)' 实验步骤9 提升权限这个没啥难,慢慢敲,答案是echo 'root' 实验步骤10 持久化控制这个也是慢慢敲,echo 'Welcome to Ubuntu 14.04.6 LTS (GNU/Linux 4.9.184-linuxkit x86_64)' 00x2 总结感觉总体上来说实验设计的还是很不错的,能看的出老师们都很用心,整个实验做下来够我这种小白入门了,对没接触过CTF的,这个实验还是蛮cool的,很好玩,然后我后面也会慢慢把相应的知识点补充上去,同学们还是要自己动手做一做呐。 |

【本文地址】

从ZAP导出证书,然后加载到Firefox中,两个选项都勾上去,然后注意查看证书,是因为答案要填,如果不小心忘了,就导入后找到它,再查看,一样的

从ZAP导出证书,然后加载到Firefox中,两个选项都勾上去,然后注意查看证书,是因为答案要填,如果不小心忘了,就导入后找到它,再查看,一样的

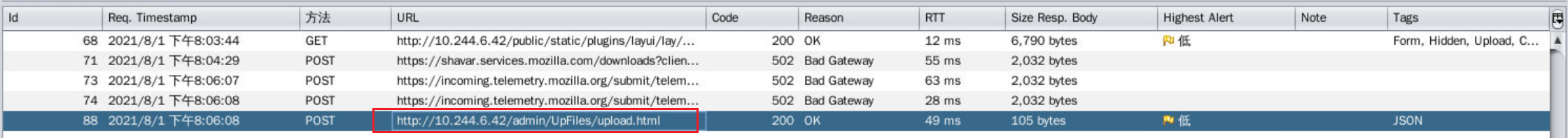

找到这个POST包,右键重发

找到这个POST包,右键重发  在编辑的时候,一是把文件名png后缀改php,二是注意把文件内容删干净,然后把一句话木马写进去,官方教程里面那个图不对嗷,那样子写apache解析不了的?大概)

在编辑的时候,一是把文件名png后缀改php,二是注意把文件内容删干净,然后把一句话木马写进去,官方教程里面那个图不对嗷,那样子写apache解析不了的?大概)  上传之后查看上传位置,答案是echo 'uploads'

上传之后查看上传位置,答案是echo 'uploads' 反正删掉就行了,给GET传参之后

反正删掉就行了,给GET传参之后  所以答案echo 'www-data'

所以答案echo 'www-data'