| 网络安全实验 | 您所在的位置:网站首页 › 防火墙技术的分析与研究的工作总结 › 网络安全实验 |

网络安全实验

|

文章目录

一、实验目的:二、实验环境:三、实验内容:1. 安装天网防火墙2. 使用天网防火墙进行实验3.在上端的菜单栏最左边点击应用程序规则,点击下方需要修改应用的选项可以对其进行流量控制4.调节ip规则配置,将“允许自己ping探测其他机器”改为禁止,查看能否再次收到reply5.添加一条禁止邻居同学主机的FTP连接规则

四、心得体会:五.软件共享

一、实验目的:

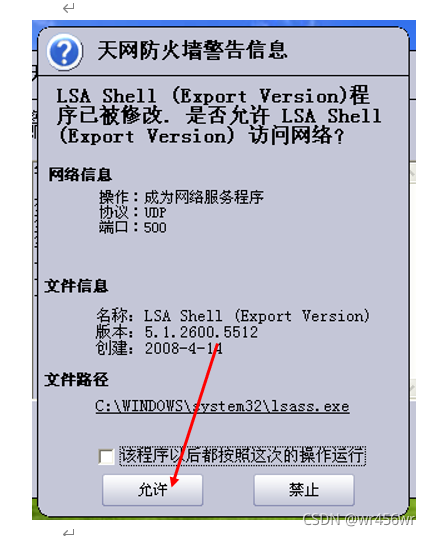

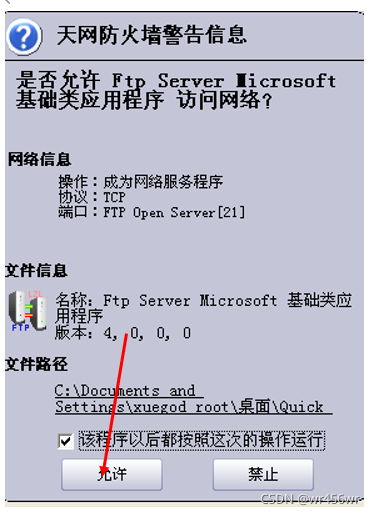

通过实验深入理解防火墙的功能和工作原理 熟悉天网防火墙个人版的配置和使用 二、实验环境:一台xp虚拟机和一台windows10虚拟机 在xp上安装天王防火墙和QuickEasyFTP 三、实验内容: 1. 安装天网防火墙实验机:XP 根据安装提示一直点击下一步即可,安装完后重启 如有这种类似弹窗直接点击允许即可 找到天网防火墙并启动

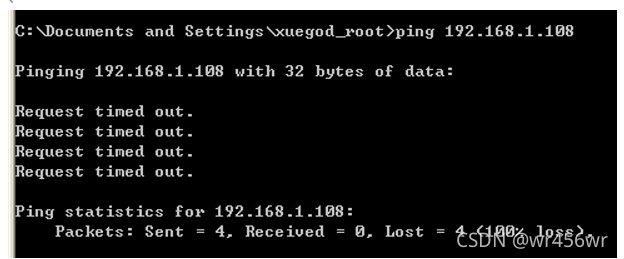

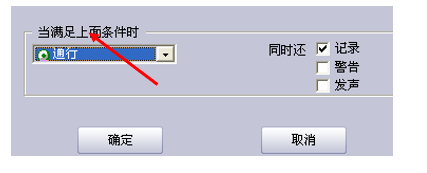

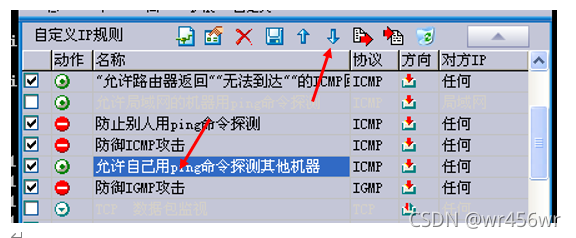

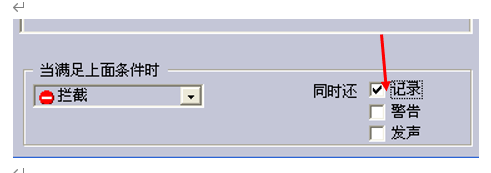

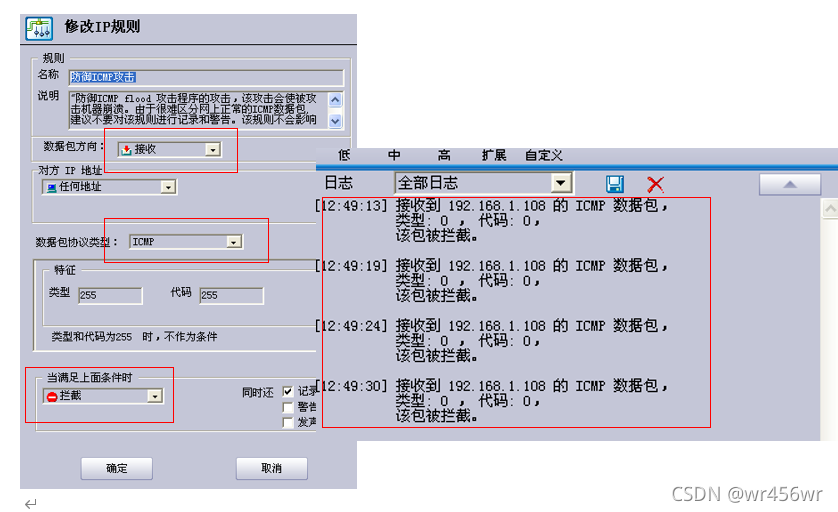

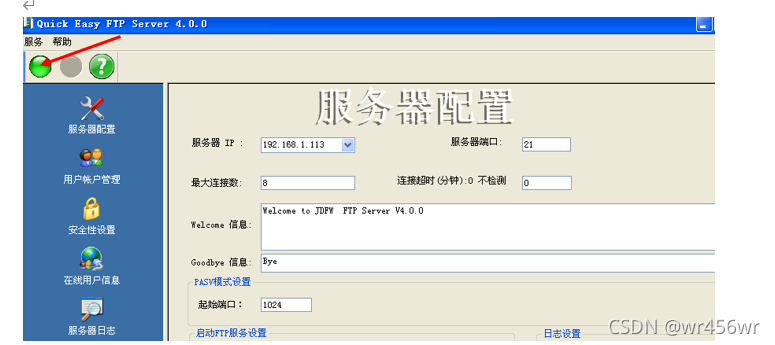

鼠标左键双击“允许自己用ping命令探测其他机器”跳出配置窗口,将当满足上面的条件时的通过改为拦击,同时勾选右边的“记录”选项,最后点击确认,保存。 就是说当我们(XP:192.168.1.113)对其他主机(windows:192.168.1.108)进行探测时,先向他发送ICMP数据包,他返回的ICMP数据包被防火墙拦截,所以我们收不到应答包(reply),就出现请求超时(Request timed out) 之后将先前的规则由拦截改回为通过,然后确认保存(每次修改完一定要保存),不然可能不起效 选择“允许使用ping探测“规则,选择下移到”防御ICMP“之后,保存 在Xp上开启QuickEasyFTP服务器

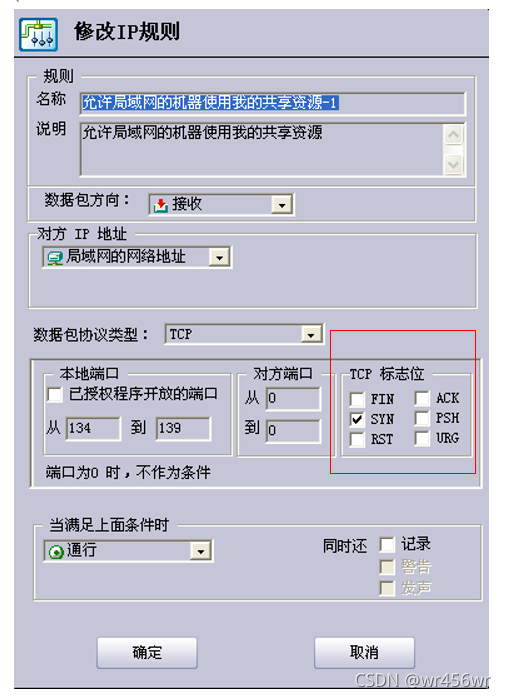

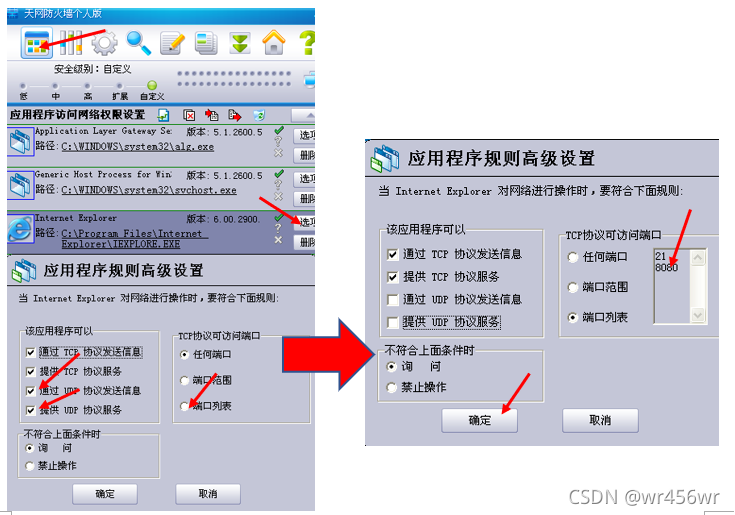

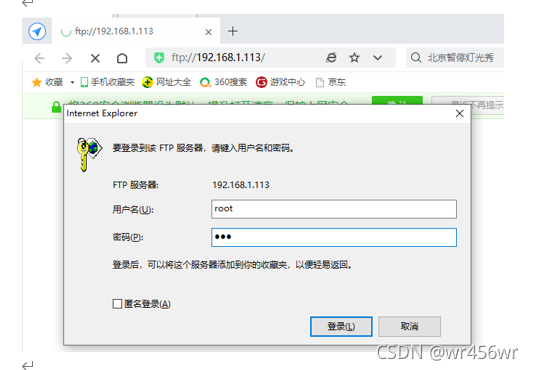

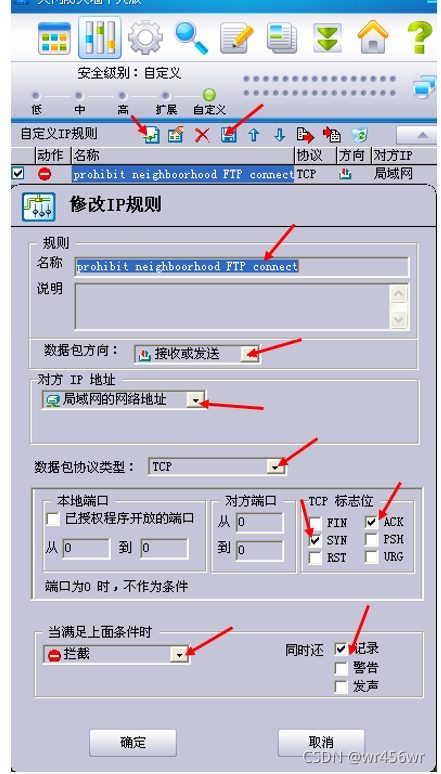

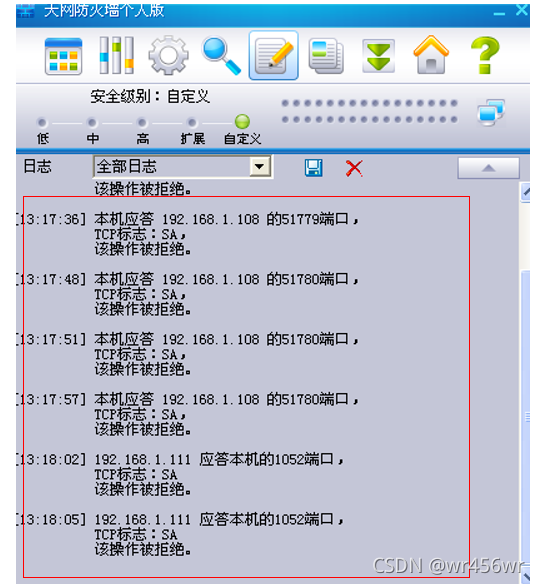

输入ftp网站:ftp://192.168.1.113 user:root password:123 点击添加规则,输入名称方便识别,“对方IP地址”可以选择任何地址,也可以选择局域网,因为我这是在局域网内进行的,tcp标志位勾选SYN和ACK,将下面选择为拦截,勾选记录,方便查看日志,点击确认,保存 在tcp连接过程中,windows给xp(FTP服务器)发送SYN标志的TCP数据包(第一次握手),然后xp给windows发送SYN和ACK标志的TCP数据包(第二次握手),但是第二次握手的数据包被防火墙拒绝,拦截发送,无法到达windows,所以windows无法完成三次握手的TCP连接,也就无法连接到FTP服务器。 至于为什么防火墙只拦截了第二次握手的数据包而没有拦截第一次的SYN数据包(按照规则第一次的SYN标识的TCP数据包也是会被拦截的),原因是在我们添加的禁止规则前面还有个允许的规则,他允许xp接收SYN数据包,所以windows发送的SYN标识的第一次握手数据包就通过了。 实验原理:防火墙能增强机构内部网络的安全性。防火墙系统决定了哪些内部服务可以被外界访问;外界的哪些人可以访问内部的服务以及哪些外部服务可以被内部人员访问。防火墙必须只允许授权的数据通过,而且防火墙本身也必须能够免于渗透。 也就是说,防火墙通过预定的规则允许或者禁止特定的包的通过或拦截,从而达到预防网络特定攻击的目的,同时更高级的也可以记录恶意访问者的ip,进行ip封禁等等。 五.软件共享网络安全攻击实验部分PDF:链接:https://pan.baidu.com/s/1TlUQxtNC70K9YkgV8zSEgg 提取码:1111 天网防火墙个人版:链接:链接:https://pan.baidu.com/s/13R7dTv1ZOlIvRqtrXRflZQ 提取码:1111 QuickEasyFTP:链接:https://pan.baidu.com/s/1Lh03ocKIltegpqaEUjz4gg 提取码:1111 |

【本文地址】

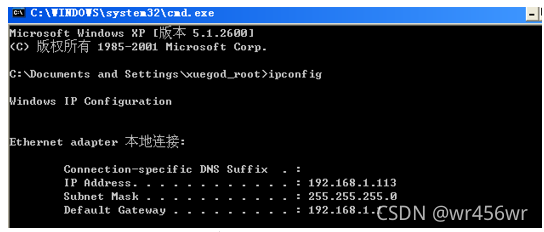

win+R输入cmd打开命令行窗口,输入ipconfig查询自己Xp的ip:192.168.1.113

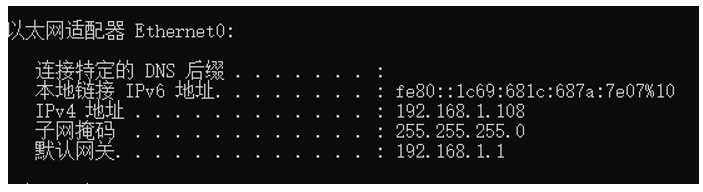

win+R输入cmd打开命令行窗口,输入ipconfig查询自己Xp的ip:192.168.1.113  在windows10内同样如此查询到windows10的ip:192.168.1.108

在windows10内同样如此查询到windows10的ip:192.168.1.108  关闭windows10的防火墙,不然XP无法ping通windows

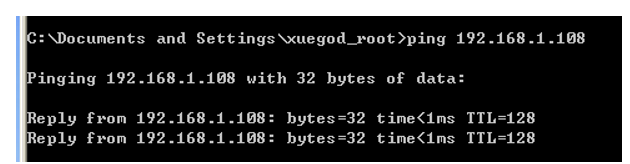

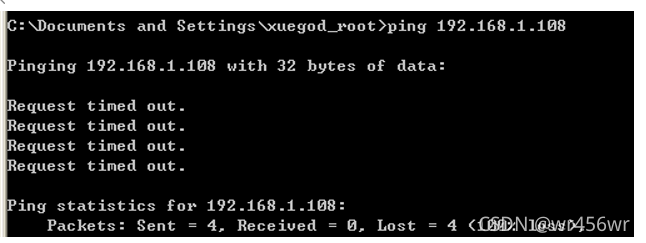

关闭windows10的防火墙,不然XP无法ping通windows  在xp上尝试ping通windows10 ping 192.168.1.108

在xp上尝试ping通windows10 ping 192.168.1.108  成功,开始进入实验

成功,开始进入实验

之后再命令行窗口进行ping探测,已经接收不到reply,被防火墙拦截了

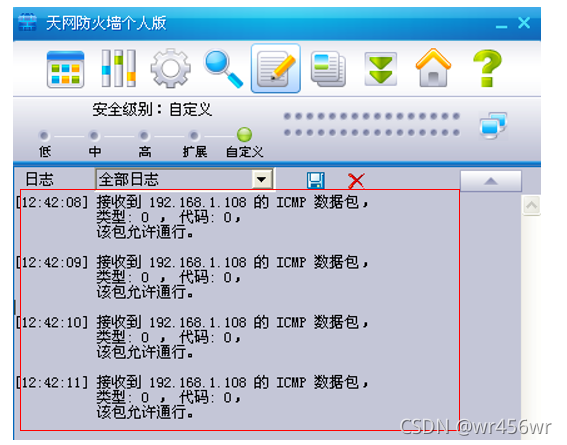

之后再命令行窗口进行ping探测,已经接收不到reply,被防火墙拦截了  点击天网防火墙查看日志,并分析原因:

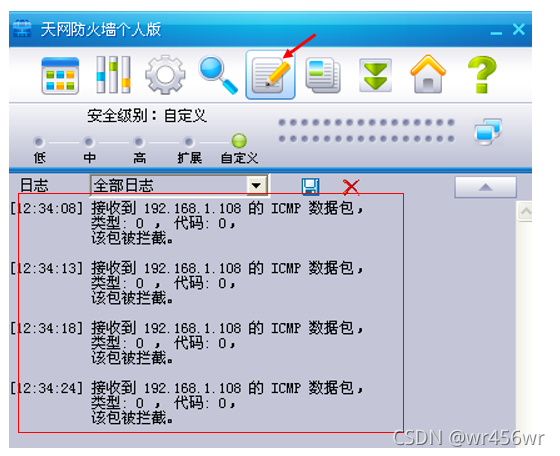

点击天网防火墙查看日志,并分析原因:  日志:接收到192.168.1.108的ICMP数据包,被拦截

日志:接收到192.168.1.108的ICMP数据包,被拦截 再次进行ping探测此时已经可以收到应答包

再次进行ping探测此时已经可以收到应答包  查看日志也是允许通过

查看日志也是允许通过  2.将“允许自己用ping探测其他机器”改为允许后将规则下移到“防御icmp攻击之后,再次ping查看能否收到应答包

2.将“允许自己用ping探测其他机器”改为允许后将规则下移到“防御icmp攻击之后,再次ping查看能否收到应答包 双击“防御ICMP“攻击,将左下角的记录选项勾中,这样我们看到关于这个的日志记录,点击确认,保存

双击“防御ICMP“攻击,将左下角的记录选项勾中,这样我们看到关于这个的日志记录,点击确认,保存  进行ping命令探测

进行ping命令探测  无法接受应答包 双击“防御ICMP攻击”命令,并结合日志进行原因分析:

无法接受应答包 双击“防御ICMP攻击”命令,并结合日志进行原因分析:  通过这些可以看到,这个规则会对收到的ICMP数据包进行拦截,也就是说,当我们进行ping探测其他主机时,对方主机发送的应答包,也就是ICMP包会被这条规则拦截,所以我们收不到应答包,请求超时(Request timed out)

通过这些可以看到,这个规则会对收到的ICMP数据包进行拦截,也就是说,当我们进行ping探测其他主机时,对方主机发送的应答包,也就是ICMP包会被这条规则拦截,所以我们收不到应答包,请求超时(Request timed out) 点击允许

点击允许  在windows10的浏览器上访问FTP服务器,验证是否正常

在windows10的浏览器上访问FTP服务器,验证是否正常 此时可以进行ftp服务器进行文件传输,没问题

此时可以进行ftp服务器进行文件传输,没问题  环境已经配置完毕,开始实验

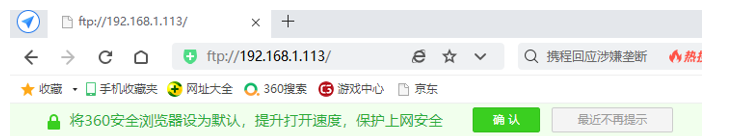

环境已经配置完毕,开始实验 在windows10内进行ftp服务器访问 ftp://192.168.1.113

在windows10内进行ftp服务器访问 ftp://192.168.1.113  现在访问就无法进入ftp服务器 查看防火墙日志分析原因:

现在访问就无法进入ftp服务器 查看防火墙日志分析原因:  对于本机发送给目标机的TCP报文(带有SYN和ACK标识)被拒接。

对于本机发送给目标机的TCP报文(带有SYN和ACK标识)被拒接。