| 黑客零基础入门教程《Python安全攻防:渗透测试实战指南》极致经典,学完即可包吃包住 | 您所在的位置:网站首页 › 黑客编程入门2 › 黑客零基础入门教程《Python安全攻防:渗透测试实战指南》极致经典,学完即可包吃包住 |

黑客零基础入门教程《Python安全攻防:渗透测试实战指南》极致经典,学完即可包吃包住

|

前言

网络江湖,风起云涌,攻防博弈,从未间断,且愈演愈烈。从架构安全到被动纵深防御,再到主动防御、安全智能,直至进攻反制,皆直指安全的本质——攻防。未知攻,焉知防! 每一位网络安全从业者都有仗剑江湖的侠客情怀和维护网络公平正义的初心。渗透测试就是一把“利剑”,出其不意、攻其不备,模拟黑客之攻击,为安全防御系统诊脉,补全不足,修炼内功,提升防御能力。 用别人之剑,还是自己铸剑?哪个更得心应手?哪个威力更强大?答案显而易见。 《Python安全攻防:渗透测试实战指南》今天给大家带来这篇:《Python安全攻防:渗透测试实战指南》正是从“铸剑”的视角着眼,从实操的角度入手,覆盖完整的渗透测试流程,编写Python工具,自己铸剑,完成渗透测试。 从python语言基础入手,到真正的黑客技术编程,层层递进,可操作性强,无论是初学者还是安全专业人士,都能从中受益。 全书共11个章节,读者可以通过浏览目录以了解全书的大体纲要。。 第1章 渗透测试概 第2章 Python语言基础 第3章 渗透测试框架 第4章 信息搜集 第5章 漏洞检测与防御 第6章 数据加密 第7章 身份认证 第8章 模糊测试 第9章 流量分析 第10章 Python免杀技术 第11章 远程控制工具 由于内容过多,本文将以截图方式展示部分内容,完整版PDF电子档 点这里【领取】或扫描下方二维码可免费领取 第1章:渗透测试概述 简单介绍了信息安全发展史、信息安全行业的现状、渗透测试的基本流程以及渗透测试的具体方法。

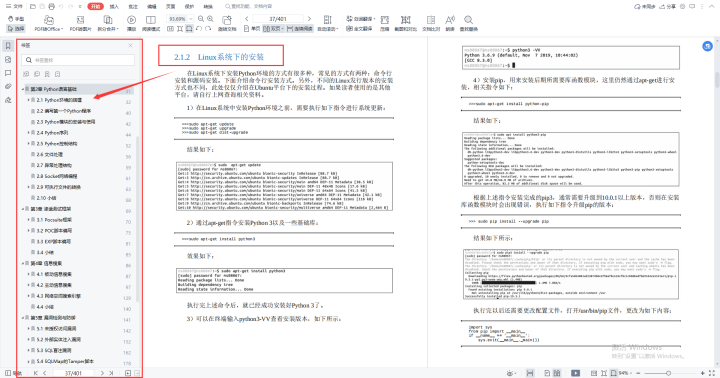

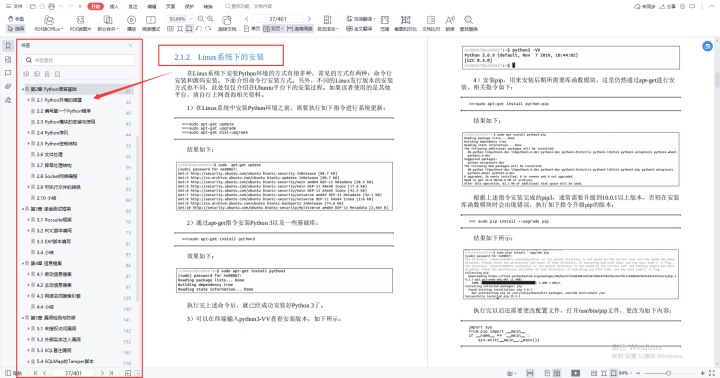

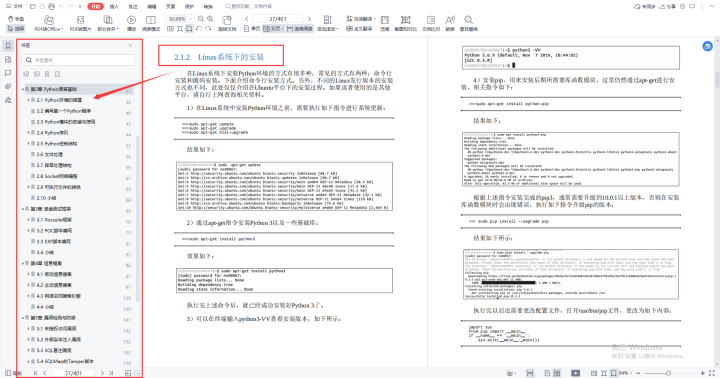

介绍Python相关的基础知识,主要包括Python环境的搭建,编写第一个Python程序,Python模块的安装与使用,Python语言的序列、控制结构、文件处理、异常处理结构,Socket网络编程和可执行文件的转换等基础知识。

详细介绍了Pocsuite渗透测试框架的安装和使用,以及POC、EXP脚本编写。

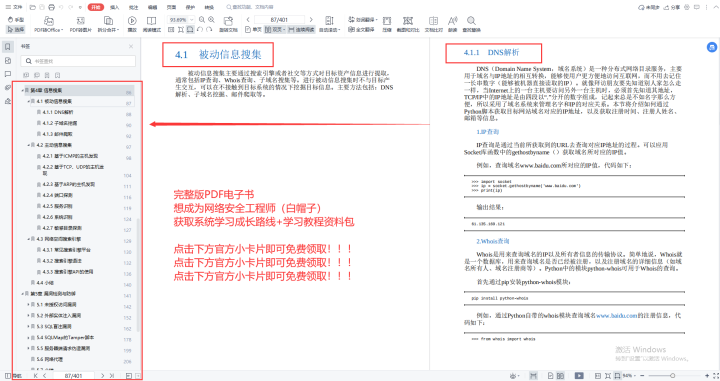

介绍主动信息搜集和被动信息搜集的方法,以及如何通过Python编写一套属于自己的信息搜集工具。

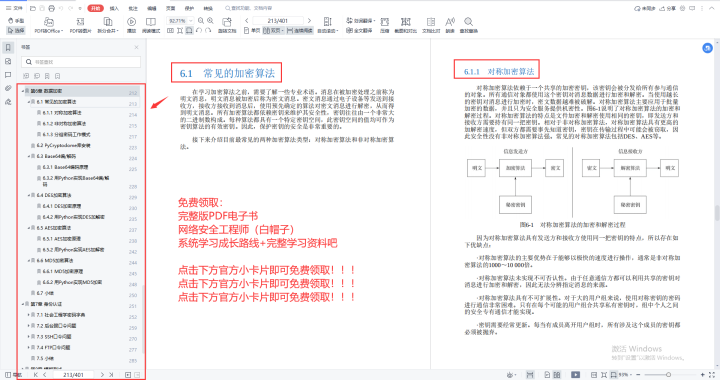

详细介绍了几种常见漏洞的原理、检测方法以及防御策略,如未授权访问漏洞、外部实体注入漏洞、SQL盲注漏洞、服务端请求伪造漏洞等,还介绍了SQLMap的Tamper脚本的编写方法。 第6章:数据加密介绍了常见加密算法的原理,如Base64编码、DES、AES、MD5等加密算法,以及如何通过Python脚本的方式实现对数据加解密。

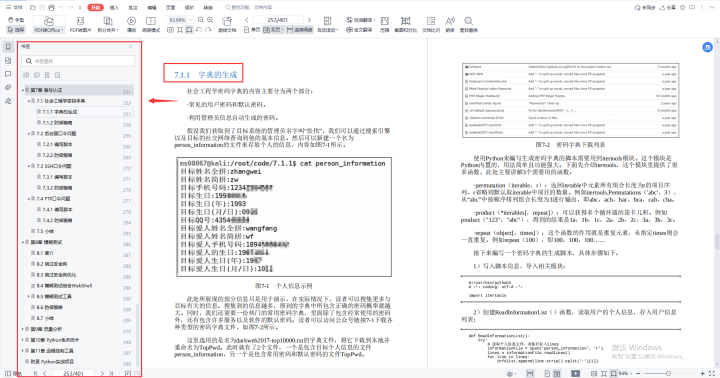

主要介绍如何混合破解弱口令,结合社会工程学的知识以及网络协议的弱点,找到极具可能性的密码组合。主要内容包括社会工程学密码字典的生成,后台弱口令问题,SSH以及FTP口令问题。

编辑切换为居中 主要介绍模糊测试在安全测试中的使用及思路,主要包括模糊测试的基本原理,利用模糊测试绕过安全狗以及优化。

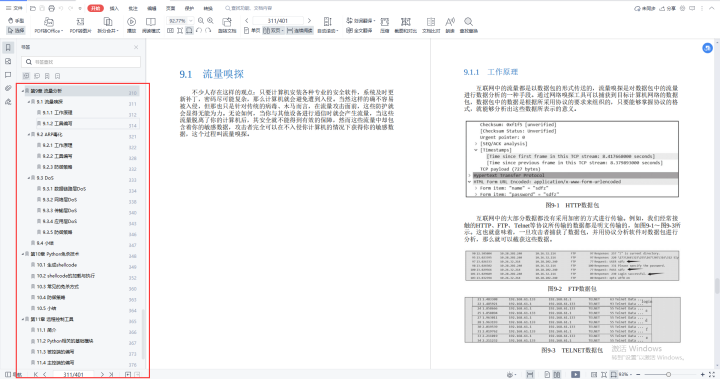

介绍如何通过Python脚本获取网络中的流量数据并进行有效分析。主要内容包括流量嗅探、ARP毒化、拒绝服务攻击及防御策略。

编辑切换为居中 主要介绍如何通过Python实现免杀,包括Python中shellcode加载与可执行文件生成,Cobalt Strike的使用及拓展等。

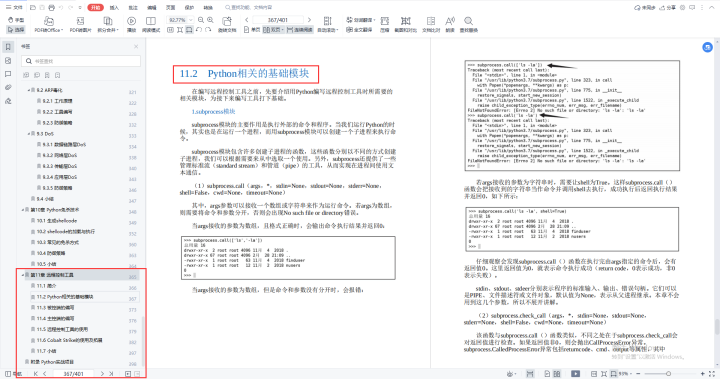

编辑切换为居中 介绍如何利用Python编写远程控制工具,主要内容包括Python远程控制工具的基础模块,远程控制工具的编写和使用。

结语 在网络安全领域,是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。 目前,高校计算机信息安全专业很少将Python在安全领域的应用列入必修课程,市面上的安全书籍也大多以介绍安全工具的使用为主,而忽略了对最为重要的网络安全编程能力的培养,所以这也是我们撰写本书的初衷。优秀的编程能力和丰富的渗透测试经验是一名优秀的渗透测试人员所必备的,希望本书可以让更多的网络安全爱好者和从业人员重视网络安全编程。 |

【本文地址】