| 扫描 | 您所在的位置:网站首页 › 端口扫描技术主要包括 › 扫描 |

扫描

|

一、实验目的及要求

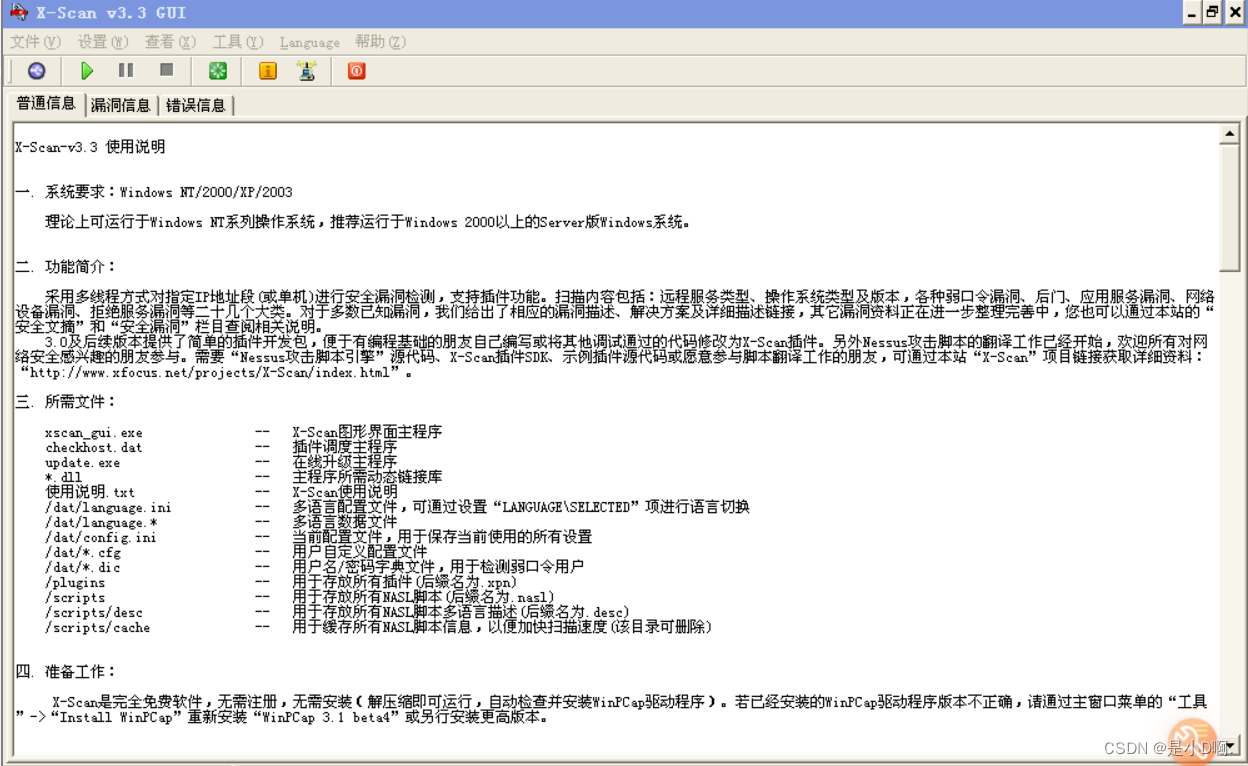

掌握使用X-scan对目标主机进行综合检测,查看相关漏洞信息。 二、实验原理计算机通过各个端口与其他设备交换信息,每一个打开的端口都是一个潜在的通信通道,同时也意味着是一个可入侵的通道。对目标计算机进行端口扫描,就能得到许多有用的信息。端口扫描可以通过手工进行扫描,也可以用端口扫描器进行扫描。 扫描器是一种自动检测远程或本地主机安全性弱点的程序,通过使用扫描器可以不留痕迹的发现远程服务器的各种TCP端口的分配及提供的服务和它们的软件版本,可以直观了解到存在的安全问题。X-scan就是一个很常用的扫描器,通过选用远程TCP/IP不同的端口服务,并记录目标的回答,可以搜集到很多关于目标主机的有用信息。X-scan采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能。扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等二十几个大类。 三、实验环境用户系统:Windows 操作系统 实用工具:X-scan扫描器 四、实验步骤及内容 4.1了解X-scan软件4.1.1打开X-scan软件

4.1.2运行X-scan软件

关于这些文件的作用可参照X-scan自带的帮助文件,运行X-scan后界面上显示的就是它的帮助,双击Xscan_gui.exe 即可运行。 4.1.3 X-scan软件界面 标题栏下方为菜单栏,菜单栏下方为一些常用的命令按钮,包括大部分菜单栏中的内容。命令按钮从左到右依次为:扫描参数、开始扫描、暂停扫描、结束扫描、检测报告、使用说明、在线升级、退出。 4.2X-scan设置方法4.2.1X-scan基本设置 点击【扫描参数】按钮,或选择【设置】->【扫描参数】打开扫描参数对话框,在这里设置X-scan的扫描参数,包括:检测范围、全局设置、插件设置。

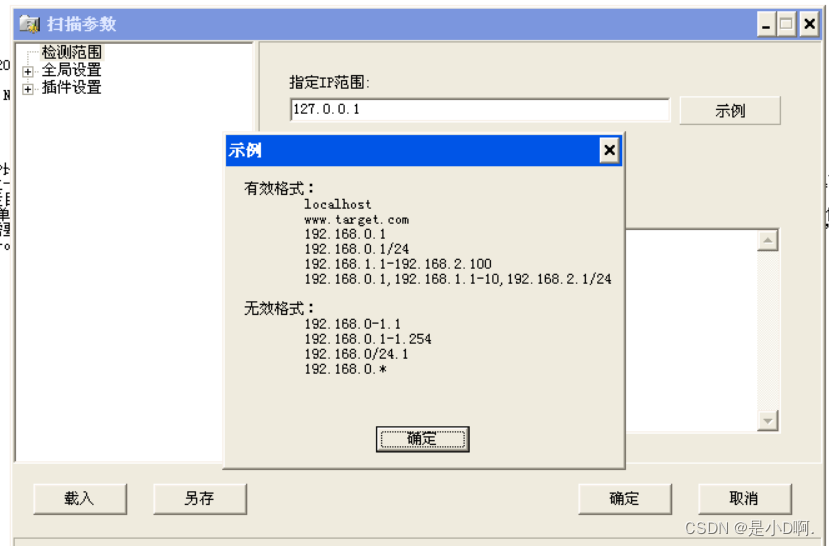

4.2.2检测范围 指定IP范围:此处设置X-scan的扫描范围,在【指定IP范围】处填写指定的IP或IP段,可以通过点击右边的【示例】按钮查看有效的IP方式和无效的IP方式。 地址薄:在此选择IP地址,在X-scan中提供了地址薄功能,可自行添加IP地址到地址薄中,包括名称、IP和描述。

从文件获取主机列表:从指定的文本文件中读取IP地址,注意:文件格式应为纯文本,每一行可包含独立IP或域名,也可包含以“-”和“,”分隔的IP范围。

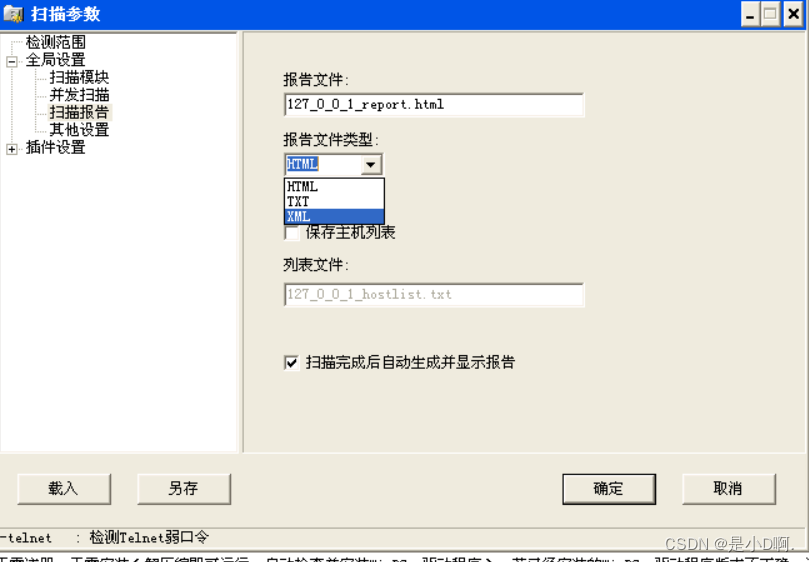

4.2.3全局设置 此模块主要用于设置全局性的扫描选项,分为:扫描模块、并发扫描、扫描报告、其它设置。 扫描模块:选择本次扫描需要加载的插件。如果想知道某一插件的具体信息可以选择该插件,在右边会显示对该插件的详细描述,包括版本、作者和描述。可根据需要选择相应的插件。 4.3.1并发扫描 并发扫描:设置并发扫描的主机和并发线程数,也可以单独为每个主机的各个插件设置最大线程数。 最大并发主机数量:可以同时检测的主机数量,每扫描一个主机将会启动一个Check Host进程,默认值为10。 最大并发线程数量:扫描过程中最多可以启动和扫描线程数量,默认值为100。 各插件最大并发线程数量:用于指定每个模块所用的最大并发线程数,可以通过鼠标定位修改。

4.3.2扫描报告 扫描结束后生成的报告文件名,保存在log目录下。扫描报告目前支持TXT、HTML和XML三种格式

4.4.1其他设置 跳过没有响应的主机:若目标主机不响应ICMP ECHO及TCP SYN报文,X-scan将跳过对该主机的检测。 无条件扫描:如标题所述 跳过没有检测到开放端口的主机:若在用户指定的TCP端口范围内没有发现开放端口,将跳过对该主机的后续检测。 使用NMAP判断远程操作系统:X-scan使用SNMP、NETBIOS和NMAP综合判断远程操作系统类型,若NMAP频繁出错,可关闭该选项。 显示详细信息:主要用于调试,平时不推荐使用该选项.

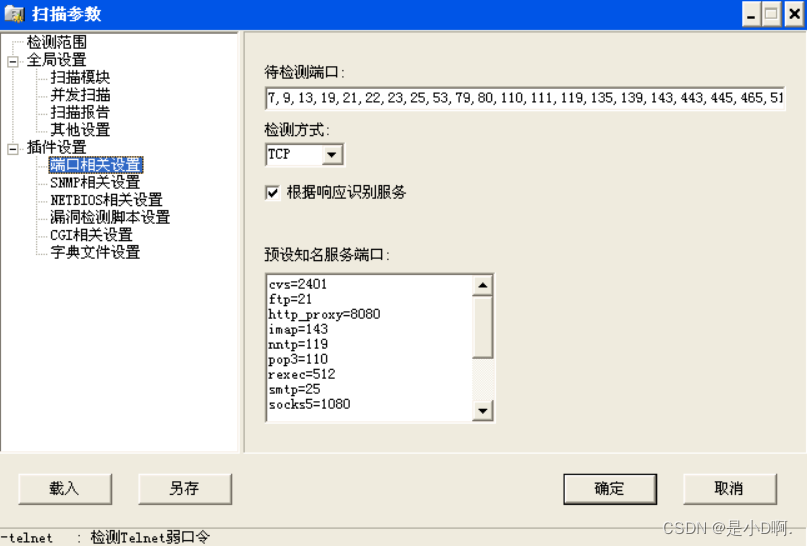

4.4.2插件设置 该模块包含针对各个插件的单独设置,如“端口扫描”插件的端口范围设置、各个弱口令插件的用户名/密码字典设置等。 待检测端口:扫描时检测的端口,可添加或删除。 检测方式:分为TCP和SYN两种方式。TCP方式即TCP的connect()扫描,与目标主机建立完整的一次TCP连接,完成了TCP三次握手的全过程。SYN为TCP的“半开放”扫描,并不与目标主机建立连接。 根据响应识别服务:选中后会根据扫描的端口结果返回相应的服务名,具体的对照在下面“预设知名服务端口”中,可自己添加或删除。 SNMP相关设置:设置SNMP检测的信息。 NETBIOS相关设置:选择检测NETBIOS的信息。 漏洞检测脚本设置:可以选择相关的漏洞检测脚本,漏洞脚本以NSL为后缀名。 CGI相关设置:设置CGI扫描的相关选项。 字典文件设置:在此设置扫描相关密码时对应的字典文件,可自己更改。 在扫描参数左侧的最下方有两个按钮:【载入】和【另存】,【载入】用于载入相关的配置文件,【另存】用于将现在设定的配置文件保存。

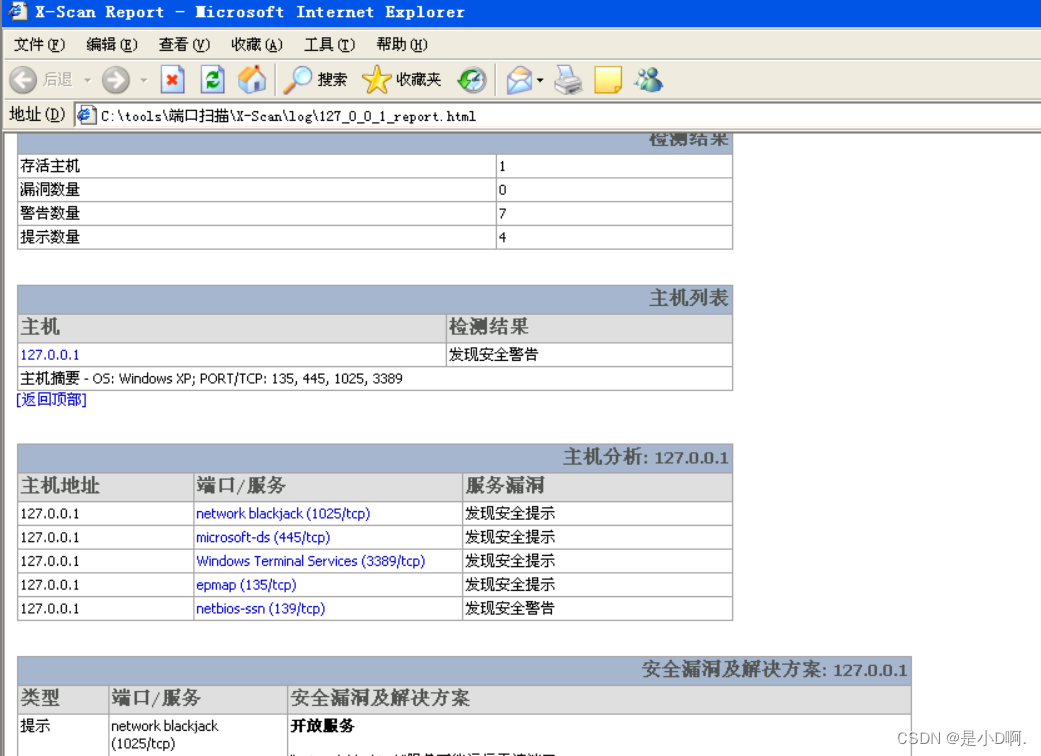

4.4.3使用X-scan对主机进行综合扫描 扫描参数设置完毕后,就可以进行扫描了,点击开始按钮或点击【文件】->【开始扫描】进行扫描。开始扫描时,X-scan都会先加载漏洞脚本,然后开始扫描。此处以本机ip为例. 根据设置,点击扫描,扫描完成后会显示HTML格式的扫描结果。

4.4.4扫描信息 在X-scan的主界面上有三个选项卡,分别是:普通信息、漏洞信息、错误信息。 普通信息:显示X-scan的扫描信息。 漏洞信息:显示取得的漏洞信息。 错误信息:如果扫描过程中出现错误,会在这个选项卡显示。 4.4.5扫描报告 当你完成或终止扫描是,会出现扫描报告。

通过这次实验,我们会应用X-scan扫描软件对网站IP进行相应的扫描,通过对扫描参数的设置,我们可以准确得到我们想要的网站相关信息,同时对于端口扫描原理也有了更深入的了解。 六、分析与思考1)端口扫描的原理是什么? 端口扫描的基本原理就是依次与每一个可能存在的主机尝试建立连接。如果对方有回复就说明这个主机存在且端口开放。 2)常用的端口扫描技术有哪些? TCP connect() 扫描,TCP SYN扫描,TCP FIN 扫描,IP段扫描,TCP 反向 ident扫描,FTP 返回攻击 3)常规端口扫描和半开式扫描的区别是什么? Tcp SYN Scan (sS) 这是一个基本的扫描方式,它被称为半开放扫描,因为这种技术使得Nmap不需要通过完整的握手,就能获得远程主机的信息。Nmap发送SYN包到远程主机,但是它不会产生任何会话.因此不会在目标主机上产生任何日志记录,因为没有形成会话。这个就是SYN扫描的优势.如果Nmap命令中没有指出扫描类型,默认的就是Tcp SYN.但是它需要root/administrator权限。 不同于Tcp SYN扫描,Tcp connect()扫描需要完成三次握手,并且要求调用系统的connect().Tcp connect()扫描技术只适用于找出TCP和UDP端口。 4)深入理解并发扫描的含义 由它来管理并发扫描的主机数量以及并发线程数量。 也就是同一时间扫描多少主机和用多少线程扫描 5)TCP与SYN扫描的区别 两者区别在于TCP/IP的三次握手过程是前者是全完成后者是半完成 tcp扫描效果好 syn速度快且不易被追踪 6)懂得对扫描模块进行修改与设置 对扫描参数,全局设置和插件设置进行相应的操作 |

【本文地址】