| windows病毒安全事件处理流程 | 您所在的位置:网站首页 › 电脑怎么排查病毒 › windows病毒安全事件处理流程 |

windows病毒安全事件处理流程

|

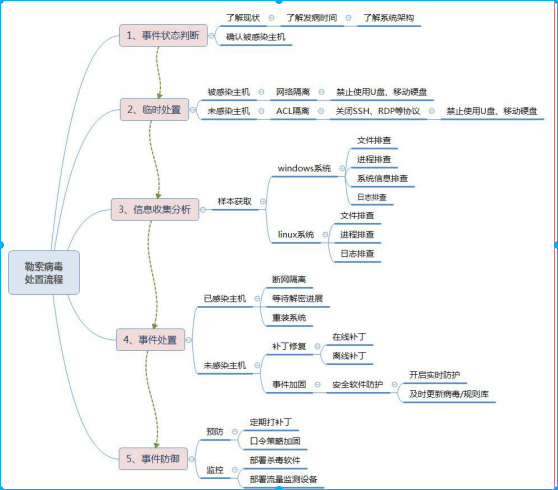

通过本文档可以独立处置 “勒索病毒”、“挖矿木马”类安全事件,提取病毒样本完成溯源分析工作 二、安全事件排查 2.1、勒索病毒处置流程

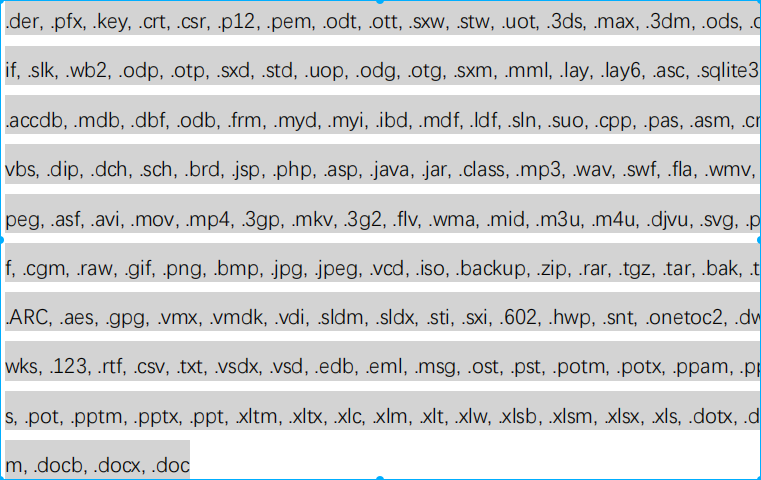

确认感染文件特征及感染时间: (1) 操作系统桌面是否有新的文本文件,文本文件中是否有详细的加密信息及解密联系方式; (2) 被加密的文件类

加密后的文件后

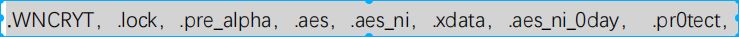

确认感染时间,对被感染文件操作

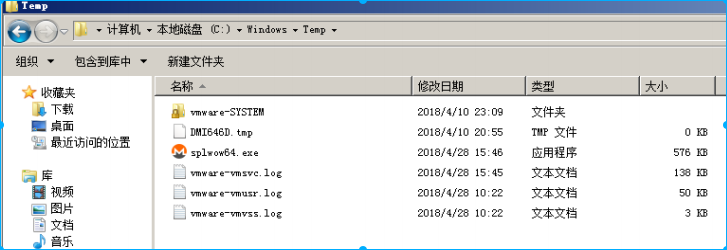

2.2 临时处置办法 被感染主机: (1) 立即对被感染主机进行隔离处置,禁用所有有线及无线网卡或直接拔掉 网线,防止病毒感染其他主机; (2) 禁止在被感染主机上使用 U 盘、移动硬盘等可执行摆渡攻击的设备; 未被感染主机: (1) 关闭 SSH、RDP 等协议,并且更改主机密码; (2) 备份系统重要数据、且文件备份应与主机隔离; (3) 禁止接入 U 盘、移动硬盘等可执行摆渡攻击的设备; 2.3 事件排查 Windows 排查:(文件+进程) (1)开机启动有无异常文件 【开始】➜【运行】➜【msconfig】 (2)各个盘下的 temp(tmp)相关目录下查看有无异常文件 :Windows 产生的临时

(3)Recent 是系统文件夹,里面存放着你最近使用的文档的快捷方式,查看用户 recent 相关文件,通过分析最近打开分析可疑文件: 【开始】➜【运行】➜【%UserProfile%\Recent】 (4)根据文件夹内文件列表时间进行排序,查找可疑文件。当然也可以搜索指定日期范围的文件及 Server 2008 R:

Windows 10:

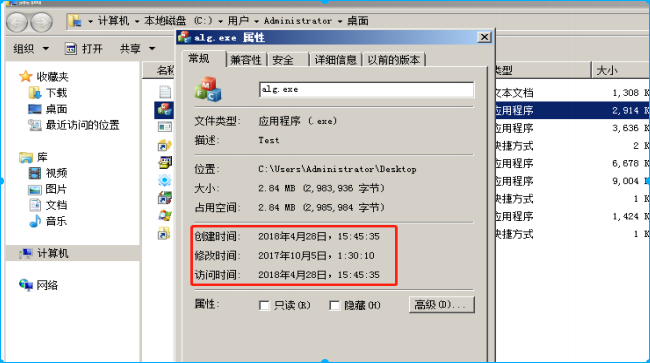

(5)查看文件时间,创建时间、修改时间、访问时间,黑客通过菜刀类工具改变的是修改时间。所以如果修改时间在创建时间之前明显是可疑

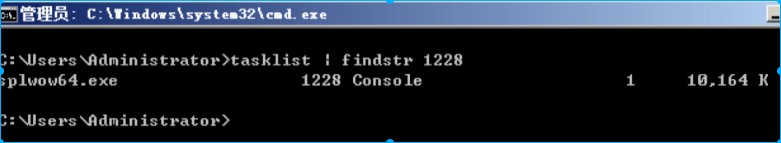

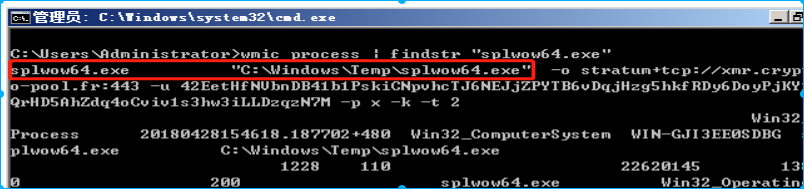

进程排查 (1)netstat -ano 查看目前的网络连接,定位可疑的 ESTABLISH netstat 显示网络连接、路由表和网络接口信息; 参数说明: -a 显示所有网络连接、路由表和网络接口信息 -n 以数字形式显示地址和端口号 -o 显示与每个连接相关的所属进程 ID -r 显示路由表 -s 显示按协议统计信息、默认地、显示 IP 常见的状态说LISTENING 侦听状态ESTABLISHED 建立连接CLOSE_WAIT 对方主动关闭连接或网络异常导致连接 (2)根据 netstat 定位出的 pid,再通过 tasklist 命令进行进程 tasklist 显示运行在本地或远程计算机上的所有进程; (3)根据 wmic process 获取进程的全路径

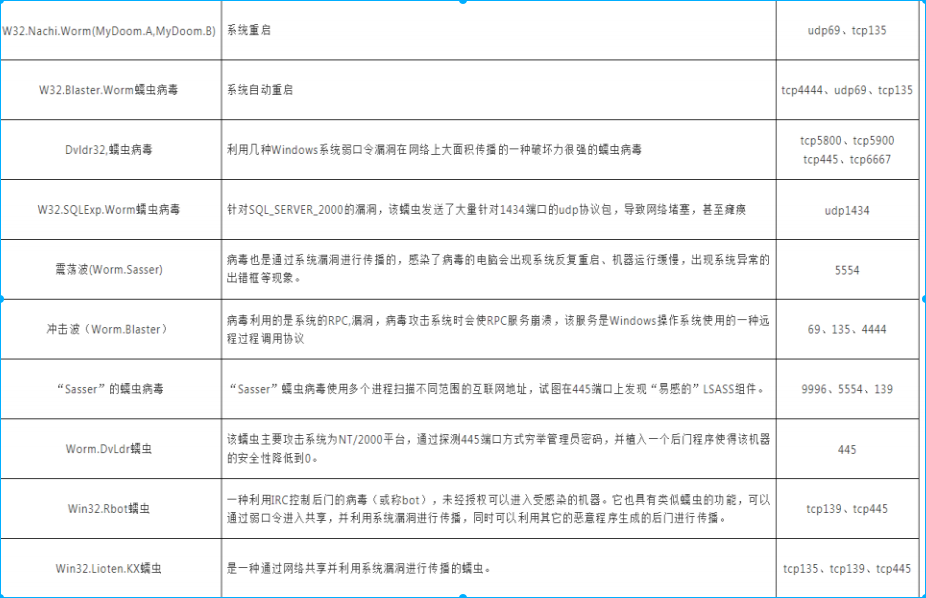

很多种类的病毒都依赖网络进行传播和复制,并感染局域网中的大量终端。 可以通过开放端口进行分析,有助于病毒对象的确认; 下面提供一些常用的病毒使用的端口信息,可以作为参考:

系统信息排查 (1)查看环境变量的设置 (2)Windows 计划任务 (3)Windows 帐号信息,如隐藏帐号(用户名以$结尾的为隐藏用户,如:admin$) 命令行方式:net user,可直接收集用户信息(此方法看不到隐藏用户),若需查看某个用户的详细信息,可使用命令➜net user usernam (4)查看当前系统用户:使用➜ query user 查看当前系统的会话,比如查看是否有人使用远程终端登录服务器;(logoff 踢出该用) (5)查看 systeminfo 信息,系统版本以及补丁信息

日志排查 (1)Windows 登录日志排查 a)打开事件管理器 【开始】➜【管理工具】➜【事件查看】 【开始】➜【运行】➜【eventvwr】 b)主要分析安全日志,可以借助自带的筛选 可以把日志导出为文本格式,然后使用 notepad++ 打开,使用正则模式去匹远程登录过的 IP 地址,在界定事件日期范围的基础。 工具排查 (1)PC Hunt PC Hunter 是一个 Windows 系统信息查看软件下载地址:http://www.xuetr.co

|

【本文地址】