| 信息安全技术 | 您所在的位置:网站首页 › 漏洞端口扫描 › 信息安全技术 |

信息安全技术

|

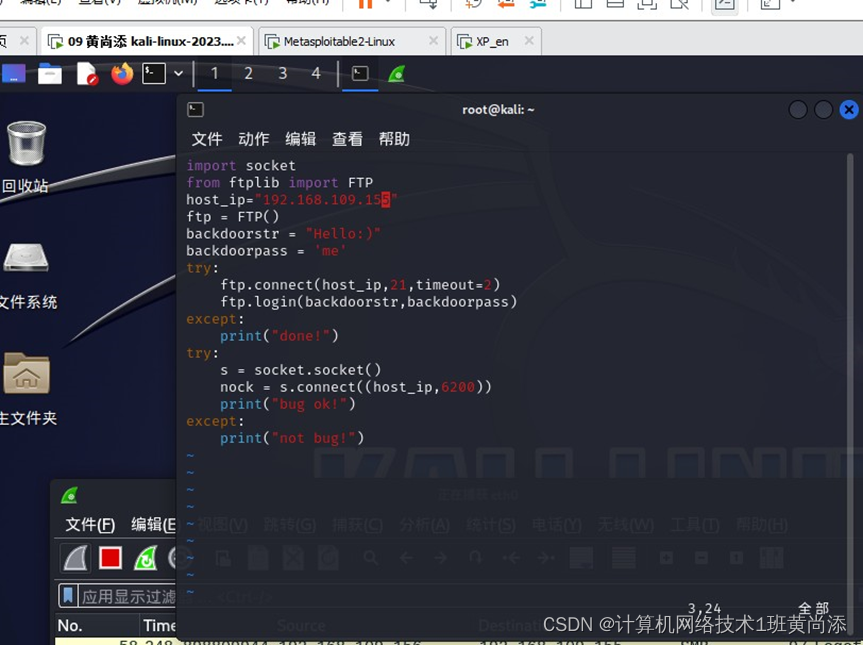

目录 一、什么是漏洞扫描? 二、实验目的: 三、实验方法: 四、实验实操: 五、实验总结: 漏洞扫描是一种计算机安全工具或技术,旨在发现计算机系统、网络或应用程序中存在的安全漏洞。这些漏洞可能是由于软件设计或实现中的错误、配置错误、缺陷或其他原因导致的。漏洞扫描通常通过自动化工具进行,这些工具会扫描目标系统并识别潜在的漏洞,然后生成报告供安全专业人员进一步分析和解决。 漏洞扫描工具会检查目标系统中的各种组件,包括操作系统、网络服务、应用程序等,以寻找可能存在的漏洞。一旦发现漏洞,这些工具通常会提供关于漏洞的详细信息,包括漏洞的类型、严重程度以及可能的解决方法。这些信息可帮助系统管理员或安全专业人员及时修补漏洞,从而减少系统遭受攻击的风险。 漏洞扫描通常是安全审计和安全测试的一部分,帮助组织识别和解决潜在的安全风险,以保护其计算机系统和数据免受未经授权的访问或损害。 二、实验目的:学习漏洞扫描的目的可以归纳为以下几个方面: 1. 保护系统安全:漏洞扫描是发现和解决计算机系统中存在的安全漏洞的关键步骤之一。通过学习漏洞扫描,您可以帮助组织及时发现并修复潜在的安全漏洞,从而保护系统不受未经授权的访问或损害。 2. 提高安全意识:了解漏洞扫描的原理和方法可以增强您对计算机安全的认识和理解,使您更加警惕并能够识别潜在的安全风险。 3. 增强技能和职业发展:掌握漏洞扫描技术是信息安全领域的重要技能之一。通过学习漏洞扫描,您可以提升自己在安全领域的专业能力,从而增强个人职业发展的竞争力。 4. 合规要求:许多行业和组织都有安全合规性要求,学习漏洞扫描可以帮助组织满足这些要求,确保其符合相关的法律法规和标准。 5. 降低风险:通过及时发现并修复系统中的漏洞,可以降低系统受到攻击的风险,减少可能造成的损失和影响。 总的来说,学习漏洞扫描有助于提高系统安全性,增强个人技能和职业发展,并帮助组织满足合规性要求,降低安全风险。 三、实验方法:进行漏洞扫描实验的方法可以根据实验的具体要求和环境进行调整,但通常包括以下步骤: 1. 选择漏洞扫描工具:根据实验需求和目标系统的特点,选择合适的漏洞扫描工具。常见的漏洞扫描工具包括Nmap、OpenVAS、Nessus、Burp Suite等。 2. 准备实验环境:搭建一个安全的实验环境,包括目标系统和攻击者系统。可以使用虚拟化技术搭建实验环境,确保实验不会对真实系统产生影响。 3. 配置漏洞扫描工具:根据实验需求和目标系统的特点,配置漏洞扫描工具。包括设置扫描目标、扫描参数、扫描策略等。 4. 执行漏洞扫描:启动漏洞扫描工具,对目标系统进行扫描。观察扫描过程中的输出信息,包括扫描进度、发现的漏洞等。 5. 分析扫描结果:对扫描结果进行分析,包括发现的漏洞类型、数量、严重程度等。可以使用漏洞数据库或者漏洞分析工具对扫描结果进行进一步的分析和验证。 6. 生成报告:根据分析结果生成漏洞扫描报告,包括漏洞描述、影响程度、建议修复措施等信息。报告应该清晰、详细地呈现扫描结果,以便后续的修复工作和安全改进。 7. 修复漏洞:根据报告中的建议,及时修复发现的漏洞和安全问题。可以采取补丁更新、配置修改、漏洞修复等方式进行漏洞修复。 8. 总结经验:对实验过程和结果进行总结,包括实验中遇到的问题、解决方法、经验教训等。总结经验有助于提高漏洞扫描的效率和准确性,为今后的实验提供参考。 以上步骤可以根据具体情况进行调整和补充,但总体上涵盖了进行漏洞扫描实验的基本方法和流程。 四、实验实操:5.1 如何检测笑脸漏洞 1、编写笑脸漏洞检测脚本,结果截图并作必要的说明。 使用vim weixiao.py命令编写脚本

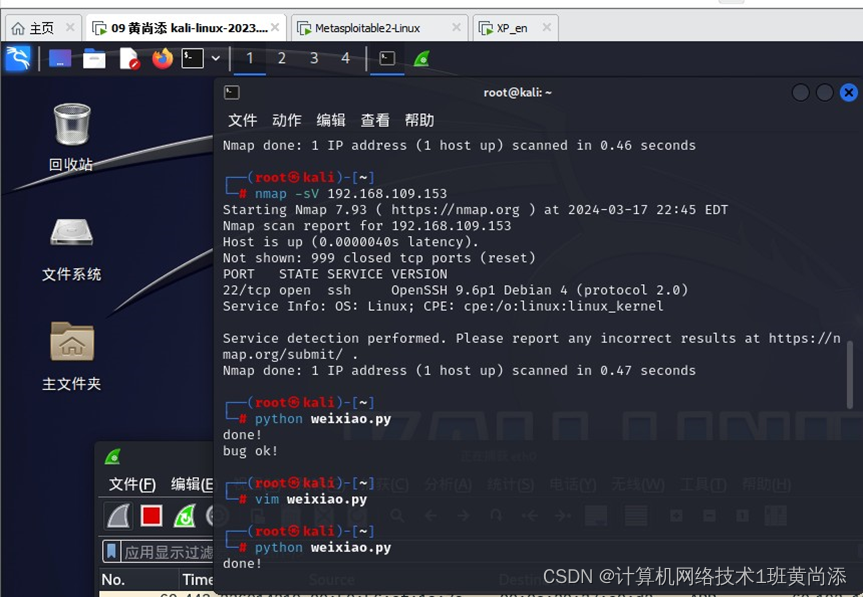

wq保存退出。 2、检测目标系统上的vsftpd-2.3.4是否存在笑脸漏洞,结果截图并作必要的说明。

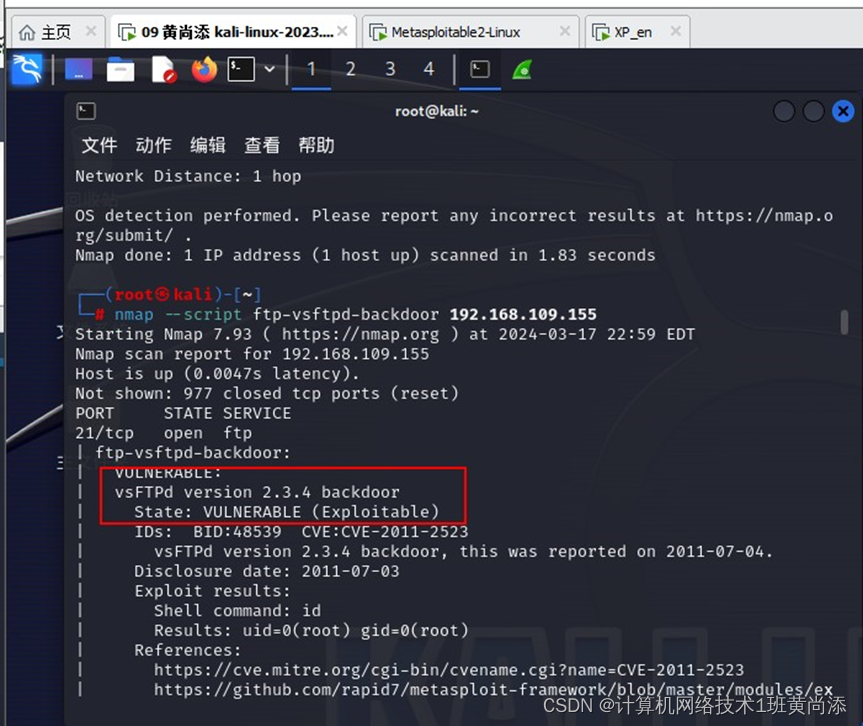

5.3 在Nmap中对操作系统漏洞进行扫描 1、针对vsftpd-2.3.4漏洞的扫描,结果截图并作必要的说明。

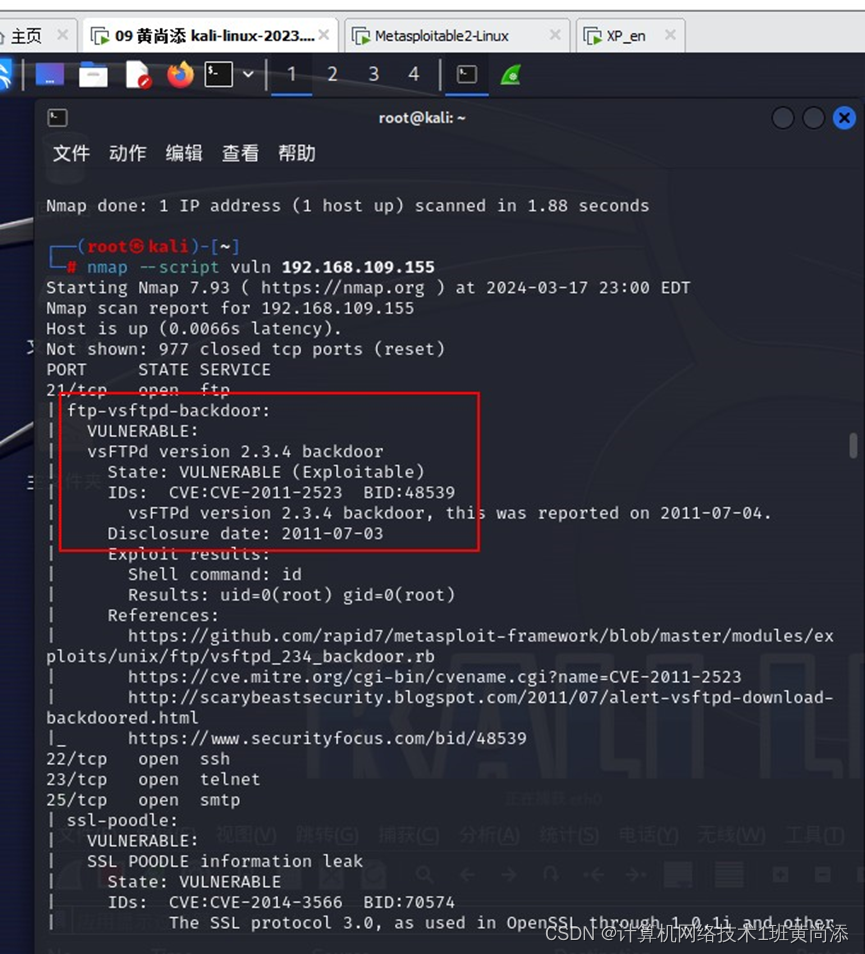

2、使用vuln分类下的全部脚本进行扫描,结果截图并作必要的说明。

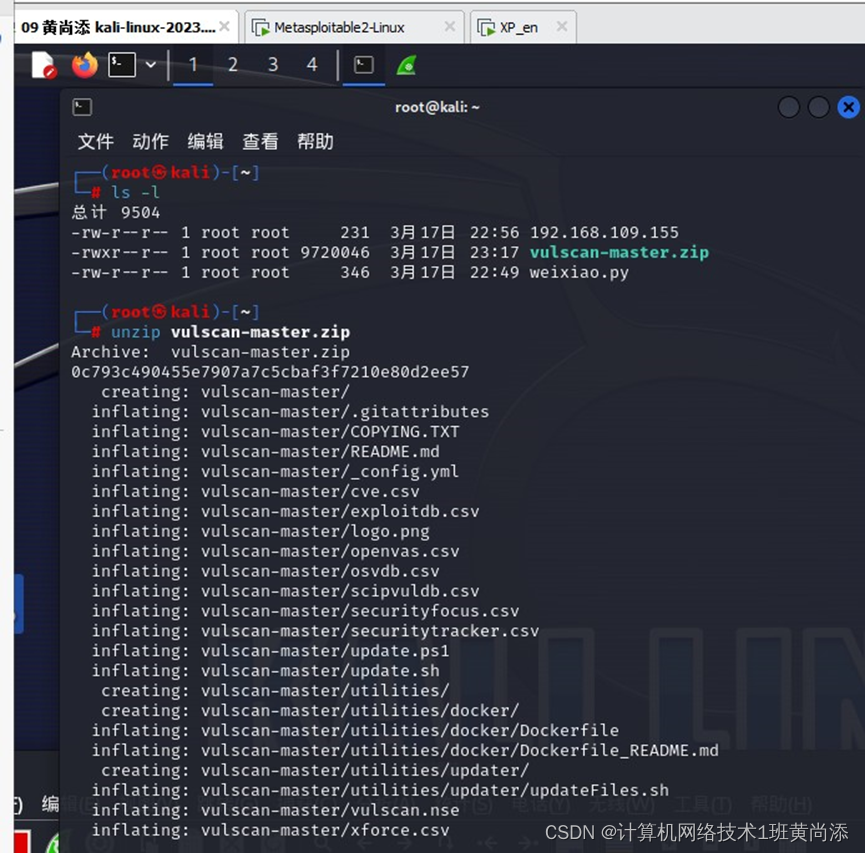

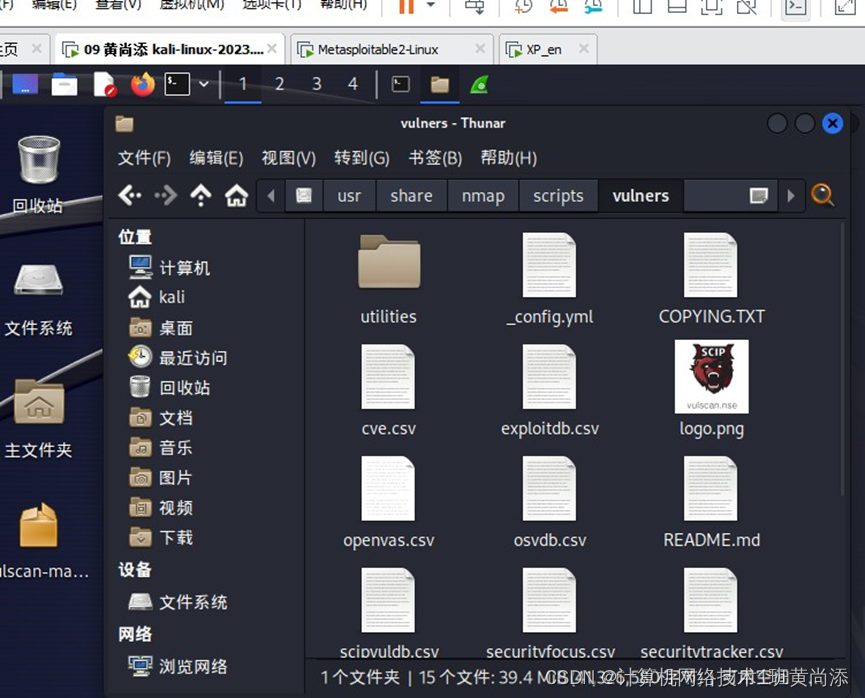

3、使用第三方脚本vulscan.nse进行扫描 (1)安装

(2)更新离线数据 方法一:到漏洞库的官网下载,替换离线数据。 (注意:建设采用此方法更新。)

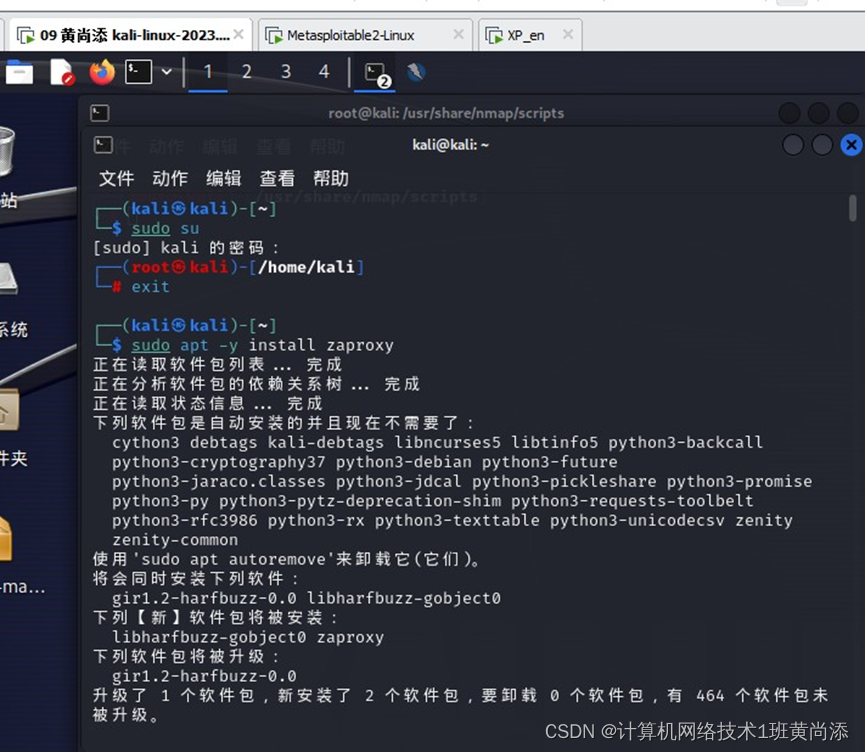

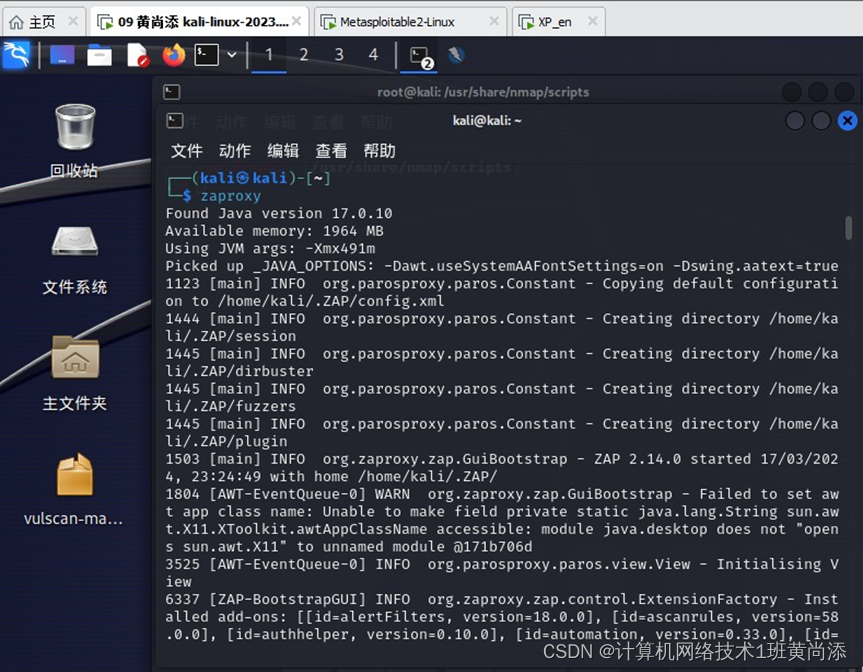

5.5 对Web应用程序进行漏洞扫描 1、zaproxy的安装

2、zaproxy的使用 (0)启动

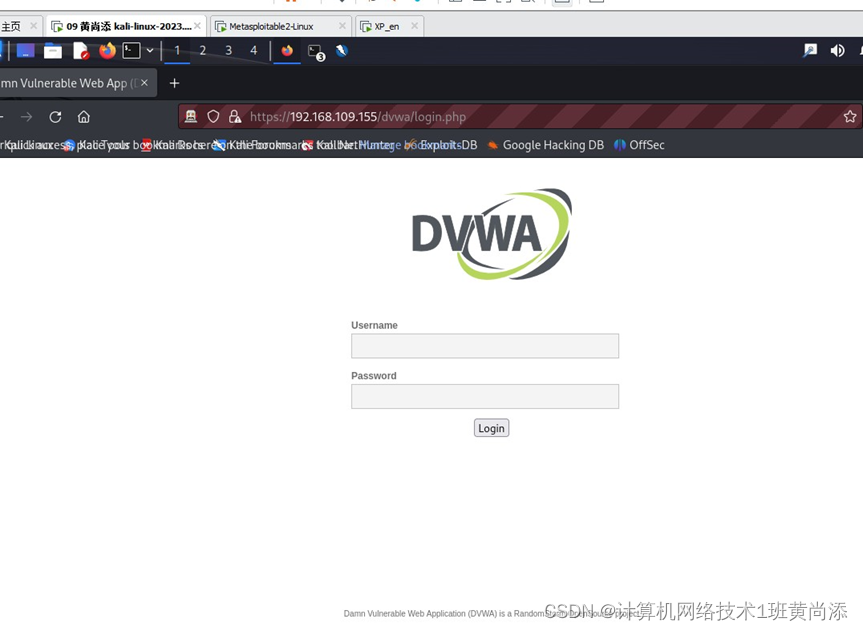

(1)扫描功能 I: 打开浏览器,完成认证操作。

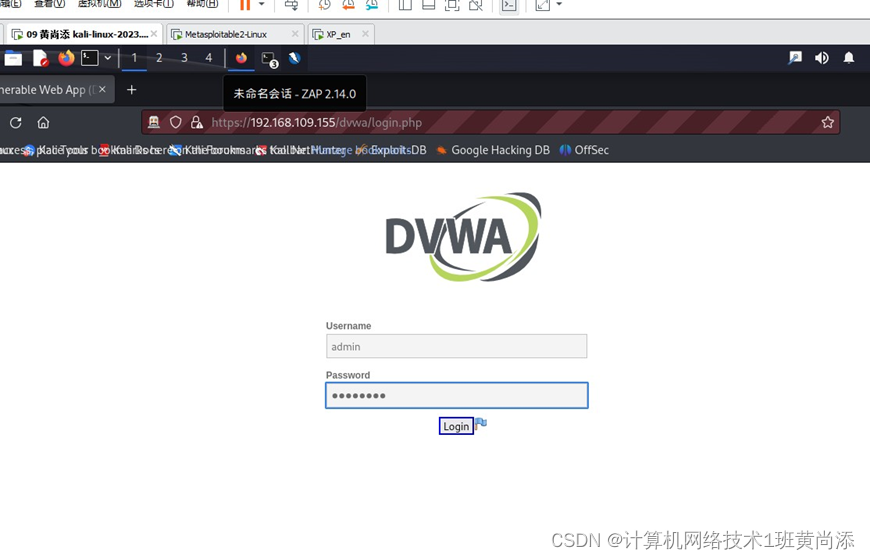

II: 输入用户名和密码完成登录操作。

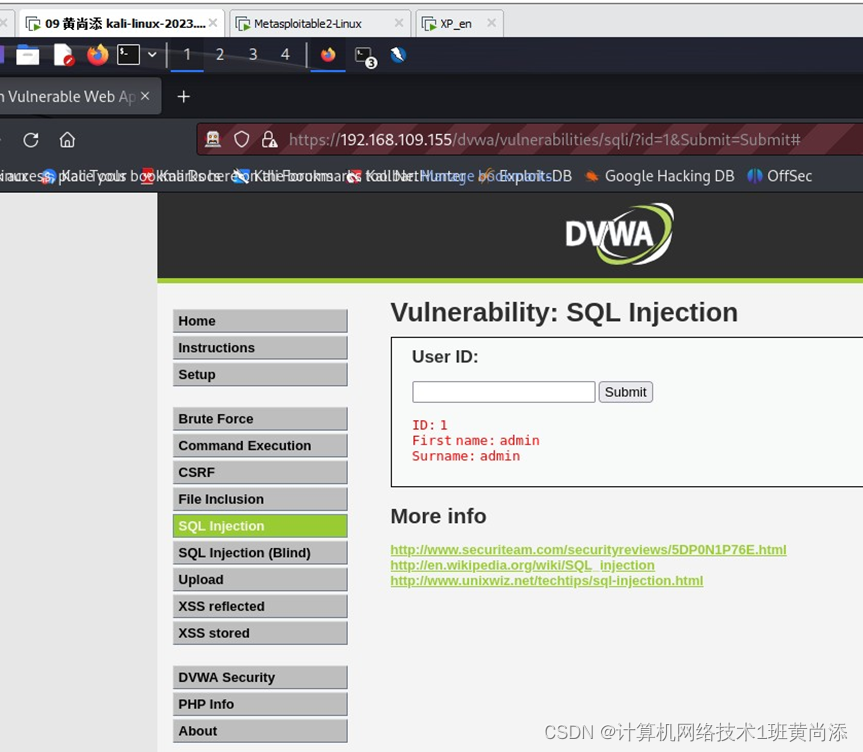

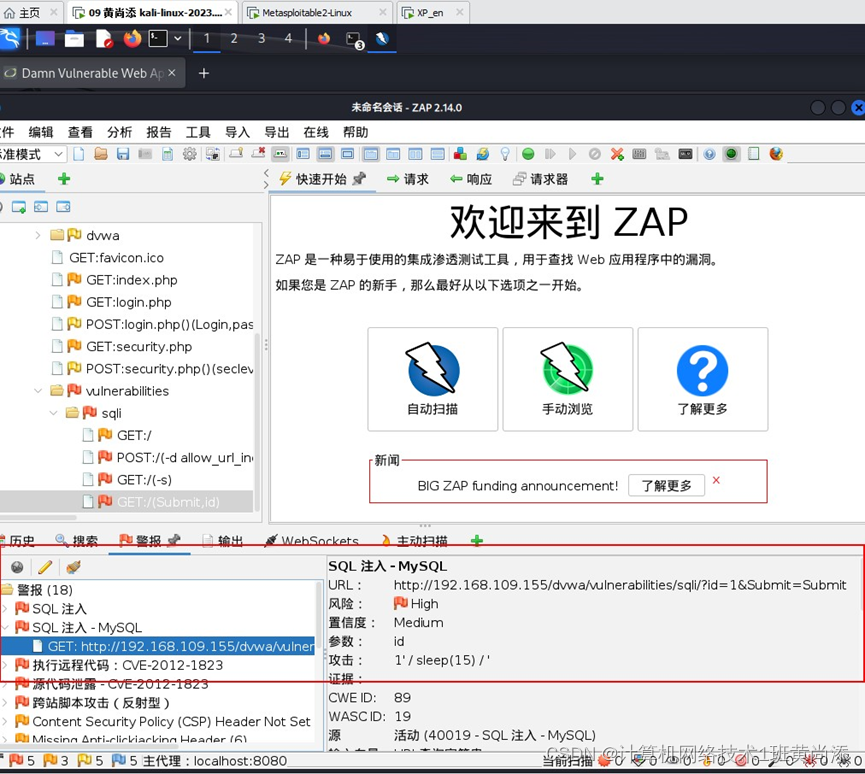

III: 分页面对Web应用程序进行扫描。

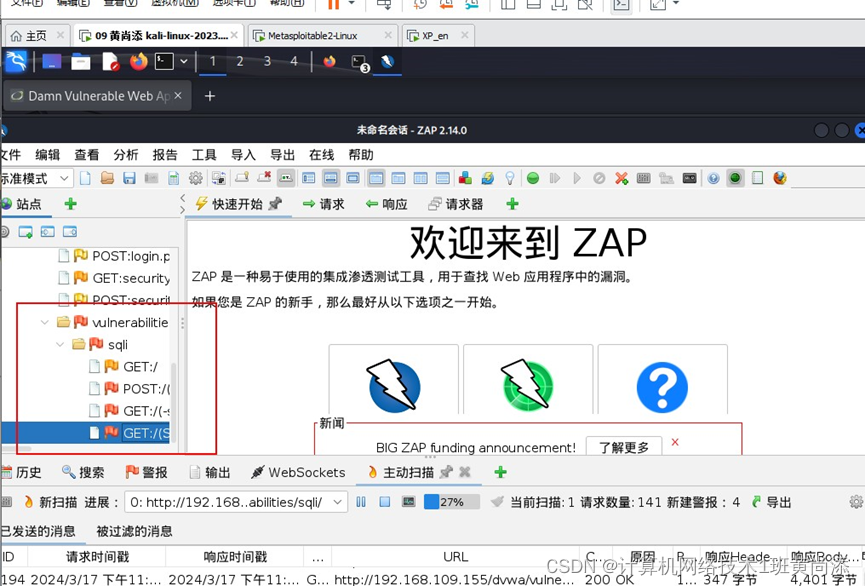

IV: 查看扫描结果。

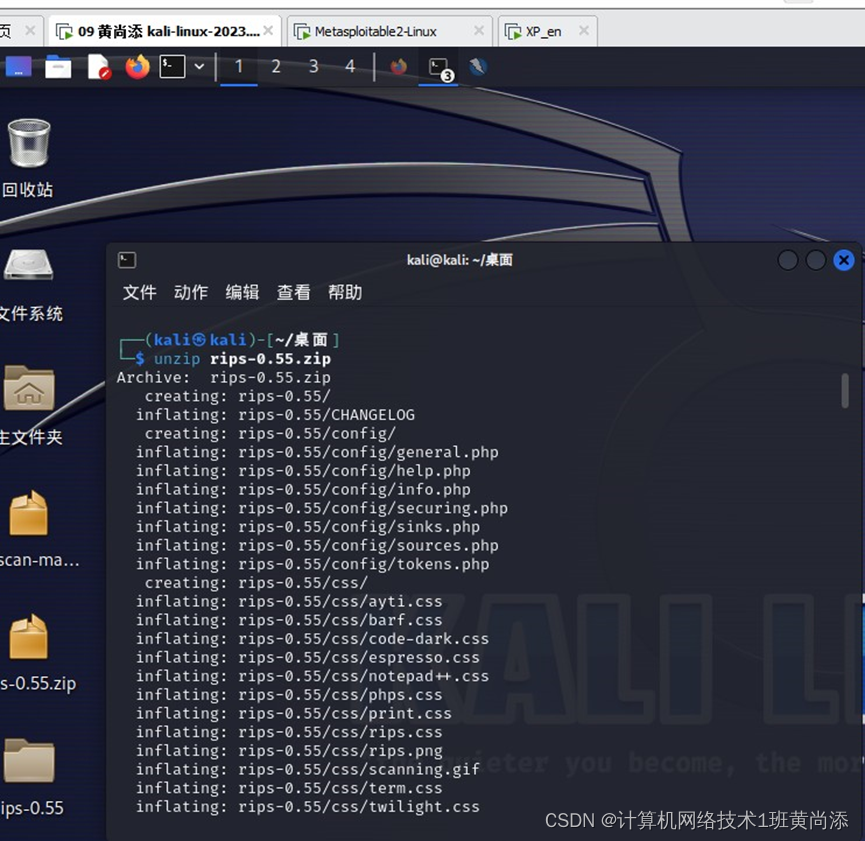

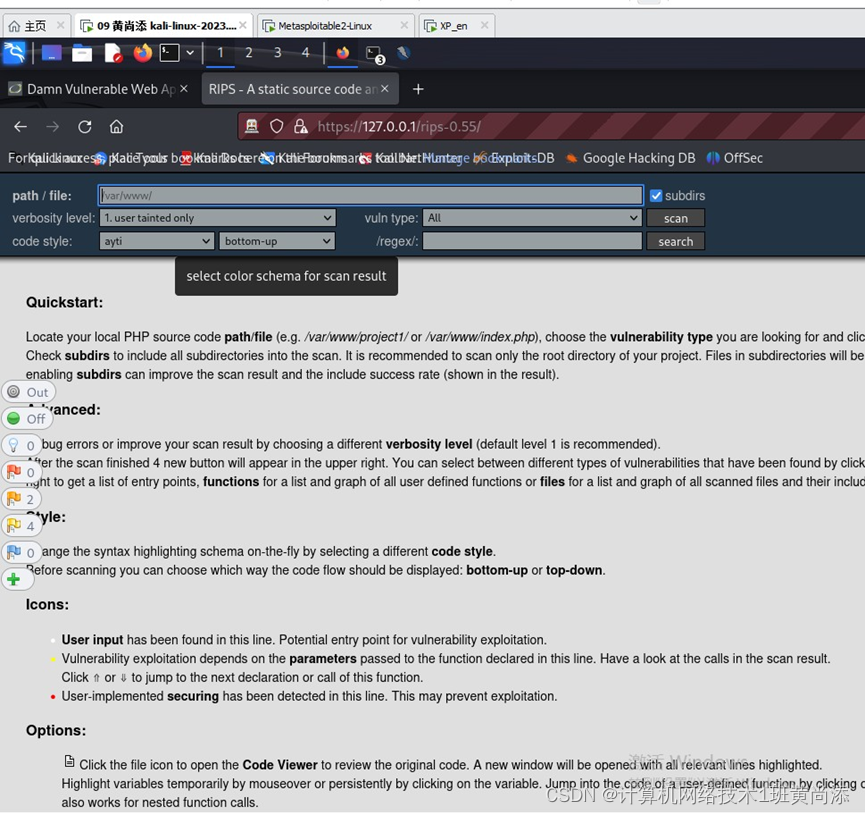

(2)代码审计工具RIPS的使用 I: 下载rips压缩包

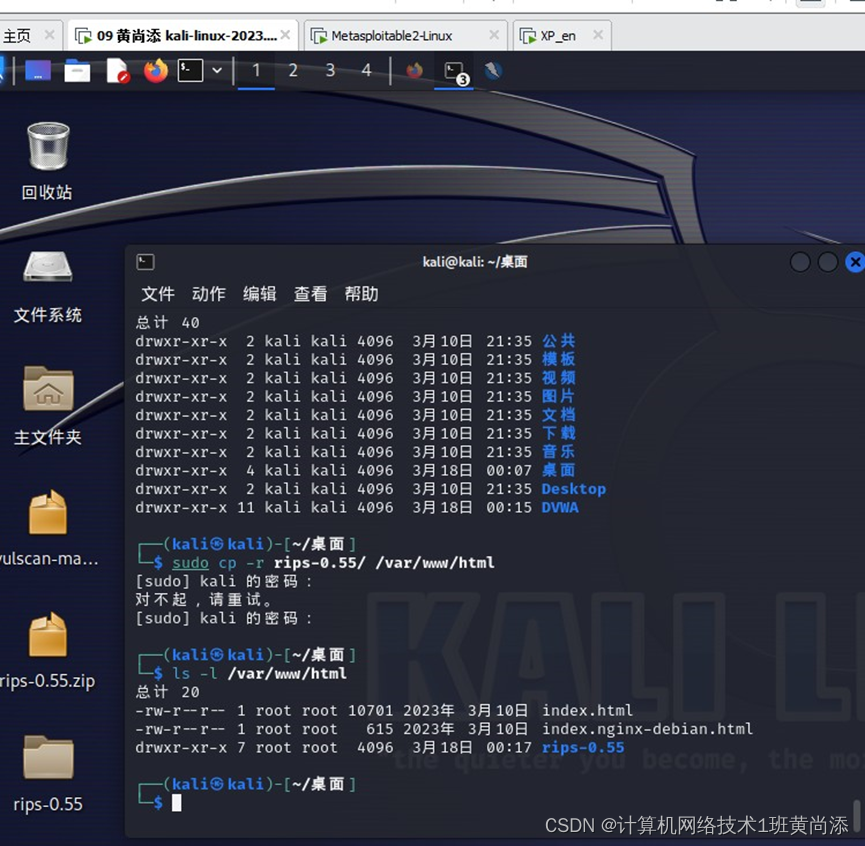

II: 解压并复制到apache工作目录中

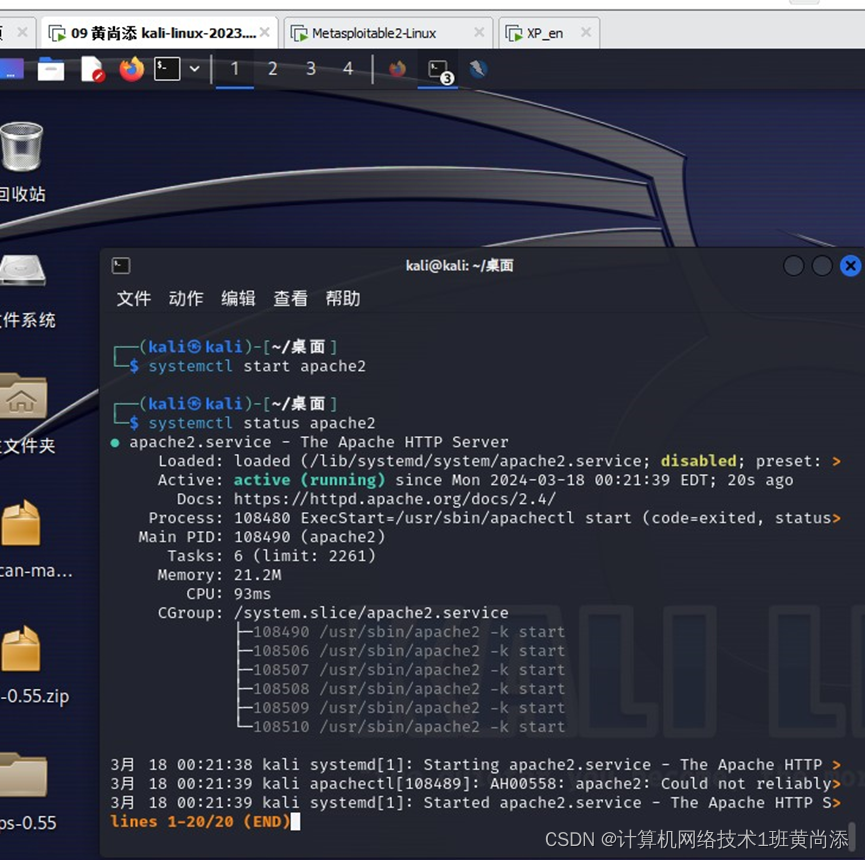

III: 重启apache

IV: 访问网站打开rips

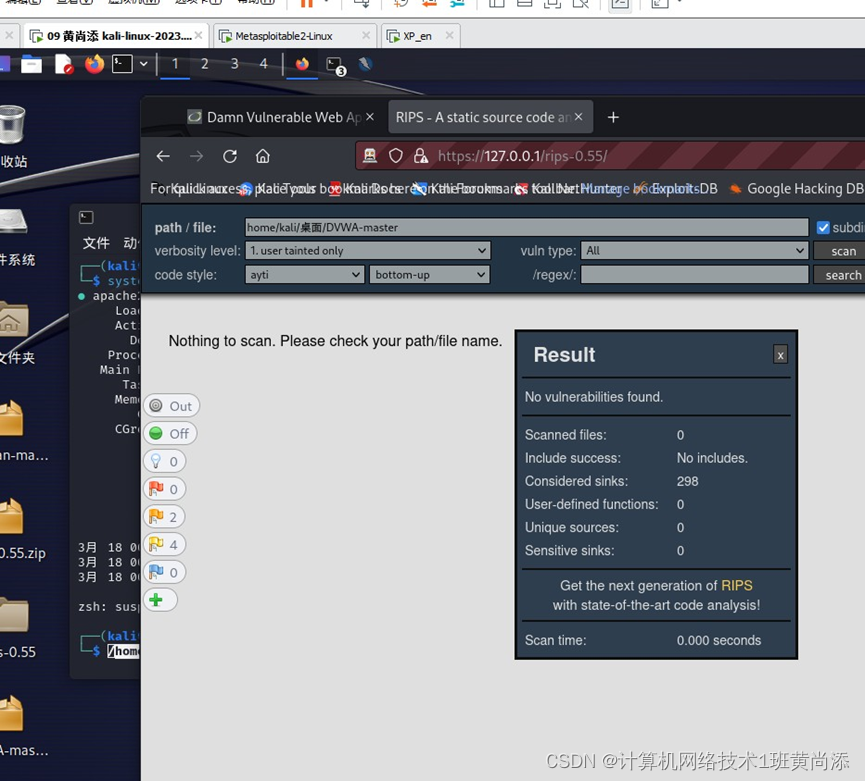

V: 扫描并查看结果。

1. 实验背景和目的: 本次实验旨在评估系统或网络的安全性,发现可能存在的漏洞和弱点,以便及时修补和加固系统,确保系统能够抵御潜在的攻击和威胁。 2. 实验设计和方法: 我们选择了一款广泛使用的漏洞扫描工具(如Nessus、OpenVAS等),并根据实际情况设置了扫描的范围和参数。我们针对系统的特定部分或整个网络进行了扫描,并选择了适当的扫描策略和配置。 3. 数据收集: 在实验过程中,我们收集了漏洞扫描工具生成的详细报告,其中包含了扫描过程中发现的漏洞信息,包括漏洞类型、严重程度、CVE编号等。同时,我们也记录了扫描过程中的日志信息,以便后续分析和跟踪。 4. 数据分析和结果: 经过分析,我们发现了系统中的多个漏洞和安全隐患。这些漏洞涉及到不同的类型,包括但不限于弱密码、未经授权的访问、未及时更新的软件版本、配置错误等。我们对漏洞进行了分类和排序,并重点关注了严重程度较高的漏洞。 5. 结论和建议: 根据分析结果,我们得出以下结论和建议: - 我们需要及时修补系统中发现的漏洞,并加强对系统的监控和管理。 - 强化密码策略,推行多因素认证,提高系统的安全性。 - 定期更新软件版本和补丁,以填补安全漏洞。 - 定期进行漏洞扫描和安全评估,以保持系统的安全性和稳定性。 6. 局限性和未来工作: 本次实验的局限性主要包括扫描工具的限制、扫描范围的局限性以及漏洞评估的主观性。未来的工作可以包括进一步优化扫描策略和工具,开展更深入的漏洞研究和分析,以及加强对系统安全的监控和管理。 |

【本文地址】