| 实验四 无线局域网数据包捕获与分析 | 您所在的位置:网站首页 › 数据包捕获实验感想 › 实验四 无线局域网数据包捕获与分析 |

实验四 无线局域网数据包捕获与分析

|

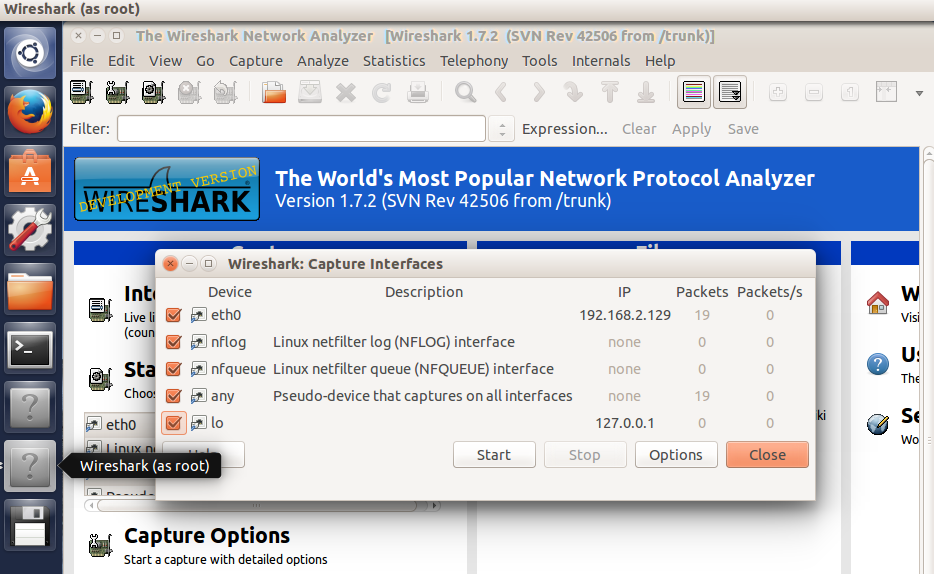

一.实验环境 Wireshark linux

二. 实验要求与目的 1.熟悉常见的无线测量工具的特点和用途 2.学习Linux 上的 Wireshark和Kismet 数据包捕获和分析

三. 实验步骤与演示

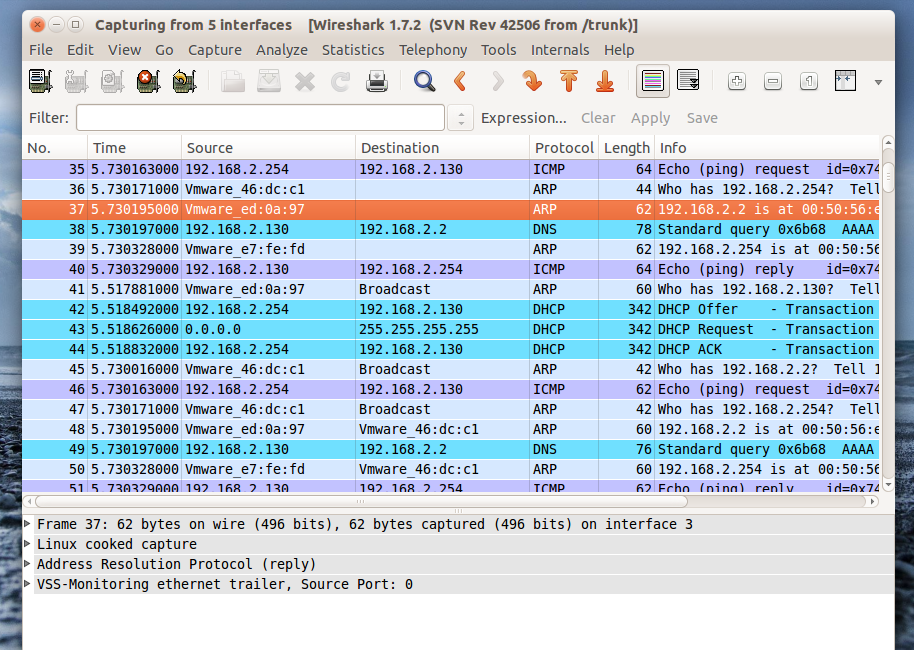

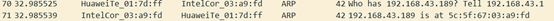

下列为抓取的网络数据包

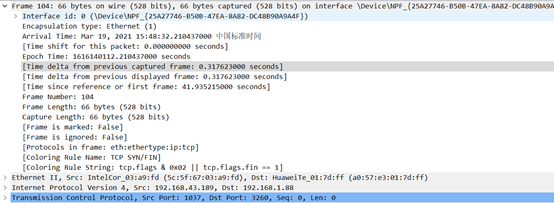

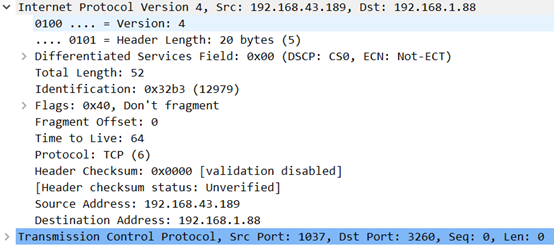

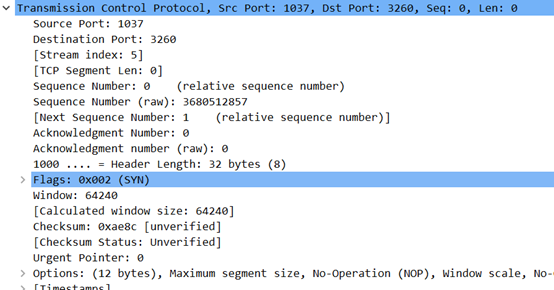

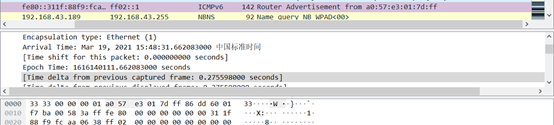

四.数据包分析(这里以TCP包为例) 通过抓包分析,这里大部分为TCP协议的包,这上述图片的光标所处的TCP的包中可以得知: 第一行,帧Frame 104 指的是要发送的数据块,其中,所抓帧的序号为104,捕获字节数等于传送字节数:66字节; 第二行,以太网,有线局域网技术,是数据链路层。源Mac地址为5c:5f:67:03:a9:fd;目标Mac地址为a0:57:e3:01:7d:ff; 第三行,IPV4协议,也称网际协议,是网络层;源IP地址为192.168.43.189;目标IP地址为192.168.1.88; 第四行,TCP协议,也称传输控制协议,是传输层;源端口(1037);目标端口(3260);序列号(0); Arrival Time:到达时间,值为Mar 19, 2021 15:48:32.21043700 中国标准时间 EPoch Time:信息出现时间,值为1616140112.21043700秒 [ Time delta from previous captured frame: 0.317623000 seconds] : Frame Number: 104,帧编号为104; Frame Length: 66 bytes (528 bits),帧长度为66字节; [Frame is marked: False],帧标记:无; [Protocols in frame: eth:ethertype:ip:tcp],协议帧:eth(以太网)、IP、tcp、ethertype [Coloring Rule Name: TCP SYN/FIN],色彩规则名称:TCP SYN/FIN; [Coloring Rule String:tcp.flags&0x02||tcp.flags.fin==1]色彩规程字符串:tcp.flags&0x02||tcp.flags.fin==1; Destination: HuaweiTe_01:7d:ff (a0:57:e3:01:7d:ff),目标Mac地址为a0:57:e3:01:7d:ff Source: IntelCor_03:a9:fd (5c:5f:67:03:a9:fd),源Mac地址为5c:5f:67:03:a9:fd Type: IP (0x0800),类型是IP数据包 由图可知: Version:4 IP协议版本为Ipv4; Header Length:20 bytes(5) 头部数据长度为20字节 Differentiated Services Field: 0x00 (DSCP CS0, ECN: Not-ECT),区分的服务领域:0x00 (默认的是DSCP:0x00); Flags: 0x02 (Don't Fragment),不支持分组; Fragment offset:0 ,分组偏移量为0; Time to live: 64,TTL,生存时间为64,TTL通常表示包在被丢弃前最多能经过的路由器个数,当数据包传输到一个路由器之后,TTL就自动减1,如果减到0了还没有传送到目标主机,那么就自动丢失。 Header checksum:0x0000,头部校验和 Source: 192.168.43.189,源IP地址为192.168.43.189; Destination Address:192.168.1.88 目的ip为192.168.1.88 端口号,数据传输的16位源端口号和16位目标端口号(用于寻找发端和收端应用进程); 相对序列号,该数据包的相对序列号为0(此序列号用来确定传送数据的正确位置,且序列号用来侦测丢失的包);下一个数据包的序列号是3680512857; Acknowledgment number是32位确认序列号,值等于1表示数据包收到,确认有效; 手动的数据包的头字节长度是20字节;

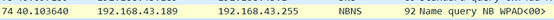

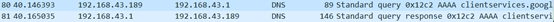

五.分析总结 这里还抓取了ICMPv6,NBNS,MDNS,GQUIC,ARP,DNS等包文。 1.ICMPv6 ICMP是((Internet Control Message Protocol Internet控制报文协议。它是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。 各种ICMP报文的前32bits都是三个长度固定的字段:type类型字段(8位)、code 代码字段(8位)、checksum校验和字段(16位) 8bits类型和 8bits 代码字段:一起决定了ICMP报文的类型。 2.NBNS 137/UDP -- NetBIOS 名称服务器,网络基本输入/输出系统 (NetBIOS) 名称服务器 (NBNS) 协议是 TCP/IP 上的 NetBIOS (NetBT) 协议族的一部分,它在基于 NetBIOS 名称访问的网络上提供主机名和地址映射方法 NetBIOS是Network Basic Input/Output System的简称,一般指用于局域网通信的一套API 3.DNS 域名系统(Domain Name System,缩写:DNS)是互联网的一项服务。它作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。DNS使用TCP和UDP端口53。当前,对于每一级域名长度的限制是63个字符,域名总长度则不能超过253个字符。DNS协议是用来将域名转换为IP地址(也可以将IP地址转换为相应的域名地址)。 4.ARP 地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。ARP命令可用于查询本机ARP缓存中IP地址和MAC地址的对应关系、添加或删除静态对应关系等。相关协议有RARP、代理ARP。NDP用于在IPv6中代替地址解析协议。

六.实验总结与体会 通过本次实验我了解了常见的无线测量工具的特点和用途,学会了如何在linux下运用Wiresshark进行抓包,并通过数据包分析了数据包的各种信息,了解了不同协议的数据包。

|

【本文地址】