| 第29节 天融信Topgate防火墙基础配置案例 | 您所在的位置:网站首页 › 天融信客户端无法连接服务器 › 第29节 天融信Topgate防火墙基础配置案例 |

第29节 天融信Topgate防火墙基础配置案例

|

防火墙配置目录

1 实验拓扑图及实验要求1.1 网络拓扑图1.2 实验1:验证防火墙的区域隔离及策略编写1.3 实验2:做源转换SNAT1.4 实验3:目标转换DNAT1.5 实验4:应用层过滤

2 实验1演示过程—验证防火墙的区域隔离及策略编写2.1 搭建网络拓扑结构2.2 给防火墙创建区域并配置IP2.3 在防火墙上写策略2.4 实验验证

3 实验2演示过程—做源转换SNAT4 实验3演示过程—做目标地址转换DNAT4.1 将win2003-DMZ部署为网页服务器4.2 将隔离区的WEB服务器发布出去4.3 outside区访问网页服务器

5 实验4演示过程—应用层过滤5.1 将外网的2003部署为WEB服务器和DNS服务器5.2 完善防火墙策略5.3 验证

6 归纳参考文章

1 实验拓扑图及实验要求

1.1 网络拓扑图

本实验的网络拓扑图如下,其中各主机的网络设备所扮演的角色及作用如下: 真实机:不参与实验,只是为了远程管理防火墙,通过打开网页对防火墙进行管理。 winxp:作为公司内网主机,可以访问隔离区和外网区服务器。 win2003:两台,一台为外网区的PC,一台为隔离区的网页服务器。 防火墙:本实验采用天融信的防火墙,以路由模式工作,其接口为ethx,且从eth0开始。 配置步骤如下: (1)搭建网络 (2)PC配置IP及网关 (3)防火墙配置: 1)创建区域,并将接口划分到区域2)防火墙接口配置IP,配置路由(本实验不需要配置)3)写策略(4)实验验证 配置过程中需要注意以下三个问题: (1)参与实验的三台虚拟机需要指网关。 (2)是否需要配置PAT?不需要,防火墙承担着路由器的功能,三个网段均存在防火墙路由表上,可以直接路由。 (3)真实机是否需要配置网关?不需要,本次实验真实机不参与实验,其作用是为了通过网页管理防火墙,只要保证真实机与防火墙之间能够通信即可。 1.3 实验2:做源转换SNAT在实验1的基础上,将win2003-outside网关去掉,这是为了模拟真正的互联网。这时,win2003-outside只能和同网段通信,以此来模拟私有地址无法在互联网传播的情形,因此需要在防火墙接口处进行PAT地址转换。 配置步骤如下: (1)将win2003-outside网关去掉,此时外网PC无法给内网PC回包,相当于模拟了互联网。 (2)配置源转换,实现inside和DMZ区域可以上网。 (3)实验验证。 1.4 实验3:目标转换DNAT在实验1和2的基础上,将隔离区的2003部署为WEB服务器并发布出去,实现外网可以访问隔离区服务器。其中,服务器端口映射到公有IP上(100.1.1.2)。 配置步骤如下: (1)部署WEB服务器并发布网页 (2)将隔离区的WEB服务器发布出去 1)做DNAT2)写策略(3)使用outside区域2003(外网PC)通过访问http://100.1.1.2来访问WEB服务器 1.5 实验4:应用层过滤在实验1~3的基础上,将外网的2003部署为公网的某WEB服务器和DNS服务器。验证此时内网和隔离区的PC均可以通过域名访问外网网站。做URL过滤后,访问黑名单URL时失败。 2 实验1演示过程—验证防火墙的区域隔离及策略编写 2.1 搭建网络拓扑结构(1)首先安装VMWare软件,VMWare软件的安装可参考《部署虚拟机及常用系统配置》 (2)在虚拟机中构建多个VMnet网络,并关闭DHCP、修改各子网网段地址。由于虚拟机目前只有VMnet1和VMnet8,根据网络拓扑图,需要添加VMnet2和VMnet3。按如下步骤添加VMnet2和VMnet3,修改各子网网段地址。 (3)本实验采用天融信防火墙,首先下载防火墙,并安装在VMWare软件中(或下载安装好防火墙,并在虚拟机中打开)。在VMWare软件中开启一台winxp,两台win2003,并分别按拓扑图命名以方便实验时区分。虚拟机的安装及设置详细参考《部署虚拟机及常用系统配置》 (4)按网络拓扑图将上述PC桥接至各自VMnet中,并配置IP及网关。虚拟机的IP配置详细参考《 IP地址详解及其相关概念》 (5)防火墙桥接到VMnet并开启。设备上有5块网卡,分别对应接口eth0~4,本次实验需要用到前三块,分别桥接到VMnet1至VMnet3上。 (1)真实机通过网页管理防火墙。将真实机的VMnet1启用并配置IP(真实机不用配置网关)→用真实机ping防火墙IP,能ping通→用真实机浏览器输入https://192.168.1.254:8080/,通过8080端口打开防火墙管理页面,输入防火墙的默认账户和密码登录。

在防火墙→访问控制→添加策略→按下图填写一条策略→完成。其中内容安全策略是表示对5层数据进行内容分析。同理添加从DMZ区域到outside区域的策略,至此,完成了所有从高到低的策略。 三台虚拟主机之间互相ping。 (1)winXP-inside 能ping通 win2003-DMZ,反则不通。 (2)winXP-inside 能ping通 win2003-outside,反则不通。 (3)win2003-DMZ 能ping通 win2003-outside,反则不通。 (1)将win2003-outside的IP配置中的网关删去。此时inside与DMZ均无法ping通外网。因为外网PC无法给内网PC回包。 (2)配置源转换。防火墙→地址转换→添加→按下图设置转换规则。这一步就是为了让内网PC能上网,在路由器上配置的NAT、PAT等来完成公私有IP地址转换的过程。 (3)实验验证:三台虚拟主机之间互相ping。 1)winXP 能ping通 win2003-DMZ,反则不通。2)winXP 能ping通 win2003-outside,反则不通。3)win2003-DMZ 能ping通 win2003-outside,反则不通。 4 实验3演示过程—做目标地址转换DNAT做目标地址转换DNAT的目的是为了将内网的服务器对外发布,将其映射到公网的接口上去,让外网的人可以通过访问公网IP,来访问内网的服务器。其工作原理可具体参考《NAT(网络地址转换)—实现公网IP和私网IP之间的转换》 4.1 将win2003-DMZ部署为网页服务器(1)在win2003-DMZ上安装WEB服务器软件,并发布静态网页,将默认站点下的默认首页标题栏原内容“建设中”修改为“欢迎观看北京冬奥会”,内容修改为“这里是北京冬奥会直播现场”。WEB服务器部署及发布网页详细参考《 IIS之WEB服务器—用于发布网站》。 打开目的转换的页面时,服务器的地址与映射之后的地址都需要提前定义,才能选择。另外服务器的服务端口号也需要先定义,但是访问网页时采用的默认端口号,可以直接选择,此处可不提前定义。因此先定义,然后做DNAT及写策略。定义地址的优点在于:①当多处需要引用该地址时,直接选择该地址名称即可;②当该地址换了一个后,只需要在定义地址那里更改即可。 (3)目标地址转换。防火墙→地址转换→添加→模式改为目的转换,进行如下设置。其中允许条件需要理解后谨慎填写。 (1)用win2003-outside的浏览器访问http:\100.1.1.2,访问成功。 (1)在win2003-outside上安装WEB服务器和DNS服务器软件。 (2)在WEB服务器软件上发布网页,可使用默认站点,将网页标题栏改为“百度服务器”,内容改为“欢迎访问百度服务器”。同时绑定主机头值为www.baidu.com。 (3)在DNS服务器软件上新增域名解析记录,添加A记录绑定www.baidu.com和IP100.1.1.1。DNS服务器的部署及配置具体可参考《DNS服务器部署与安全》。 (1)对内网访问外网和隔离区访问外网的策略中补充内容安全策略。防火墙→访问控制→inside到DMZ和outside的操作图标→内容安全策略一栏中选择新建→编辑内容安全策略(定义名称→填写注释→选择http过滤→选择需要进行的过滤,此处为URL过滤→选择新建URL)→编辑URL(定义名称→填写条件及动作)→一直点确定。同理对DMZ到outside的策略同样操作。 测试使用winxp-inside浏览器通过域名www.baidu.com访问win2003-outside的网页,失败。当ping该主机时可以ping通,说明该内容策略仅限制了url中的域名字段。 (1)加深理解防火墙的工作原理和过程。 (2)根据防火墙的工作原理掌握防火墙的配置方法。 参考文章[1] 《防火墙部署实验(IP、策略、NAT、HA)——基于topgate防火墙的网页部署方法》 [2] 视频传送门 |

【本文地址】

tips: 1)中国的防火墙在出厂的时候就把eth0的IP配好了,天融信的eth0接口的IP为192.168.1.254,其他防火墙具体为多少需要看手册。另外防火墙还把远程管理方式打开了,可以通过网页对防火墙进行远程管理,接口一般为80或443,而天融信的远程管理端口为8080. 2)在实际中,可以拿consle线插入防火墙的eth0端口,PC的IP也配成与防火墙同一网段(如为天融信防火墙,则为192.168.1.0/24网段的),然后通过浏览器打开网页来管理防火墙。

tips: 1)中国的防火墙在出厂的时候就把eth0的IP配好了,天融信的eth0接口的IP为192.168.1.254,其他防火墙具体为多少需要看手册。另外防火墙还把远程管理方式打开了,可以通过网页对防火墙进行远程管理,接口一般为80或443,而天融信的远程管理端口为8080. 2)在实际中,可以拿consle线插入防火墙的eth0端口,PC的IP也配成与防火墙同一网段(如为天融信防火墙,则为192.168.1.0/24网段的),然后通过浏览器打开网页来管理防火墙。

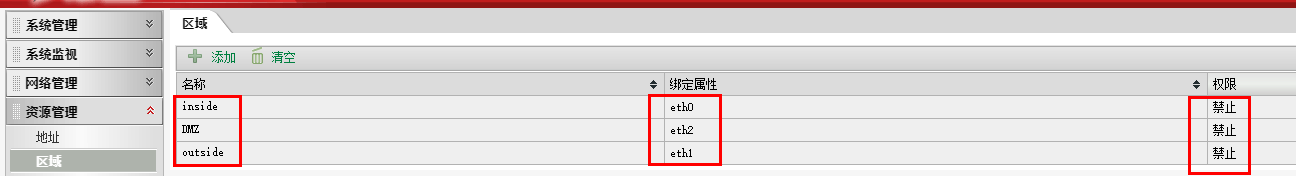

(2)创建区域,并将接口划分至相应区域。在资源管理→区域中,修改原有的区域信息为容易识别的名称,将权限修改为禁止,设置接口。同理添加outside和DMN区域。

(2)创建区域,并将接口划分至相应区域。在资源管理→区域中,修改原有的区域信息为容易识别的名称,将权限修改为禁止,设置接口。同理添加outside和DMN区域。

(3)配置接口IP地址。点击网络管理→接口→点击编辑图标,对每个接口逐个进行配置,包括修改描述和设置IP地址。

(3)配置接口IP地址。点击网络管理→接口→点击编辑图标,对每个接口逐个进行配置,包括修改描述和设置IP地址。  (4)查看路由表。此实验全为直连路由,因此不需要配置路由表。

(4)查看路由表。此实验全为直连路由,因此不需要配置路由表。 (5)此时网络拓扑图及IP路由均配置完成了,尝试利用winXP ping 2台win2003,均不通,因为还没有写策略,划分区域时全部禁止。

(5)此时网络拓扑图及IP路由均配置完成了,尝试利用winXP ping 2台win2003,均不通,因为还没有写策略,划分区域时全部禁止。

(2)本机访问http://172.16.1.1,查看网页是否修改成功。 (3)测试内网去访问该网站,访问成功。

(2)本机访问http://172.16.1.1,查看网页是否修改成功。 (3)测试内网去访问该网站,访问成功。

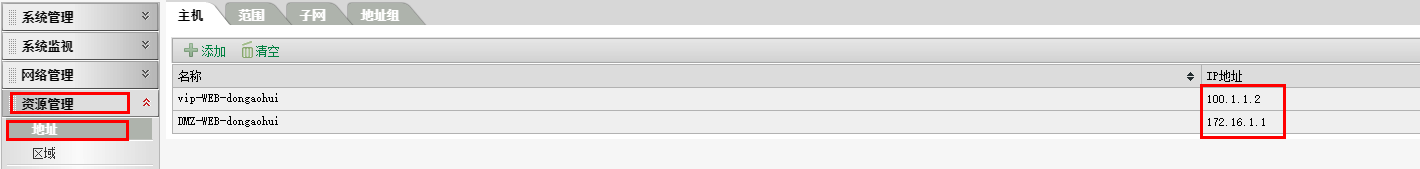

(1)定义用于映射网页服务器的公网IP。防火墙→资源管理→地址→添加→如下添加。

(1)定义用于映射网页服务器的公网IP。防火墙→资源管理→地址→添加→如下添加。  (2)定义网页服务器的私网IP。同理,添加一个地址,表示网页服务器的私有IP地址。

(2)定义网页服务器的私网IP。同理,添加一个地址,表示网页服务器的私有IP地址。

(4)写策略,注意,在写策略时重点注意目标地址是静态PAT转换后的私有IP。以上步骤能为外网访问服务器时提供目标地址转换,但是还需要开通outside区到DMZ隔离区的通行策略。注意,天融信防火墙接收到数据帧后,先匹配状态,其次做NAT转换,才匹配策略(与思科不一样),这导致后续策略配置时需要理解好数据帧的目标地址变化情况。对于不同厂家的防火墙,需要认真读手册。

(4)写策略,注意,在写策略时重点注意目标地址是静态PAT转换后的私有IP。以上步骤能为外网访问服务器时提供目标地址转换,但是还需要开通outside区到DMZ隔离区的通行策略。注意,天融信防火墙接收到数据帧后,先匹配状态,其次做NAT转换,才匹配策略(与思科不一样),这导致后续策略配置时需要理解好数据帧的目标地址变化情况。对于不同厂家的防火墙,需要认真读手册。

(2)思考:从win2003-outside发出的数据帧,在网段100.1.1.0内广播目标,是如何捕捉到100.1.1.2是在防火墙内呢?连接在该接口的网卡IP地址是100.1.1.254呀?

(2)思考:从win2003-outside发出的数据帧,在网段100.1.1.0内广播目标,是如何捕捉到100.1.1.2是在防火墙内呢?连接在该接口的网卡IP地址是100.1.1.254呀? (4)将winXP和win2003-inside的DNS服务器指向公网100.1.1.1。可以正常通过域名www.baidu.com访问外网服务器网页。当没有指DNS时,会找自己。

(4)将winXP和win2003-inside的DNS服务器指向公网100.1.1.1。可以正常通过域名www.baidu.com访问外网服务器网页。当没有指DNS时,会找自己。

(2)在“防火墙→内容安全策略”中可以看到刚刚新建的内容安全策略,点击操作图标就可以重新修改该策略。在操作时,也可以先定义该内容安全策略,再在“访问控制”中的策略里引用该内容安全策略。

(2)在“防火墙→内容安全策略”中可以看到刚刚新建的内容安全策略,点击操作图标就可以重新修改该策略。在操作时,也可以先定义该内容安全策略,再在“访问控制”中的策略里引用该内容安全策略。  (3)在“内容过滤→http过滤→URL过滤”中可以看到在内容安全策略中新建的URL过滤,点击操作图标就可以重新修改该URL过滤。在操作时,也可以先定义该URL过滤,再在“内容安全策略”中引用该URL过滤。

(3)在“内容过滤→http过滤→URL过滤”中可以看到在内容安全策略中新建的URL过滤,点击操作图标就可以重新修改该URL过滤。在操作时,也可以先定义该URL过滤,再在“内容安全策略”中引用该URL过滤。  (4)同理可以采用其他内容过滤的条目对内容安全策略进行完善。例如可以按下图定义内容过滤,然后在“内容安全策略中的in-to-out中引用”,是在数据包回包的过程中,对网站内容进行过滤。

(4)同理可以采用其他内容过滤的条目对内容安全策略进行完善。例如可以按下图定义内容过滤,然后在“内容安全策略中的in-to-out中引用”,是在数据包回包的过程中,对网站内容进行过滤。