| 信息收集系列 | 您所在的位置:网站首页 › 域名搜索引擎解析 › 信息收集系列 |

信息收集系列

|

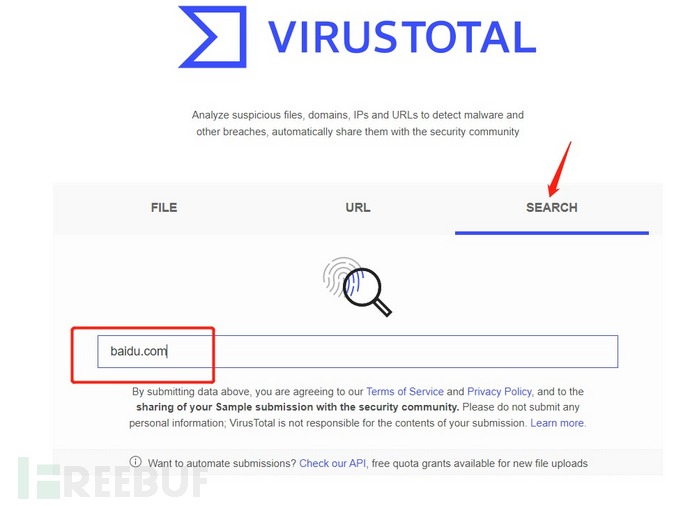

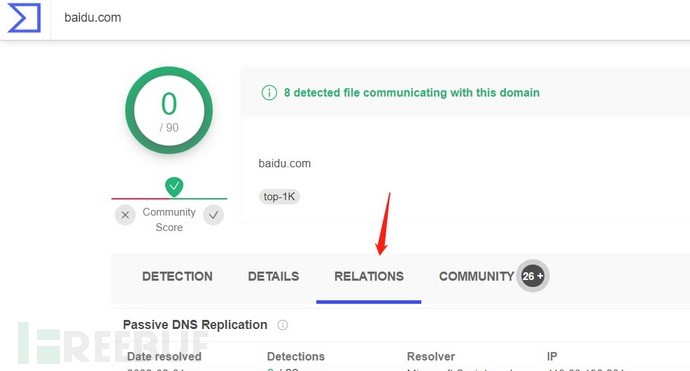

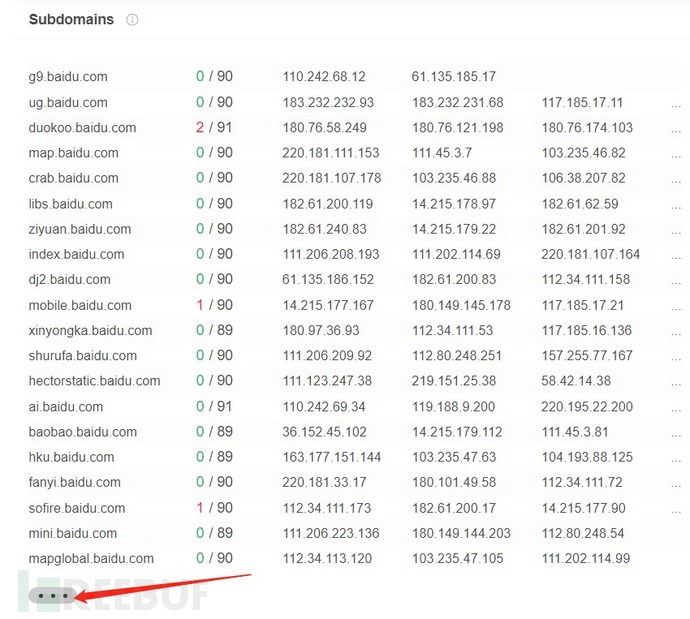

概述 在渗透测试或SRC漏洞挖掘中,安全测试人员通常会得到一些域名资产。为了更好地进行渗透测试,通常都需要进行子域名收集。 为什么需要进行子域名收集? 扩大资产范围,可以增加漏洞发现的概率 众所周知,一般情况下主站的安全性可能相对较高,而一些不常用的子站或者上线不久的站点,可能安全方面的考虑还没有很周全,可能成为目标系统的脆弱点 通常情况下,同一组织采用相同应用搭建多个服务的可能性很大,以及补丁的情况也可能大致相同,因此,存在相同漏洞的概率非常大 子域名收集通常分为两种方式,分别为被动收集和主动收集。 被动收集是指,在不与目标系统进行交互的情况下,通过第三方进行收集。这种方式有着明显的优势,因为不需要和目标系统进行交互,所以不会对目标系统造成任何影响,更不会触发任何安全产品的告警。 被动子域名收集的方式: 信息泄露 搜索引擎 网络空间测绘引擎 证书透明 第三方DNS服务 AS 号码查询 SAN 收集 使用公共数据集 主动收集是指,通过与目标系统进行交互,对子域名进行收集。因为需要和目标系统进行交互,很可能出现高频访问等情况,有触犯安全产品告警的风险。 主动收集子域名的方式: 字典枚举 置换扫描 域传送漏洞 DNSSEC DNS缓存 被动子域名收集信息泄露corssdomain.xml跨站策略文件,主要是为web客户端(如Adobe Flash Player等)设置跨域处理数据的权限,里面可能包含部分域名信息。 Github 、Gitee等代码仓库中,可能有相关子域名的信息 抓包分析获取,如一些静态资源的请求、一些APP或者小程序接口、邮件服务器等等 搜索引擎常用的搜索引擎有Google和百度,基础的搜索语法: site:*.baidu.com一般用作工具搜集的补充,也可以编写脚本进行批量操作 网络资产搜索引擎常见的空间测绘引擎: Shodan Zoomeye Fofa 直接在搜索框使用语法进行搜素,基础语法: domain=Your_domain也可以利用API进行搜索 echo 'domain="baidu.com"' | base64 - | xargs -I{} curl "https://fofa.info/api/v1/search/all?email=${Your_Mail}&key=${Your_Key}&page=1&qbase64={}"再编写个脚本,对返回的数据进行简单的处理,即可获得一个子域名列表。 import requests from base64 import b64encode import json # 配置信息 domain = 'domain="baidu.com"' domain = str(b64encode(domain.encode("utf-8")), "utf-8") email = "Your_email" key = "Your_key" # end url = "https://fofa.info/api/v1/search/all?email={email}&key={key}&qbase64={domain}".format(email=email, key=key, domain=domain) + "&page={page}" page = 1 subdomain = list() while True: url = url.format(page=str(page)) req = requests.get(url=url).text result = json.loads(req)['results'] if result: tmp = [i[0] for i in result] subdomain += tmp else: break page += 1 print(set(subdomain)) # 去重注:这里的代码仅仅是展现处理的逻辑,暂未考虑优化处理,师傅们轻喷~ 第三方DNS服务VirusTotalVirusTotal会运行DNS复制功能,通过存储用户访问URL时执行的DNS解析来构建数据库。

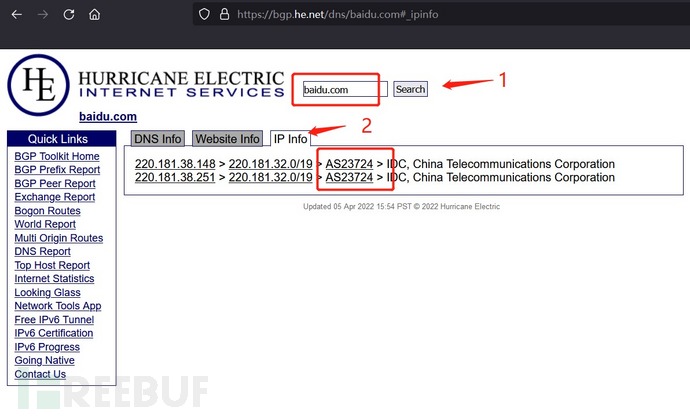

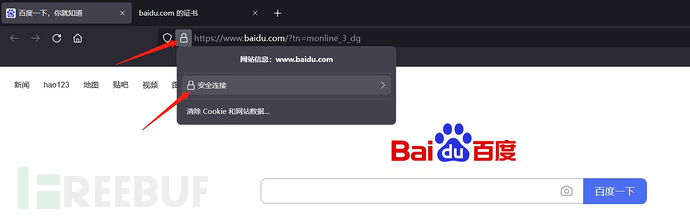

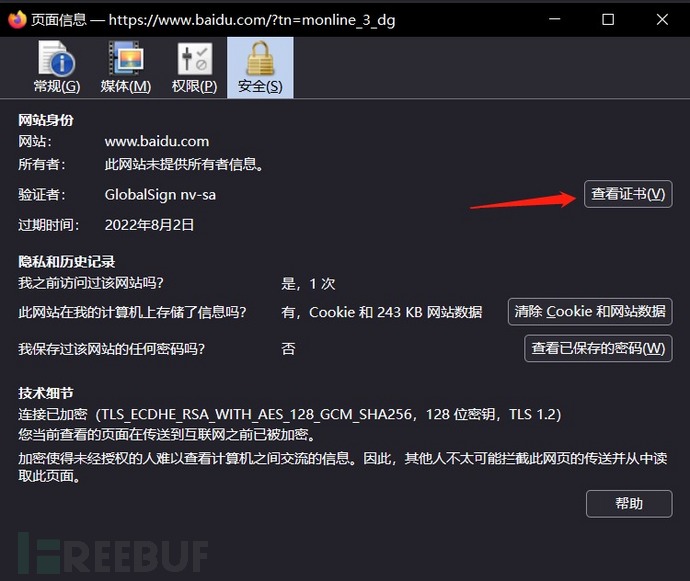

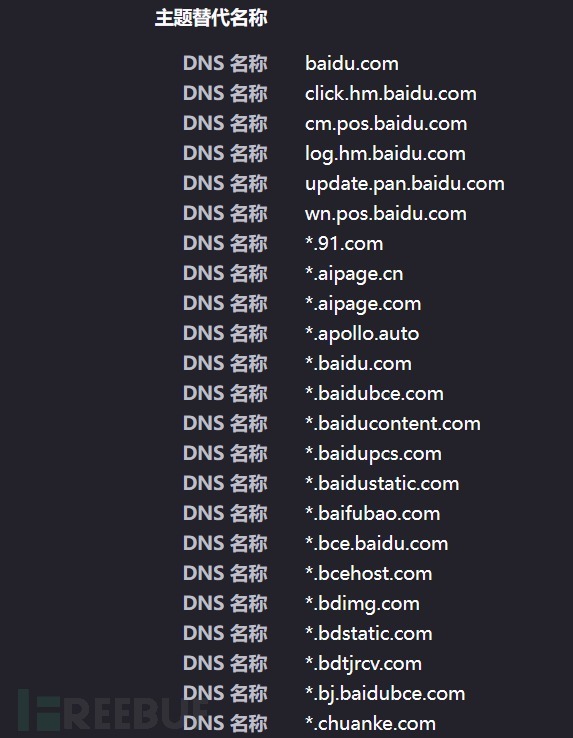

其他在线DNS工具汇总: https://decoder.link/ https://searchdns.netcraft.com/ https://dnsdumpster.com/ https://pentest-tools.com/information-gathering/find-subdomains-of-domain https://www.pkey.in/tools-i/search-subdomains https://hackertarget.com/find-dns-host-records/ https://findsubdomains.com/ https://spyse.com/ 证书透明证书当通过HTTPS访问web时,网站向浏览器提供数字证书,此证书用于识别网站的主机名,由证书颁发机构(CA,Certificate Authority)颁发。 证书透明证书透明(CT)是证书颁发机构(CA)必须将其发布的每个SSL/TLS证书发布到公共日志的项目。SSL/TLS证书通常包含域名,子域名和电子邮件地址等信息。 常用证书透明查询网站 censys:https://censys.io/certificates crtsh:https://crt.sh/ spyse:https://spyse.com/search/certificate certspotter:https://sslmate.com/certspotter/api/ entrust:https://www.entrust.com/ct-search/ facebook:https://developers.facebook.com/tools/ct google:https://developers.facebook.com/tools/ct 使用也是比较简单,直接搜索主域名即可。因为这种方法的原理是根据日志信息收集,只增不减,所以可能会出现一些失效的子域名。 ASNAS 号码帮助识别属于组织的网络块,而该网络快又可能具有有效域 查找ASN 基于IP查找:https://asn.cymru.com/cgi-bin/whois.cgi 基于域名查找:https://bgp.he.net/ 使用nmap进行查找 nmap --script targets-asn --script-args targets-asn.asn=Your_asn > netblocks.txt像fofa这类的网络空间测绘引擎也支持ASN查找 SANSAN(Subject Alternative Name) 是 SSL 标准 x509 中定义的一个扩展。使用了 SAN 字段的 SSL 证书,可以扩展此证书支持的域名,使得一个证书可以支持多个不同域名的解析。 允许在安全证书中使用 subjectAltName字段将多种值与证书关联,这些值被称为主题备用名称。名称可包括:IP地址、DNS名称等。 这里用火狐浏览器作为例子:

也可以使用 appsecco 提供的shell脚本: sed -ne 's/^\( *\)Subject:/\1/p;/X509v3 Subject Alternative Name/{ N;s/^.*\n//;:a;s/^\( *\)\(.*\), /\1\2\n\1/;ta;p;q; }' < |

【本文地址】