| 下列哪个选项不属于命令执行漏洞的危害 | 您所在的位置:网站首页 › 命令执行的危害 › 下列哪个选项不属于命令执行漏洞的危害 |

下列哪个选项不属于命令执行漏洞的危害

|

关于Ripple20漏洞

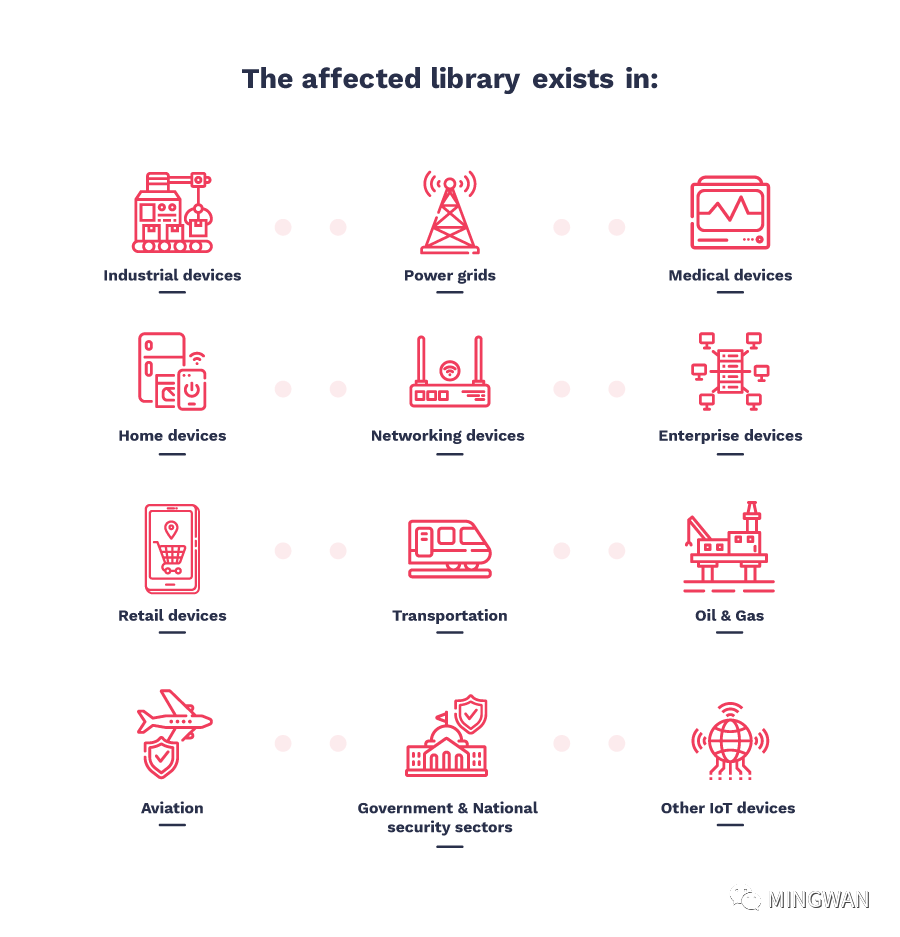

总部位于辛辛那提(Cincinnati)的软件公司Treck在1997年推出了一个小型库,在过去二十多年中被广泛使用,并集成到无数企业级和消费级产品中。不过今天,网络安全专家披露了存在于该小型库中的19个漏洞,统称为Ripple20。 以色列网络安全公司JSOF周二警告说,由于严重安全漏洞影响了TreckTCP/IP堆栈,全球数亿台(甚至更多)IoT设备可能会受到远程攻击。这一漏洞影响各行各业,波及家用/消费设备、医疗保健、数据中心、企业、电信、石油、天然气、核能、交通运输以及许多其他关键基础架构。 TreckTCP/IP是专门为嵌入式系统设计的高性能TCP/IP协议套件。JSOF研究人员发现该产品共有19个0day漏洞,影响Treck网络协议的专有实现,因在2020年报道出来,所以将这一系列漏洞统称为“Ripple20”。JSOF是一家专门从事物联网和嵌入式设备安全的公司。 嵌入式TCP/IP库中存在严重漏洞意味着什么?全球数十亿台联网设备,从打印机和IP摄像机等消费类产品到跨组织使用的专用设备,例如视频会议系统和工业控制系统等,都面临攻击风险之中。 目前确认受影响的厂商为: Aruba Networks HCL Tech Zuken Elmic B.Braun HP Baxter HPE CareStream Intel Caterpillar Maxlinear Cisco Opto22 Dell RockwellAutomation DigiInternational Schneider Electric/APC Eaton Teradici Green Hills Software Xeroex详细的设备型号还需要进一步确认。

黑客可以利用其中的一些漏洞通过网络远程执行代码展开攻击,或在设备中隐藏恶意代码,可彻底损坏入侵设备,将在整个供应链行业中产生连锁反应。 内存损坏漏洞 19个漏洞都是内存损坏问题,源于使用不同协议(包括IPv4,ICMPv4,IPv6,IPv6OverIPv4,TCP,UDP,ARP,DHCP,DNS或以太网链路层)在网络上发送的数据包的处理错误。 通用漏洞评分系统(CVSS)中有两个漏洞被评为10级,这是最高的严重度评分。一种可能导致远程执行代码,另一种可能导致越界写入。其他两个漏洞的等级被评为9以上,这意味着它们也很关键,可能导致远程执行代码或泄露敏感信息。 而其他15个漏洞的严重程度不同,CVSS评分从3.1到8.2,影响范围从拒绝服务到潜在的远程执行代码。虽然评分较低,但并不代表没有风险,因为CVSS分数并不总是根据设备类型反映出实际部署的风险。例如,在关键基础架构或医疗保健环境中,阻止设备执行其重要功能的拒绝服务漏洞可被视为关键漏洞,并可能造成灾难性后果。 部分漏洞已修复 多年来,由于代码更改和堆栈可配置性,Treck或设备制造商已修补了一些Ripple20漏洞,但这些漏洞具有多种变体,所以安全风险仍然很大。 目前Treck公司通过发布6.0.1.67或更高版本的TCP/IP堆栈来修复大多数漏洞。 以下是部分漏洞详细信息: CVE-2020-11896(CVSSv3基本得分10.0):在处理由未经授权的网络攻击者发送的数据包时,对IPv4/UDP组件中的长度参数不一致的处理不当。此漏洞可能导致远程执行代码。 CVE-2020-11897(CVSSv3基本得分10.0):在处理未经授权的网络攻击者发送的数据包时,对IPv6组件中的长度参数不一致的处理不当。此漏洞可能导致越界写入。 CVE-2020-11898(CVSSv3基本得分9.1):处理未经授权的网络攻击者发送的数据包时,对IPv4/ICMPv4组件中的长度参数不一致的处理不当。此漏洞可能导致敏感信息暴露。 CVE-2020-11901(CVSSv3基本得分9.0):处理未经授权的网络攻击者发送的数据包时,DNS解析器组件中的输入验证不正确。此漏洞可能导致远程执行代码。 JSOF已与多家组织合作,协调漏洞披露和修补工作,包括CERT/CC,CISA,FDA,国家CERT,受影响的供应商和其他网络安全公司。 到目前为止,已经确认来自11个供应商的产品易受攻击,包括输液泵、打印机、UPS系统、网络设备、销售点设备、IP摄像机、视频会议系统、楼宇自动化设备和ICS设备等。但不止于此,研究人员认为这些漏洞可能会影响来自100多家供应商的数亿台设备。 漏洞详情分析 该系列漏洞并非广义的TCP/IP协议的漏洞;其危害不针对整个互联网。目前已公布的受影响的设备均为IoT设备,在PC设备领域没有发现受到影响的设备。该系列漏洞存在于treck公司开发的TCP/IP底层库实现中。根据Ripple20报告,该系列漏洞最高的危害是堆溢出造成远程命令执行。目前暂未统计出受影响的所有设备列表。远程命令执行需要构造复杂的系列数据包,利用难度非常高。需要满足特定条件才可触发漏洞。安全人士指出,Ripple20漏洞的影响预计与2019年7月披露的Urgent/11漏洞类似,后者至今仍在调查中,业界至今仍在定期发现并修补新的漏洞设备。Urgent/11漏洞影响了VxWorks实时操作系统的TCP/IP(IPnet)网络堆栈,该系统是IoT和工业领域中广泛使用的另一种产品。Ripple20漏洞的修补进程可以参考Urgent/11,后者至今仍有很多产品未能修复补丁(因为产品报废、供应商停止运营、设备无法停机等原因)。 Treck本周一已经发布了补丁,供OEM使用最新的Treck堆栈版本(6.0.1.67或更高版本)。现在的主要安全挑战是如何让如此多的企业尽快修复漏洞。除了ICSCERT,CERTCC和JPCERT/CC的建议之外,英特尔和惠普也发布了警报。 JSOF分析师称: 尽管最好的方法是安装原始的Treck补丁,但在许多情况下无法安装原始补丁。因此,CERT仍在努力开发可用于最小化或有效消除Ripple20风险的替代方法。 Knudsen补充说,这属于供应链问题,因此很多受影响的产品应该能够进行自我更新,但是在IoT和工业控制领域,并非总是如此。 对于无法安装补丁程序的用户,CERT/CC和CISAICS-CERT建议: 如果无法修补设备,则管理员应最大程度地减少嵌入式设备和关键设备的网络暴露,确保除非绝对必要,不应允许从互联网访问设备。此外,工控运营网络和设备应隔离在防火墙之后,并与任何业务网络隔离。 用户还可以采取措施阻止异常IP流量,采用抢占式流量过滤,通过安全的递归服务器或DNS检查防火墙对DNS进行标准化,或提供具有DHCP侦听等功能的DHCP/DHCPv6安全性。 研究人员总结说: 软件库传播广泛,对其进行跟踪一直是一个重大挑战。当我们追踪Treck的TCP/IP库的分布轨迹时,我们发现在过去的二十年中,这种基本的网络软件已经遍及全球。作为传播媒介,复杂的供应链提供了理想的攻击渠道,使原始漏洞几乎可以无休止地渗透和伪装。 Synopsys的高级安全策略师JonathanKnudsen指出: 首先,安全必须集成到软件开发的每个部分:从设计过程中的威胁建模到实施过程中的自动化安全测试,软件开发的每个阶段都必须融入安全性。第二,开发软件的组织必须管理其第三方组件。Ripple20漏洞产生深远影响的主要原因是,它们是许多组织在许多产品中广泛使用的网络组件中的漏洞。每个软件开发组织必须了解他们正在使用的第三方组件,以最大程度地降低它们所代表的风险。 最后,让人担忧的是,存在漏洞的软件库不仅由设备供应商直接使用,而且还集成到大量其他软件套件中,这意味着许多公司甚至都不知道他们正在使用存在漏洞的代码。 防范建议 JSOF提出了一些减小风险的措施建议: 所有组织在部署防御措施之前都必须进行全面的风险评估; 以被动“警报”模式部署防御措施。 针对设备供应商 确定是否使用了易受攻击的Treck堆栈 联系Treck了解其中风险; 更新到最新的Treck堆栈版本(6.0.1.67或更高版本); 如果无法更新,请考虑禁用易受攻击的功能; 针对运营商和网络用户(基于CERT/CC和CISAICS-CERT建议) 将所有设备更新为补丁程序版本; 如果无法更新设备,则可以: 1、最小化嵌入式和关键设备的网络暴露,将暴露程度保持在最低水平,并确保除非绝对必要,否则无法从Internet访问设备。 2、将OT网络和设备隔离在防火墙后,并将其与业务网络隔离。 3、仅启用安全的远程访问方法。 4、阻止异常IP流量; 5、通过深度数据包检查来阻止网络攻击,以降低Treck嵌入式启用TCP/IP的设备的风险。处置建议 仍在使用设备时,Ripple20构成重大风险。潜在的风险场景包括: 如果面向互联网,则来自网络外部的攻击者将控制网络中的设备; 已经设法渗透到网络的攻击者可以使用库漏洞来针对网络中的特定设备; 攻击者可以广播能够同时接管网络中所有受影响设备的攻击; 攻击者可能利用受影响的设备隐藏在内网中; 复杂的攻击者可能会从网络边界外部对网络内的设备进行攻击,从而绕过任何NAT配置。这可以通过执行MITM攻击或dns缓存中毒来完成; 在某些情况下,攻击者可能能够通过响应离开网络边界的数据包,绕过NAT,从网络外部执行攻击; 在所有情况下,攻击者都可以远程控制目标设备,而无需用户干预。 JSOF建议采取措施以最小化或减轻设备开发的风险。设备供应商将采用与网络运营商不同的方法。通常,我们建议执行以下步骤: 所有组织在部署防御措施之前都必须进行全面的风险评估。建议部署防御措施。 设备供应商的缓解措施: 确定您是否使用了易受攻击的Treck堆栈; 联系Treck了解风险; 更新到最新的Treck堆栈版本(6.0.1.67或更高版本); 如果无法更新,请考虑禁用易受攻击的功能。 对运营商和网络的缓解:(基于CERT/CC和CISAICS-CERT咨询) 将所有设备更新到最新版本; 如果无法更新设备,建议执行以下步骤: 1)最大限度地减少嵌入式和关键设备的网络暴露,并确保无法从Internet访问; 2)定位防火墙防护的OT网络和设备,并将其与业务网络隔离; 3)仅启用安全的远程访问方法,建议使用虚拟专用网络(VPN)。 阻止异常IP流量; 通过深度数据包检查来阻止网络攻击,以降低Treck嵌入式启用TCP/IP的设备的风险。 抢占式流量过滤是一种有效的技术,可以适当地应用于您的网络环境。过滤选项包括: 如果您的环境不支持,则规范化或阻止IP段; 如果不需要,请禁用或阻止IP隧道(IPv6-in-IPv4或IP-in-IP隧道); 阻止IP源路由以及所有不赞成使用IPv6的功能,例如路由标头VU#267289; 强制执行TCP检查,拒绝格式错误的TCP数据包; 阻止未使用的ICMP控制消息,例如MTU更新和地址掩码更新; 通过安全的递归服务器或DNS检查防火墙规范DNS; 提供DHCP/DHCPv6安全性,并具有DHCP监听等功能; 如果未在交换基础架构中使用,请禁用/阻止IPv6多播功能; 在可以使用静态IP的地方禁用DHCP; 使用网络IDS和IPS签名; 如果可用,请划分网络。 临时修补建议: 部署网络扫描安全监测平台,对内部网络进行扫描监测,对披露的相关品牌资产进行识别,监测暴露的端口、协议接口等敏感信息。 部署网络流量分析设备,进行深度数据包检查,与网络设备联动丢弃错误的数据包。 部署IDS/IPS,对内部数据包进行签名,拒绝非法通信数据包。 设备使用商 针对物联网设备,禁止IP_IN_IP的访问,即类似VPN方式的数据访问。 如果使用的防护设备可以自定义规则,则可以添加如下规则: #IP-in-IPtunnelwithfragments alertipanyany->anyany(msg:"VU#257161:CVE-2020-11896FragmentsinsideIP-in-IPtunnel";ip_proto:4;fragbits:M;rev:1;) 随时关注设备厂商的软件更新公告,即时更新系统到最新版本。 限制物联网设备访问权限与访问范围。 https://www.jsof-tech.com/ripple20/ https://www.jsof-tech.com/wp-content/uploads/2020/06/JSOF_Ripple20_Technical_Whitepaper_June20.pdf https://www.ithome.com.tw/news/138395 http://wanjiawan.com/news_detail.php?menuid=73&id=94 IT产品资料请查看http://www.wanjiawan.com 如有疑问请加微信:

|

【本文地址】