| 如何高效复制加密狗:一篇加密狗复制的常见方法全面指南 | 您所在的位置:网站首页 › 加密文件怎么复制粘贴出来信息 › 如何高效复制加密狗:一篇加密狗复制的常见方法全面指南 |

如何高效复制加密狗:一篇加密狗复制的常见方法全面指南

|

博主猫头虎的技术世界 🌟 欢迎来到猫头虎的博客 — 探索技术的无限可能! 专栏链接: 🔗 精选专栏: 《面试题大全》 — 面试准备的宝典!《IDEA开发秘籍》 — 提升你的IDEA技能!《100天精通Golang》 — Go语言学习之旅!领域矩阵: 🌐 猫头虎技术领域矩阵: 深入探索各技术领域,发现知识的交汇点。了解更多,请访问: 猫头虎技术矩阵新矩阵备用链接

如何高效复制加密狗:一篇加密狗复制的常见方法全面指南 🦉

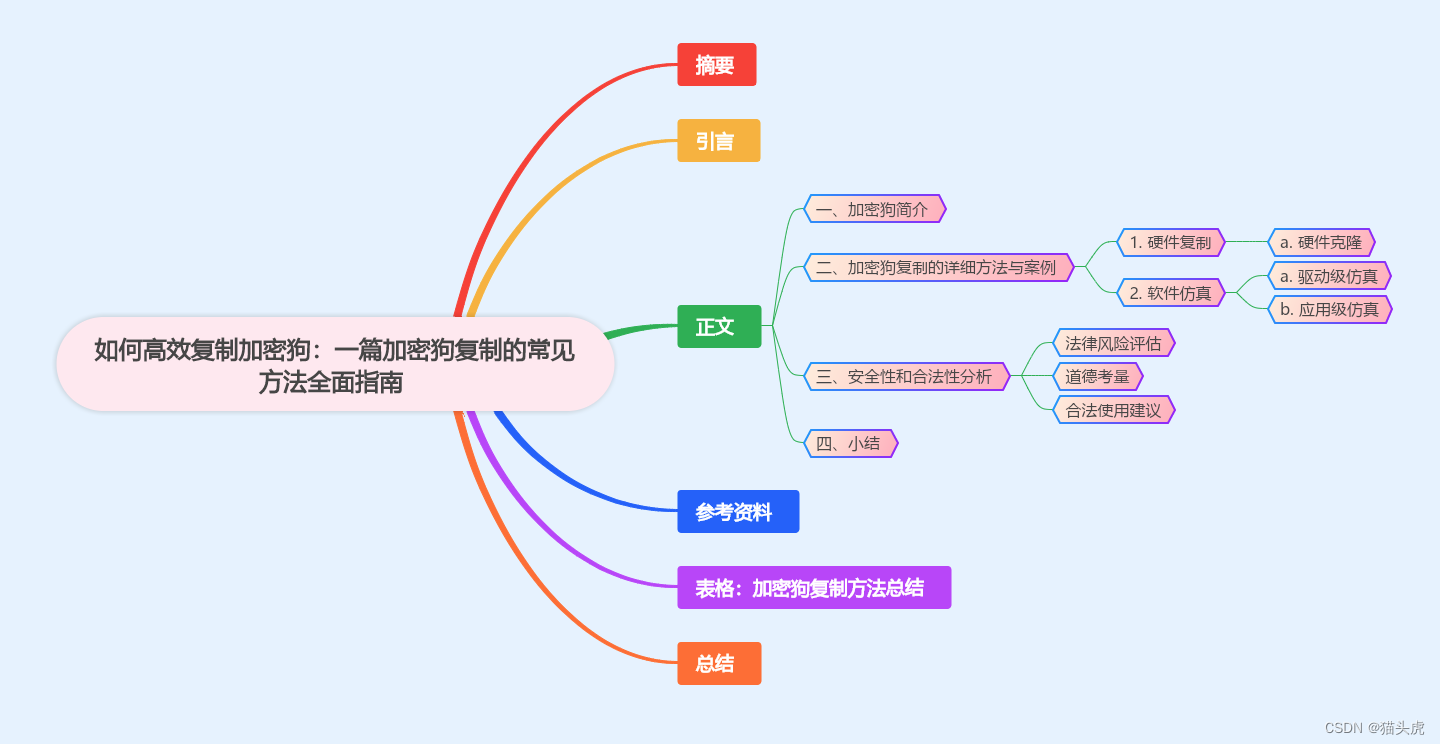

摘要📄✨

如何高效复制加密狗:一篇加密狗复制的常见方法全面指南 🦉

摘要📄✨

在这篇技术博客中,我们深入探讨了加密狗复制的常见方法,包括硬件复制和软件仿真等技术。本文适合各层次读者,无论是初学者还是行业专家,都能从中获得有价值的信息。关键词包括:加密狗复制、硬件复制、软件仿真、安全性分析、技术指南等 。

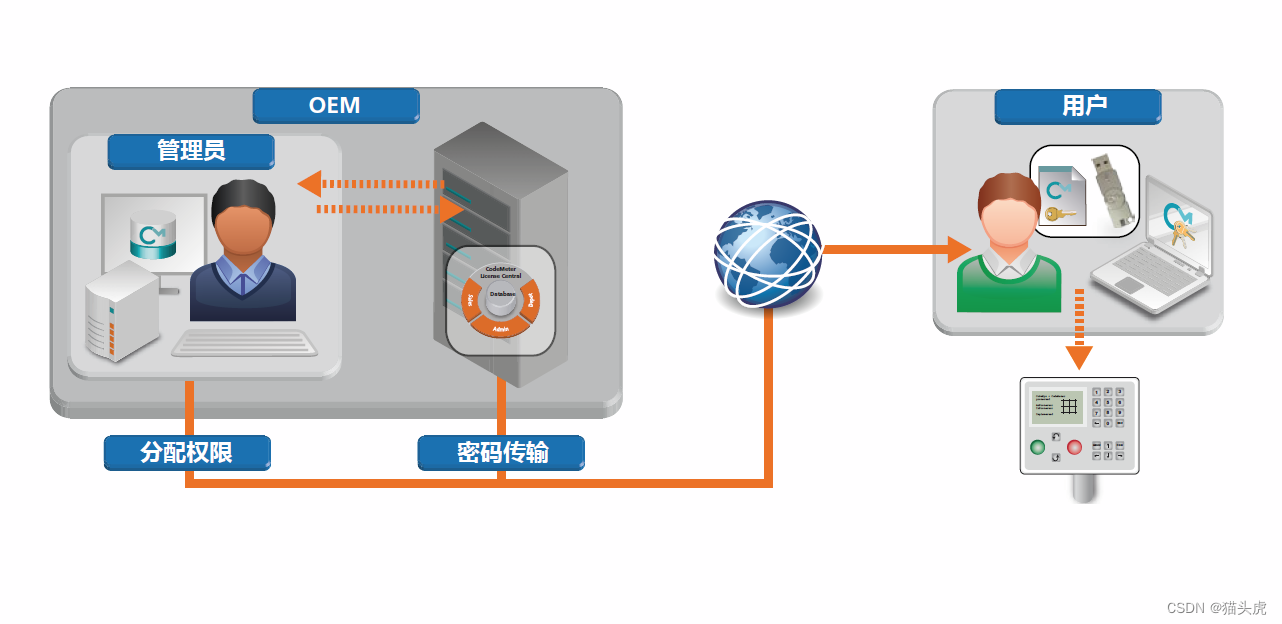

大家好,我是猫头虎博主 🦉,今天我们来聊聊加密狗复制的世界。加密狗作为一种常用的硬件安全设备,广泛应用于软件许可证管理和数据保护领域。然而,随着技术的发展和市场的需求,复制加密狗的需求也日益增长,无论是为了备份、研究还是安全测试,了解如何复制加密狗都是一个重要话题。 正文 📖🔍

首先,让我们简单了解一下什么是加密狗。加密狗是一种通过USB接口连接的硬件设备,用于存储加密密钥或数字证书,确保软件的正版使用。它主要用于防止软件的非法复制和使用,是软件版权保护的重要工具。 二、加密狗复制的详细方法与案例 🔍📋在这一部分,我们将深入探讨加密狗复制的具体方法和实际操作案例,包括硬件复制和软件仿真两大类。通过详细的步骤介绍和实例分析,即使是技术新手也能获得清晰的理解。 1. 硬件复制硬件复制是通过物理方式完整复制加密狗的过程,需要一定的硬件知识和专业设备。下面我们来详细了解一下硬件复制的步骤和操作方法。

硬件克隆是硬件复制的一种常见方法,主要步骤如下: 准备工具: 需要准备一个EEPROM读写器。EEPROM(Electrically Erasable Programmable Read-Only Memory)是一种可以被电子方式擦除和重新编程的存储器。步骤1: 打开加密狗外壳。这一步需要小心操作,以免损坏内部的电路。步骤2: 使用EEPROM读写器连接加密狗内部的存储芯片。步骤3: 读取存储芯片中的数据。这通常包括加密密钥和其他授权信息。步骤4: 将读取的数据写入到一个新的EEPROM芯片中。步骤5: 将新的EEPROM芯片安装到一个新的硬件设备中,完成克隆。 2. 软件仿真软件仿真是一种通过软件手段来模拟加密狗功能的方法,可以绕过实际的物理设备。这种方法分为驱动级仿真和应用级仿真。

驱动级仿真是通过模拟加密狗的驱动程序来实现的,步骤如下: 工具选择: 使用虚拟USB工具,例如USB Redirector。步骤1: 安装并配置USB Redirector或类似的虚拟USB软件。步骤2: 分析加密狗的驱动程序,理解其与操作系统之间的交互方式。步骤3: 通过虚拟USB工具模拟这些交互过程。步骤4: 使应用程序认为加密狗已经连接到计算机上,从而绕过物理加密狗的需要。 b. 应用级仿真应用级仿真直接在应用程序中模拟加密狗的响应,步骤如下: 步骤1: 分析目标应用程序,定位到它检查加密狗的代码部分。步骤2: 编写替代代码,用于模拟加密狗的响应。步骤3: 将原有的加密狗检查代码替换或修改为自己编写的代码。步骤4: 重新编译并运行修改后的应用程序,以确保仿真有效。通过以上步骤,无论是通过硬件克隆还是软件仿真,都可以实现加密狗的复制。但需要注意的是,这些方法可能涉及到法律和道德风险,因此在实施之前,请确保你的行为是合法和合规的。 三、安全性和合法性分析 ⚖️🔐在深入探讨加密狗复制的技术细节之前,非常重要的一点是要考虑到其安全性和合法性。虽然从技术角度来看,复制加密狗是可行的,但这一行为涉及到一系列的法律和道德问题。 法律风险评估 版权法: 加密狗通常用于保护软件的版权,克隆或仿真加密狗可能违反了软件的使用协议,构成侵犯版权。反破解法律: 许多国家和地区有明确的反破解法律,禁止破解版权保护措施,包括软件和硬件。 道德考量 行业道德: 在技术社区中,尊重他人的知识产权和成果是一种基本的职业道德。信用风险: 从事或传播加密狗复制相关活动可能会影响个人或公司的声誉。 合法使用建议 安全研究: 如果你的目的是为了安全研究或教育,确保你的行为在法律允许的范围内,并获得所有必要的许可和授权。法律咨询: 在进行任何可能触及法律边界的活动之前,咨询法律专家,确保完全遵守当地的法律法规。总而言之,尽管从技术层面上复制加密狗是可能的,但在实际操作之前,务必全面考虑法律和道德方面的问题,确保你的行为合法合规。这不仅是对他人劳动成果的尊重,也是对自身责任和信誉的维护。 四、小结 📝加密狗的复制可以通过两种主要方法实现:硬件克隆和软件仿真。每种方法都有其独特的优势和局限性,选择哪种方法取决于个人的具体需求、技术背景以及对安全性和法律风险的考量。 通过今天的探讨,我们对加密狗复制的不同方法及其优缺点有了更深入的了解。无论是硬件复制还是软件仿真,都需要综合考虑技术可行性、安全性和法律合规性。希望这篇文章能够帮助你更好地理解这一技术领域。如果对本文有任何疑问,或想要进一步的信息,欢迎点击下方名片,了解更多详细信息! 欢迎在文末留言讨论,我是你们的猫头虎博主,我们下次见!🦉 👉 更多信息:有任何疑问或者需要进一步探讨的内容,欢迎点击下方文末名片获取更多信息。我是猫头虎博主,期待与您的交流! 🦉💬 🚀 技术栈推荐: GoLang, Git, Docker, Kubernetes, CI/CD, Testing, SQL/NoSQL, gRPC, Cloud, Prometheus, ELK Stack 💡 联系与版权声明: 📩 联系方式: 微信: Libin9iOak公众号: 猫头虎技术团队⚠️ 版权声明: 本文为原创文章,版权归作者所有。未经许可,禁止转载。更多内容请访问猫头虎的博客首页。 点击下方名片,加入猫头虎领域社群矩阵。一起探索科技的未来,共同成长。 |

【本文地址】