| 网络安全:文件上传 + 一句话木马原理 + 菜刀的简单使用 | 您所在的位置:网站首页 › 使用写一句话 › 网络安全:文件上传 + 一句话木马原理 + 菜刀的简单使用 |

网络安全:文件上传 + 一句话木马原理 + 菜刀的简单使用

|

很多的网站提供了文件上传功能,虽然提供了方便的服务,但稍有疏忽,就可能酿成大祸。

这里的疏忽是指,不对用户上传的内容进行检查。

仍旧以DVWA为例:

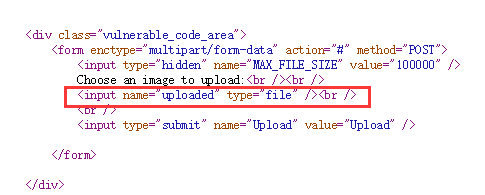

网站的本意是接受用户的图片(image),但后台代码却并没有对文件进行检测:

网页源码(部分截图):

php处理源码:

文本也贴出来: File Upload Source vulnerabilities/upload/source/low.php

我们可以看到,target_path只是获得了文件应该存放的路径。之后的步骤,并未对文件进行任何的检测处理,而直接进行move_uploaded_file(),将文件上传。

换句话说,你的文件不是图片都莫得问题。

试一下,我们上传个php一句话。许多小伙伴可能听说过“一句话木马”这个名词,也见过一句话木马怎么写,但是就不知道为什么起作用。别急,我们简单一聊就通了。没听说过的小伙伴也不用担心,注重听原理。

新建个txt,编辑: 保存后修改扩展名为.php。(我这里起名为shell)

进行上传:

然后我们会发现successfully upload。上传成功!竟然还给出了路径。路径中的“..”指上一目录。

shell.php被上传到了根目录下hackable/uploads/shell.php。

我们直接通过修改url对其进行访问:

你会发现网页什么都没有显示,但是并没有报错。这说明文件确实存在,只是无显示内容。

一句话木马如何使用?

重点在@eval($_REQUEST['shell'])的理解。

首先是一个@符号,其实这个东西对我们来说可有可无,这个符号的作用是抵制错误提示。

为什么要抵制错误提示呢?这里先要了解eval()函数的功能。eval将接收一个字符串参数,并将这个字符串作为命令语句执行。

如: |

【本文地址】

公司简介

联系我们