| 防火墙知识小结 | 您所在的位置:网站首页 › 代理防火墙在哪一层 › 防火墙知识小结 |

防火墙知识小结

防火墙知识总结

一、防火墙基础知识1.防火墙的定义2.防火墙的功能

二、防火墙的原理三、防火墙的部署1.防火墙的部署位置2.防火墙的部署方式3. 防火墙厂商

四、防火墙的局限性

一、防火墙基础知识

1.防火墙的定义

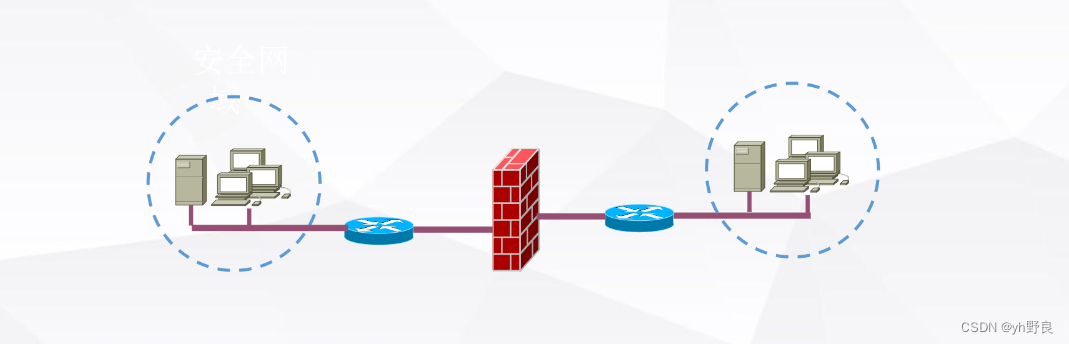

在网络中,所谓“防火墙”,是部署在网络边界上的一种安全设备,是指一种将内部网和公众访问网(如Internet)分开的方法,它实际上是一种隔离技术。根据需求不同可以工作在 OSI(Open System Interconnection,开放式系统互联) 网络模型的一层或多层上。防火墙是在两个网络通讯时执行的一种访问控制尺度,它能允许你“同意”的人和数据进入你的网络,同时将你“不同意”的人和数据拒之门外,最大限度地阻止网络中的黑客来访问你的网络。一般情况下,防火墙会和路由器搭配使用(或者说路由器能够承担部分防火墙的功能),来对网络进行隔离。

2.防火墙的功能

控制:在网络连接点上建立一个安全控制点,对进出数据进行限制隔离:将需要保护的网络与不可信任网络进行隔离,隐藏信息并进 行安全防护记录:对进出数据进行检查,记录相关信息  二、防火墙的原理

二、防火墙的原理

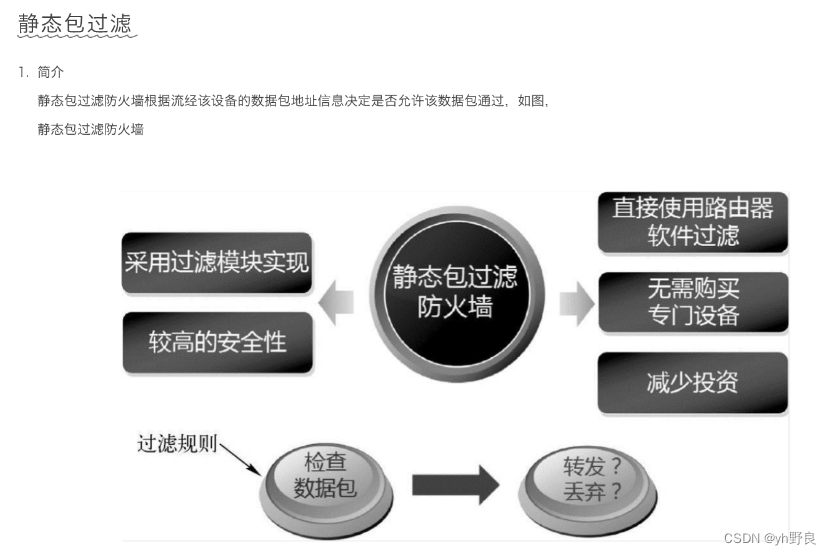

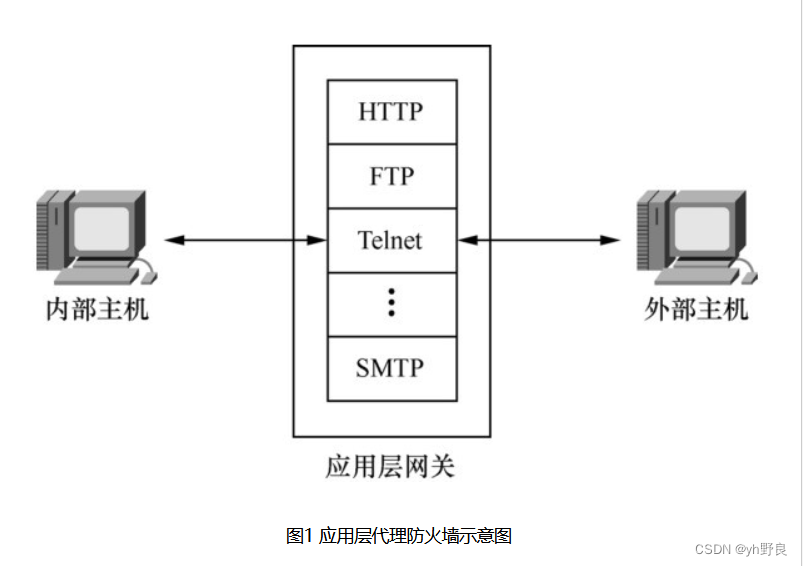

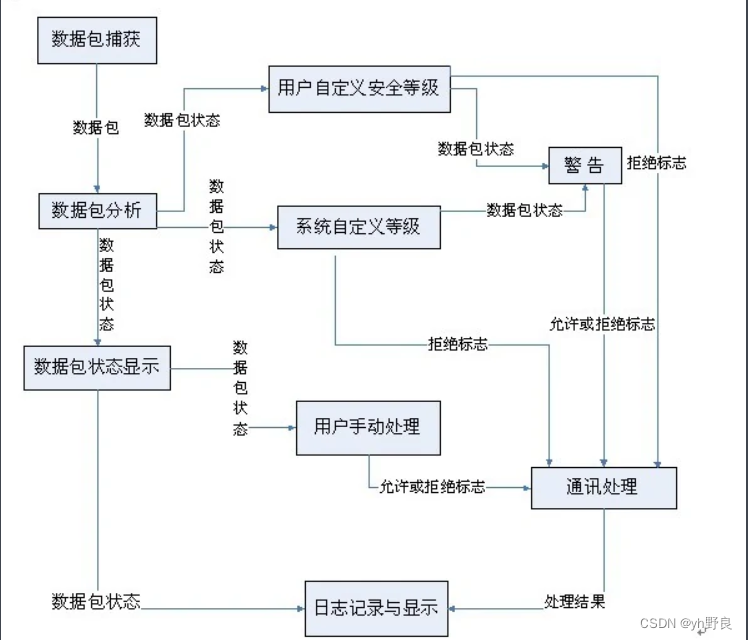

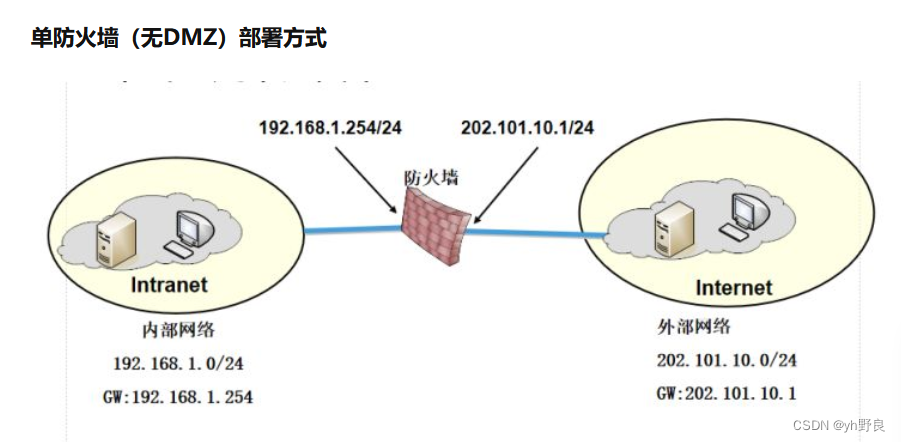

1.静态包过滤 工作在网络层,仅根据数据包头中的IP地址、端口号、协议类型等标志确定是否允许数据包通过。防火墙的包过滤技术一般只应用于OSI7层的模型网络层的数据中,其能够完成对防火墙的状态检测,从而预先可以把逻辑策略进行确定。逻辑策略主要针对地址、端口与源地址,通过防火墙所有的数据都需要进行分析,如果数据包内具有的信息和策略要求是不相符的,则其数据包就能够顺利通过,如果是完全相符的,则其数据包就被迅速拦截。计算机数据包传输的过程中,一般都会分解成为很多由目和地质等组成的一种小型数据包,当它们通过防火墙的时候,尽管其能够通过很多传输路径进行传输,而最终都会汇合于同一地方,在这个目地点位置,所有的数据包都需要进行防火墙的检测,在检测合格后,才会允许通过,如果传输的过程中,出现数据包的丢失以及地址的变化等情况,则就会被抛弃。 依据数据包的基本标记来控制数据包技术逻辑简单、易于实现,处理速度快无法实现对应用层信息过滤处理,配置较复杂2.应用代理 应用层代理防火墙,又称为应用层网关(Application Level Gateway)工作在OSI的最高层——应用层。它通过代理技术参与到一个TCP连接的全过程,其特点是完全“阻隔”了网络通信流,通过对每种应用服务编制专门的代理程序,实现监视和控制应用层通信流的作用,在用户层和应用协议层间提供访问控制。 当客户端提出一个请求时,代理程序将核实请求,处理连接请求,并将处理后的请求传递出去,然后接受应答并做处理,最后将处理结果提交给发出请求的客户端。代理程序在外部网络和内部网络通信中起着中间转接的作用。图1示意了应用层代理防火墙的工作原理。 连接都要通过防火墙进行转发提供NAT,隐藏内部网络地址3.状态检测 状态检测防火墙采用了状态检测包过滤的技术,是传统包过滤上的功能扩展,访问控制方式与包过滤想同,但处理的对象不是单个数据包,而是整个连接,通过规则表和连接状态表,综合判断是否允许数据包通过。 创建状态表用于维护连接,安全性高安全性高但对性能要求也高适应性好,对用户、应用程序透明 三、防火墙的部署 1.防火墙的部署位置 可信网络与不可信网络之间不同安全级别网络之间两个需要隔离的区域之间 2.防火墙的部署方式 单防火墙(无DMZ)部署方式

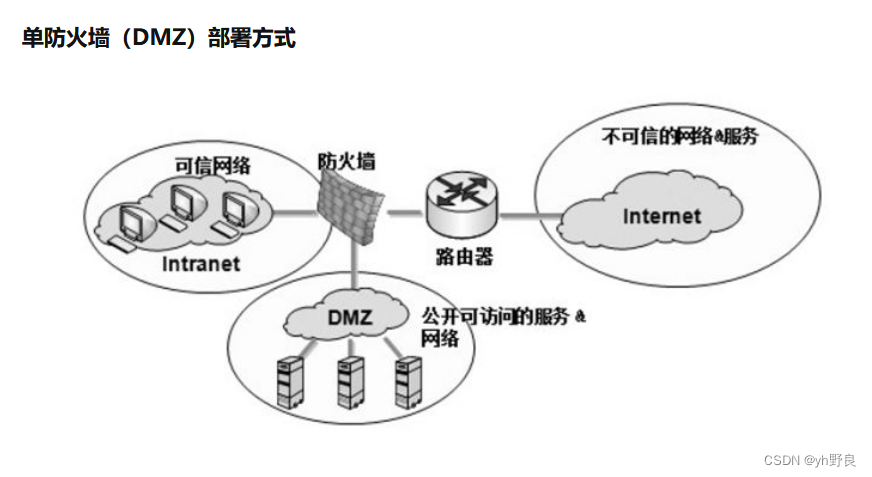

单防火墙系统(无DMZ)是最基本的防火墙部署方式,适用于无对外发布服务的企业,仅提供内部网络的基本防护。适用于家庭网络、小型办公网络和远程办公网络的环境中: (1)防止外部主机发起到内部受保护资源的连接,防止外部网络对内部网络的威胁; (2)过滤和限制从内部主机通往外部资源的流量。 单防火墙(DMZ)部署方式

单防火墙(DMZ)部署方式,通过提供一个或多个非军事化区(DMZ)。出于安全的考虑,可以将对外发布的服务器部署在DMZ区,即使DMZ区的服务器被攻击者控制,受防火墙策略的限制,攻击者也无法通过DMZ区中的服务器对内部网络中的计算机发起攻击。 (1)可设置的DMZ数量依赖于使用的防火墙产品所能支持和扩展的DMZ端口的数量; (2)所有流量都必须通过单防火墙,防火墙都需要根据设置的规则对流量进行控制,所以对防火墙性能要求也较高。 双防火墙部署方式

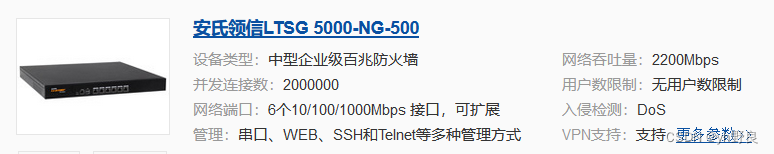

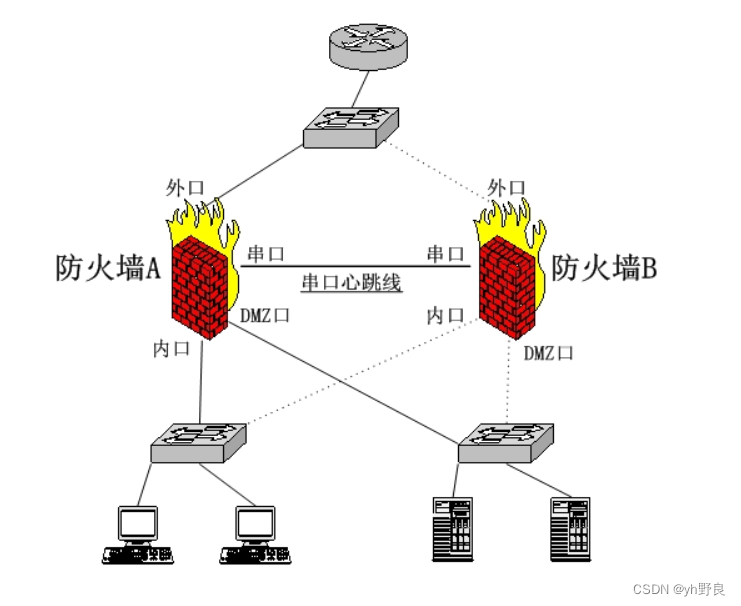

使用两台防火墙分别作为外部防火墙和内部防火墙,在两台防火墙之间形成了一个非军事区网段。 外部流量允许进入DMZ网段内部流量允许进入DMZ网络并通过DMZ网段流出至外部网络外部网络的流量不允许进入直接进入内部网络 特点 能提供更为安全的系统结构实施复杂性但费用较高 3. 防火墙厂商安氏 安氏是一家以技术著称的专业信息安全公司,它成功开发了全新一代安全管理解决方案——安全运行中心(Security Operation Center, 简称SOC)。 安氏公司在电信、金融等行业率先推出了整体信息安全管理方案,其主要产品是“领信”系列安全产品。 天融信 天融信公司于1996年推出了中国第一套自主版权的防火墙产品,具有填补国内空白的重要意义。随后几年又推出了VPN、IDS、过滤网关、安全审计、安全管理等一系列安全相关产品。2001年组织并构建了TOPSEC联动协议安全标准,提出了一套集各类安全产品和集中管理、集中审计为一体的TOPSEC安全解决方案。又于2004年底率先提出“可信网络架构(TNA)”,强化可信安全管理在安全建设中的核心地位,通过全局安全管理,实现多层次的积极防御和综合防范。 天融信公司的银河防火墙(NGFW4000-UF TG-5736)是国内首款具备万兆网络接入能力的防火墙产品。网络卫士猎豹系列防火墙则采用了真正拥有的具有国产知识产权的新一代可编程安全芯片。 东软 东软是中国领先的软件与解决方案提供商。 东软的NetEye防火墙(FW)产品采用独创的基于状态包过滤的“流过滤”体系结构,保证了从数据链路层到应用层的完全高性能过滤,并可以进行应用级插件的及时升级和安全威胁的有效防护,实现网络安全的动态保障。 NetEye防火墙采用NP架构,运行于NetEye安全操作系统之上,具有高吞吐量、低延迟、零丢包率和强大的缓冲能力。同时NetEye防火墙集成VPN功能,简单及人性化的虚拟通道设置,有效提高了VPN的部署灵活性、可扩展性,降低了部署维护的成本。 四、防火墙的局限性防火墙除了一些基本功能以外,还存在一些自身的局限性,具体有以下几方面: 1、不能防范不经过防火墙的攻击; 2、不能解决来自内部网络的攻击和安全问题; 3、不能防止策略配置不当或错误配置引起的安全威胁; 4、不能防止可接触的人为或自然的破坏; 5、不能防止利用标准网络协议中的缺陷进行的攻击; 6、不能防止利用服务器系统漏洞所进行的攻击; 7、不能防止受病毒感染的文件的传输; 8、不能防止数据驱动式的攻击; 9、不能防止内部的泄密行为; 10、不能防止本身的安全漏洞的威胁。 |

【本文地址】