| 我的WireShark抓包笔记 | 您所在的位置:网站首页 › wireshark怎么用ipconfig › 我的WireShark抓包笔记 |

我的WireShark抓包笔记

|

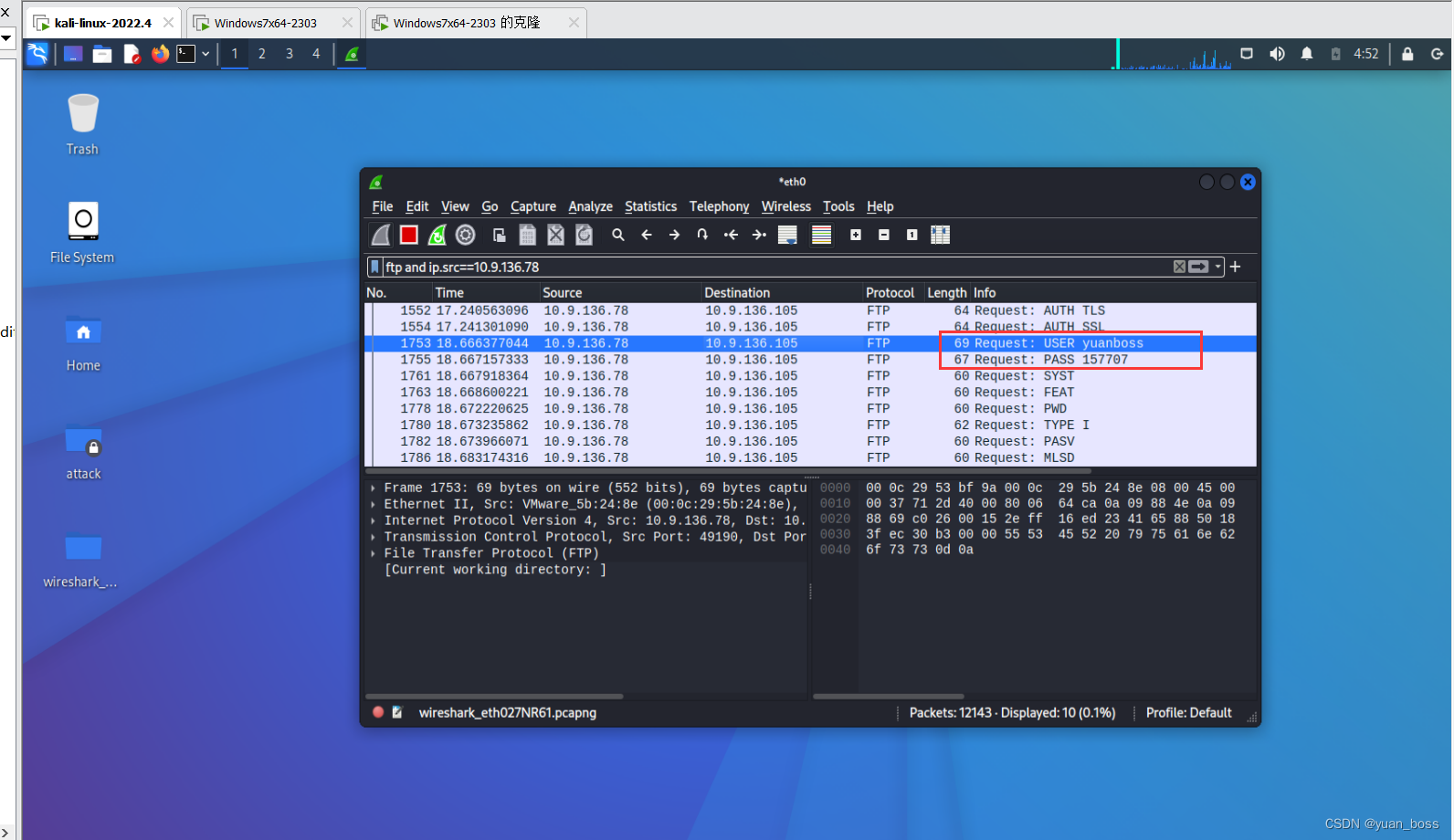

免责声明:以下内容仅供学习参考,如果用于任何非法途径,后果自负,希望大家做一个遵纪守法的好公民,一起保护国家的网络安全!!! 文章目录 1.抓包原理2.环境准备3.WireSahrk 过滤命令讲解4.实操-抓取 ftp 服务连接的用户名密码信息 1.抓包原理WireShark具有自动嗅探功能,它会自动监听当前网卡所在的局域网的数据包,从而让我们可以抓取到数据包 但是局域网内的主机可能会用到一些防范措施,配置类似于WLAN 的东西,以避免被局域网内的嗅探工具嗅探,这个时候就需要用到我们上一章所学的 ARP 欺骗了,但是要记得开启数据包转发功能,才能让对方设备正常上网,ARP 欺骗成功之后,我们就能让对方的流量转发到我们的网卡上来,从而让 WireShark 成功嗅探对方数据包。 2.环境准备kali2022.4, 与 kali处于同一局域网下的win7(需要安装FTP服务端软件——FileZilla-Server0.9.43.exe), 克隆的 win7(需要安装FTP客户端软件——FileZilla_3.51.0_win32-setup.exe), kali中自带的 wireshark 3.WireSahrk 过滤命令讲解1.过滤源 ip,目的 ip 在 wireshark 的过滤规则框Filter中输入过滤条件。 如查找目的地址为192.168.110.11的包 ip.dst==192.168.110.11 查找源地址为1.1.1.1的包 ip.src==1.1.1.12.端口过滤 2.1把源端口和目的端口为80的都过滤出来 tcp.port==802.2只过滤目的端口为80的 tcp.dstport==802.3只过滤源端口为80的包 tcp.srcport==803.协议过滤 直接在Filter框中直接输入协议名即可滤 http tcp ssh4.http 模式过滤 4.1过滤get包 http.requesthod=="GET"4.2过滤post包 http.requesthod=="POST"5.过滤多种条件 用and连接,如过滤 ip 为192.168.110.11并且为 http 协议的 ip.src==192.168.110.11 and http 4.实操-抓取 ftp 服务连接的用户名密码信息操作流程: 打开三台机器,分别为 kali,win7,win7克隆机器在kali左上角的应用程序中搜索 wireshark并打开打开之后双击kali连接的网络的网卡,一般都是 eth0这个时候 wireshark 就开始自动嗅探网卡所处局域网内的数据包了由于局域网内数据包肯定非常多,所以为了便于查看,可以看本文的过滤命令讲解来获取想要的数据包在 win7中打开 FTP 服务,然后在 win7克隆机中打开FTP服务的客户端,在客户端中输入 win7的 IP,用户名,密码,点击快速连接并且连接成功之后,我们回到 kali的 wireshark,并且输入过滤命令 ftp and ip.src==10.9.136.78,这里的 IP指的是发起连接请求的 win7克隆机的 IP,ftp是指抓取 ftp 协议的数据包,前面的过滤命令讲解提到过,输入这个过滤命令回车,可以看到如下图所示,成功获取 ftp连接的用户名与密码:

|

【本文地址】

公司简介

联系我们