| 电脑上文件被删除windows日志怎么看 | 您所在的位置:网站首页 › windows文件误删怎么办 › 电脑上文件被删除windows日志怎么看 |

电脑上文件被删除windows日志怎么看

|

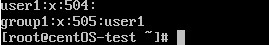

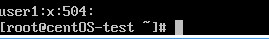

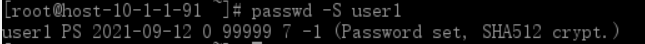

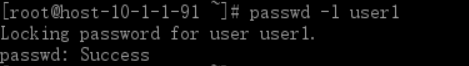

日志查看 (1) 启动Windows实验台,点击:开始 - 控制面板 - 管理工具 - 事件查看器。如下图所示。 (2) 应用程序日志、安全日志、系统日志、DNS日志默认位置:%sys temroot%\system32\config,默认文件大小512KB,管理员可以改变这个默认大小。 安全日志文件:%systemroot%\system32\config\SecEvent.EVT; 系统日志文件:%systemroot%\system32\config\SysEvent.EVT; 应用程序日志文件:%systemroot%\system32\config\AppEvent.EVT; DNS日志:%systemroot%\system32\config\DnsEvent.EVT; 在事件查看器中右键应用程序(或安全性、系统、DNS服务器)查看属性可以得到日志存放文件的路径,并可修改日志文件的大小,清除日志。例如选中“应用程序”右键属性,如下图:

选中事件查看器中左边的树形结构图中的日志类型(应用程序、安全性或系统),右击“查看”,并选择“筛选”。或者点击属性页面的筛选器标签,日志筛选器将会启动。通过筛选器系统会过滤出管理员希望查看的日志记录 (3) 查看www和ftp日志文件夹下的日志文件 (由于实验环境中不允许访问互联网,无法操作得出日志文件。请参考指导书使用个人电脑进行实验。) 尝试对www服务中某一文件进行访问,则日志中则会有相应的日志记录如下图。

日志中记录了访问www服务的请求地址,管理员可以根据请求地址,发现网络上的攻击,管理员可根据日志信息,采取一定的防护措施。

ftp的日志中同样会记录ftp服务的登陆用户,以及登陆之后的操作。 (4) 计划任务日志 当入侵者得到远程系统的shell之后,常会利用计划任务运行功能更加强大的木马程序,计划任务日志详细的记录的计划任务的执行时间,程序名称等详细信息。 打开计划任务文件夹,点击“高级”-查看日志,即可查看计划任务日志。 日志清除 (1) 删除事件查看器中的日志 主机下载使用elsave清除日志工具 下载地址:http://tools.hetianlab.com/tools/Elsave.rar 先用ipcKaTeX parse error: Undefined control sequence: \ipc at position 42: …e \\对方IP(实验台IP)\̲i̲p̲c̲ “密码” /user:“用户名”; 连接成功后,开始进行日志清除。 清除目标系统的应用程序日志输入elsave.exe -s \对方ip -l “application” -C 清除目标系统的系统日志输入elsave.exe -s \对方IP -l “system” -C 清除目标系统的安全日志输入elsave.exe -s \对方IP -l “security” -C 输入如下图

回车后可以查看远程主机内的系统日志已经被删除了

(2) 删除常见服务日志 IIS的日志功能,它可以详细的记录下入侵全过程,如用unicode入侵时IE里打的命令,和对80端口扫描时留下的痕迹。 手动清除:日志的默认位置:%systemroot%\system32\logfiles\w3svc1\,默认每天一个日志。进入到远程主机后(也可直接在实验台中操作),cmd下切换到这个目录下,然后 del .。或者删除某一天的日志。如果无法删除文件,首先需要停止w3svc服务,再对日志文件进行删除,使用net 命令停止服务如下: C:>net stop w3svc World Wide Web Publishing Service 服务正在停止。 World Wide Web Publishing Service 服务已成功停止。 日志w3svc停止后,然后清空它的日志, del . C:>net start w3svc 清除ftp日志,日志默认位置:%systemroot%\sys tem32\logfiles\msftpsvc1\,默认每天一个日志,清除方法同上。 (3) 删除计划任务日志 先来删除计划任务日志: 在实验台中命令行进入日志所在文件夹下(%systemroot%\Tasks), 删除schedlgu.txt , 提示无法访问文件,因为另一个程序正在使用此文件。说明服务保护,需要先把服务停掉。命令行中输入net stop schedule;

下面的服务依赖于Task Scheduler 服务。停止Task Scheduler 服务也会停止这些服务。 Remote Storage Engine Task Scheduler 服务正在停止. Task Scheduler 服务已成功停止。 如上显示服务停掉了,同时也停掉了与它有依赖关系的服务。再来删除schedlgu.txt; 删除后需要再次启动该任务以便主机能够正常工作,输入net start schedule:

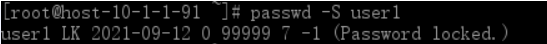

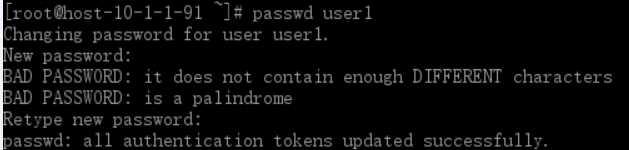

分析与思考 1、还有哪些途径可以发现网络中存在的攻击或者入侵。 日志文件、进程、自启动项目、网络连接、安全模式、映像劫持、CPU时间 2、清理日志能否把所有的痕迹都清理干净。 不能,还应删除操作记录,所做的每一个操作,都要被抹掉;所上传的工具,都应该被安全地删掉 补充 电脑被入侵排查方法 一、进程 首先排查的就是进程了,方法简单,开机后,什么都不要启动! 第一步:直接打开任务管理器,查看有没有可疑的进程,不认识的进程可以Google或者百度一下。 PS:如果任务管理器打开后一闪就消失了,可以判定已经中毒;如果提示已经被管理员禁用,则要引起警惕! 第二步:打开冰刃等软件,先查看有没有隐藏进程(冰刃中以红色标出),然后查看系统进程的路径是否正确。 PS:如果冰刃无法正常使用,可以判定已经中毒;如果有红色的进程,基本可以判断已经中毒;如果有不在正常目录的正常系统进程名的进程,也可以判断已经中毒。 第三步:如果进程全部正常,则利用Wsyscheck等工具,查看是否有可疑的线程注入到正常进程中。 PS:Wsyscheck会用不同颜色来标注被注入的进程和正常进程,如果有进程被注入,不要着急,先确定注入的模块是不是病毒,因为有的杀软也会注入进程。 二、自启动项目 进程排查完毕,如果没有发现异常,则开始排查启动项。 第一步:用msconfig察看是否有可疑的服务,开始,运行,输入“msconfig”,确定,切换到服务选项卡,勾选“隐藏所有Microsoft服务”复选框,然后逐一确认剩下的服务是否正常(可以凭经验识别,也可以利用搜索引擎)。 PS:如果发现异常,可以判定已经中毒;如果msconfig无法启动,或者启动后自动关闭,也可以判定已经中毒。 第二步:用msconfig察看是否有可疑的自启动项,切换到“启动”选项卡,逐一排查就可以了。 第三步,用Autoruns等,查看更详细的启动项信息(包括服务、驱动和自启动项、IEBHO等信息)。 PS:这个需要有一定的经验。 三、网络连接 ADSL用户,在这个时候可以进行虚拟拨号,连接到Internet了。 然后直接用冰刃的网络连接查看,是否有可疑的连接,对于IP地址,可以到http://www.ip138.com/查询,对应的进程和端口等信息可以到Google或百度查询。 如果发现异常,不要着急,关掉系统中可能使用网络的程序(如迅雷等下载软件、杀毒软件的自动更新程序、IE浏览器等),再次查看网络连接信息。 四、安全模式 重启,直接进入安全模式,如果无法进入,并且出现蓝屏等现象,则应该引起警惕,可能是病毒入侵的后遗症,也可能病毒还没有清除! 五、映像劫持 打开注册表编辑器,定位到HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsNTCurrentVersionImageFileExecutionOpti,查看有没有可疑的映像劫持项目,如果发现可疑项,很可能已经中毒。 六、CPU时间 如果开机以后,系统运行缓慢,还可以用CPU时间做参考,找到可疑进程,方法如下: 打开任务管理器,切换到进程选项卡,在菜单中点“查看”,“选择列”,勾选“CPU时间”,然后确定,单击CPU时间的标题,进行排序,寻找除了SystemIdleProcess和SYSTEM以外,CPU时间较大的进程,这个进程需要一起一定的警惕。在攻击结束后,如何不留痕迹的清除日志和操作记录,以掩盖入侵踪迹,这其实是一个细致的技术活。你所做的每一个操作,都要被抹掉;你所上传的工具,都应该被安全地删掉。 01、清除history历史命令记录 第一种方式: (1)编辑history记录文件,删除部分不想被保存的历史命令。 vim~/.bash_history (2)清除当前用户的history命令记录 history-c 第二种方式: (1)利用vim特性删除历史命令 #使用vim打开一个文件 vitest.txt #设置vim不记录命令,Vim会将命令历史记录,保存在viminfo文件中。 :sethistory=0 #用vim的分屏功能打开命令记录文件.bash_history,编辑文件删除历史操作命令 vsp~/.bash_history #清除保存.bash_history文件即可。 (2)在vim中执行自己不想让别人看到的命令 :sethistory=0 :!command 第三种方式: 通过修改配置文件/etc/profile,使系统不再保存命令记录。 HISTSIZE=0 第四种方式: 登录后执行下面命令,不记录历史命令(.bash_history) unset HISTORY HISTFILE HISTSAVE HISTZONE HISTORY HISTLOG; export HISTFILE=/dev/null; export HISTSIZE=0; export HISTFILESIZE=0 02、清除系统日志痕迹 Linux 系统存在多种日志文件,来记录系统运行过程中产生的日志。 /var/log/btmp记录所有登录失败信息,使用lastb命令查看 /var/log/lastlog记录系统中所有用户最后一次登录时间的日志,使用lastlog命令查看 /var/log/wtmp记录所有用户的登录、注销信息,使用last命令查看 /var/log/utmp记录当前已经登录的用户信息,使用w,who,users等命令查看 /var/log/secure记录与安全相关的日志信息 /var/log/message记录系统启动后的信息和错误日志 第一种方式:清空日志文件 清除登录系统失败的记录: [root@centos]#echo>/var/log/btmp [root@centos]#lastb//查询不到登录失败信息 清除登录系统成功的记录: [root@centos]#echo>/var/log/wtmp [root@centos]#last//查询不到登录成功的信息 清除相关日志信息: 清除用户最后一次登录时间:echo>/var/log/lastlog#lastlog命令 清除当前登录用户的信息:echo>/var/log/utmp#使用w,who,users等命令 清除安全日志记录:cat/dev/null>/var/log/secure 清除系统日志记录:cat/dev/null>/var/log/message 第二种方式:删除/替换部分日志 日志文件全部被清空,太容易被管理员察觉了,如果只是删除或替换部分关键日志信息,那么就可以完美隐藏攻击痕迹。 #删除所有匹配到字符串的行,比如以当天日期或者自己的登录ip sed-i'/自己的ip/'d/var/log/messages #全局替换登录IP地址: sed-i's/192.168.166.85/192.168.1.1/g'secure 03、清除web入侵痕迹 第一种方式:直接替换日志ip地址 sed-i's/192.168.166.85/192.168.1.1/g'access.log 第二种方式:清除部分相关日志 #使用grep-v来把我们的相关信息删除, cat/var/log/nginx/access.log|grep-vevil.php>tmp.log #把修改过的日志覆盖到原日志文件 cattmp.log>/var/log/nginx/access.log/ 04、文件安全删除工具 (1)shred命令 实现安全的从硬盘上擦除数据,默认覆盖3次,通过 -n指定数据覆盖次数。 [root@centos]#shred-f-u-z-v-n81.txt shred:1.txt:pass1/9(random)... shred:1.txt:pass2/9(ffffff)... shred:1.txt:pass3/9(aaaaaa)... shred:1.txt:pass4/9(random)... shred:1.txt:pass5/9(000000)... shred:1.txt:pass6/9(random)... shred:1.txt:pass7/9(555555)... shred:1.txt:pass8/9(random)... shred:1.txt:pass9/9(000000)... shred:1.txt:removing shred:1.txt:renamedto00000 shred:00000:renamedto0000 shred:0000:renamedto000 shred:000:renamedto00 shred:00:renamedto0 shred:1.txt:removed (2)dd命令 可用于安全地清除硬盘或者分区的内容。 ddif=/dev/zeroof=要删除的文件bs=大小count=写入的次数 (3)wipe Wipe 使用特殊的模式来重复地写文件,从磁性介质中安全擦除文件。 wipefilename (4)Secure-Delete Secure-Delete 是一组工具集合,提供srm、smem、sfill、sswap,4个安全删除文件的命令行工具。 srmfilename sfillfilename sswap/dev/sda1 smem 05、隐藏远程SSH登陆记录 隐身登录系统,不会被w、who、last等指令检测到。 [email protected]/bin/bash-i 不记录ssh公钥在本地.ssh目录中 ssh-oUserKnownHostsFile=/dev/null-Tuser@host/bin/bash–i |

【本文地址】

| 今日新闻 |

| 推荐新闻 |

| 专题文章 |

答案

答案