| 实战渗透 | 您所在的位置:网站首页 › telnet渗透 › 实战渗透 |

实战渗透

|

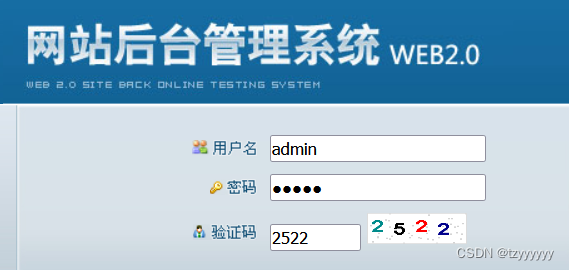

某网站后台登录界面 发现有验证码框 猜想会不会存在验证码绕过的漏洞

首先随意输入用户名密码(用于抓包)

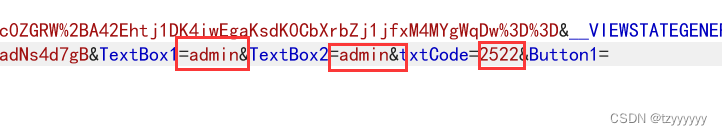

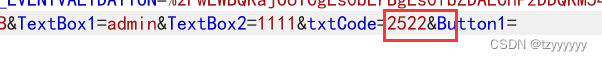

打开burp抓包 分析数据包后 找到对应的传参点 即输入的账号密码还有验证码

这里可以看到 账号和密码全都是明文传输 并没有进行加密 所以更改起来还是很容易的 把包发送至repeater 进行放包测试 先修改一下账号密码 然后放包 查看一下回显

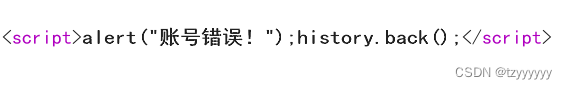

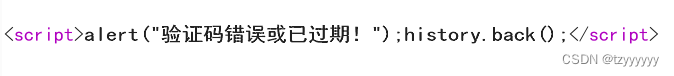

报错信息提示了密码错误 修改一下用户名和密码 再次放包

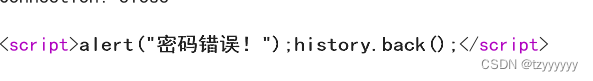

用户名和密码均由admin改为adm 放包 查看回显结果

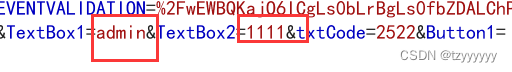

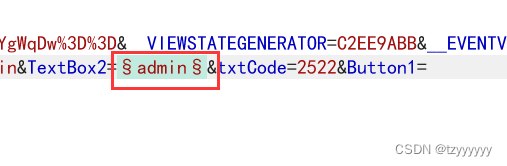

注意看 这时候报错信息提示账号错误 由此说明刚刚进行测试的admin账号是存在的 改回账号 再次修改密码 密码改为1111 放包查看回显结果

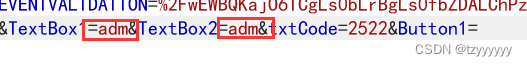

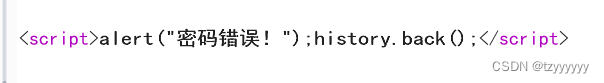

果然 这回报错的信息是密码错误 再修改一下验证码 看看是否能绕过 验证码由2522改为2523

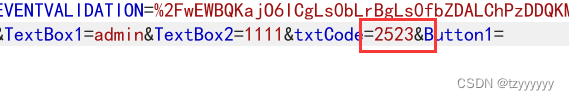

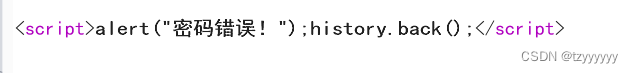

报错信息提示验证码错误 此时改回验证码 改为2522 放包查看结果

此时报错信息变为密码错误 很明显此处的验证码只是在前端生成 所以可以绕过 既然验证码形同虚设 顺带想到了能否暴力破解进入后台 尝试一下是否有弱口令登录 暴力破解一下 设置爆破选区

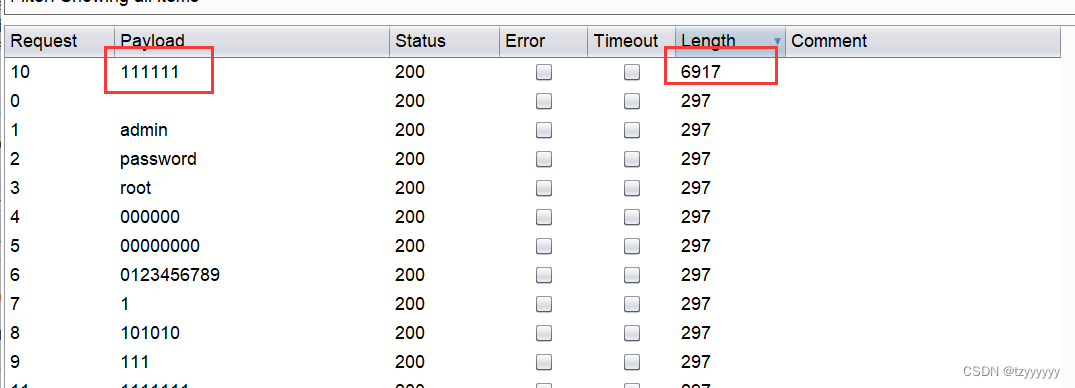

字典设置好后直接跑

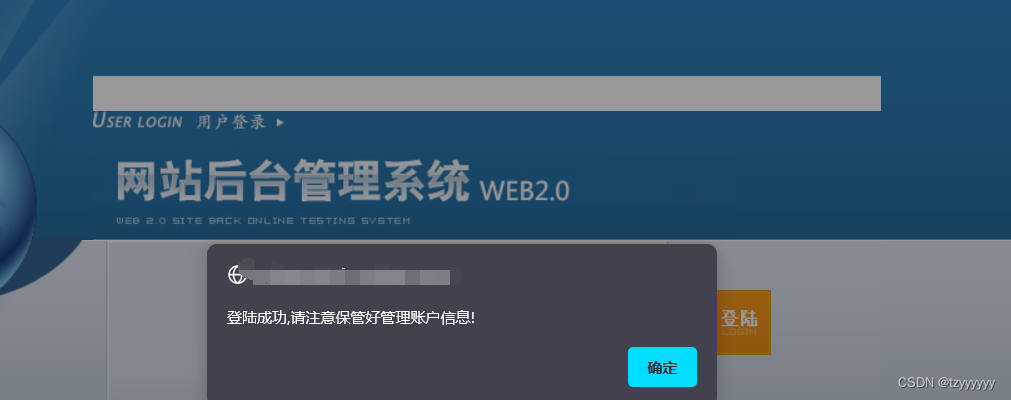

爆破出了密码 拿去登录一下

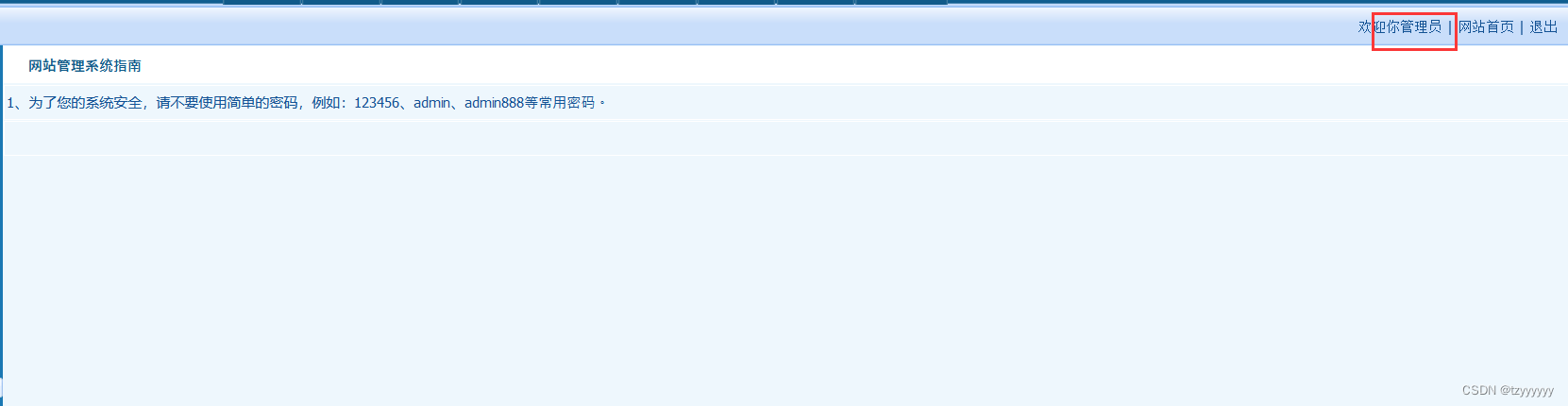

成功以管理员权限进入后台

后续还在后台中找到了文件上传点 猜测可以利用文件上传漏洞拿下服务器权限 |

【本文地址】

公司简介

联系我们