| SQL注入 | 您所在的位置:网站首页 › sql注入漏洞攻击的原理是什么 › SQL注入 |

SQL注入

|

文章目录

一、环境依赖二、靶场搭建Ⅰ、下载靶场文件Ⅱ、创建网站Ⅲ、更改数据库root密码Ⅳ、新建并导入数据库Ⅴ、验证访问靶场

三、实战练习Ⅰ、嗅探字段①、验证合法性※语句解释

②、查找注入点③、嗅探字段数

Ⅱ、嗅探数据库信息Ⅲ、嗅探数据表信息①、查询所有表②、查询指定表的所有列

Ⅳ、爆数据

完

一、环境依赖

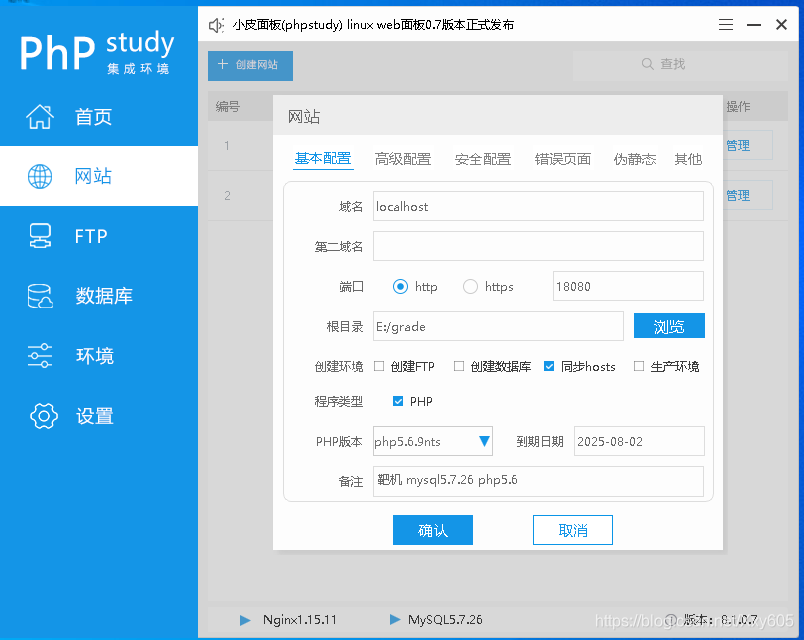

VMware V15.5(可选)Windows 10 x64 虚拟机(可选)phpstudy V8.1MySQL V5.7.26(在phpstudy内选择)Nginx 1.15.11(在phpstudy内选择)PHP V5.6.9(在phpstudy内选择)SQLyog(可用phpstudy内其他软件代替)成绩管理系统靶场

二、靶场搭建

安装以上环境和软件 为模拟真实情况,靶场搭建在虚拟机内,而访问在物理机上完成(可选) 当然,操作均在物理机上进行也没问题 以下操作均在虚拟机内完成 Ⅰ、下载靶场文件–>靶场文件传送门 网站 --> 创建网站 --> 填写域名、端口、根目录,更改PHP版本 物理路径选择解压的靶场路径(需修改成全英文) 请确认版本信息 数据库 --> 修改root密码 --> 将root密码修改为123456(与靶场数据库保持一致) 靶场数据库密码在query.php可以查询 |

【本文地址】

公司简介

联系我们

| 今日新闻 |

| 推荐新闻 |

| 专题文章 |