| MySQL报错注入漏洞的原理和防范方法(mysql报错注入) – The SMS Code | 您所在的位置:网站首页 › sql注入报错函数怎么写 › MySQL报错注入漏洞的原理和防范方法(mysql报错注入) – The SMS Code |

MySQL报错注入漏洞的原理和防范方法(mysql报错注入) – The SMS Code

|

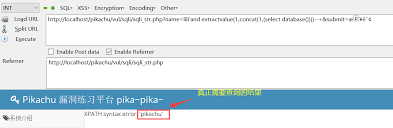

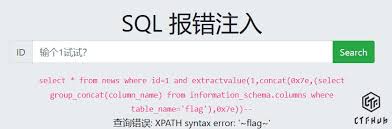

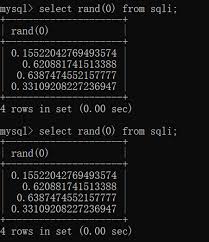

目录 Toggle MySQL报错注入漏洞的原理MySQL报错注入是一种利用MySQL数据库中的逻辑漏洞进行SQL注入的方法。该漏洞利用了MySQL函数在执行查询时可能会产生错误并显示在页面上的特点,通过构造恶意的查询语句,将查询结果隐藏在错误信息中。 updatexml函数的报错注入原理updatexml函数是MySQL中的一种XML处理函数,它可以将XML文档的节点值进行修改。在报错注入中,可以利用updatexml函数将错误信息与子查询语句的查询结果一起输出。具体的原理如下: 构造带有updatexml函数的恶意查询语句。 在updatexml函数中设置一个不存在的XPath路径,并在路径中嵌入子查询语句。 当查询执行时,由于XPath路径不存在,会触发错误,错误信息中将显示子查询语句的查询结果。 floor()函数和exp()函数的报错注入原理floor()和exp()函数是MySQL中的数学函数,用于取整和计算指数。在报错注入中,利用这两个函数可以触发主键重复报错,从而插入恶意查询语句,并将查询结果显示在错误信息中。具体的原理如下: 使用floor()函数生成一个随机数。 通过group by语句将查询结果分组。 由于生成的随机数会导致主键重复,因此会触发错误,并在错误信息中显示查询结果。 ExtractValue()函数的报错注入原理ExtractValue()函数是MySQL中的XML处理函数,可以从XML文档中提取指定路径的值。在报错注入中,可以利用ExtractValue()函数将错误信息与子查询语句的查询结果一起输出。具体的原理如下: 构造带有ExtractValue()函数的恶意查询语句。 在ExtractValue()函数中设置一个不存在的XPath路径,并在路径中嵌入子查询语句。 当查询执行时,由于XPath路径不存在,会触发错误,错误信息中将显示子查询语句的查询结果。 UpdateXml()函数的报错注入原理UpdateXml()函数是MySQL中的XML处理函数,可以将XML文档中的节点值进行修改。在报错注入中,可以利用UpdateXml()函数将错误信息与子查询语句的查询结果一起输出。具体的原理如下: 构造带有UpdateXml()函数的恶意查询语句。 在UpdateXml()函数中设置一个不存在的XPath路径,并在路径中嵌入子查询语句。 当查询执行时,由于XPath路径不存在,会触发错误,错误信息中将显示子查询语句的查询结果。 MySQL报错注入是一种常见的数据库漏洞,攻击者通过精心构造的恶意代码,利用MySQL的错误报错信息来获取数据库和系统信息,从而进行进一步的攻击。为了保护系统的安全和数据的隐私,我们需要采取一些防范措施。 使用参数化查询参数化查询是一种防止SQL注入的有效方法。它使用占位符(如问号或命名占位符)代替直接拼接SQL语句的变量,然后将变量与SQL语句进行绑定,以确保输入数据被正确转义和处理。 通过使用参数化查询,可以有效阻止攻击者对SQL语句进行注入攻击,因为SQL语句中的参数已经预先定义好,不会受到恶意输入的影响。 限制数据库用户权限一个常见的安全最佳实践是限制数据库用户的权限。给予用户所需的最低权限,不多不少。 禁止使用过高的权限登录数据库,避免意外泄露或破坏数据。确保每个用户只能访问其需要的数据和表,以降低可能发生SQL注入攻击的风险。 禁止错误详情的显示在生产环境中,我们不应该将错误详情显示给用户。攻击者可以通过错误信息获取到有关数据库结构和逻辑的敏感信息,为下一步进一步的攻击提供方便。 通过在配置文件中禁止显示错误详情,或者自定义错误页面,可以减少安全风险。用户只需看到一个友好的错误提示,而无需知道实际的错误详情。 定期更新和升级数据库软件数据库软件的更新和升级通常会修复已知的安全漏洞和缺陷。定期更新数据库软件,以确保系统能够及时获得最新的安全补丁。 此外,还应定期检查数据库软件的厂商发布的安全公告和建议,以了解当前的安全态势,并采取适当的措施应对新出现的安全风险。 updatexml是MySQL数据库中的一个函数,可用于对XML文档进行查询和修改。它的报错注入原理是利用updatexml函数的参数要求,通过注入恶意代码触发数据库报错信息,从而获取敏感信息或执行非法操作。 updatexml函数介绍MySQL的updatexml函数主要用于更新XML文档中指定节点的值。它的语法如下: updatexml(xml_frag, xpath_expr, new_value)参数说明: xml_frag:要更新的XML文档片段 xpath_expr:指定要更新的节点路径 new_value:要更新的节点的新值 updatexml函数的参数要求在使用updatexml函数时,xpath_expr参数的格式必须符合XPath语法规范,否则会触发报错信息,并将报错信息返回给用户。 利用concat()函数进行报错注入为了触发报错注入,我们可以利用concat()函数将恶意代码拼接到xpath_expr参数中。concat()函数用于连接多个字符串,它的语法如下: concat(str1, str2, ...)我们可以将希望获取的数据库内容拼接到xpath_expr参数中,当格式不符合XPath语法规范时,就会触发报错。 实现报错注入的操作步骤实现报错注入的步骤如下: 确定目标注入点,即需要注入的updatexml函数。 构造恶意payload,使用concat()函数拼接恶意代码到xpath_expr参数中。 通过发送恶意payload触发注入,如果格式不符合XPath语法规范,数据库将返回报错信息。 从报错信息中提取敏感信息或执行非法操作。需要注意的是,对于不同版本的MySQL数据库和不同的配置,报错注入的实现方式可能会有所不同,具体操作需要根据实际情况进行调整。 在数据库注入攻击中,有两个常用的函数可以利用报错注入漏洞,它们分别是floor()函数和exp()函数。这两个函数主要针对MySQL数据库进行攻击,并可以通过报错信息来获得敏感数据。 floor()函数和exp()函数介绍首先,我们来了解一下floor()函数和exp()函数: floor()函数:floor()函数是MySQL中的一个数学函数,用于取一个小于或等于指定数字的最大整数值。例如,floor(4.8)的结果是4。 exp()函数:exp()函数是数学函数中一个常见的指数函数,用于计算以常数e为底的指数幂。它接受一个参数,即指数的值。例如,exp(2)的结果是e的2次幂。 利用floor()函数和exp()函数进行报错注入报错注入是一种利用数据库报错信息回显数据的注入方式。我们将重点讨论如何利用floor()函数和exp()函数实现报错注入攻击。 在进行报错注入攻击之前,需要满足以下条件: MySQL数据库的版本必须大于5.0。 查询的表记录数必须在3条或3条以上。具体实现的步骤如下: 使用SELECT语句查询数据,并在其中注入floor()或exp()函数。 根据实际情况,选择合适的参数传递给floor()或exp()函数,触发报错。 利用报错信息中的回显数据,获取敏感信息。 漏洞修复建议为了防止floor()函数和exp()函数的报错注入漏洞,建议您采取以下措施来修复和防范: 及时更新数据库版本,尽可能使用最新版本的MySQL。 对输入的数据进行严格的过滤和验证,避免出现注入点。 对数据库中的敏感数据加密存储,降低数据泄露的风险。 限制数据库用户的访问权限,将只授予必要的权限。 下单后立即获得账号,自助下单 24小时发货。很稳定,哪怕被封免费换新,无忧售后。 立即购买 ChatGPT 成品号/OpenAI API Key>> 请点击,自助下单,即时自动发卡↑↑↑ mysql报错注入的常见问答Q&A 什么是Mysql注入的报错注入?Mysql注入的报错注入是一种利用Mysql数据库的错误报告机制来获取敏感信息的注入攻击方法。 报错注入的原理 报错注入的常见函数 如何检测和防止报错注入 1. 报错注入的原理是什么?报错注入是通过特殊的SQL语句错误使用,从而使数据库产生错误并输出错误结果,获取敏感信息的一种注入攻击方法。 报错注入的原理是利用数据库的错误报告机制。当攻击者构造的恶意SQL语句发生错误时,数据库会将错误信息返回给前端页面。而这些错误信息可能包含敏感数据,例如数据库的表名、列名、数据等。 攻击者可以通过不断尝试不同的恶意输入来触发不同的错误情况,然后从错误信息中获取需要的数据。 需要注意的是,为了成功利用报错注入,开发人员需要在代码中使用print_r()或mysql_error()等函数将数据库的错误信息输出到前端页面。 原理总结:利用特殊的SQL语句错误,触发数据库错误报告机制,从错误信息中获取敏感数据。 2. 报错注入的常见函数有哪些?报错注入通常利用一些特殊的Mysql函数来构造恶意SQL语句,触发数据库的错误报告机制。 以下是一些常见的报错注入函数: updatexml():通过构造错误的Xpath格式字符串,使数据库产生错误并输出错误信息。 extractvalue():通过构造错误的Xpath格式字符串,使数据库产生错误并输出错误信息。 floor():通过在group by语句中使用rand()和count()函数,产生主键重复错误并输出错误信息。 exp():当传入大于709的值时,函数exp()会引发一个溢出错误,并输出错误信息。 其他一些可能产生错误报告的Mysql函数。 3. 如何检测和防止报错注入?为了有效地检测和防止Mysql注入的报错注入,应采取以下措施: 使用参数化查询(Prepared Statements)或存储过程来构建SQL语句,避免直接拼接用户输入到SQL语句中。 对用户输入进行严格的输入验证和过滤,确保输入的数据符合预期的格式和类型。 限制数据库用户的权限,确保用户只具有必要的访问权限。 定期更新和维护数据库软件、补丁和安全防护软件。 监控和分析数据库的错误日志,及时发现异常行为。 |

【本文地址】

| 今日新闻 |

| 推荐新闻 |

| 专题文章 |