| 红队笔记之邮箱伪造实战 | 您所在的位置:网站首页 › etc钓鱼网站制作 › 红队笔记之邮箱伪造实战 |

红队笔记之邮箱伪造实战

|

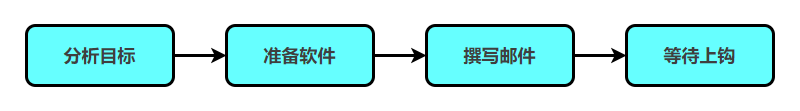

理由的合理性是让被攻击者能够对邮件内容产生信任,只有有了初步的信任才能有效的进行下一步的引导,这里3个重点 1、邮件的发件人模拟被攻击者的熟人或上级,以便被攻击者能够有充分的信任 2、邮件内容要贴合被攻击者的日常工作或是生活 3、如邮件包含附件或外链,附件样式和外链的地址要与真实的样式保持一致 不管的危害性说明不处理对受害人带来的危害,会有什么损失,进而使得受害人为了避免损失不得不按邮件内容进行操作。 操作的简易性此处也较为关键,不轮是远控木马还是钓鱼网站操作一定要简单,所谓简单就是这些操作基本是靠人的潜意识完成,不要触发人进行思考,一旦触发人的思考会带来两个问题,一重新审视邮件的合理性,二因为操作难度过大可能操作失败。就好比现实生活你拿着杆去钓鱼,上了饵料甩了杆,鱼儿上不上钩都很难说,如果你再将鱼钩外面套个塑料带,试问鱼儿要想上钩要克服多大的困难。 操作步骤整个钓鱼过程大致分为四个步骤,以下针对每个步骤进行介绍

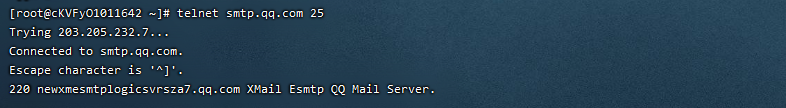

通过信息收集技术,收集目标的社会关系,邮箱地址,常用网站,等信息方便进一步的利用。 如被攻击者是学生,我们可以分析其所在院校,所用教务系统,学校的邮箱等信息进行下一步的利用。 准备软件软件的准备需要准备两类,1、邮件服务器、2、钓鱼网站或远控程序等,下面分别进行介绍 准备邮件服务如使用现有的邮件服务很难模拟发件人信息,发件人无法信任可能整个钓鱼过程只能被迫终止 准备可以搭建smtp服务的服务器条件1:具备公网ip 条件2:可以访问常用的目标邮件服务器,可以使用telnet进行测试 telnet smtp.qq.com 25如下图即为可以进行连接

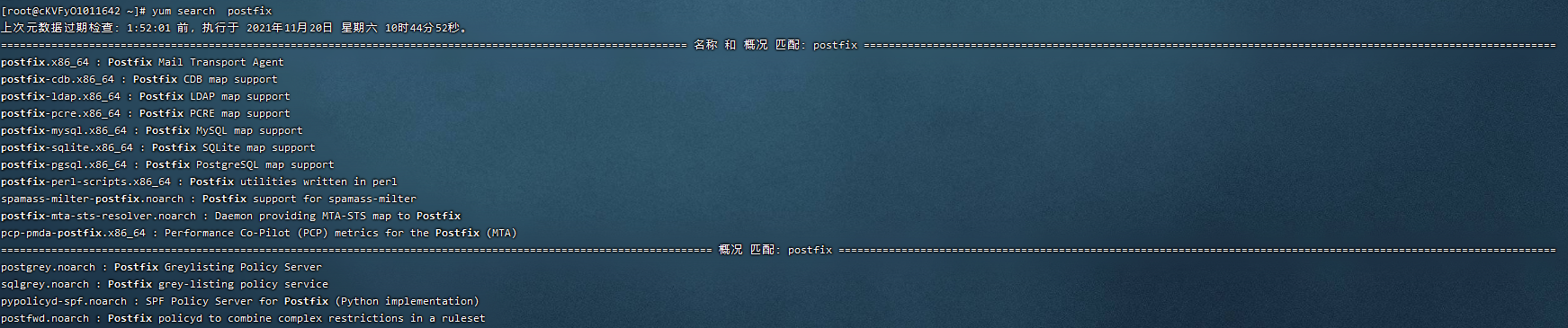

查看是否安装成功 yum search postfix 配置smtp服务

# 1、编辑模式打开配置文件

vi /etc/postfix/main.cf

# 2、以下为具体要修改的内容(注意所有Key必须保证唯一!!!)

-----------------------------------------------------

# 设置myhostname

myhostname = mail.myhostname.com [email protected]

# 设置mydomain

mydomain = myhostname.com

# 设置myorigin

myorigin = $mydomain

# 设置inet_interfaces

inet_interfaces = all

# 设置inet_protocol,推荐ipv4,如果⽀持ipv6,则可以为all

inet_protocols = ipv4

# 设置mydestination

mydestination = $myhostname, localhost.$mydomain, localhost, $mydomain

# 设置mynetworks,这里需要注意第一个地址范围需要修改成服务器对应的内⽹IP地址范围!!

mynetworks = 10.38.240.0/24,127.0.0.0/8

# 设置home_mailbox邮件保存⽬录

home_mailbox = Maildir/

# 设置banner。

smtpd_banner = $myhostname ESMTP

-----------------------------------------------------

# 3、保存并退出

:wq

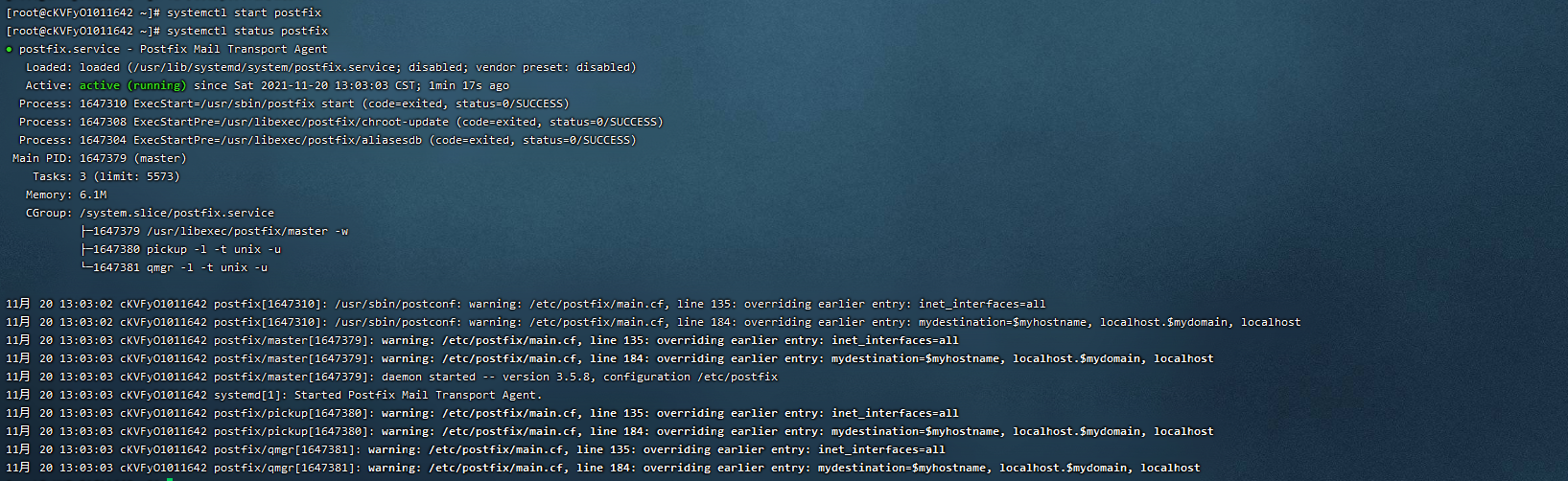

启动smtp服务

systemctl start postfix

# 查看是否启动

systemctl status postfix

配置smtp服务

# 1、编辑模式打开配置文件

vi /etc/postfix/main.cf

# 2、以下为具体要修改的内容(注意所有Key必须保证唯一!!!)

-----------------------------------------------------

# 设置myhostname

myhostname = mail.myhostname.com [email protected]

# 设置mydomain

mydomain = myhostname.com

# 设置myorigin

myorigin = $mydomain

# 设置inet_interfaces

inet_interfaces = all

# 设置inet_protocol,推荐ipv4,如果⽀持ipv6,则可以为all

inet_protocols = ipv4

# 设置mydestination

mydestination = $myhostname, localhost.$mydomain, localhost, $mydomain

# 设置mynetworks,这里需要注意第一个地址范围需要修改成服务器对应的内⽹IP地址范围!!

mynetworks = 10.38.240.0/24,127.0.0.0/8

# 设置home_mailbox邮件保存⽬录

home_mailbox = Maildir/

# 设置banner。

smtpd_banner = $myhostname ESMTP

-----------------------------------------------------

# 3、保存并退出

:wq

启动smtp服务

systemctl start postfix

# 查看是否启动

systemctl status postfix

如下图smtp服务已经启动成功

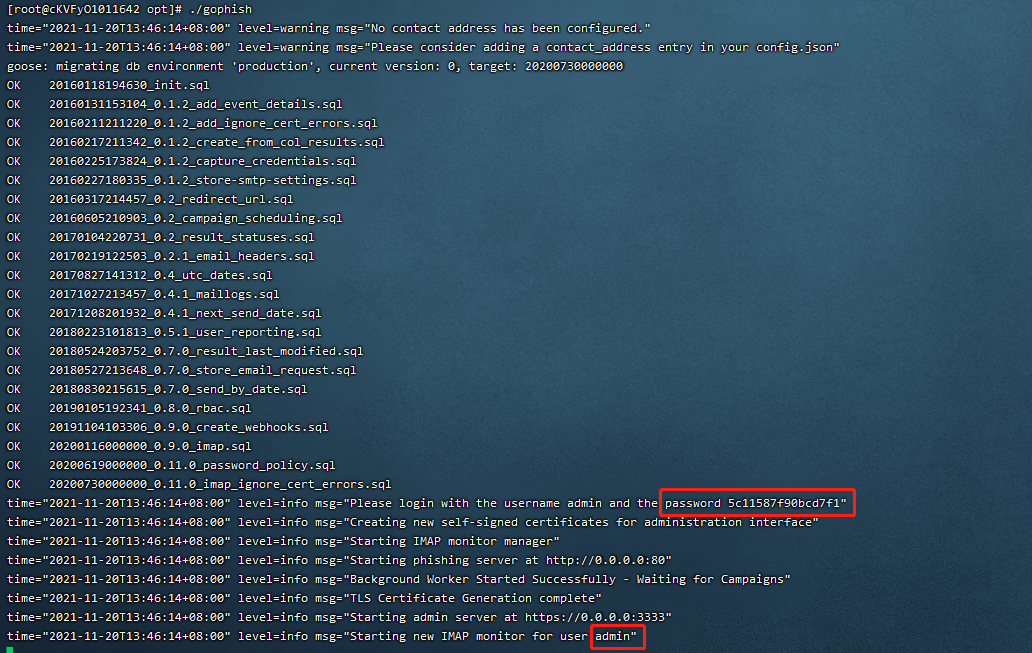

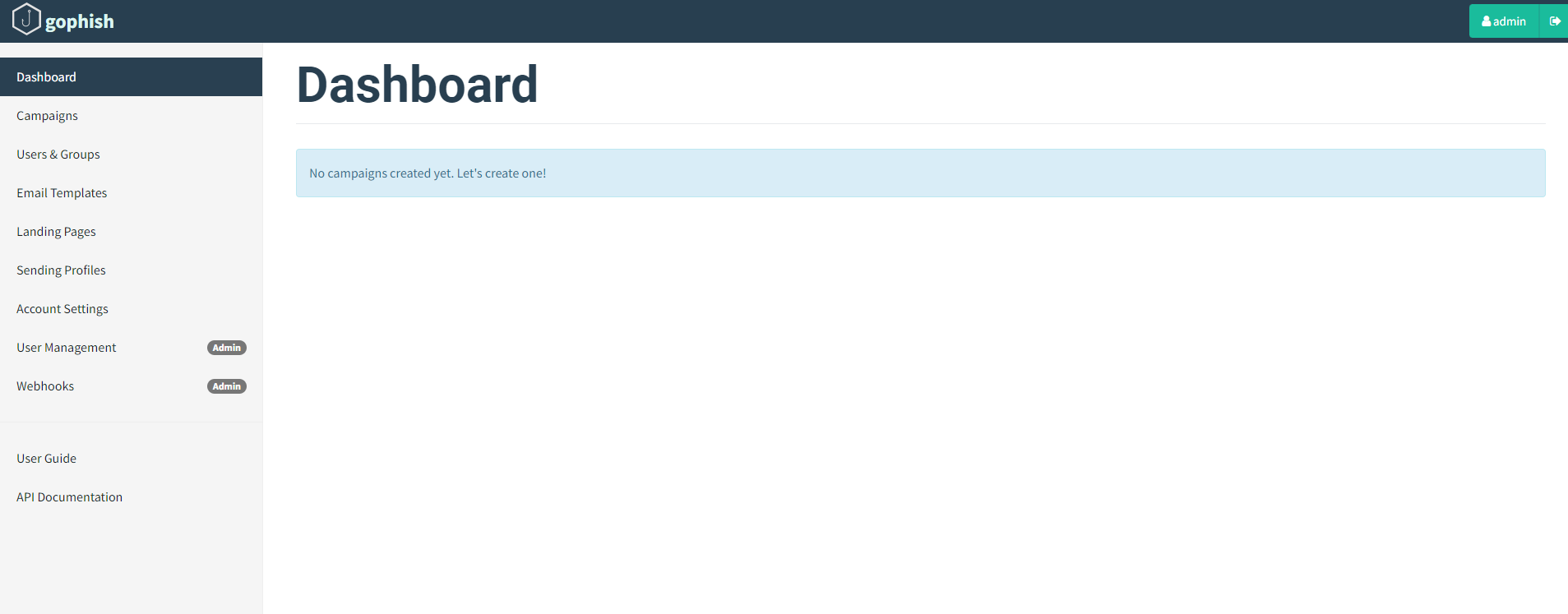

如上控制台会输出用户名与密码,需要记住!!! 登录gophishhttps://ip:3333/login

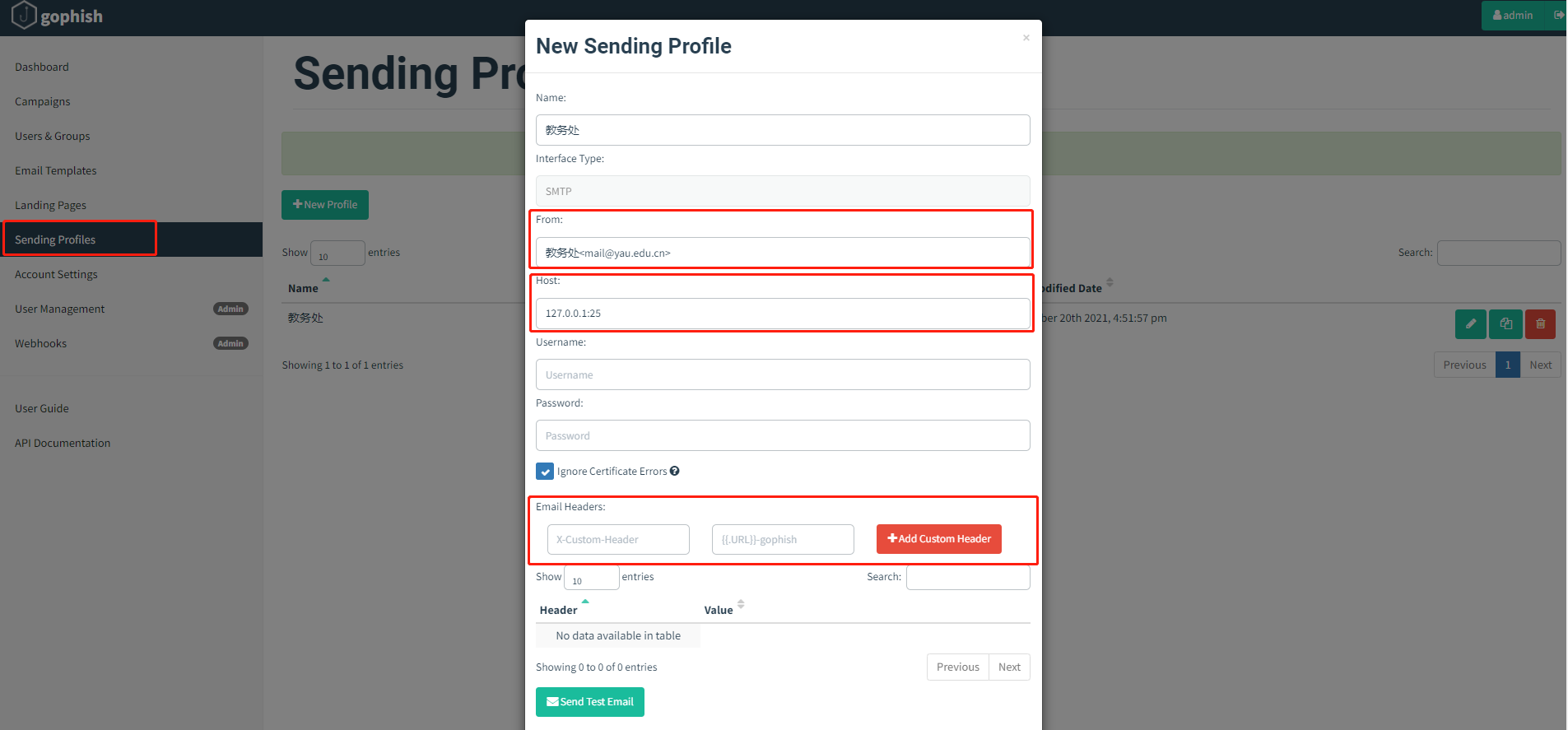

此处需要注意 1、From字段:为邮件的发件人,需要注意伪装 2、Host字段:因为我们搭建了自己的smtp所以填写自己的本地和端口即可,使用其他邮箱服务记得 username,password字段同理,因为我们上面的smtp没有设置故空着即可 3、Email Headers字段:为了躲避有些邮箱的拦截策略可以伪装邮箱的头文件规避拦截策略

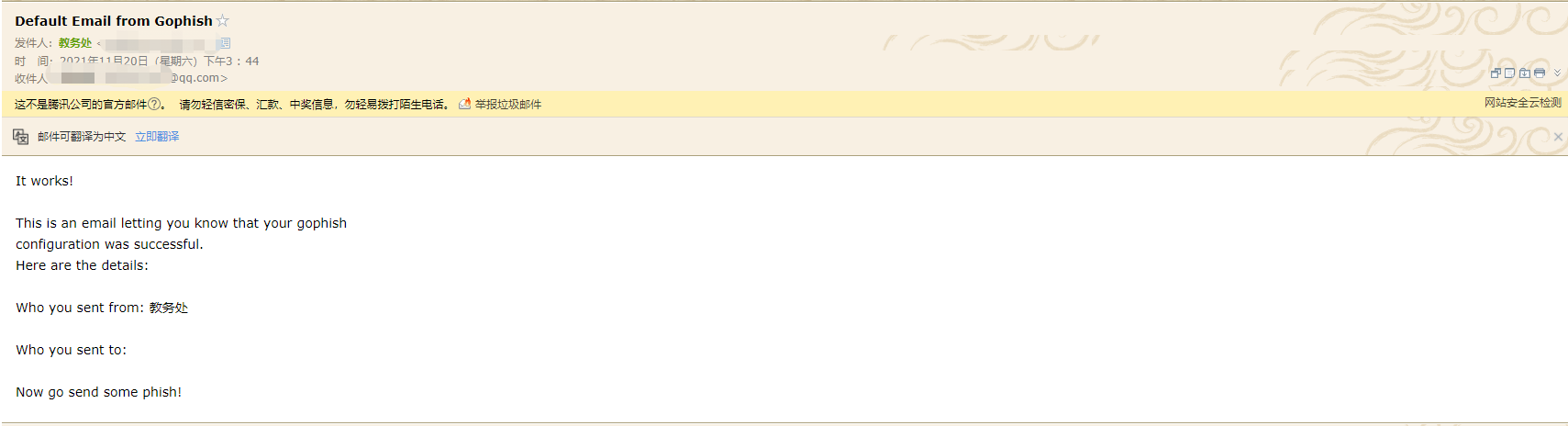

设置好后我们可以给自己邮箱发送一个邮件测试一下;

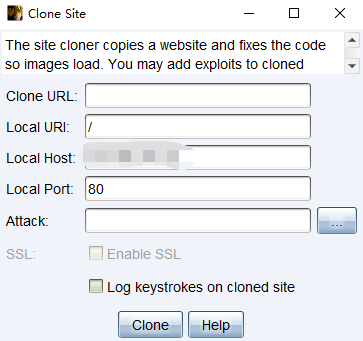

至此邮件服务器调试完毕 准备钓鱼网站为例演示方便这里使用cobaltstrike制作钓鱼网站 【Attacks】–>【Web Drive-by】–>【Web Drive-by】–>【Clone Site】–>【先写目标网站进行克隆】–>【得到钓鱼网站】

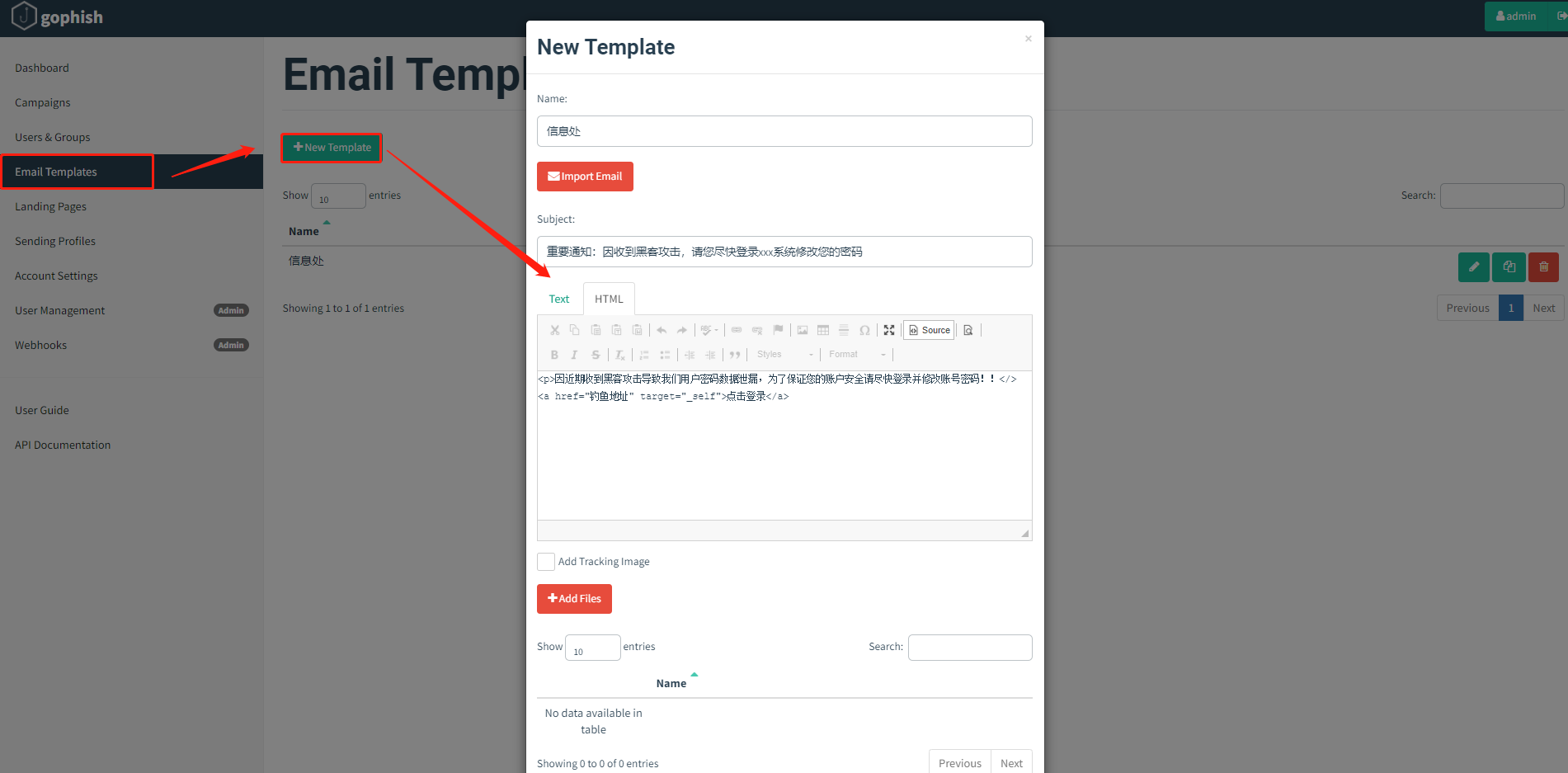

gophish也具备钓鱼网站制作的功能也可以尝试使用 撰写邮件 制作模板这里需要注意技术要点所以内容进行撰写(使用html进行编写方便域名的伪装)

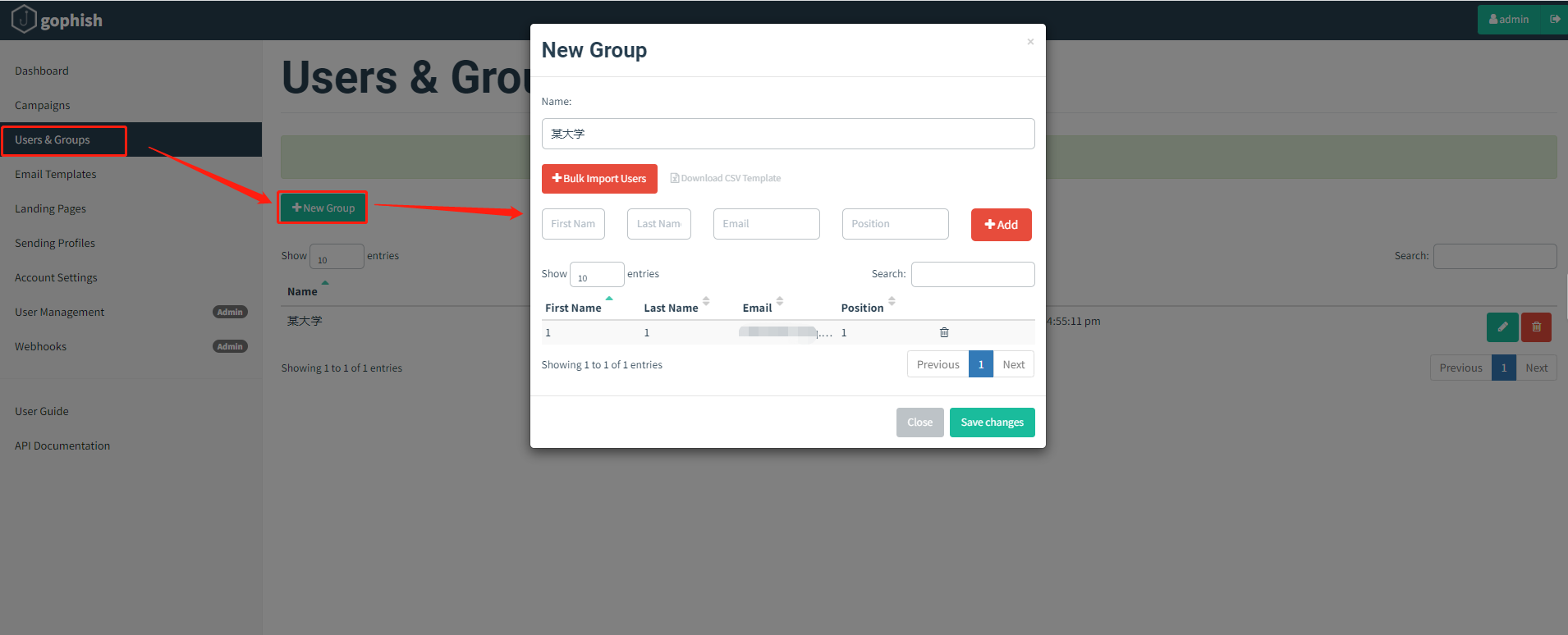

将你要攻击的邮箱添加进来

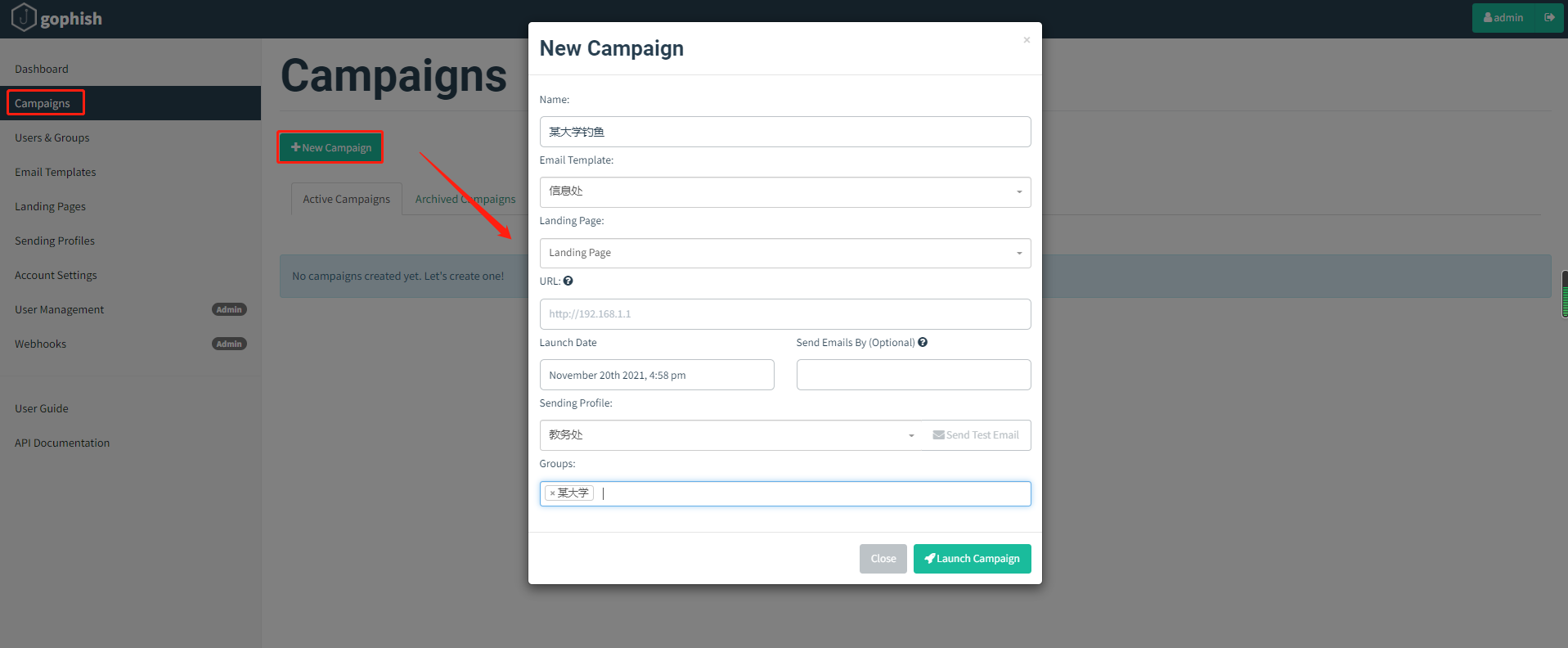

Landing Page与url随意填写即可,因为我们用的cobaltstrike的钓鱼网站所以gophish的我们可以不用理会,其他内容按照之前配置的内容进行选择即可

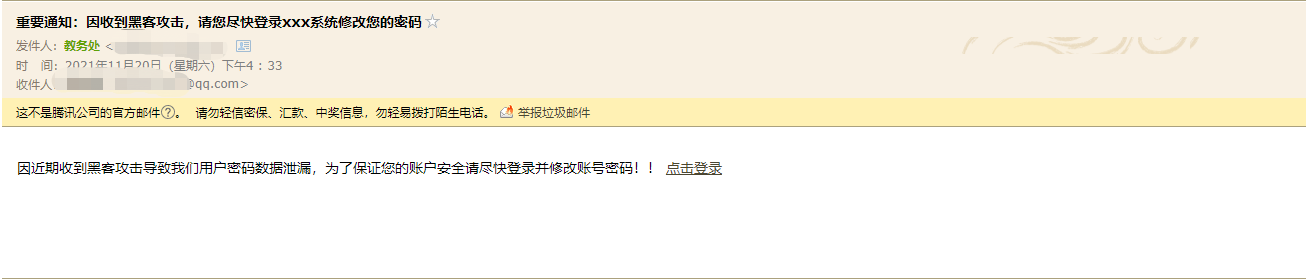

配置后被攻击人即可收到对钓鱼邮件

不管是远控还是钓鱼,此步骤安心在控制端等待即可。 为了您和您家人的幸福,请不要利用文中技术在用户未授权情况下开展渗透测试!!! 《中华人民共和国刑法》 第二百八十五条 违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。 第二百八十六条 违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。 违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。 故意制作、传播计算机病毒等破坏程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚 |

【本文地址】