| Docker安全最佳实践 | 您所在的位置:网站首页 › docker容器安全检查 › Docker安全最佳实践 |

Docker安全最佳实践

|

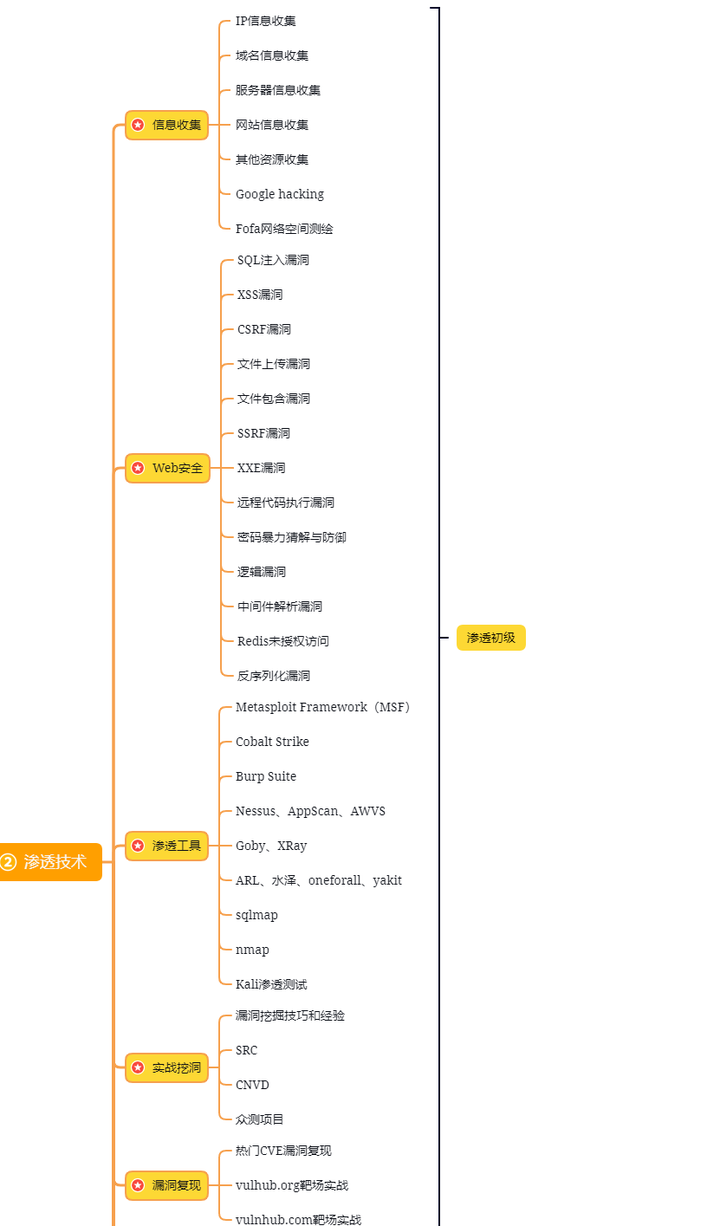

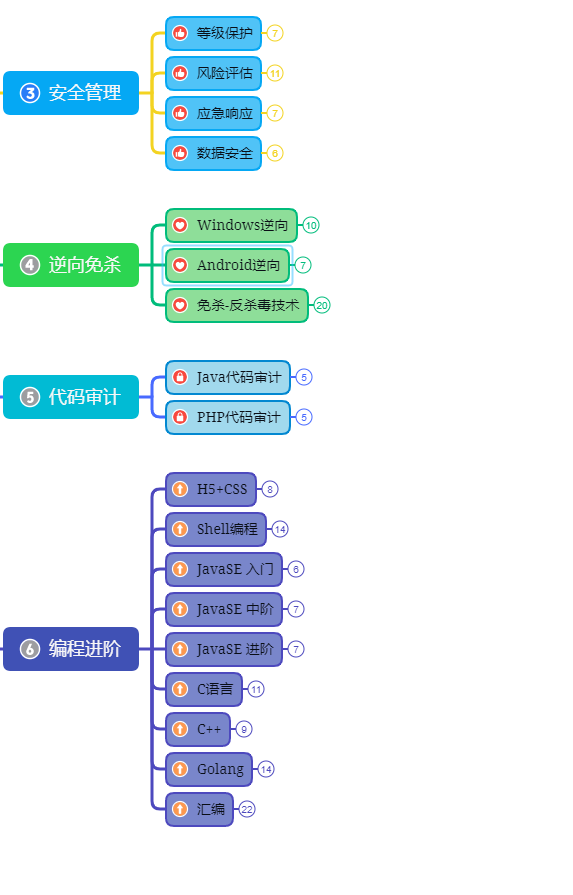

目录 1、探测容器开放端口和服务漏洞 2、宿主机、网络、镜像、DockerApi安全 3、更新Docker、日志、事件 4、Docker安全测试 5、Docker安全最佳实践 1、探测容器开放端口和服务漏洞使用Nmap扫描Docker容器中的开放端口 使用docker ps命令获取正在运行的容器ID或名称。在主机上安装Nmap工具。使用以下命令扫描Docker容器中的开放端口:nmap -p- [container_ip_address]使用Metasploit扫描Docker容器中的服务漏洞 在主机上安装Metasploit工具。启动Metasploit控制台。使用以下命令扫描Docker容器中的服务漏洞:db_nmap -sV [container_ip_address]在扫描完成后,Metasploit将显示容器中服务的漏洞和弱点。 2、宿主机、网络、镜像、DockerApi安全Docker容器和宿主机之间的安全隔离 使用Linux命名空间和控制组(cgroups)实现容器之间的安全隔离。禁用Docker主机上不必要的服务和端口。限制容器的系统资源使用,如CPU和内存等。启用AppArmor或SELinux来保护Docker守护程序和容器。Docker容器网络的安全: 使用Docker网络隔离来确保容器之间的通信不会干扰其他应用程序或容器。将Docker主机的网络服务限制在所需的端口上,并禁用所有不必要的服务和端口。配置Docker网络安全选项,例如使用网络策略和访问控制列表(ACL)。配置Docker网络层安全,例如使用TLS和VPN等加密协议来保护容器的网络通信。Docker容器镜像的安全 仅使用来自官方或受信任的第三方来源的Docker镜像。使用Docker镜像扫描工具扫描镜像,以查找已知的漏洞和安全风险。在构建Docker映像时,使用安全的Dockerfile指令和最小化的基础映像。将Docker映像存储在安全的镜像库中,并限制对镜像库的访问权限。Docker API的安全 配置Docker守护程序以限制对Docker API的访问权限。启用Docker守护程序的TLS选项以加密Docker API的通信。禁用Docker守护程序上的远程访问,或限制远程访问的源地址和端口。使用访问控制列表(ACL)来限制对Docker API的访问权限。 3、更新Docker、日志、事件更新Docker、日志、事件 及时更新Docker容器:定期更新Docker容器,以确保系统中的漏洞和安全弱点得到及时修复,同时减少潜在的安全风险。监视Docker容器的日志和事件:通过监视Docker容器的日志和事件,可以及时发现异常情况,例如攻击、漏洞利用等,及时采取措施防止安全事故的发生。使用Docker安全工具:使用Docker安全工具,例如Docker Bench for Security、Docker Security Scanning等,对Docker容器进行检查和评估,以确保Docker容器的安全性。安全配置Docker容器:使用安全配置文件,例如Dockerfile、docker-compose等,限制容器的资源使用、网络连接和安全配置等,确保Docker容器的安全性。采用最小化镜像:使用最小化的Docker镜像,减少安全弱点的存在,从而提高Docker容器的安全性。 4、Docker安全测试Docker安全测试工具 使用Docker镜像扫描工具:使用Docker镜像扫描工具,例如Clair、Trivy等,扫描Docker镜像中的漏洞和安全问题,确保Docker镜像的安全性。运行漏洞扫描程序:可以使用开源漏洞扫描工具,如OpenVAS、Nessus等,对Docker容器和宿主机进行扫描,以发现系统中的漏洞和安全弱点。测试网络安全性:可以使用网络安全测试工具,例如nmap、Metasploit等,对Docker容器网络进行测试,以发现网络中的漏洞和安全问题。测试应用程序安全性:可以使用开源的Web应用程序安全测试工具,如OWASP ZAP、Burp Suite等,对Docker容器中的Web应用程序进行测试,以发现应用程序中的漏洞和安全弱点。安全审计和监测:定期进行安全审计和监测,检查Docker容器和宿主机的安全性,发现和解决安全问题,确保系统的安全性。 5、Docker安全最佳实践要确保Docker容器的安全性,需要定期更新Docker版本、采用最小化镜像、配置Docker网络、使用Docker安全扫描工具、配置Docker运行时参数、限制容器的访问权限、使用Docker数据卷、监视Docker日志和事件、加强Docker API的安全性、限制容器资源使用等多方面的措施和最佳实践。 最佳实践汇总 定期更新Docker版本:定期升级Docker版本,以确保系统中的漏洞和安全弱点得到及时修复。采用最小化镜像:使用最小化的Docker镜像,减少安全弱点的存在。配置Docker网络:配置Docker网络,以限制容器的网络访问和连接,防止攻击者通过容器网络访问主机或其他容器。使用Docker安全扫描工具:使用Docker安全扫描工具,例如Docker Security Scanning,对Docker镜像进行扫描,以发现和修复安全漏洞。配置Docker运行时参数:配置Docker运行时参数,例如限制容器的资源使用、限制容器的访问权限等。限制容器的访问权限:限制容器的访问权限,例如禁止容器使用特权模式、禁止容器使用主机的特殊文件或目录等。使用Docker数据卷:使用Docker数据卷,以保护容器中的敏感数据不被恶意攻击者访问。监视Docker日志和事件:监视Docker日志和事件,及时发现和处理异常情况,例如攻击、漏洞利用等。加强Docker API的安全性:加强Docker API的安全性,例如启用Docker API访问控制、加密Docker API流量等。限制容器资源使用:限制容器的CPU、内存和存储等资源使用,以避免容器过度使用资源,导致系统性能下降或崩溃。 网络安全工程师(白帽子)企业级学习路线 第一阶段:安全基础(入门)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享! 学习资源分享

|

【本文地址】

公司简介

联系我们