| Azure AD 与 AWS 单一帐户SSO访问集成,超详细讲解,包括解决可能出现的错误问题 | 您所在的位置:网站首页 › azure官方文档 › Azure AD 与 AWS 单一帐户SSO访问集成,超详细讲解,包括解决可能出现的错误问题 |

Azure AD 与 AWS 单一帐户SSO访问集成,超详细讲解,包括解决可能出现的错误问题

|

本教程介绍如何将 AWS Single-Account Access 与 Azure Active Directory (Azure AD) 相集成。 将 AWS Single-Account Access 与 Azure AD 集成后,可以:

在 Azure AD 中控制谁有权访问 AWS Single-Account Access。让用户使用其 Azure AD 帐户自动登录到 AWS Single-Account Access。在一个中心位置(Azure 门户)管理帐户。

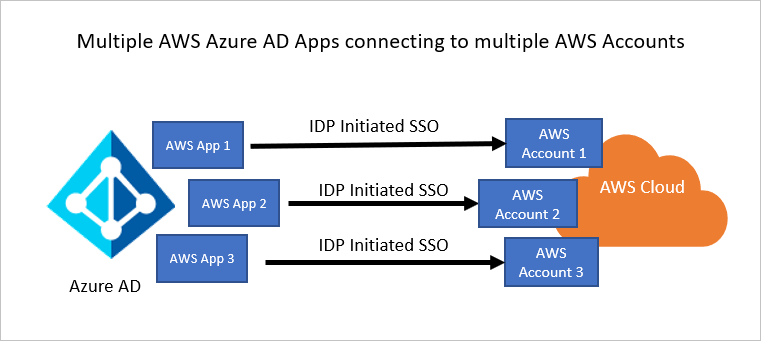

AWS 单一帐户访问体系结构

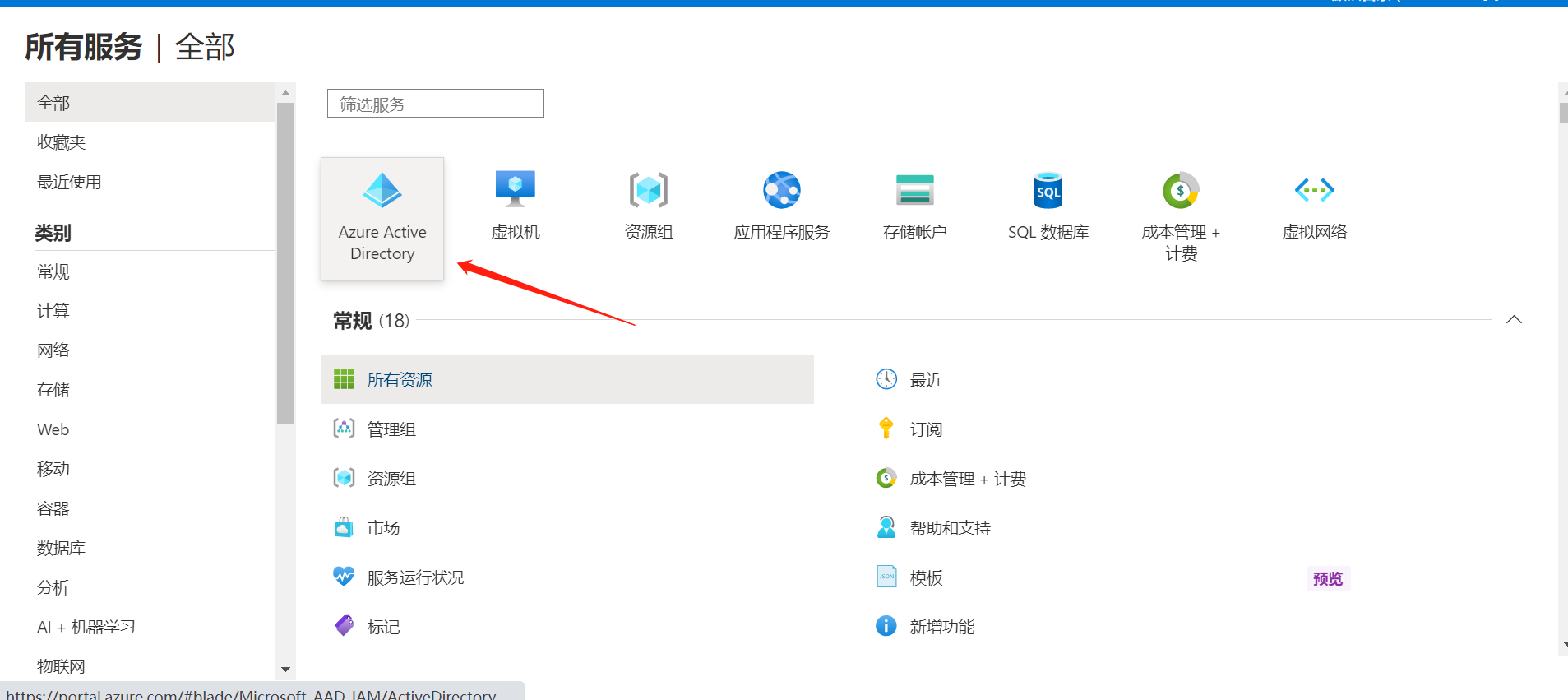

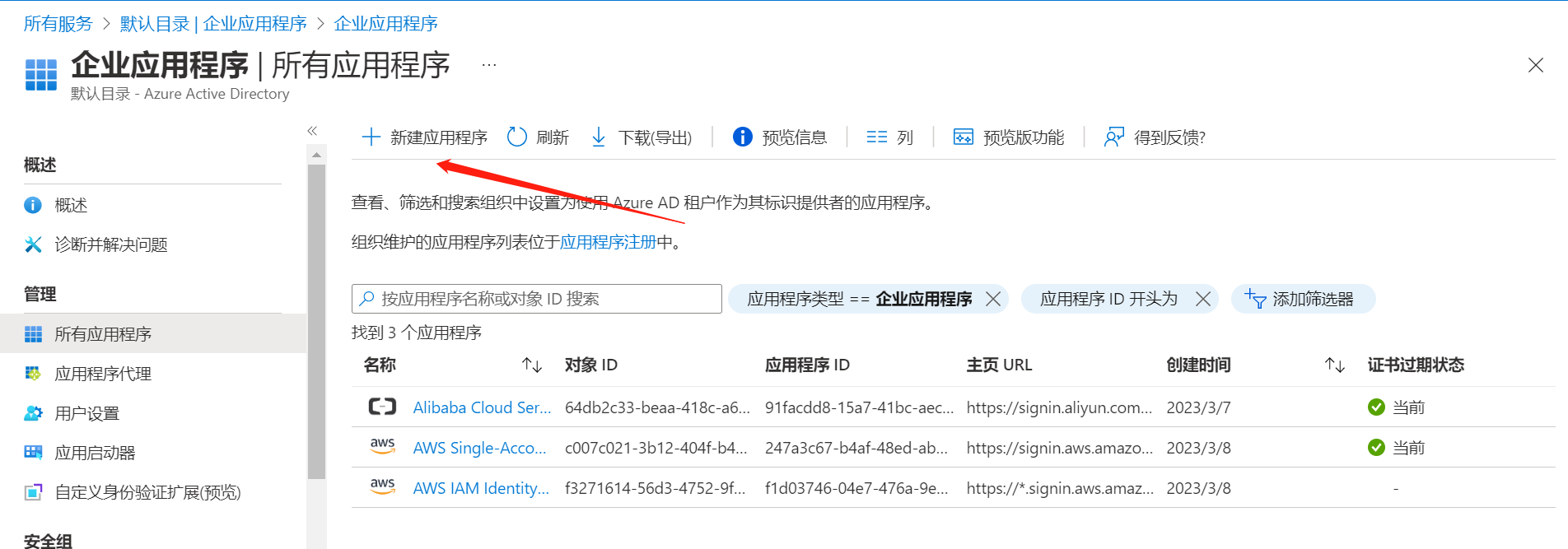

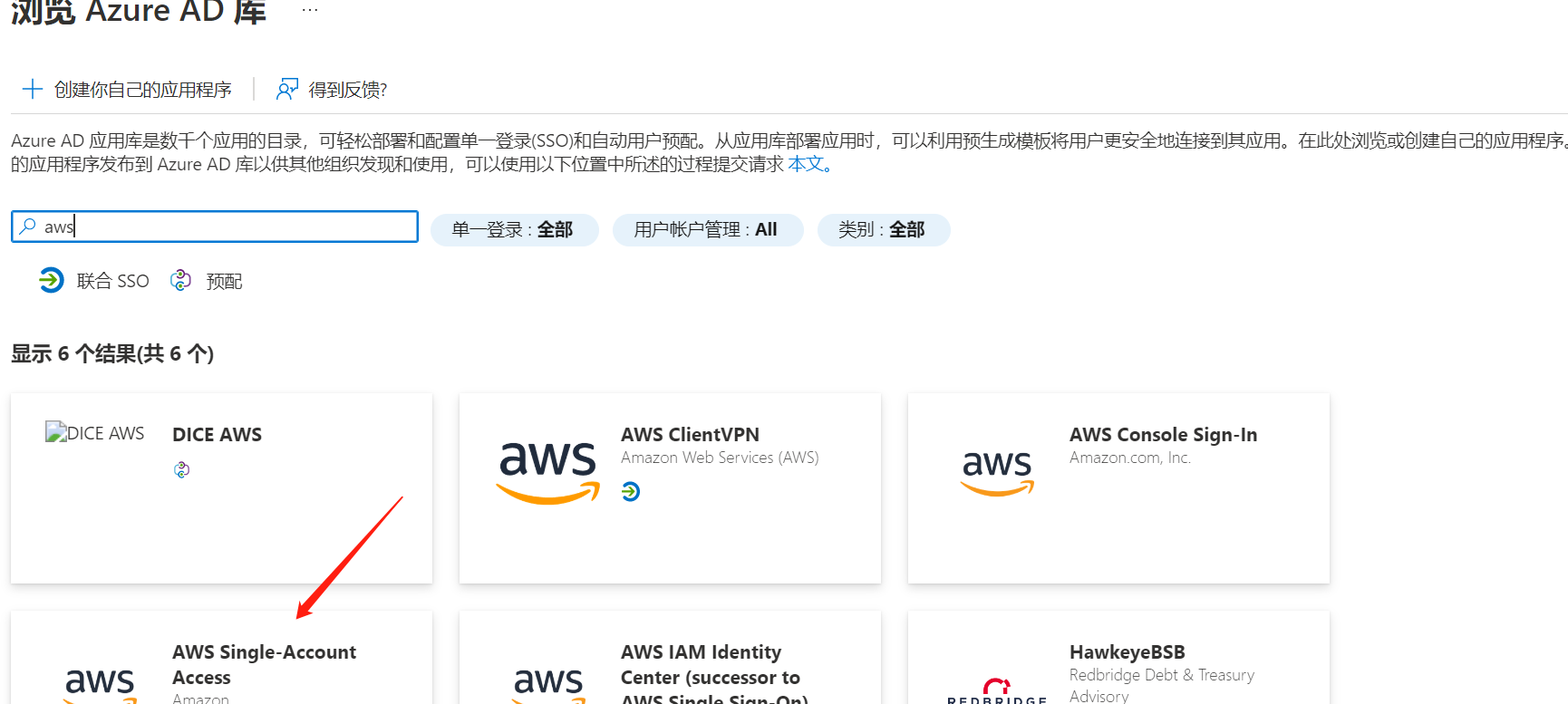

若要开始操作,需备齐以下项目: 一个 Azure AD 订阅。 如果没有订阅,可以获取一个免费帐户。已启用 AWS IAM IdP 的订阅。除了云应用程序管理员,应用程序管理员也可以在 Azure AD 中添加或管理应用程序。 有关详细信息,请参阅 Azure 内置角色。 第一步: 从库中添加 AWS Single-Account Access若要配置 AWS Single-Account Access 与 Azure AD 的集成,需要从库中将 AWS Single-Account Access 添加到托管 SaaS 应用列表。 使用工作帐户、学校帐户或者个人 Microsoft 帐户登录到 Azure 门户。在 Azure 门户中,搜索并选择“Azure Active Directory”。在 Azure Active Directory 概述菜单中,选择“企业应用程序”“所有应用程序”。选择“新建应用程序”以添加应用程序。在“从库中添加”部分的搜索框中,键入 AWS Single-Account Access。在结果面板中选择“AWS Single-Account Access”,然后添加该应用。 在该应用添加到租户时等待几秒钟。

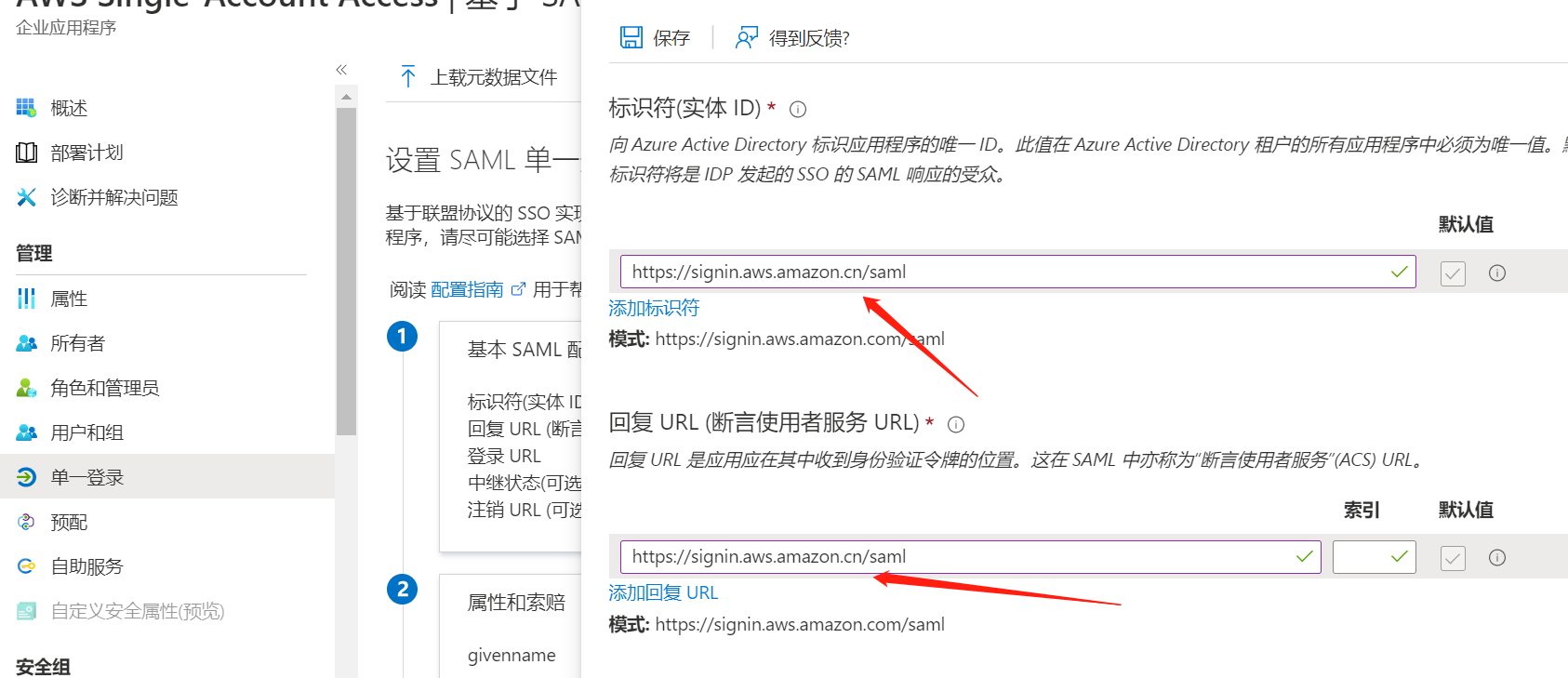

第二步: 配置并测试 AWS Single-Account Access 的 Azure AD SSO 使用名为 B.Simon 的测试用户配置并测试 AWS Single-Account Access 的 Azure AD SSO。 若要正常使用 SSO,需要在 Azure AD 用户与 AWS Single-Account Access 中的相关用户之间建立链接关系。 若要配置并测试 AWS Single-Account Access 的 Azure AD SSO,请执行以下步骤: 配置 Azure AD SSO - 使用户能够使用此功能。 创建 Azure AD 测试用户 - 使用 B. Simon 测试 Azure AD 单一登录。分配 Azure AD 测试用户 - 使 B. Simon 能够使用 Azure AD 单一登录。配置 AWS Single-Account Access SSO - 在应用程序端配置单一登录设置。 创建 AWS Single-Account Access 测试用户 - 在 AWS Single-Account Access 中创建 B.Simon 的对应用户,并将其链接到其在 Azure AD 中的表示形式。如何在 AWS Single-Account Access 中配置角色预配测试 SSO - 验证配置是否正常工作。 第三步:配置 Azure AD SSO 按照下列步骤在 Azure 门户中启用 Azure AD SSO。 在 Azure 门户中的“AWS Single-Account Access”应用程序集成页上,找到“管理”部分并选择“单一登录”。 在“选择单一登录方法”页上选择“SAML” 。 在“设置 SAML 单一 登录”页面上,单击“基本 SAML 配置”旁边的铅笔图标以编辑设置 。

如果是中国区的AWS账号!!!!必须要修改SAML配置!!!!!!!将Com改为CN

这边不需要做任何操作直接保存,aws的SAML配置应该是集成好的区别于阿里的SSO部署

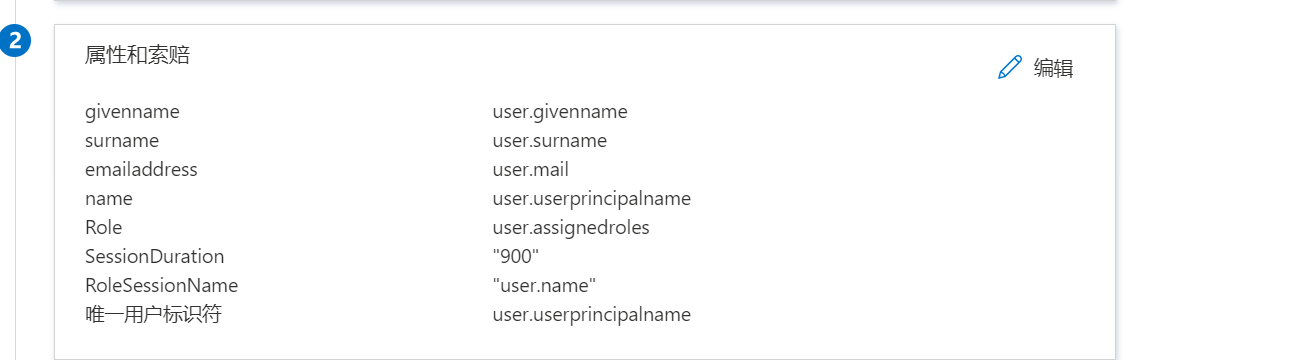

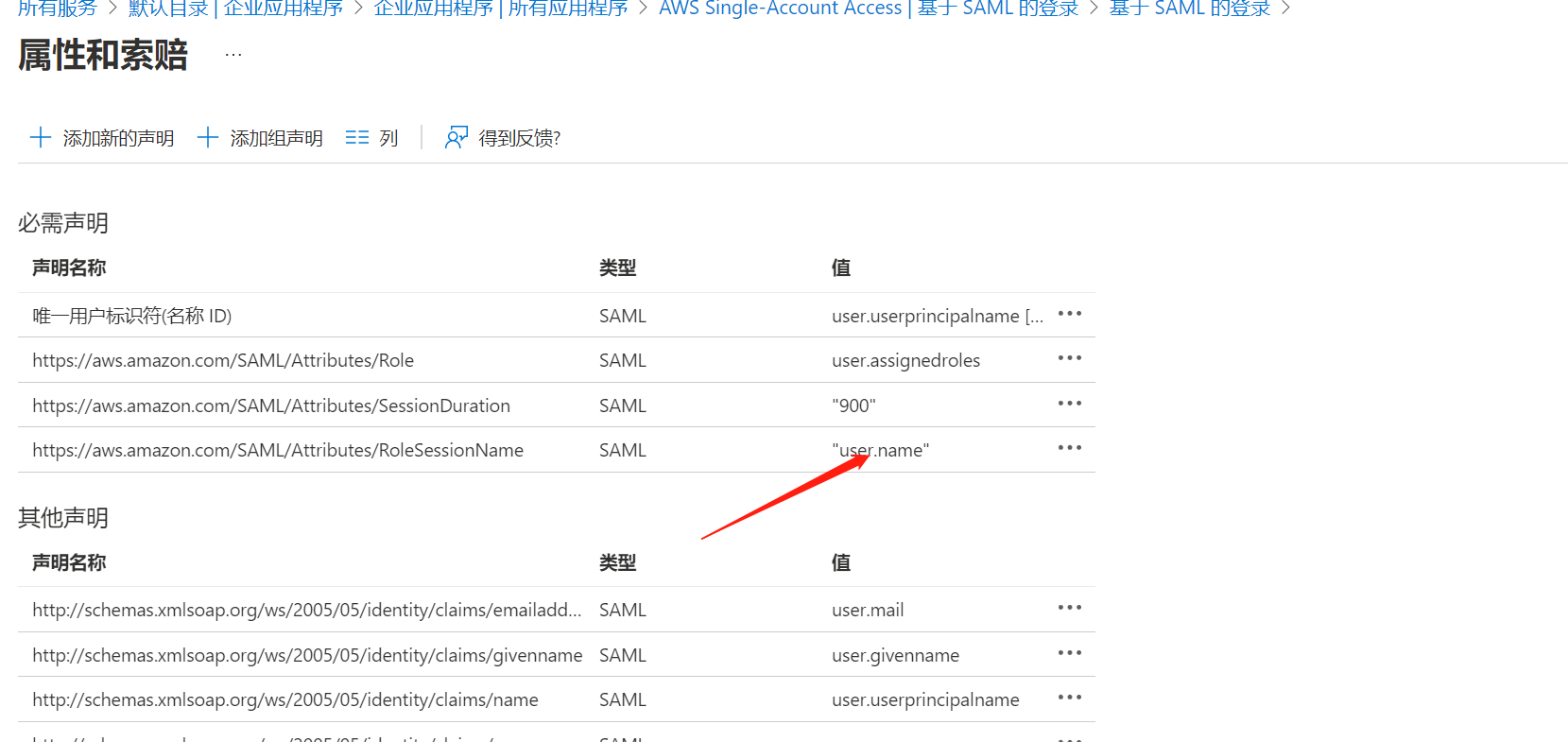

属性这一块也是集成好的不需要进行配置

5:在“设置 SAML 单一登录”页的“SAML 签名证书”(步骤 3)对话框中,选择“添加证书” 。 一开始下面是没有证书的,先手动创建一个 ,点击新建证书,接着点击保存,只有当保存后才可以激活证书,然后就保存退出就好

6:在“SAML 签名证书”部分中找到“联合元数据 XML”,选择“下载”以下载该证书并将其保存在计算机上。这边要下载对应的证书哦,后面放AWS要用

下面就是配置AWS角色和AzureSSO进行集成,我这边默认使用主账号Azure和主账号AWS进行测试,如果不想用主账号进行测试的可以,新建一个用户,步骤是一样的 并且我也默认大家都基本熟悉的AWS的基本服务呢 第四步: 配置 AWS Single-Account Access SSO在另一个 Web 浏览器窗口中,以管理员身份登录到 AWS 公司站点。 选择“AWS 主页”。 创建身份供应商,并添加

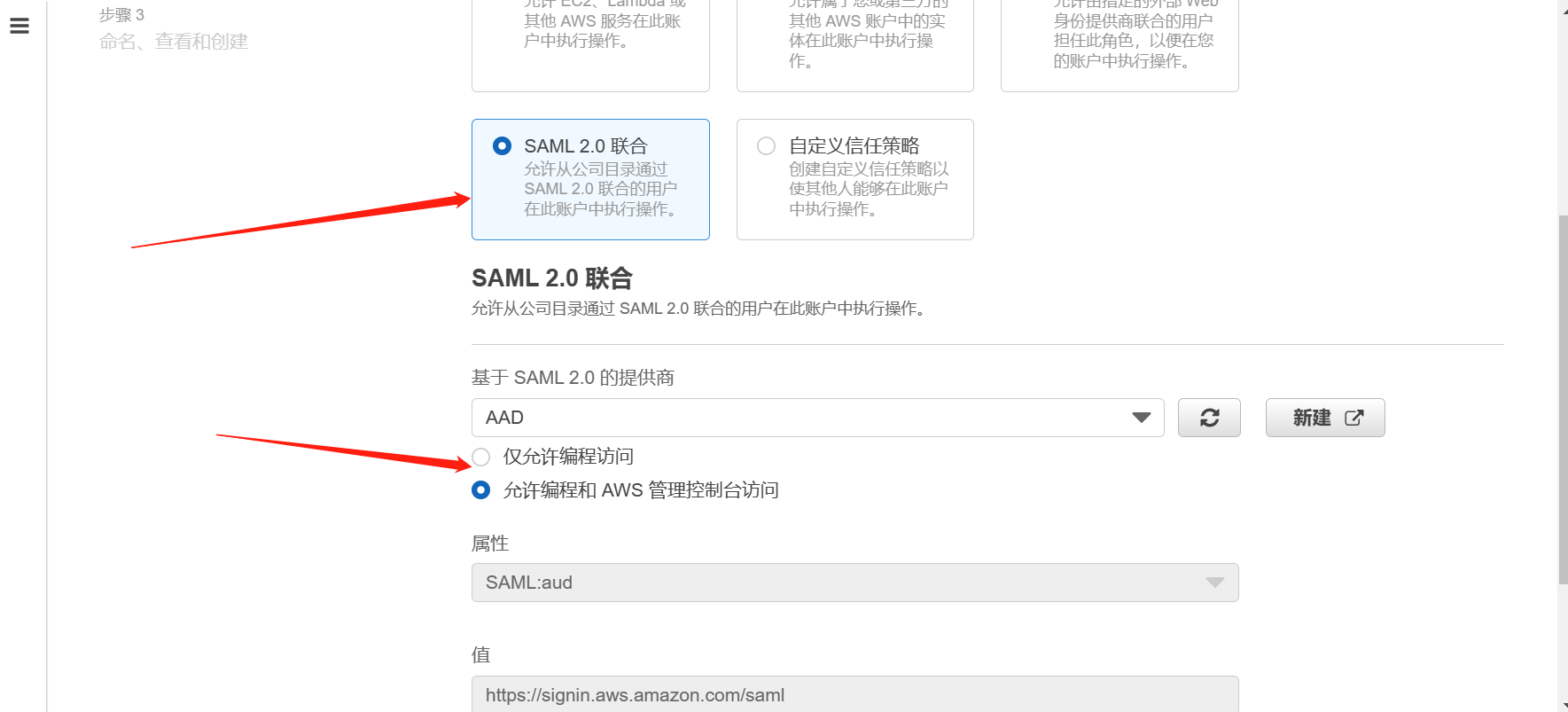

4:选择“角色”“创建角色”。 a. 在“选择可信实体的类型”下选择“SAML 2.0 联合身份验证”。 b. 在“选择 SAML 2.0 提供程序”下,选择前面创建的“SAML 提供程序”(例如: AAD)。 c. 选择“允许以编程方式和通过 AWS 管理控制台进行访问”。 d. 在完成时选择“下一步:权限”。

5: 在“附加权限策略”对话框中,根据组织的要求附加相应的策略。 然后选择“下一步:查看”。 我这边啥权限不加,根据需要加

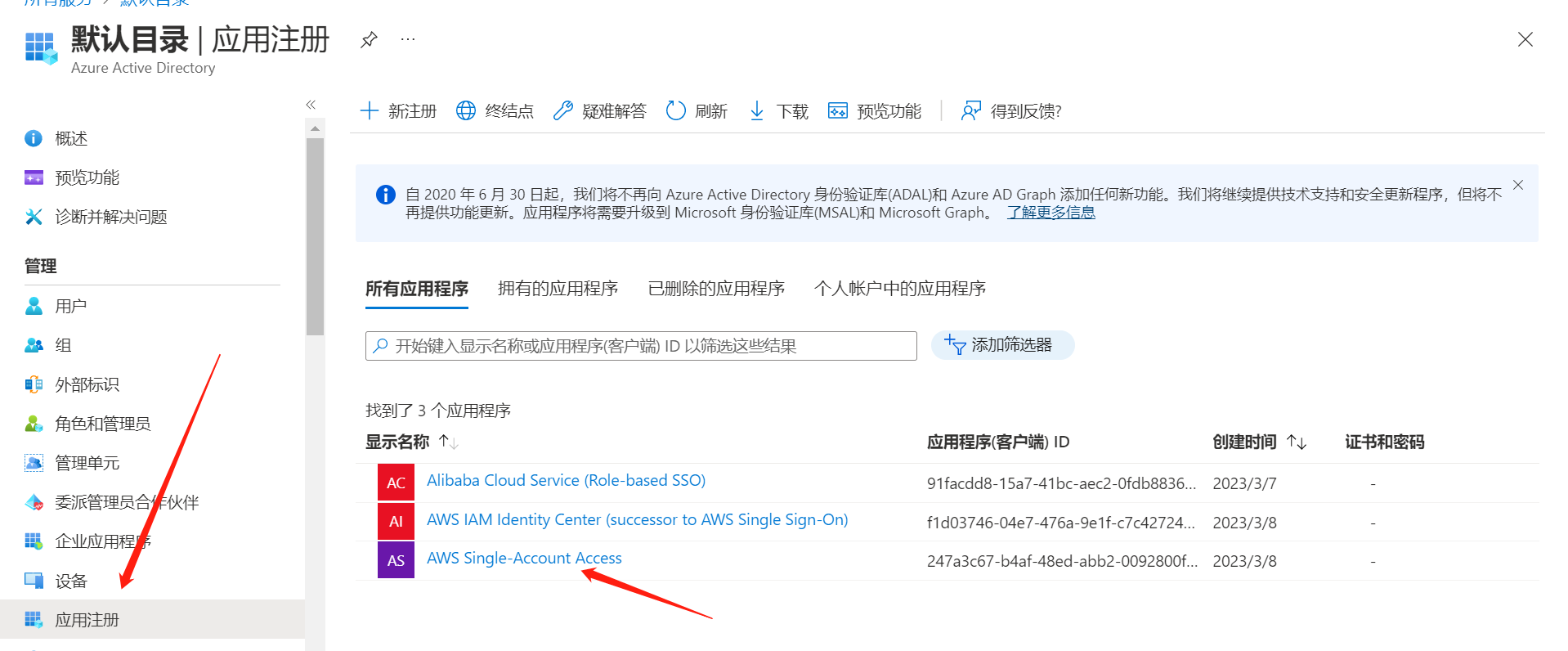

第五步: 回到Azure,点击应用注册,找到AWS Single-Account-Access

第六步: 点击企业应用程序,点进去AWS Single-Account-Access

点击用户和组,添加用户组

选择你想从哪个账号进行SSO登录的用户,一般都是当前控制台的用户,然后选择上面添加过的应用角色

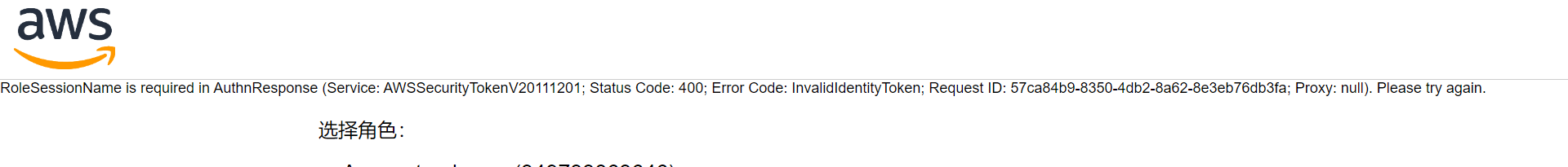

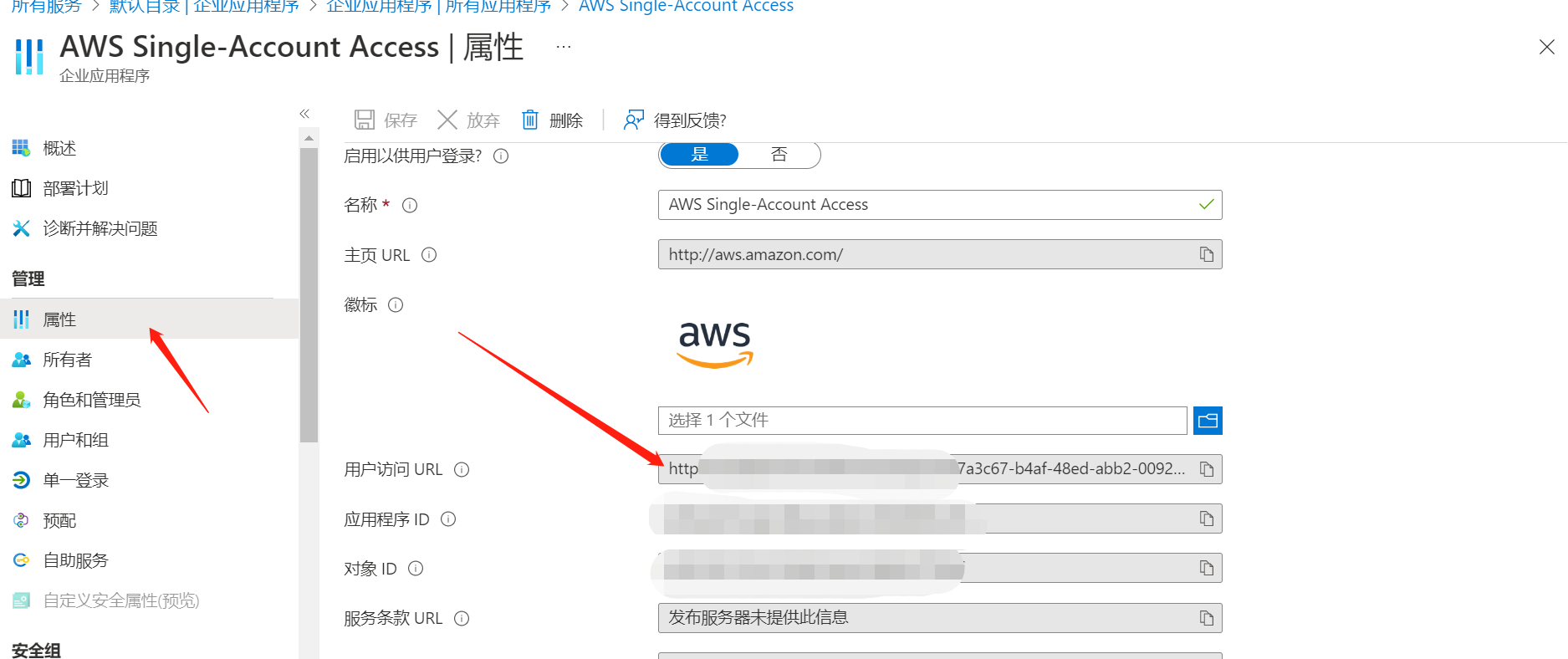

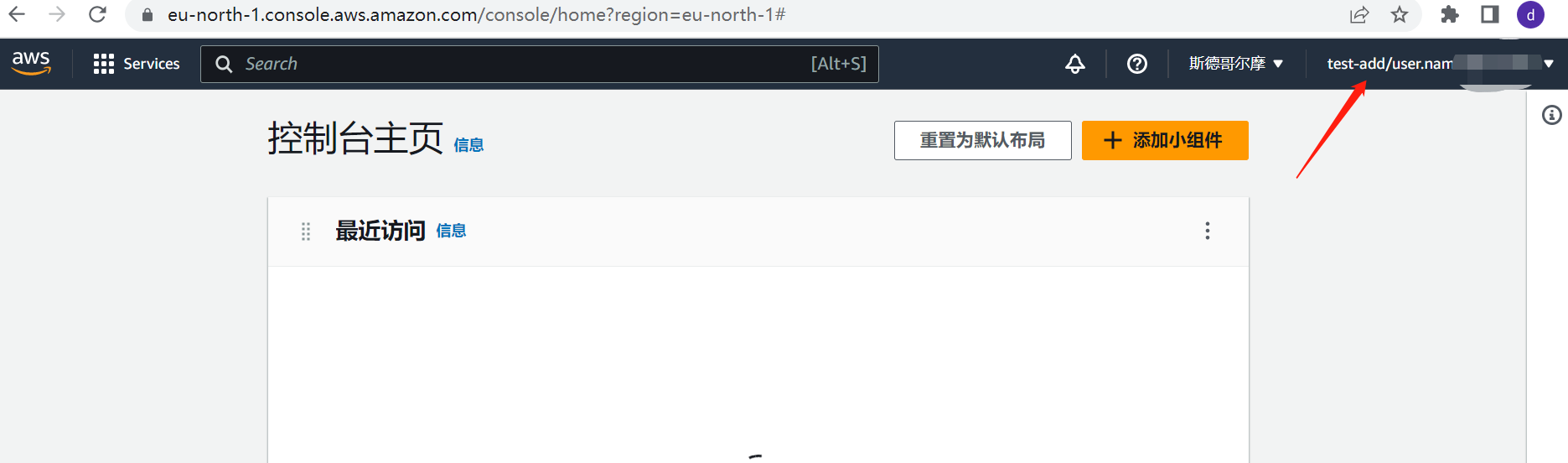

第七步: 测试 SSO在本部分,你将使用以下选项测试 Azure AD 单一登录配置。 点击属性,复制用户访问URL链接,进行访问进行了

如果成功了请多多点赞,谢谢啦!!! 如有疑问请参考官方文档 教程:Azure AD 与 AWS 单一帐户访问集成 - Microsoft Entra | Microsoft Learn |

【本文地址】