| 应急响应之apache日志分析及web后门排查 | 您所在的位置:网站首页 › access常见错误 › 应急响应之apache日志分析及web后门排查 |

应急响应之apache日志分析及web后门排查

|

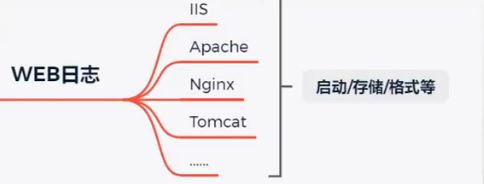

目录 WEB日志 Apache日志 日志分析工具 webshell检测工具 应急响应中很重要的就是能够进行日志分析,所以需要我们能够看懂日志,根据日志信息去判断是否存在攻击行为,我们先看下常见的web服务器的日志文件位置。 WEB日志Web访问日志记录了Web服务器接收处理请求及运行时错误等各种原始信息。通过对WEB日志进行的安全分析,不仅可以帮助我们定位攻击者,还可以帮助我们还原攻击路径,找到网站存在的安全漏洞并进行修复。 常见的服务搭建平台如下:

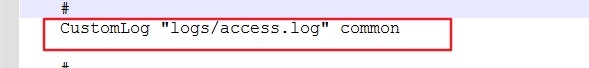

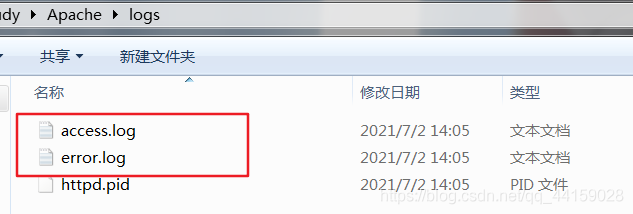

日志文件路径为 Apache\logs\access.log #windows /var/log/apache2/access.log.1 #linux其中的日志文件为 access.log :记录了所有对Web服务器的访问活动,查找攻击事件时重点看这个error.log :错误日志记录了服务器运行期间遇到的各种错误,以及一些普通的诊断信息,比如服务器何时启动、何时关闭等。而access.log默认是不开启的,我们可通过在 xx/conf/httpd.conf配置文件中进行配置,方法如下 搜搜 customlog,将如下的注释#去掉,这样就开启了access.log的日志功能,所有对网站访问的操作都能进行记录

重启服务后如下

access.log 当我们对网站进行了访问时,access.log就会进行记录,内容如下所示 192.168.10.4 - - [02/Jul/2021:16:51:39 +0800] "GET /1_web_vul_test/ HTTP/1.1" 200 604 192.168.10.4 - - [02/Jul/2021:16:58:23 +0800] "HEAD /bbs/ HTTP/1.1" 404 - 192.168.10.4 代表是谁访问的服务器[02/Jul/2021:16:51:39 +0800] 表示访问服务器时,服务器的时间。+0800表示服务器所处时区位于UTC之后的8小时。GET /1_web_vul_test/ HTTP/1.1 请求的方法和访问的路径200 为服务器响应的状态码,此信息非常有价值,它揭示了请求是否成功以及失败的。604 表示服务器发送给客户端的字节数,但这个字节数,不包括响应头的信息,如果服务器没有向客户端发送任何内容,则该值为“-”根据这种信息我们就可以判断一些攻击事件 web目录扫描 如下同一个访问者段时间内进行了大量的页面访问,且服务器返回的都是404可以判断为目录扫描

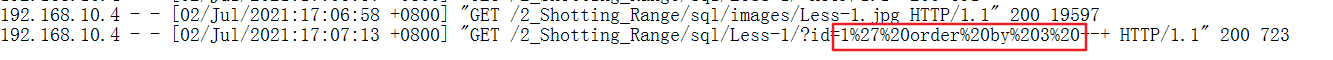

sql注入 如下,日志中发现了sql注入的语句,可以判断有人进行sql注入

所以可以通过在日志中查找特殊的关键字来判断是否有攻击痕迹 追踪思路 大概漏洞猜测(大概攻击手法)-特定关键字匹配-定位时间,手法等(有经验)漏洞时间定位-时间段分析数据包-分析攻击行为-定位漏洞-分析整个流程(无经验)后门扫描-定位后门-搜索数据包后门访问-定位IP或特征搜索-分析整个流程可以利用文件时间对比工具分析)指纹库搜索-定位时间,地址等-分析此类IP或浏览器特征-分析整个流程 日志分析工具往往日志的量是非常大的,我们可以借助日志分析工具来辅助我们进行分析 https://www.weblogexpert.com webshell检测工具通过后门查杀工具来查找是否存在web后门 D盾后门查杀 地址:https://dwd.jb51.net/201307/tools/WebShellKill_jb51.rar 使用方式如下

|

【本文地址】

公司简介

联系我们

未完~

未完~