| Weblogic远程代码执行漏洞(CVE | 您所在的位置:网站首页 › WebLogic远程加载类RCE › Weblogic远程代码执行漏洞(CVE |

Weblogic远程代码执行漏洞(CVE

|

针对于weblogic console的内容,2020年11月2日,Oracle官方发布了此安全警报针对Oracle WebLogic Server中的远程代码执行漏洞CVE-2020-14750。此漏洞与CVE-2020-14882有关,该漏洞已在2020年10月的关键补丁更新中解决。此漏洞可以在没有身份验证的情况下进行远程攻击,也就是说,可以在不需要用户名和密码的情况下通过网络进行攻击。 详细内容可参见官网宣布内容:CVE-2020-14750 相应影响版本如下: 下载地址:补丁下载地址,不过此补丁需要登录,也就是说需要oracle的账号,如果没有还需要注册啥的,个人感觉有点麻烦~~ 注意:此版本为weblogic10.3.6版本补丁,其他版本就别下载了,下载了也没法使用!!!!! skyfans老师的下载地址!方便快捷,无需注册,点击即可下载!~不含防腐剂! 注意: 文章以weblogic用户举, 安装weblogic的文件夹路径为:/app/weblogic/Oracle/Middleware/, 上传补丁修复包位置为:/root。 使用时,请已你实际的安装路径及用户为主进行修改相应脚本内容!!!!!! 2.1 解压cve-2020-14750.zip包cve-2020-14750.zip解压后的内容如下: p31641257_1036_Generic.zip(125M) p32097188_10360201020_Generic.zip(28.8M) 2.2 安装NA7A补丁 #进入补丁包安装路径 cd /root #授权 chown weblogic.weblogic p31641257_1036_Generic.zip # 复制文件到weblogic的bsu/cache_dir/文件夹下 cp p31641257_1036_Generic.zip /app/weblogic/Oracle/Middleware/utils/bsu/cache_dir/ # 进入文件夹 cd /app/weblogic/Oracle/Middleware/utils/bsu/cache_dir/ #解压第一个补丁文件 unzip p31641257_1036_Generic.zip # 去上一层目录 cd .. ll #修改/bsu.sh脚本启动内存内容 vi /bsu.sh #找到如下内容,修改为: MEM_ARGS="-Xms2048m -Xmx4096m" #保存退出,这里官网给的建议是MEM_ARGS="-Xms1024m -Xmx4096m",没啥影响,给的大点能运行更快些。 #执行安装补丁脚本 ./bsu.sh -install -patch_download_dir=/app/weblogic/Oracle/Middleware/utils/bsu/cache_dir -patchlist=NA7A -prod_dir=/app/weblogic/Oracle/Middleware/wlserver_10.3说明:这里官网给的执行命令是这样的: bsu.sh -install -patch_download_dir={MW_HOME}/utils/bsu/cache_dir -patchlist={PATCH_ID} -prod_dir={MW_HOME}/{WL_HOME}由于比较难看,并且还需分识变量,所以我的脚本里的命令里直接转换了。 2.3 NA7A补丁安装完提示

这里就不在给代码解释了,和上面安装的补丁解释一样。 cd /root chown weblogic.weblogic p32097188_10360201020_Generic.zip su - weblogic cp p32097188_10360201020_Generic.zip /app/weblogic/Oracle/Middleware/utils/bsu/cache_dir/ cd /app/weblogic/Oracle/Middleware/utils/bsu/cache_dir/ unzip p32097188_10360201020_Generic.zip cd /app/weblogic/Oracle/Middleware/utils/bsu ./bsu.sh -install -patch_download_dir=/app/weblogic/Oracle/Middleware/utils/bsu/cache_dir -patchlist=KYRS -prod_dir=/app/weblogic/Oracle/Middleware/wlserver_10.3 2.6 安装完毕提示

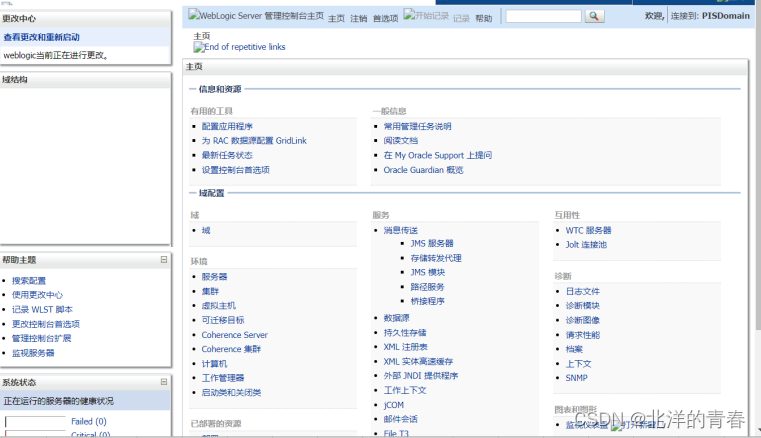

如图,出现如下补丁情况,证明漏洞修复完事。 -patchlist=AABB为举例内容,实际情况请根据安装时提示进行修改list名称,进行冲突卸载!!! ./bsu.sh -remove -verbose -patchlist=AABB -prod_dir=/app/weblogic/Oracle/Middleware/wlserver_10.3 5.扩展内容,漏洞显示情况浏览器输入:http://192.168.1.1:7001/console/images/%252E./console.portal 如果出现以下情况,出现不用输入密码即可登录的情况,证明漏洞未修复成功。 如果觉得不错请多多点赞支持,谢谢!! |

【本文地址】

针对于此漏洞,官网下载的补丁文件中,Readme中给予了修复漏洞的操作步骤,但是部分童鞋和我反馈对新手同志不够友好,这里总结下,仅供大家参考使用!!!

针对于此漏洞,官网下载的补丁文件中,Readme中给予了修复漏洞的操作步骤,但是部分童鞋和我反馈对新手同志不够友好,这里总结下,仅供大家参考使用!!! 所以为了简单下载起见,这里笔者放到了相应的服务器上,直接可以下载。

所以为了简单下载起见,这里笔者放到了相应的服务器上,直接可以下载。