| 教育行业edu漏洞挖掘思路小结 | 您所在的位置:网站首页 › UL2034国内可测鸿 › 教育行业edu漏洞挖掘思路小结 |

教育行业edu漏洞挖掘思路小结

|

0x00 *法律法规的必要科普

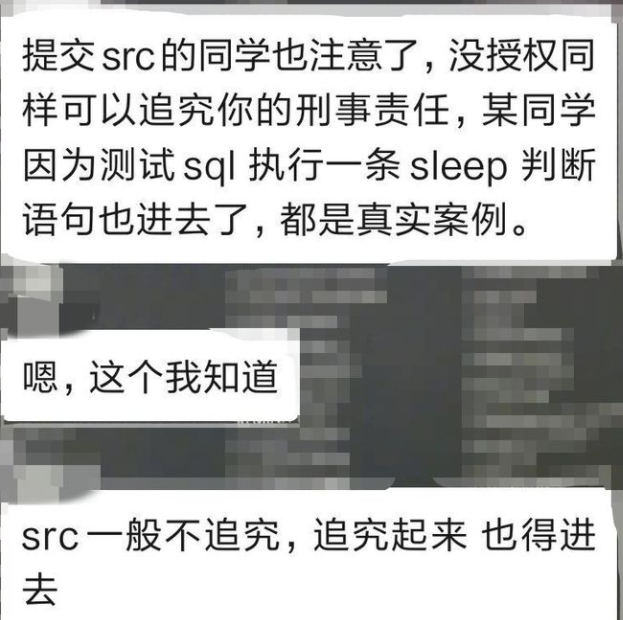

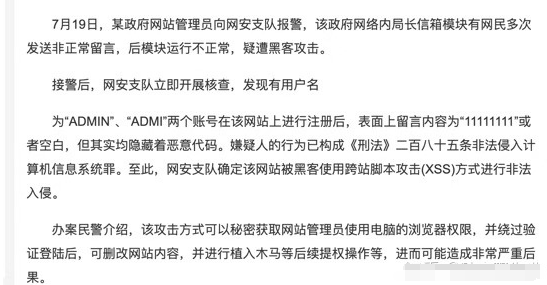

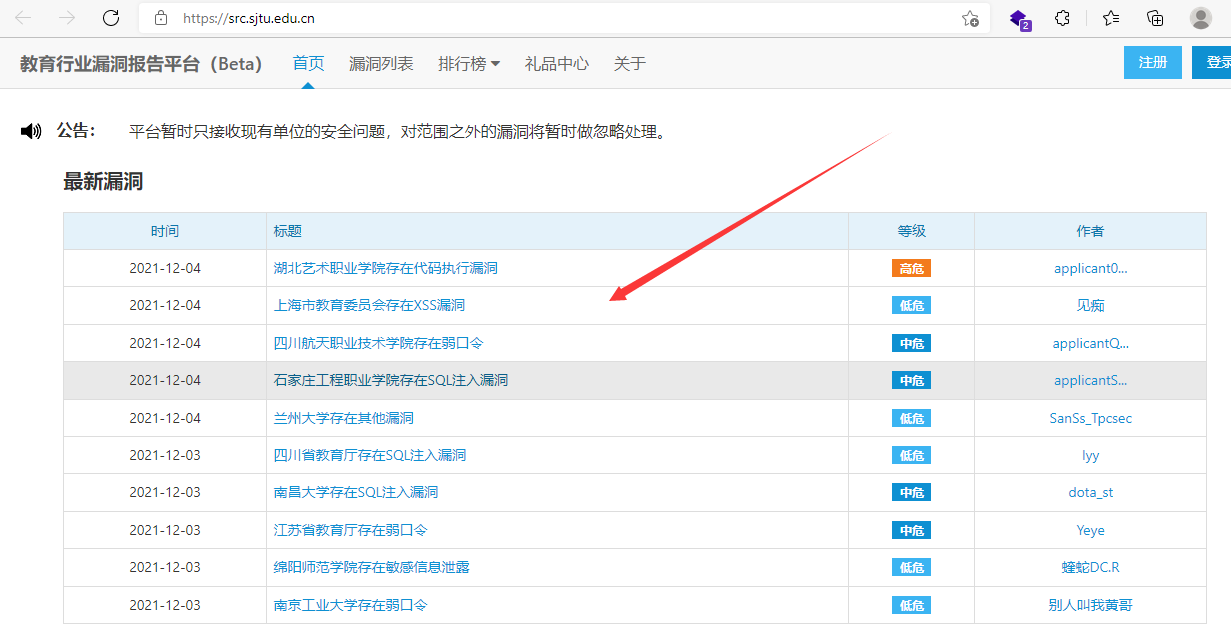

*声明:本文章仅仅作为内容交流,不作为任何其他用途,请勿非法利用传播,均与本人无关。 漏洞挖掘要素:合法授权,合法测试授权范围内,按照甲方要求测试内,挖掘点到为止… 话不多说,先上图: 1.漏洞的挖掘现在大致分为三种类型,从易到难分别是: 参考 教育行业edu: https://src.sjtu.edu.cn/ cnvd平台: https://www.cnvd.org.cn/ 补天/漏洞盒子等项目:https://www.butian.net/ 从易到难的难度的区分在于: 参考 积分相关证书奖励、 cnvd等原创报送证书、 补天等漏洞平台的项目奖金 想拿到一个原创的cnvd还是得下一定的时间(大佬忽略) 0x02 edu漏洞挖掘思路介绍edu的漏洞挖掘方向分为两种:常规挖掘、定点挖掘 (一)、常规安全挖掘: 常规安全便是使用一些漏扫等,例如xray,awvs等进行批量的自动化扫描,当然这个一定是要在授权的范围内,进行合理的漏扫才行! 1.爬虫批量爬取可测试对象: 爬取代码参考: import requests,time from lxml import etree def edu_list(page): for page in range(1,page+1): try: url='https://src.sjtu.edu.cn/list/?page='+str(page) data=requests.get(url).content #print(data) soup = etree.HTML(data.decode('utf-8')) result = soup.xpath('//td[@class=""]/a/text()') #print(result) results = '\n'.join(result) resultss=results.split() print(resultss) for edu in resultss: with open(r'src.txt', 'a+',encoding='utf-8') as f: f.write(edu+'\n') f.close() except Exception as e: time.sleep(0.5) pass if __name__ == '__main__': edu_list(10)2.使用联动批量挖掘,例如xray+bur代理工具等配合 或者提交awvs等批量扫描,但一定需要在授权前提下!!! *这里的联动使用不做介绍,自行在授权的前提下进行学习 3.弱口令的挖掘,弱口令相对于其他类型漏洞,还是比较友好,可以在fofa收集edu/login等信息,在授权的前提下,进行批量弱口令检查,弱口令的收集,分为常规的弱口令,以及特定的cms框架默认使用的弱口令,在不同场景考虑不同的思路 (二)、定点检测挖掘: 暴露出最新的漏洞(知道创宇),一些比较常见的web等的容易 出现的漏洞进行信息收集检测,需要编写特定的漏洞,批量检测 定点检测的特点: 1.利用已经有的poc实现批量检测 2.fofa爬取相关的漏洞对象 3.上网查询:漏洞的复现过程 常见定点检测:TP代码执行,apache shiro反序列化,fastjson反序列化 定点挖掘多在信息的交互点进行测试,或者对于框架等进行其他的漏洞探针。 0x03 总结以上仅仅介绍edu漏洞挖掘的思路梳理,以及漏洞挖掘的介绍等,本人不作为任何其他用途, 交流学习: 博客:http://www.kxsy.work CSND社区用户名:告白热 |

【本文地址】