| 网络安全 | 您所在的位置:网站首页 › 简述arp欺骗过程 › 网络安全 |

网络安全

|

目录 一.ARP的原理 二.ARP攻击现象及危害 三.ARP攻击的原理 四.ARP防护 在局域网当中,有一个协议由于它的特性一旦遭受攻击就非常麻烦。首先是它的攻击门槛比较低,找到一些小工具就能实现攻击,而且危害极大。这个协议就是ARP协议。 ARP攻击是局域网攻击的常用手段,那么我们就从以下几个方向来谈一下ARP协议,了解ARP的危害,并提供一些防护的建议。 一、ARP的原理 arp协议(address resslution protocol)-----地址解析协议 作用是将IP地址解析为以太网MAC地址的协议 基本原理是发送ARP广播请求对方MAC地址 然后对方发送ARP应答,解析的结果存储在ARP缓存表中 当主机接收到ARP应答数据包时,就会对自己的ARP缓存进行更新,将应答中的ip地址和MAC地址存储在ARP缓存中。 二、ARP攻击现象及危害。 攻击现象: 1.用户网络发生异常,经常掉线或者显示IP地址冲突,甚至大范围断网 2.ping有时延,经常丢包或不通 3.设备CPU占用率较高 危害: 1.基本的危害是阻塞正常的网络带宽,造成网络拥堵。 2.ARP可以造成中间人攻击,攻击者可以窃取用户敏感信息,实现数据的监听、篡改、重放、钓鱼等 三、ARP攻击的原理 ARP攻击的原理,主要是ARP协议自身设计的缺陷,在主机收到arp应答时,不管以前是否发出请求,都会接收并更新arp缓存 这就可以导致虚假的arp应答。 下面就通过模拟来看一下arp的攻击 环境:一台服务器(win server)一台PC(winxp) 一台攻击机器:kali 手段:我们通过kali去模拟攻击者对服务器和PC进行ARP攻击 kali:192.168.93.10 xp:192.168.93.137 server:192.168.93.138 我们先打开kali的ettercap

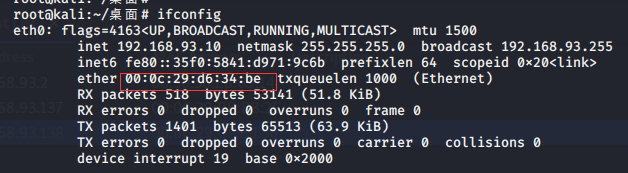

这个mac地址其实就是这台kali机的

四、ARP的防护 在我们真实环境下的ARP攻击主要有三种: 1.攻击者的ip和MAC地址是真实的 2.攻击者伪造ip地址,但是正确的MAC地址 3.攻击者伪造ip地址和MAC地址 对于前两种手段,想要找到攻击的源主机还是比较容易的,第三种就有些麻烦。 以后我会详细写一篇关于寻找ARP攻击源头的文章,这里我就不赘述了。 所以在日常就需要注重防护。 1.在pc端上做ip和MAC地址的绑定 2.在网络设备层面可以做ip mac 和端口的绑定,限制端口只能学习一个MAC地址,也可以做AAA认证,可以提前录入MAC地址,当终端连接时先判断合法性 3.可以部署一些arp防御软件,有条件的可以部署些arp防护的设备 |

【本文地址】

然后先扫描局域网的ip,扫描完成后点击host list,发现了我们的两个目标主机。

然后先扫描局域网的ip,扫描完成后点击host list,发现了我们的两个目标主机。 然后开始用ettercap对其目标及进行arp欺骗攻击,点第一个哈,然后出来个小弹窗点击ok

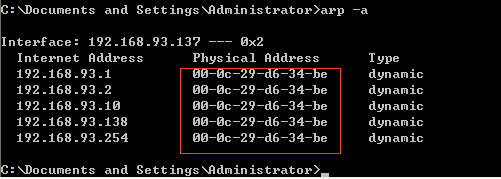

然后开始用ettercap对其目标及进行arp欺骗攻击,点第一个哈,然后出来个小弹窗点击ok 现在其实arp欺骗已经成功了哈,我们打开xp 看一下arp列表,发现MAC地址都一样哈

现在其实arp欺骗已经成功了哈,我们打开xp 看一下arp列表,发现MAC地址都一样哈

这就是一个简单的arp毒化攻击。 我们也可以用arpspoof来进行对目标机的断网攻击 也可以用driftnet 获取目标机的浏览图片 也可以bettercap获取登陆页面的账号密码 也可以进行钓鱼攻击等等 我这就不做演示了,有感兴趣的小伙伴也可以深入研究一下

这就是一个简单的arp毒化攻击。 我们也可以用arpspoof来进行对目标机的断网攻击 也可以用driftnet 获取目标机的浏览图片 也可以bettercap获取登陆页面的账号密码 也可以进行钓鱼攻击等等 我这就不做演示了,有感兴趣的小伙伴也可以深入研究一下