| [ 应急响应基础篇 ] 使用 Autoruns 启动项分析工具分析启动项(附Autoruns安装教程) | 您所在的位置:网站首页 › 火绒设置开机启动项 › [ 应急响应基础篇 ] 使用 Autoruns 启动项分析工具分析启动项(附Autoruns安装教程) |

[ 应急响应基础篇 ] 使用 Autoruns 启动项分析工具分析启动项(附Autoruns安装教程)

|

🍬 博主介绍

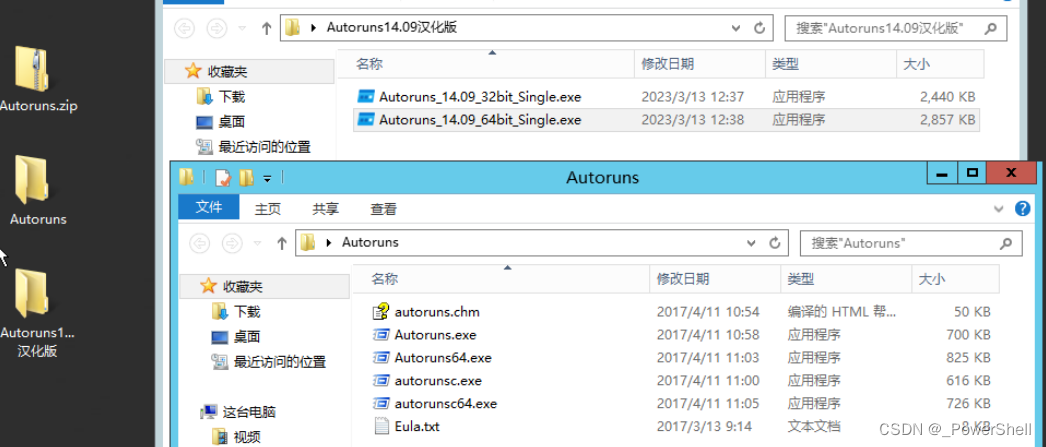

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~ ✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】 🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋 🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋 🙏作者水平有限,欢迎各位大佬指点,相互学习进步! 文章目录 🍬 博主介绍一、背景介绍二、Autoruns介绍1、Autoruns简介2、Msconfig查看启动项的弊端3、查看那些启动项 三、Autoruns下载四、Autoruns使用1、使用介绍2、确认恶意程序1.检查手段2.操作方法 3、验证代码签名4、Autoruns具体功能模块介绍 五、相关资源 一、背景介绍当服务器被攻击后,基本都会留下后门,木马程序等,维护人员就需要找到他们并清除。 而对于木马后门,都需要有一个加载选项,例如直接以程序文件的形式运行,插入其他进程中运行,以服务的形式加载,以activex控件形式加载等。 随后木马病毒肯定会访问网络,从我们检查角度一般需要对运行的进程、启动的加载项、端口连接等方面进行。 Autoruns可以查看加载在启动、activex、explorer、logon、services等中的木马程序。 二、Autoruns介绍 1、Autoruns简介Windows官方提供的Autoruns工具,从字面来看很难理解其用途,因为直接翻译为“自动运行”,听上去好像是实现程序自动化运行的工具,但实际上,微软提供的这一款工具(Windows Sysinternals Autoruns For Windows)是用来查看、监视以及禁用自启动程序的最佳工具之一。 2、Msconfig查看启动项的弊端通常,通过任务管理器或者Msconfig命令可以看到windows操作系统下自动运行的程序,但msconfig只显示启动和服务,并不检查数字签名,因此恶意程序很容易绕过msconfig隐藏起来。 3、查看那些启动项Autoruns不仅仅显示在startup文件夹下的自动启动程序,也会显示通过Run/RunOnce或者其他注册表项实现自动启动的程序,也会详细显示文件管理器和IE扩展、工具栏、上下文菜单、驱动程序、服务、Winlogon项目乃至编解码器甚至Winsocks提供的程序等等,简言之,Autoruns几乎监控了windows系统下所有程序和启动项以供管理。 三、Autoruns下载使用Autoruns工具查看服务器所有的进程,其中背景颜色为粉红色的程序,经排查均不是恶意程序,服务器不存在恶意程序 https://pan.baidu.com/s/1PmVo4nXbSyGaMmdJTZesSA?pwd=y0h8Autoruns汉化版下载链接: https://pan.baidu.com/s/1SUNy9ChbmcAcfojV_wik7w?pwd=b37t下载下来文件如下

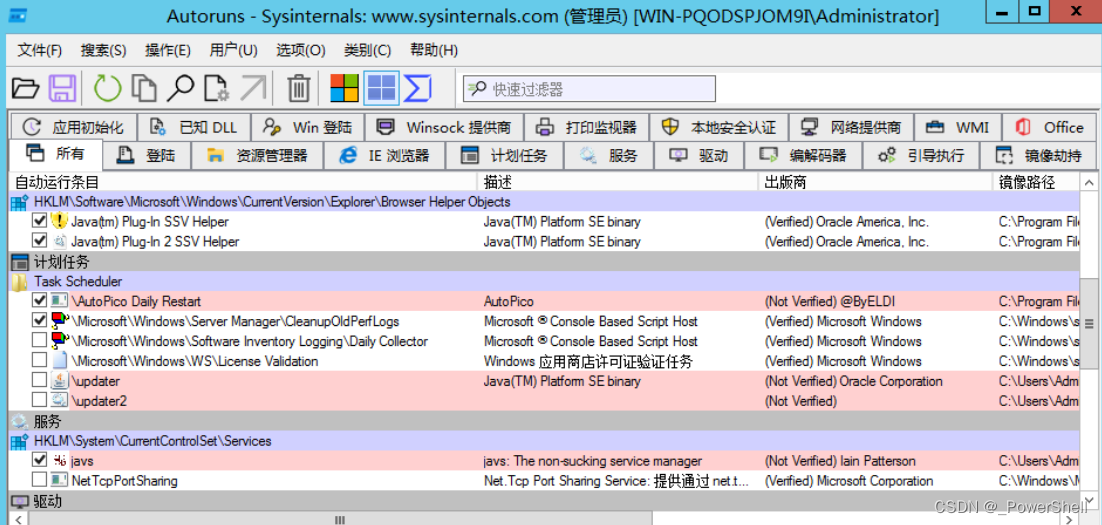

打开autoruns后会看到everything栏,可罗列出使用该软件能查看的所有项。

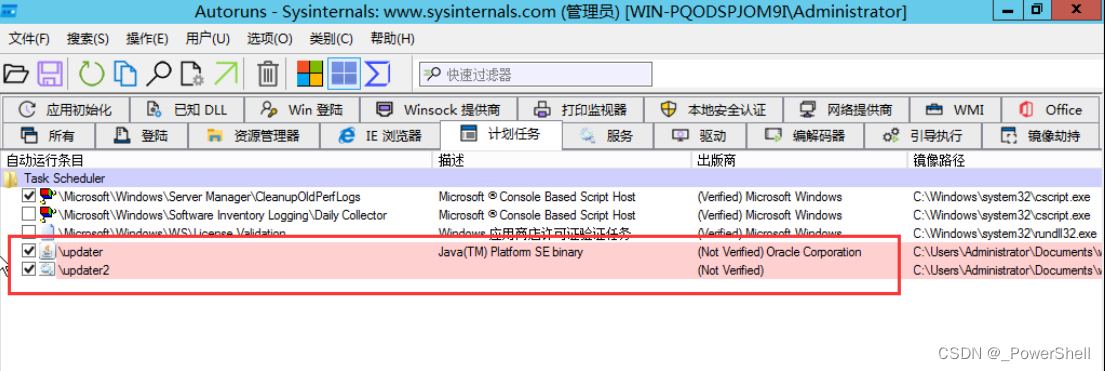

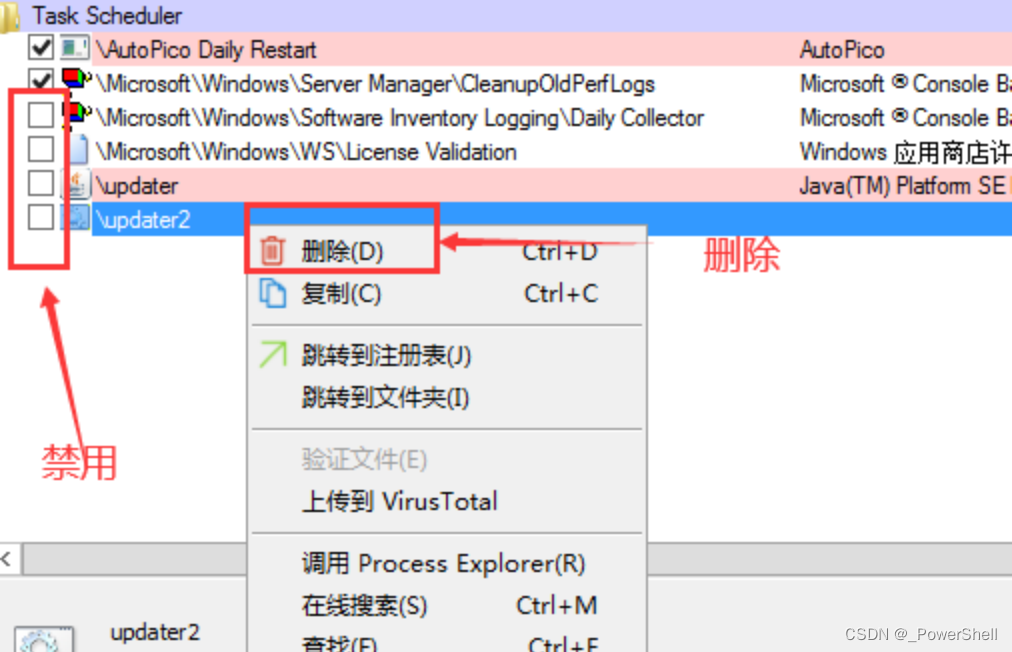

点击计划任务,也可以查看所有的计划任务,如下图发现两个恶意计划任务。其他功能模块也可同理查看。

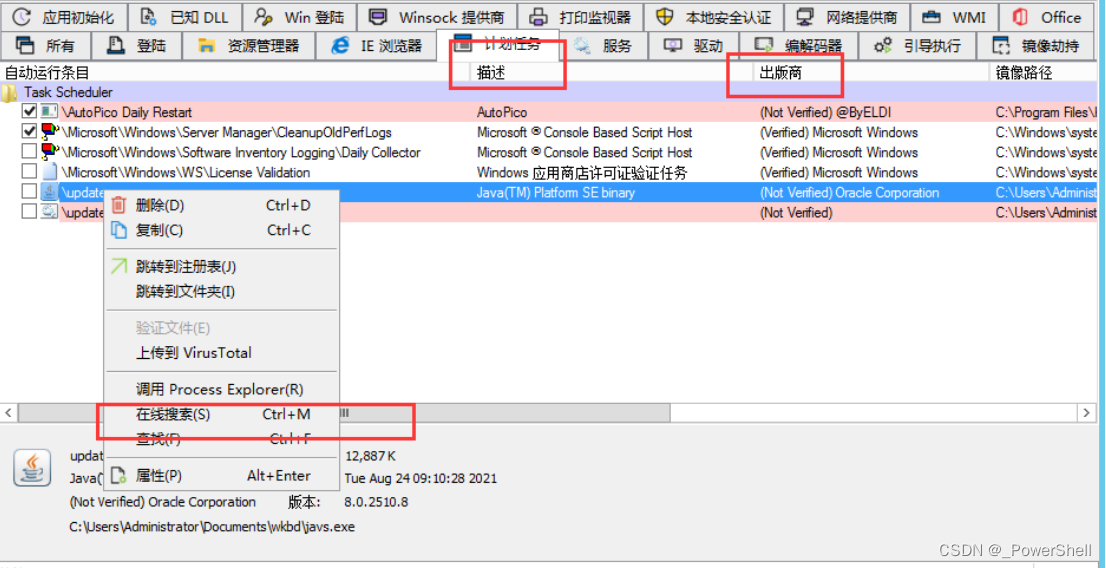

通过autoruns检查木马程序,主要通过如下信息来判断是否为木马程序: 1.文件是否有数字签名 2.在公司和描述栏中是否有相应的内容 3.程序的物理路径 2.操作方法木马程序是没有数字签名的,我们可以多关注其描述(description)和出版商(publisher)栏,如果都为空,而又不确定是否为木马程序,则可以选中右键search online进行在线搜索,如果搜索没有相应的名称结果,则木马可能性比较大,木马取个名称是攻击者随意取的,搜出来的概率不大。

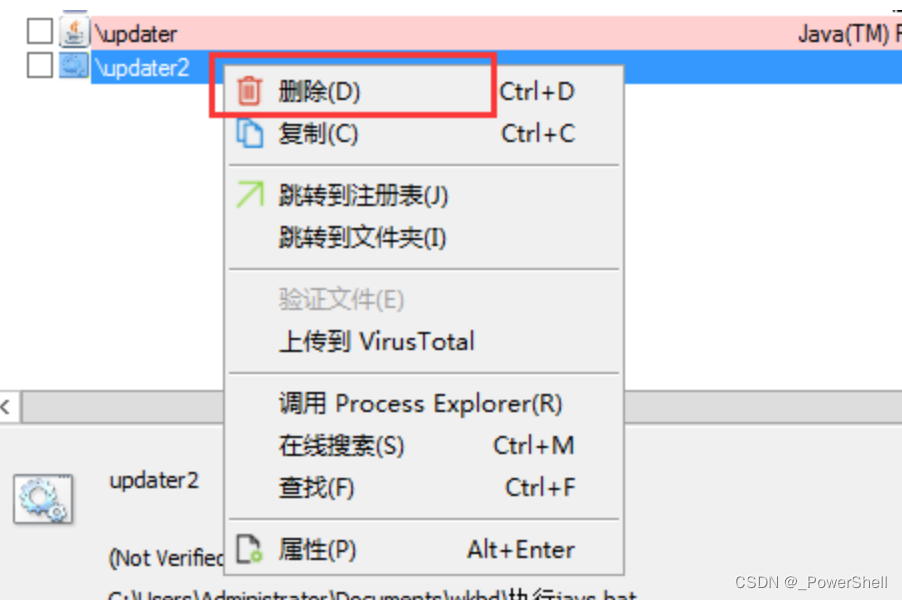

其他选项也类似,autoruns对于木马常用的加载都有列出,everything启动加载,logon登录加载,explorer windows管理器加载,ie浏览器加载,scheduled tasks定时任务加载,services服务加载,drivers设备加载等。如果确认为恶意程序之后可右键选择删除。

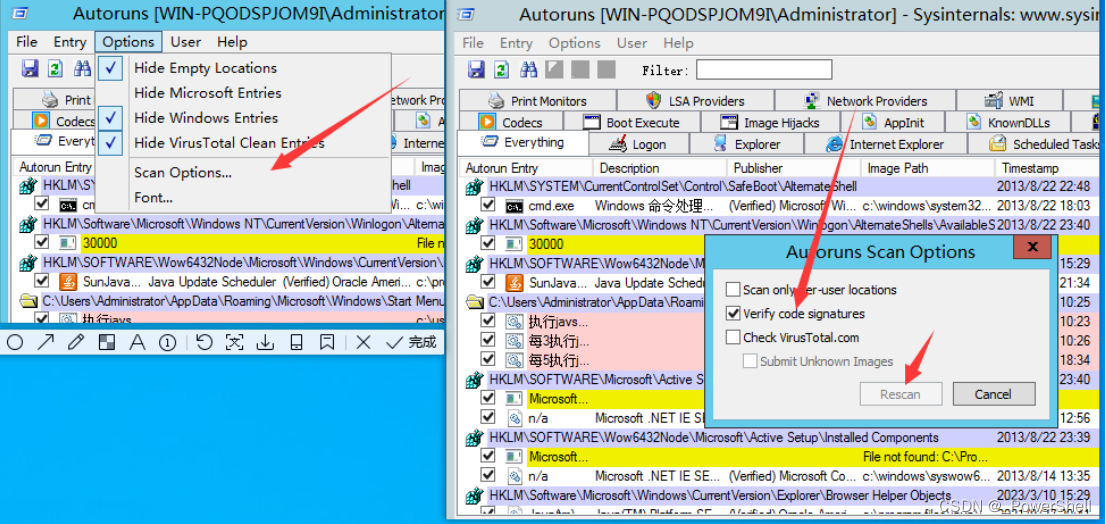

选择验证代码签名(Verify Code Signatures),选下图勾选并点击重新扫描(Rescan) 按钮

如果不想在下次启动或登录时激活某个条目,可以禁用或删除。要禁用条目,把前面小框框的勾去掉就行。要删除它,请右键单击该条目并选择Delete。

1、Autoruns工具下载链接 2、Autoruns汉化版下载链接 |

【本文地址】