| 【精选】实现Telnet、SSH远程登录,利用Wireshark抓包分析实验(真机) | 您所在的位置:网站首页 › 无线抓包过程 › 【精选】实现Telnet、SSH远程登录,利用Wireshark抓包分析实验(真机) |

【精选】实现Telnet、SSH远程登录,利用Wireshark抓包分析实验(真机)

|

学习目标:

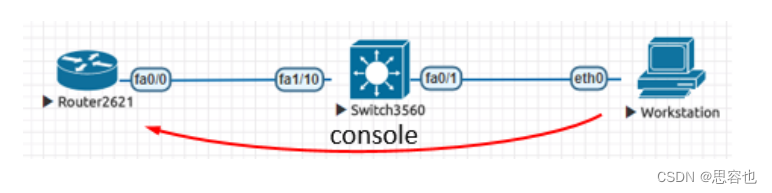

1.了解telnet和ssh远程连接应用,了解二者的区别,理解ssh加密传输的必要性 2.掌握ssh在交换机、路由器应用的配置过程 学习环境:交换机1台,路由器1台,直通线及交叉线各1条,配置线1条,安装有ssh连接工具的客户机1台(如果电脑没有SSH,可以使用XShell也可以用PuTTy连接)。 拓扑:

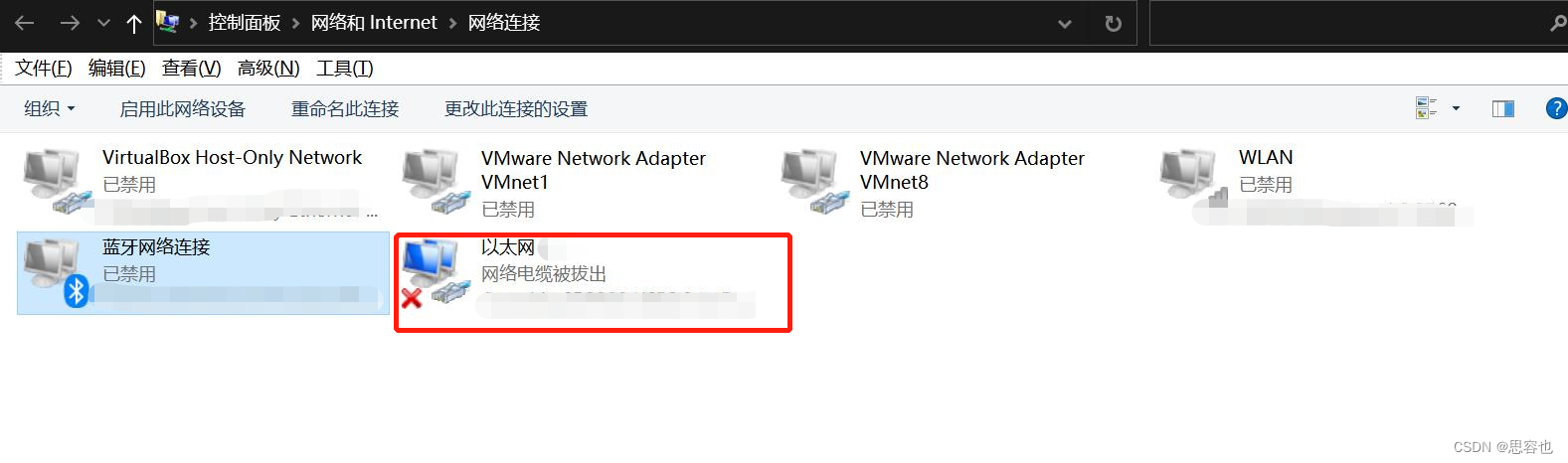

1.路由器交换机接口IP配置,AAA账户设置 2.配置telnet,进行远程,使用wireshark捕捉报文,验证明文传输 3.配置SSH,进行远程连接,使用wireshark捕捉报文,验证加密传输 实验步骤:1.启动交换机,并接上网线,(如果电脑没有水晶接口的就是用转接头) 2.禁用电脑上的其它网卡,只留以太网网卡,防止接收数据包的时候收到干扰。如下图所示。(由于这个图是在实验室后回宿舍补的所以以太网那边有个红X,因为没有连交换机,大家可忽略)。

3.打开“控制面板”—程序—打开和关闭Windows功能—勾选“Telnet客户端”

4.在PuTTy连接交换机的端口(设备管理器里查看端口),接着就是开始配置啦 5.进入用户模式:Switch> 6.进入特权模式:Switch>enable (变成Switch#) 7.进入全局模式:Switch#config 8.路由器或者交换机接口IP配置,账户及授权 配置ip过程中值得注意的就是,配置交换机的ip地址要跟以太网ip地址在同一个网段。(可以在网卡属性里查看)。 Switch(config)#interface vlan 1 Switch(config-if)#ip address 192.168.172.21 255.255.255.0 (配置交换机的ip地址以及掩码) Switch(config-if)#no shutdown9.创建账户 Switch(config)#username admin password ccna10. 配置telnet,进行远程,使用wireshark捕捉报文,验证明文传输 Switch(config)#line vty 0 15(交换机最大连接数为16,如果配置的是路由器就是 0 4) Switch(config-line)#transport input telnet(telnet 选择TCP/IP Telnet协议,使用户可以在PC和交换机登录服务器的TCP连接。) Switch(config-line)#login local11. 使用管理员的身份进入命令提示符(windowns+r),

12.输入telnet+配置的交换机的ip地址 然后连接成功后是这样子的,会显示密码没有设置,所以进不去Switch用户模式,返回Putty给telnet设置一个密码。(当然在这里不设置密码也能用wireshark抓包) switch (config)#line vty 0 15 switch (config-line)#password 111 (设置Telent远程登录的密码为111) switch (config-line)#login (开启密码) switch (config-line)#exit最后回去验证一下,发现可以进入了。

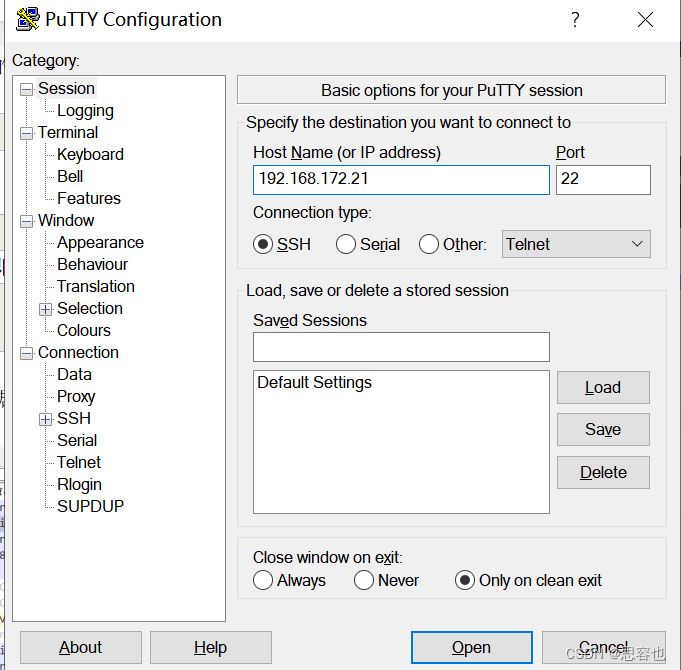

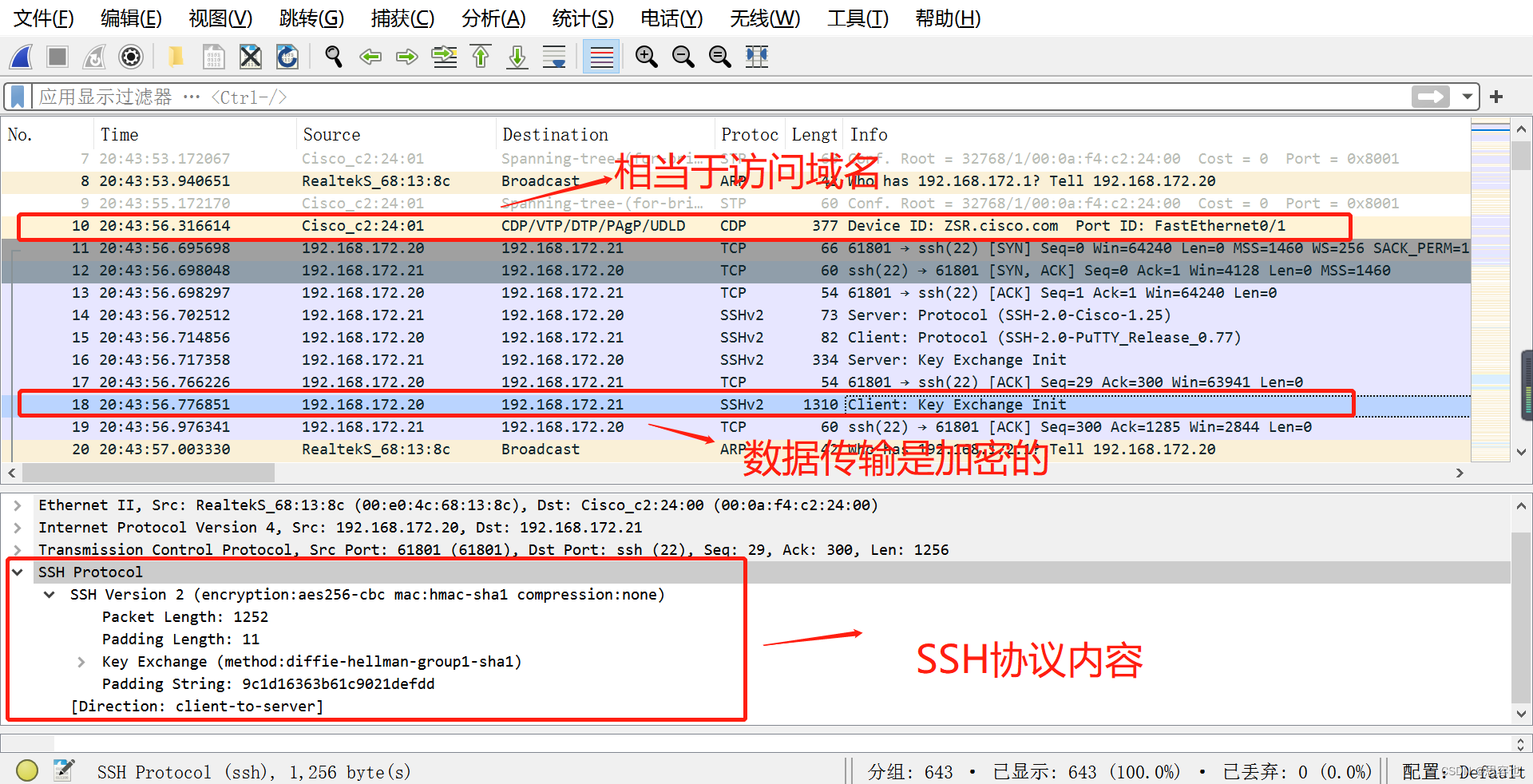

14.配置SSH,进行远程连接,使用wireshark捕捉报文,验证加密传输(乱码) 回到Putty,进入config模式进行配置 Switch(config)#hostname ZSR ZSR(config)#ip domain-name cisco.com15. 创建本地账户,启用ssh安全必须先设置hostname和domain-name ZSR(config)#crypto key generate rsa16.用rsa的方式加密 How many bits in the modulus [512]: 102417.机密位1024 (提示:在Cisoc中rsa支持360-2048位,该算法的原理是:主机将自己的公用密钥分发给相关的客户机,客户机在访问主机时则使用该主机的公开密钥来加密数据,主机则使用自己的私有的密钥来解密数据,从而实现主机密钥认证,确定客户机的可靠身份。) ZSR(config)#line vty 0 1518.进入vty虚拟模式 ZSR(config-line)#transport input ssh19.设置vty的登录模式为ssh ZSR(config-line)#login local ZSR(config)#ip ssh version 2(第2版本,一会抓到的包是SSHv2)20.弄完这些后,如果电脑有SSH的话可以直接勾选,没有的话可以使用XShell,我都没有,所以直接用PuTTy连接我的交换机。(打开wireshark)

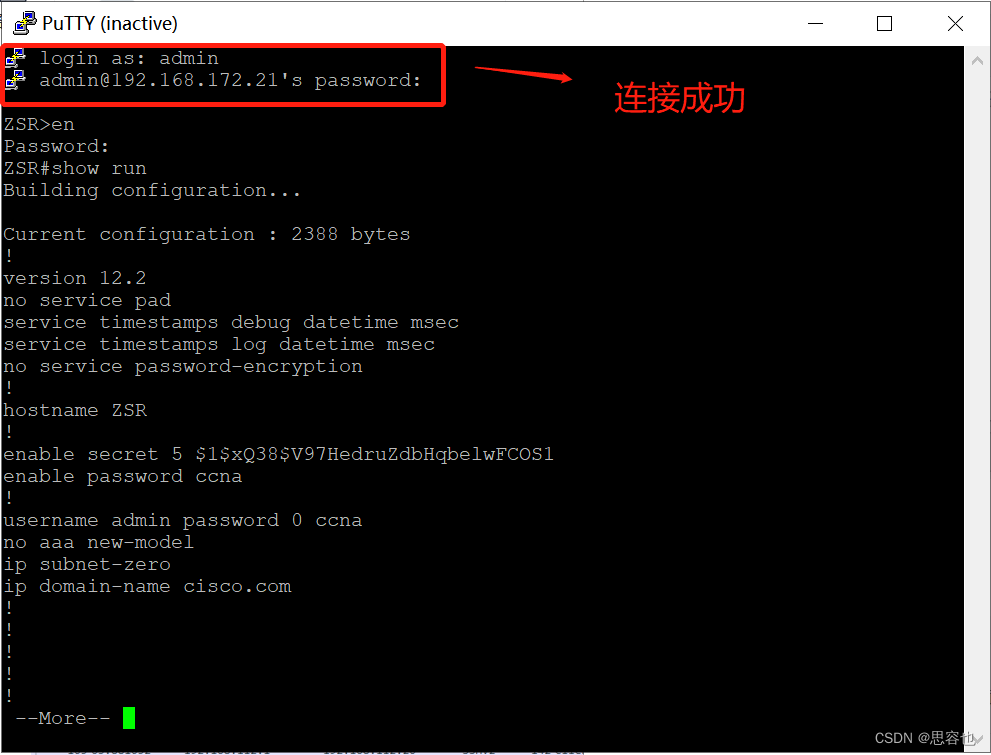

21.连接成功后,可以在里面使用show run 命令可以查看相关配置

22.抓包

在本次实验中,我了解telnet和ssh远程连接应用,telnet 协议和 SSH 协议都是命令行远程管理协议,有共同的应用领域,但两者相比之下,SSH 协议在发送数据时会对数据进行加密操作,使得数据传输更安全,即使攻击者得到数据,但是都是乱码,对数据有一定的保护性。更加安全。telnet的话,攻击者如果抓到发送的数据包,里面用户的相关信息都会呗暴露出来,非常的危险。但是在一下无需加密的场合telnet也仍还在被使用着,比如局域网。(以上实验内容陈述如有错误,欢迎指正) |

【本文地址】

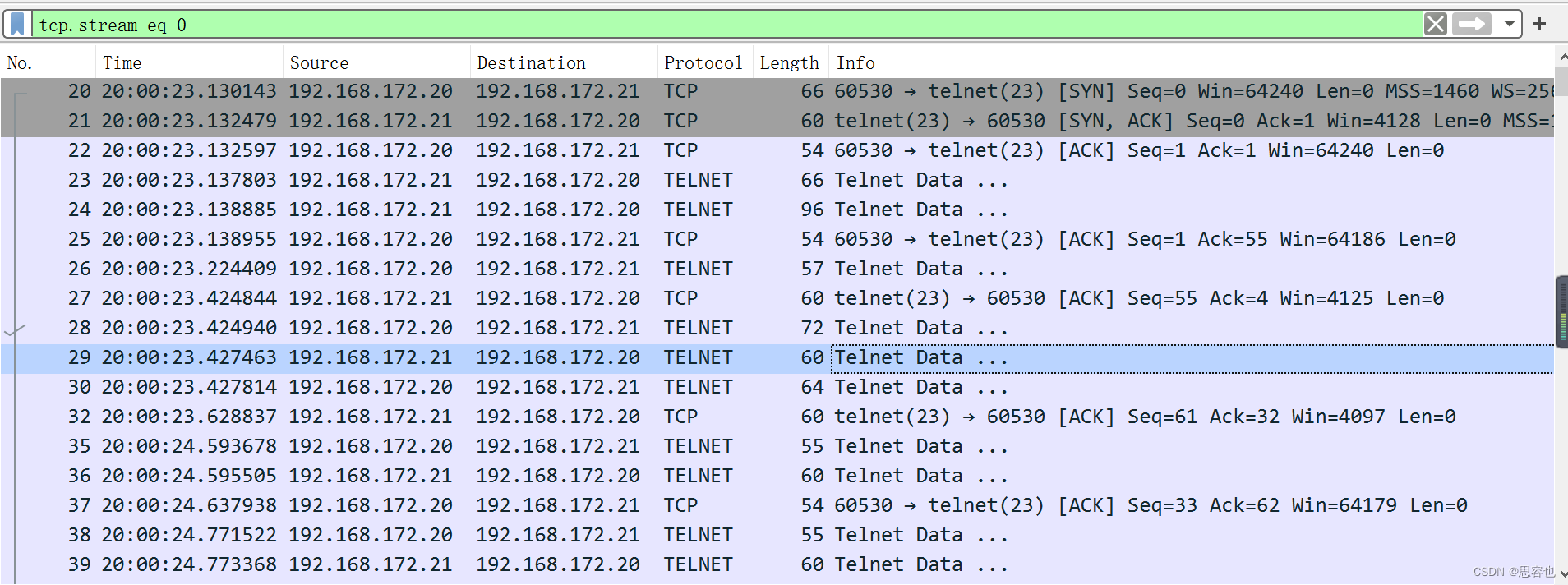

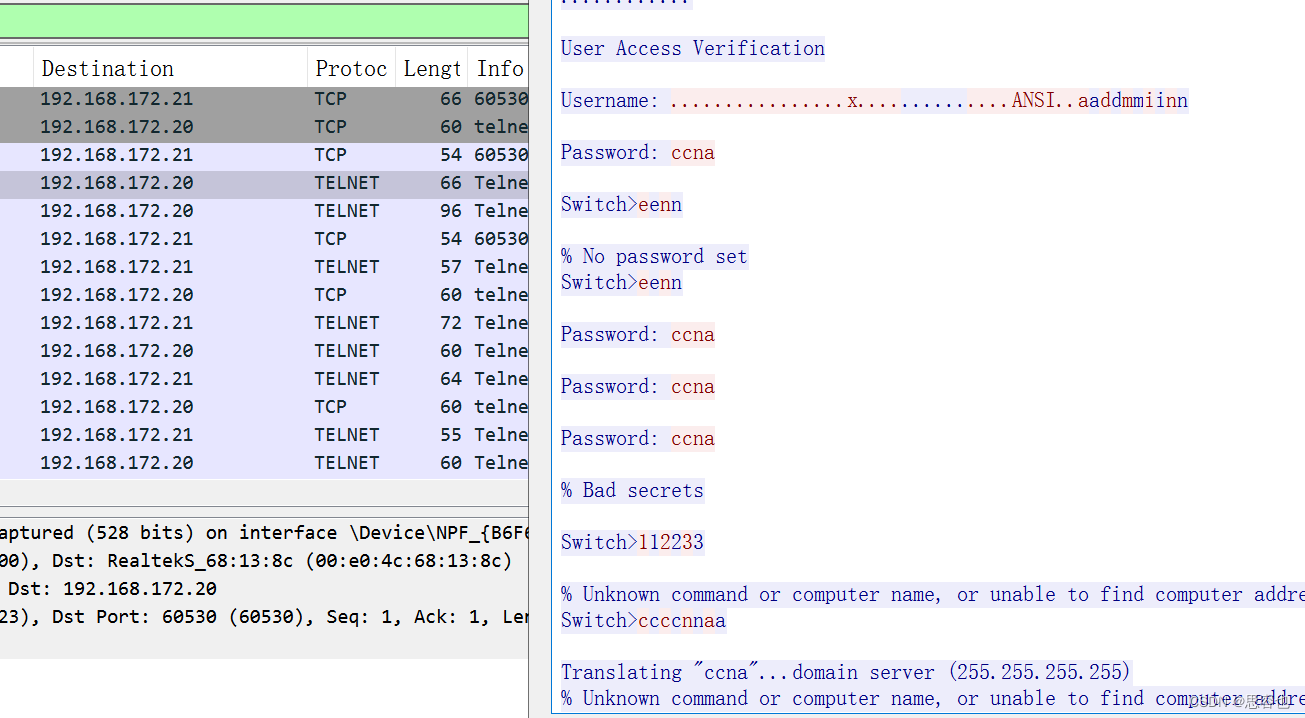

13.在登录过程中,使用wireshark捕捉,可以看到密码是明文传输的

13.在登录过程中,使用wireshark捕捉,可以看到密码是明文传输的