| Windows的密码生成算法 | 您所在的位置:网站首页 › 在线哈希破解 › Windows的密码生成算法 |

Windows的密码生成算法

|

文章目录

方法一、Python代码暴力破解方法二、hashcat工具破解

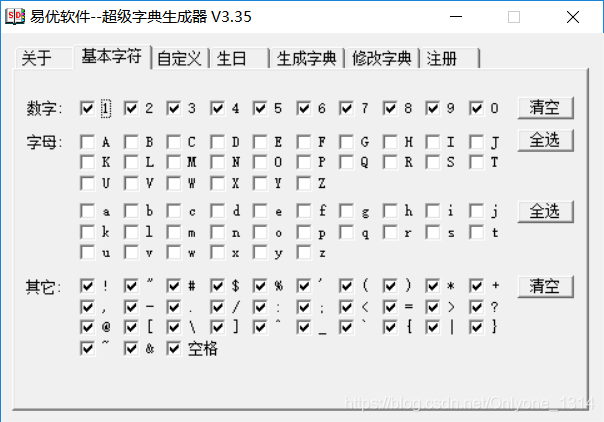

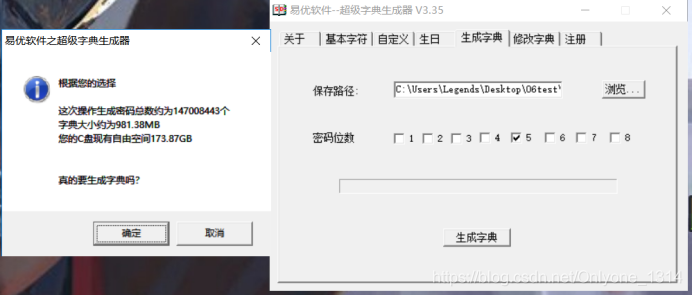

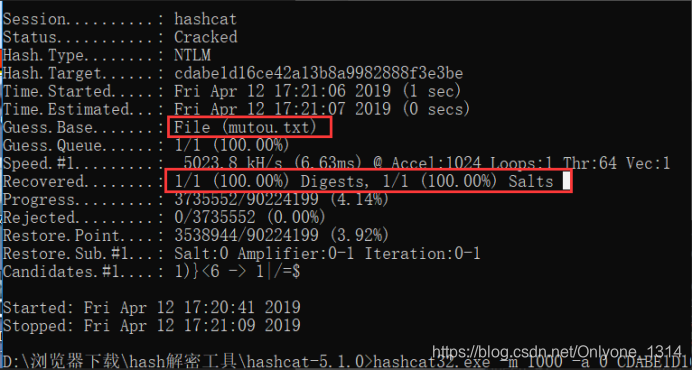

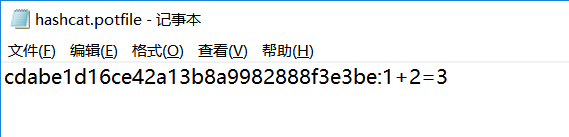

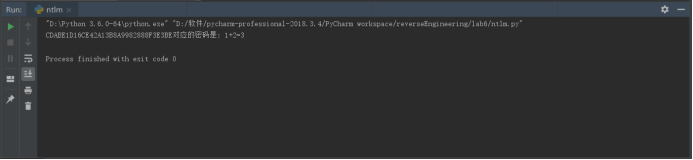

NTLM:CDABE1D16CE42A13B8A9982888F3E3BE hint:密码长度不超过5,数字和符号组成 Windows下NTLM Hash生成原理: IBM设计的LM Hash算法存在几个弱点,微软在保持向后兼容性的同时提出了自己的挑战响应机制,NTLM Hash便应运而生。 假设明文口令是”123456″: 1、首先转换成Unicode字符串,与LM Hash算法不同,这次不需要添加0补足14字节,从ASCII串转换成Unicode串时,使用little-endian序,0x80之前的标准ASCII码转换成Unicode码,就是简单地从0x??变成 0×00??。此类标准ASCII串按little-endian序转换成Unicode串,就是简单地在原有每个字节之后添加0x00。 2、对所获取的 Unicode串进行标准MD4单向哈希,无论数据源有多少字节,MD4固定产生128-bit的哈希值。 与LM Hash算法相比,明文口令大小写敏感,无法根据NTLM Hash判断原始明文口令是否小于8字节,摆脱了魔术字符串”KGS!@#$%”。NTLM安全性的关键在于MD4是真正的单向哈希函数,穷举作为数据源出现的明文,难度较大。 例如: “123456”先转换成Unicode码“310032003300340035003600”, 然后“310032003300340035003600”进行标准MD4单向哈希就得到了最后的NTLM Hash:32ED87BDB5FDC5E9CBA88547376818D4。 加密的流程就是: (1)把字符串转成Unicode编码串; (2)把Unicode编码串用MD4单项哈希算法生成固定128比特的哈希值。 方法一、Python代码暴力破解接下来,我们就根据加密流程来暴力破解,其中密码长度不超过5,数字和符号组成: # py -3 # -*- coding: utf-8 -*- # coding:utf-8 from Crypto.Hash import MD4 import string import hashlib # 数据字典:密码由数字和符号组成 dataDictionary = string.digits + string.punctuation # 密码长度不超过5 for a in range(len(dataDictionary)): for b in range(len(dataDictionary)): for c in range(len(dataDictionary)): for d in range(len(dataDictionary)): for e in range(len(dataDictionary)): password1 = dataDictionary[a]+"\0"+dataDictionary[b]+"\0"+dataDictionary[c]+"\0"+dataDictionary[d]+"\0"+dataDictionary[e]+"\0" # print(password) # 以指定的utf-8编码格式编码字符串,返回bytes 对象 password2 = password1.encode('utf-8') # print(password) # Crypto.Hash模块的MD4算法 # result = MD4.new() # result.update(password2) # if "CDABE1D16CE42A13B8A9982888F3E3BE" == str.upper(result.hexdigest()): # hashlib的md4算法,但是生成的明文都是小写,但是题目给的是大写,所以用str的upper函数把明文转化成大写 if 'CDABE1D16CE42A13B8A9982888F3E3BE' == str.upper(hashlib.new('md4',password2).hexdigest()): print("CDABE1D16CE42A13B8A9982888F3E3BE对应的密码是: " + password1) exit()运行结果: 因为老师提示了密码长度不超过5,数字和符号组成,直接生成攻击字典: 在cmd下运行hashcat:hashcat32.exe -m 1000 -a 0 CDABE1D16CE42A13B8A9982888F3E3BE mutou.txt 28秒找到了结果: 打开hashcat.potfile查看结果,CDABE1D16CE42A13B8A9982888F3E3BE解密后的结果为:1+2=3。 |

【本文地址】

得到CDABE1D16CE42A13B8A9982888F3E3BE解密后的结果为:1+2=3。

得到CDABE1D16CE42A13B8A9982888F3E3BE解密后的结果为:1+2=3。