|

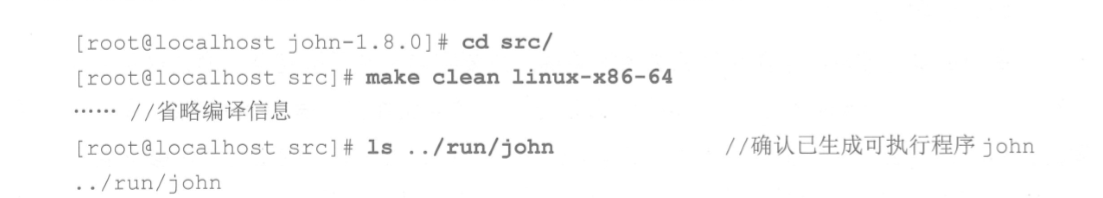

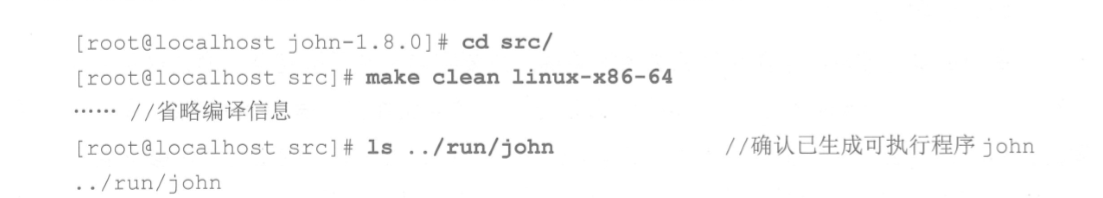

John the Ripper和NMAP,前者用来检测系统账号的密码强度,后者用来执行端口扫描任务。 在Internet环境中,过于简单的口令是服务器面临的最大风险。尽管大家都知道设置一个更 长.更复杂的口令会更加安全,但总是会有一些用户因贪图方便而采用简单、易记的口令字串。对于任何一个承担着安全责任的管理员,及时找出这些弱口令账号是非常必要的,这样便于采取进一步的安全措施(如提醒用户重设更安全的口令)。John the Ripper是一款开源的密码破解工具,能够在已知密文的情况下快速分析出明文的密码字串,支持DES、MD5等多种加密算法,而且允许使用密码字典(包含各种密码组合的列表文件)来进行暴力破解。通过使用John the Ripper,可以检测Linux/UNIX系统用户账号的密码强度。 1.下载并安装John the Ripper John the Ripper 的官方网站是http://www.openwall.com/john/,通过该网站可以获取稳定版源码包,如john-1.8.0.tar.gz.以源码包john-1.8.0.tar .gz为例,解压后可看到三个子目录一doc.run. src, 分别表示手册文档、运行程序、源码文件,除此之外还有一个链接的说明文件README。其中,doc 目录下包README、INSTALL. EXAMPLES 等多个文档,提供了较全面的使用指导。  切换到src 子目录并执行"make clean linux-x86-64” 命令,即可执行编译过程。若单独执行make命令,将列出可用的编译操作、支持的系统类型。编译完成以后, run子目录下会生成一个名为john的可执行程序。 切换到src 子目录并执行"make clean linux-x86-64” 命令,即可执行编译过程。若单独执行make命令,将列出可用的编译操作、支持的系统类型。编译完成以后, run子目录下会生成一个名为john的可执行程序。  John the Ripper不需要特别的安装操作,编译完成后的run子目录中包括可执行程序john及相关的配置文件、字典文件等可以复制到任何位置使用。 2.检测弱口令账号 在安装有John the Ripper 的服务器中可以直接对/etc/shadow文件进行检测。对于其他Linux服务器,可以对shadow文件进行复制,并传递给john程序进行检测。只需执行run目录下的john程序,将待检测的shadow文件作为命令行参数,就可以开始弱口令分析了。 John the Ripper不需要特别的安装操作,编译完成后的run子目录中包括可执行程序john及相关的配置文件、字典文件等可以复制到任何位置使用。 2.检测弱口令账号 在安装有John the Ripper 的服务器中可以直接对/etc/shadow文件进行检测。对于其他Linux服务器,可以对shadow文件进行复制,并传递给john程序进行检测。只需执行run目录下的john程序,将待检测的shadow文件作为命令行参数,就可以开始弱口令分析了。

在执行过程中,分析出来的弱口令账号将即时输出,第一列为 密码字串,第二列的括号内为相应的用户名(如用户kadmin的密码为” 123456*).默认情况下,john 将针对常见的弱口令设置特点,尝试破解已识别的所有密文字串,如果检测的时间太长,可以按Ctrl+C组合键强行终止。破解出的密码信息自动保存到john. pot文件中,可以结合”-- -show"选项进行查看。 在执行过程中,分析出来的弱口令账号将即时输出,第一列为 密码字串,第二列的括号内为相应的用户名(如用户kadmin的密码为” 123456*).默认情况下,john 将针对常见的弱口令设置特点,尝试破解已识别的所有密文字串,如果检测的时间太长,可以按Ctrl+C组合键强行终止。破解出的密码信息自动保存到john. pot文件中,可以结合”-- -show"选项进行查看。  3.使用密码字典文件 对于密码的暴力破解,字典文件的选择很关键。只要字典文件足够完整,密码破解只是时间上的问题。因此,什么 样的密码才足够强壮”取决于用户的承受能力,有人认为超过72小时仍无法破解的密码才算安全,也可能有人认为至少暴力分析一个月仍无法破解的密码才足够安全。John the Ripper默认提供的字典文件为password.lst, 其列出了3000多个常见的弱口令。如果有必要,用户可以在字典文件中添加更多的密码组合,也可以直接使用更加完整的其他字典文件。执行john程序时,可以结合"–wordlist= ”选项来指定字典文件的位置,以便对指定的密码文件进行暴力分析。 3.使用密码字典文件 对于密码的暴力破解,字典文件的选择很关键。只要字典文件足够完整,密码破解只是时间上的问题。因此,什么 样的密码才足够强壮”取决于用户的承受能力,有人认为超过72小时仍无法破解的密码才算安全,也可能有人认为至少暴力分析一个月仍无法破解的密码才足够安全。John the Ripper默认提供的字典文件为password.lst, 其列出了3000多个常见的弱口令。如果有必要,用户可以在字典文件中添加更多的密码组合,也可以直接使用更加完整的其他字典文件。执行john程序时,可以结合"–wordlist= ”选项来指定字典文件的位置,以便对指定的密码文件进行暴力分析。  从_上述结果可以看出,由于字典文件中的密码组合较少,因此仅破解出其中四个账号的口令。也不难看出,像“123456"” iloveyou"之类的密码有多脆弱了。 从_上述结果可以看出,由于字典文件中的密码组合较少,因此仅破解出其中四个账号的口令。也不难看出,像“123456"” iloveyou"之类的密码有多脆弱了。

1.3.2 网络扫描一 NMAP

NMAP是一个强大的端口扫描类安全评测工具,官方站点是http://nmap org/. NMAP被设计为检测众多主机数量的巨大网络,支持ping扫描、多端口检测. OS识别等多种技术。使用NMAP定期扫描内部网络,可以找出网络中不可控的应用服务,及时关闭不安全的服务,减小安全风险。 1.安装NMAP软件包 在CentOS 7系统中,既可以使用光盘自带的nmap-6. 40-7.el7 . x86_ .64 .rpm安装包,也可以使用从NMAP官方网站下载的最新版源码包,这里以YUM方式安装的nmap软件包为例。   2. 扫描语法及类型 NMAP的扫描程序位于/usr/bin/nmap目录下,使用时基本命令格式如下所示。 2. 扫描语法及类型 NMAP的扫描程序位于/usr/bin/nmap目录下,使用时基本命令格式如下所示。  其中,扫描目标可以是主机名. IP地址或网络地址等,多个目标以空格分隔:常用的选项有”-p“ “-n”, 分别用来指定扫描的端口、禁用反向DNS解析(以加快扫描速度);扫描类型决定着检测的方式,也直接影响扫描的结果。比较常用的几种扫描类型如下。 其中,扫描目标可以是主机名. IP地址或网络地址等,多个目标以空格分隔:常用的选项有”-p“ “-n”, 分别用来指定扫描的端口、禁用反向DNS解析(以加快扫描速度);扫描类型决定着检测的方式,也直接影响扫描的结果。比较常用的几种扫描类型如下。  3.扫描操作示例 为了更好地说明nmap命令的用法,下面介绍几个扫描操作的实际用例。 ➢针对本机进行扫描, 检查开放了哪些常用的TCP端口. UDP端口。 3.扫描操作示例 为了更好地说明nmap命令的用法,下面介绍几个扫描操作的实际用例。 ➢针对本机进行扫描, 检查开放了哪些常用的TCP端口. UDP端口。  在扫描结果中,STATE 列若为open则表示端口为开放状态,为filtered 表示可能被防火墙过滤,为closed表示端口为关闭状态。 ➢检查192.168.4.0/24网段中有哪些主机提供FTP服务。 在扫描结果中,STATE 列若为open则表示端口为开放状态,为filtered 表示可能被防火墙过滤,为closed表示端口为关闭状态。 ➢检查192.168.4.0/24网段中有哪些主机提供FTP服务。  ➢快速检测192.168.4.0/24网段中有哪些存活主机(能ping通)。 ➢快速检测192.168.4.0/24网段中有哪些存活主机(能ping通)。

➢检测IP地址位于192.168 .4.100~ 200的主机是否开启文件共享服务。 [root@localhost ~]# nmap -p 139,445 192.168.4.100-200 Starting Nmap 6.40 ( http://nmap.org ) at 2017-09-14 22:03 EDT Nmap scan report for 192.168.4.110 Host is up (0.00028s latency) . PORT STATE SERVICE 139/tcp open netbios-ssn 445/tcp open microsoft-ds MAC Address: 00:0C:29:99:01:07 (VMWare) Nmap done: 101 IP addresses (1 host up) scanned in 12.163 seconds ➢检测IP地址位于192.168 .4.100~ 200的主机是否开启文件共享服务。 [root@localhost ~]# nmap -p 139,445 192.168.4.100-200 Starting Nmap 6.40 ( http://nmap.org ) at 2017-09-14 22:03 EDT Nmap scan report for 192.168.4.110 Host is up (0.00028s latency) . PORT STATE SERVICE 139/tcp open netbios-ssn 445/tcp open microsoft-ds MAC Address: 00:0C:29:99:01:07 (VMWare) Nmap done: 101 IP addresses (1 host up) scanned in 12.163 seconds

|  切换到src 子目录并执行"make clean linux-x86-64” 命令,即可执行编译过程。若单独执行make命令,将列出可用的编译操作、支持的系统类型。编译完成以后, run子目录下会生成一个名为john的可执行程序。

切换到src 子目录并执行"make clean linux-x86-64” 命令,即可执行编译过程。若单独执行make命令,将列出可用的编译操作、支持的系统类型。编译完成以后, run子目录下会生成一个名为john的可执行程序。  John the Ripper不需要特别的安装操作,编译完成后的run子目录中包括可执行程序john及相关的配置文件、字典文件等可以复制到任何位置使用。 2.检测弱口令账号 在安装有John the Ripper 的服务器中可以直接对/etc/shadow文件进行检测。对于其他Linux服务器,可以对shadow文件进行复制,并传递给john程序进行检测。只需执行run目录下的john程序,将待检测的shadow文件作为命令行参数,就可以开始弱口令分析了。

John the Ripper不需要特别的安装操作,编译完成后的run子目录中包括可执行程序john及相关的配置文件、字典文件等可以复制到任何位置使用。 2.检测弱口令账号 在安装有John the Ripper 的服务器中可以直接对/etc/shadow文件进行检测。对于其他Linux服务器,可以对shadow文件进行复制,并传递给john程序进行检测。只需执行run目录下的john程序,将待检测的shadow文件作为命令行参数,就可以开始弱口令分析了。 在执行过程中,分析出来的弱口令账号将即时输出,第一列为 密码字串,第二列的括号内为相应的用户名(如用户kadmin的密码为” 123456*).默认情况下,john 将针对常见的弱口令设置特点,尝试破解已识别的所有密文字串,如果检测的时间太长,可以按Ctrl+C组合键强行终止。破解出的密码信息自动保存到john. pot文件中,可以结合”-- -show"选项进行查看。

在执行过程中,分析出来的弱口令账号将即时输出,第一列为 密码字串,第二列的括号内为相应的用户名(如用户kadmin的密码为” 123456*).默认情况下,john 将针对常见的弱口令设置特点,尝试破解已识别的所有密文字串,如果检测的时间太长,可以按Ctrl+C组合键强行终止。破解出的密码信息自动保存到john. pot文件中,可以结合”-- -show"选项进行查看。  3.使用密码字典文件 对于密码的暴力破解,字典文件的选择很关键。只要字典文件足够完整,密码破解只是时间上的问题。因此,什么 样的密码才足够强壮”取决于用户的承受能力,有人认为超过72小时仍无法破解的密码才算安全,也可能有人认为至少暴力分析一个月仍无法破解的密码才足够安全。John the Ripper默认提供的字典文件为password.lst, 其列出了3000多个常见的弱口令。如果有必要,用户可以在字典文件中添加更多的密码组合,也可以直接使用更加完整的其他字典文件。执行john程序时,可以结合"–wordlist= ”选项来指定字典文件的位置,以便对指定的密码文件进行暴力分析。

3.使用密码字典文件 对于密码的暴力破解,字典文件的选择很关键。只要字典文件足够完整,密码破解只是时间上的问题。因此,什么 样的密码才足够强壮”取决于用户的承受能力,有人认为超过72小时仍无法破解的密码才算安全,也可能有人认为至少暴力分析一个月仍无法破解的密码才足够安全。John the Ripper默认提供的字典文件为password.lst, 其列出了3000多个常见的弱口令。如果有必要,用户可以在字典文件中添加更多的密码组合,也可以直接使用更加完整的其他字典文件。执行john程序时,可以结合"–wordlist= ”选项来指定字典文件的位置,以便对指定的密码文件进行暴力分析。  从_上述结果可以看出,由于字典文件中的密码组合较少,因此仅破解出其中四个账号的口令。也不难看出,像“123456"” iloveyou"之类的密码有多脆弱了。

从_上述结果可以看出,由于字典文件中的密码组合较少,因此仅破解出其中四个账号的口令。也不难看出,像“123456"” iloveyou"之类的密码有多脆弱了。

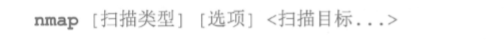

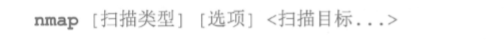

2. 扫描语法及类型 NMAP的扫描程序位于/usr/bin/nmap目录下,使用时基本命令格式如下所示。

2. 扫描语法及类型 NMAP的扫描程序位于/usr/bin/nmap目录下,使用时基本命令格式如下所示。  其中,扫描目标可以是主机名. IP地址或网络地址等,多个目标以空格分隔:常用的选项有”-p“ “-n”, 分别用来指定扫描的端口、禁用反向DNS解析(以加快扫描速度);扫描类型决定着检测的方式,也直接影响扫描的结果。比较常用的几种扫描类型如下。

其中,扫描目标可以是主机名. IP地址或网络地址等,多个目标以空格分隔:常用的选项有”-p“ “-n”, 分别用来指定扫描的端口、禁用反向DNS解析(以加快扫描速度);扫描类型决定着检测的方式,也直接影响扫描的结果。比较常用的几种扫描类型如下。  3.扫描操作示例 为了更好地说明nmap命令的用法,下面介绍几个扫描操作的实际用例。 ➢针对本机进行扫描, 检查开放了哪些常用的TCP端口. UDP端口。

3.扫描操作示例 为了更好地说明nmap命令的用法,下面介绍几个扫描操作的实际用例。 ➢针对本机进行扫描, 检查开放了哪些常用的TCP端口. UDP端口。  在扫描结果中,STATE 列若为open则表示端口为开放状态,为filtered 表示可能被防火墙过滤,为closed表示端口为关闭状态。 ➢检查192.168.4.0/24网段中有哪些主机提供FTP服务。

在扫描结果中,STATE 列若为open则表示端口为开放状态,为filtered 表示可能被防火墙过滤,为closed表示端口为关闭状态。 ➢检查192.168.4.0/24网段中有哪些主机提供FTP服务。  ➢快速检测192.168.4.0/24网段中有哪些存活主机(能ping通)。

➢快速检测192.168.4.0/24网段中有哪些存活主机(能ping通)。 ➢检测IP地址位于192.168 .4.100~ 200的主机是否开启文件共享服务。 [root@localhost ~]# nmap -p 139,445 192.168.4.100-200 Starting Nmap 6.40 ( http://nmap.org ) at 2017-09-14 22:03 EDT Nmap scan report for 192.168.4.110 Host is up (0.00028s latency) . PORT STATE SERVICE 139/tcp open netbios-ssn 445/tcp open microsoft-ds MAC Address: 00:0C:29:99:01:07 (VMWare) Nmap done: 101 IP addresses (1 host up) scanned in 12.163 seconds

➢检测IP地址位于192.168 .4.100~ 200的主机是否开启文件共享服务。 [root@localhost ~]# nmap -p 139,445 192.168.4.100-200 Starting Nmap 6.40 ( http://nmap.org ) at 2017-09-14 22:03 EDT Nmap scan report for 192.168.4.110 Host is up (0.00028s latency) . PORT STATE SERVICE 139/tcp open netbios-ssn 445/tcp open microsoft-ds MAC Address: 00:0C:29:99:01:07 (VMWare) Nmap done: 101 IP addresses (1 host up) scanned in 12.163 seconds