| 萌新UP不用杀软和蠕虫病毒Nimnul战斗! | 您所在的位置:网站首页 › viruswin32tutugen200004专杀 › 萌新UP不用杀软和蠕虫病毒Nimnul战斗! |

萌新UP不用杀软和蠕虫病毒Nimnul战斗!

|

首先说明:是真实的事件,UP裸机测试,不是虚拟机!(还在用WinXP的原因就是电脑配置渣,就这么简单)  先介绍一下Nimnul病毒: Nimnul病毒是蠕虫病毒的一种,Nimnul病毒潜伏在电脑后台,感染exe、dll、htm、html四种格式的文件. htm(下文中htm和html都统称htm)文件会被植入一段VBScript代码,代码长度长达100多KB,这段代码会在htm文件本地打开时执行,会向系统释放exe格式的子病毒. exe和dll文件会被植入一个新区段,至于在新区段中放了什么代码咱们就不得而知了.exe被感染时还会释放一个名为【原文件名Srv.exe】的子病毒,咱就曾经因为把一个自己写的软件发给别人,却在发之前被Nimnul感染,发过去之后对方意识到这个文件有病毒,以为是咱植入的而失去了一个大佬朋友.(他是个不愿意听别人解释的人)

这个病毒本身危害并不是很大,主要危害就是会影响电脑运行速度,htm文件会变得很大,对于那些电脑配置极高的来说,完全可以不用把这个病毒放在眼里,但对于咱这个配置低的不行的电脑,影响就非常之大了. 曾经有段时间突然电脑玩不了mc1.8以上的版本,就算是1.6.4Forge版本也会有明显卡顿,咱当时一直以为是电脑硬件老化而导致的,直到后来在学习html和php的时候,发现每次保存以后htm文档就会在后边多出一段100多KB的代码,即使删掉,在下次保存的时候又会出现,咱当时使用的是HBuider,当时以为是工具原因,于是换了Notepad++,但还是有同样的情况出现,当时就意识到电脑可能中毒了.

后来在网上查到一点相关资料,但给出的结果都是【查杀不干净】、【修复不了的】等,但同时也查杀到一个Nimnul病毒的专杀工具,这时咱才知道这个病毒的名字叫Nimnul.  Nimnul蠕虫病毒专杀工具(其实只能解毒不能杀) Nimnul蠕虫病毒专杀工具(其实只能解毒不能杀)但是经过咱的使用,发现这个工具只能解毒,并不能彻底杀掉病毒,解毒被感染文件以后病毒又从后台继续感染.

后来杀毒软件换了又换,基本上把国内的流氓杀软全部试了一遍,还真的没有一个杀软能查到这个病毒,何止是查杀病毒本身,就连被感染了的exe、dll、htm文件都发现不了异常.至此对国内杀软彻底失去了信心.

咱是易语言爱好者,D盘里装了个易语言,当然易语言的帮助文件也少不了,帮助文件就是htm类型的.前几天突然发现咱的易语言文件夹居然有2G!(刚安装的0.5G不到)后来发现光是help文件夹就占了1.3G,点进去发现里面近万个htm帮助文件都被感染了,这下挺麻烦,每次都要用专杀工具清理十多二十分钟才能安心用电脑(有的人可能会问为什么不管这病毒,毕竟咱的电脑配置低,一个几百KB的htm文件打开如果不用Notepad++之类的第三方软件的话还是很慢的)而咱又是个怕麻烦的人,心想不如自己手动杀掉这个病毒一劳永逸.

和Nimnul的斗争 和Nimnul的斗争

咱想先从被病毒感染了的htm文件开始下手,通过之前查到的资料得知,这个htm文件被植入的是一段Script,咱打开找到这段代码,发现是VBScript代码,但是自己又不懂VBS,身边也似乎没有接触VBS的朋友,这下就头疼了…

后来在代码里发现了一些似曾相识的英文单词,比如DropFileName="svchost.exe"这句代码,咱猜测这个病毒是想写入一些东西到svchost.exe这个文件或是进程中去.

继续往下看,又发现了GetSpecialFolder(2) & "\" & DropFileName这段代码,仔细一看,发现GetSpecialFolder不就是易语言里的 取特殊目录() 嘛!但是参数中的2是什么意思呢…咱猜测是系统目录的意思,病毒大概是想把代码植入到svchost.exe当中去,或者是替换掉这个系统文件,在被感染的htm文件中最长的就是那个写入的数据,在之前查到的资料中显示这段数据是子病毒以文本形式保存的16进制代码.

根据资料显示这个病毒感染exe和dll时会为文件添加一个新区段以便植入病毒代码,于是咱找到了一个工具查了svchost.exe的区段信息,却没有发现什么异常.  svchost.exe的区段信息(文章最后会提到在报告中显示病毒事实上不会对系统文件进行感染,但这里的svchost.exe有可能是htm中的VBS代码所感染的) svchost.exe的区段信息(文章最后会提到在报告中显示病毒事实上不会对系统文件进行感染,但这里的svchost.exe有可能是htm中的VBS代码所感染的)但是咱还是怀疑有可能svchost.exe被直接替换掉,于是找了装了WinXP虚拟机的朋友要原文件和原文件MD5.

在拿到原文件前,突然想起系统中有很多svchost.exe进程,咱觉得可能只是其中一个进程在作怪,只要查到进程的源文件位置然后隔离/强制删除就行了.

于是根据朋友的推荐下载了火绒剑,结果在进程位置上并没有发现什么奇怪的地方,所有进程全部来源于C:\WINDOWS\svchost.exe,只是PID不同.

后来在网络部分发现了这个:  被svchost.exe调用的ADVAPI32.DLL模块 被svchost.exe调用的ADVAPI32.DLL模块可能是这个进程通过ADVAPI32.DLL这个模块在进行数据传输,而且火绒剑提示未知文件,这个就很迷,不知道这个未知文件指的是svchost.exe还是ADVAPI32.DLL,也不知道这个未知文件是根据文件名判断的还是根据MD5判断的.总之又多了一个可疑的东西:AVDAPI32.DLL.

后来又通过火绒剑在系统监控模块监控svchost.exe进程,发现进程对注册表、系统文件以及咱平时看到的htm文件有很频繁的读写,朋友说这是正常现象,因为svchost.exe是宿主进程.咱不懂什么是宿主进程,但是咱知道它频繁对那些经常被感染的htm文件进行读写就很可疑!

另外发现火绒剑中显示的PID有两个数值,用冒号隔开,前一个数值,只要是来源于svchost.exe都是相同的,而后一个数值却因为事件的不同而不同.于是咱在百度贴吧发帖求问这两个PID的含义.  svchost.exe不同行为拥有不同的PID svchost.exe不同行为拥有不同的PID在这期间又捕捉到了它感染咱的htm文件的迹象:  对大量htm文件进行读取(至于为什么没有写入操作,因为这里的htm文件已经被感染,病毒不会重复感染这些文件,这些读取操作只是在检测文件是否被感染) 对大量htm文件进行读取(至于为什么没有写入操作,因为这里的htm文件已经被感染,病毒不会重复感染这些文件,这些读取操作只是在检测文件是否被感染) 扫描全盘的文件(不知道为什么png和mp3也要扫描...某份病毒分析报告中说到这个病毒会采集被感染计算机的个人信息上传,咱想病毒这时可能就是在干这种事) 扫描全盘的文件(不知道为什么png和mp3也要扫描...某份病毒分析报告中说到这个病毒会采集被感染计算机的个人信息上传,咱想病毒这时可能就是在干这种事)后来拿到了WinXP系统下的svchost.exe和ADVAPI32.dll的源文件,通过MD5对比,咱发现svchost.exe并没有改动,但ADVAPI32.dll有改动!这个现象更是令人摸不清头脑…明明发现了感染行为的是svchost.exe,而这个程序是完全正常的,被改动的却是ADVAPI32.dll.

咱猜测可能是ADVAPI32.dll中的API被修改来引导svchost.exe感染文件(换句话说是在svchost.exe调用某个API时运行被植入在ADVAPI32.dll中的病毒代码),如果上面的猜想和研究全部正确的话,这个猜测也就是正确的.(至少是咱目前能想到对这种现象的唯一完美解释)

找到病毒感染exe、dll文件增加的区段名

咱一共从朋友的上传那里下载了两次ADCAPI32.dll,一次是上午下载的,一次是刚才下载的,根据病毒特性会在后台持续搜索未感染的文件,咱们可以对比两个dll的区段来得知病毒植入病毒代码时添加的区段名.  刚刚下载的 刚刚下载的 上午下载的 上午下载的由于是同一个文件从网上得到,应该得到两份相同的文件,但咱们可以看到上午下载的那份文件已经多了一个.rmnet区段,由此可以推断出病毒增加的区段名为.rmnet.

后来咱上网查了关于.rmnet的资料,发现解决问题需要对病毒母体进行分析.

于是咱拿出了前几天运行某个被感染程序时偶然崩溃的时候捡到的病毒传播的母体(因为病毒感染程序以后恶意代码是依赖被感染程序运行的,被感染程序崩溃后病毒删除自身的指令就不会执行).  偶然得到的病毒母体 偶然得到的病毒母体在网上搜索nedwp病毒和rmnet病毒都有该病毒的相关信息,但信息似乎并不全面.(其实有一个据说可以直接清理干净病毒的专杀工具,但咱以前试过,点start以后工具就和一个壳一样什么都没干…)  病毒母体的区段信息 病毒母体的区段信息

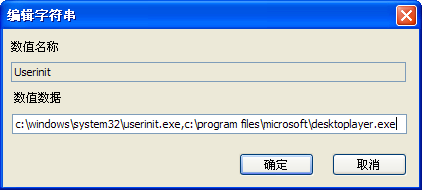

提到分析,咱突然想起来刚得到病毒母体的时候把它丢到哈勃里分析过了,当时并没有认真看分析结果,如今咱们对病毒有一定的了解,再来仔细看看分析结果会怎么样.  哈勃分析病毒母体 哈勃分析病毒母体经过近半个小时的认真查看,咱发现了以下几个可疑部分: 此处修改了一个系统关键注册表项 咱问了朋友这个表项是干什么的,结果如下  和大佬朋友的聊天记录 和大佬朋友的聊天记录也就是说这个病毒想让本体跟随系统的启动而启动,咱还查了一下这个表项的内容: c:\windows\system32\userinit.exe,c:\program files\microsoft\desktoplayer.exe,c:\program files\microsoft\desktoplayersrv.exe,,c:\program files\microsoft\desktoplayersrvsrv.exe  哈勃分析 哈勃分析 这里可以看到病毒创建了一个DesktopLayer.exe,以及一个图标文件 这里可以看到病毒创建了一个DesktopLayer.exe,以及一个图标文件 病毒创建的图标(根据病毒分析报告显示,这个ico是从某个网站根目录下下载下来的,与病毒上传收集到的用户信息的网站是同一个) 病毒创建的图标(根据病毒分析报告显示,这个ico是从某个网站根目录下下载下来的,与病毒上传收集到的用户信息的网站是同一个) 关键信息:互斥体 关键信息:互斥体也就是说病毒创建了c:\program files\microsoft\desktoplayer.exe这个文件(后面那两个带srv的目测是重复感染的结果,至于为什么会重复感染…可能是咱使用了解毒工具) 咱们手动创建互斥体KyUffThOkYwRRtgPP就可以阻止病毒运行(前提是病毒没有创建该互斥体) 至此基本得出解决该病毒的方法: 创建KyUffThOkYwRRtgPP互斥体 删除desktoplayer.exe 修复注册表项\REGISTRY\MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit 使用专杀工具清除VBS代码和rmnet区段 嗯,说干就干.

咱发现病毒已经创建了KyUffThOkYwRRtgPP互斥,于是决定先把注册表项修复,删除desktoplayer.exe,重启,再看看病毒是否还存在.

修复了注册表后,还没重启,仅仅是刷新一下注册表编辑工具,病毒就把注册表又感染了回来,而且频率极高,很可能用的是死循环.  Userinit表项内容被病毒锁定(后面的内容由于情况比较急,所以就没有截图了) Userinit表项内容被病毒锁定(后面的内容由于情况比较急,所以就没有截图了)咱觉得这无非就是病毒在重复写注册表,那么就先把病毒弄死,再改注册表呢.

于是咱直接跑去删除DesktopLayer.exe,却提示文件正在被另一个人或程序使用.不过这可难不倒咱,以前不知道遇到过多少次这种情况了,虽然说有可能会发生什么意外…

前面说到咱对国产杀软失去了信心,还是指病毒查杀方面,国产杀软的删文件是真的令人直喊666,想当初360误报一个易语言程序,待你慢慢把这个程序加入白名单,发现全盘的易语言程序已经被360拉进了隔离箱,有的甚至直接删除,那速度与强度是目前为止咱见过最强的.

所以咱拿出了国产杀软,一个文件粉碎机把DesktopLayer.exe给粉碎掉,然后重启.

果然,DesktopLayer.exe不再重新出现了,咱又觉得有点儿不对劲,难道这样一个让很多人都头疼甚至让杀软都头疼的病毒,只是一个文件粉碎就能够解决的吗?

咱带着这个疑问,重新把注册表修复,并且确认注册表不再被感染后,跑去开开心心地码代码…

由于杀软没有关闭,这时杀软又开始疯狂弹窗提示有感染型病毒,咱意识到不对劲,跑回去看,DesktopLayer.exe又出现了,注册表也被重新感染了,而回到刚才使用过的软件的目录,发现下边有生成了【原文件名Srv.exe】的子病毒,咱才意识到,刚才只是把母体病毒清除了,还有这么多子病毒没有清除!所以一使用被感染的软件就会使母体病毒重新出现.

咱马上想出了一个办法:先清除母体病毒,重启,不打开任何被感染的文件,马上使用专杀工具修复被感染的文件,最后修复注册表.

到了这一步,咱也终于知道为什么专杀工具明明是exe的可执行文件后缀却为bat,其实是为了避免被病毒感染,一旦专杀工具被感染,在使用专杀工具的时候都会重新感染病毒,那还玩毛?

最终咱按照上面的方法完全清除了这个病毒…从开始分析到完全清除,历时十一个小时,没有借助杀软(粉碎工具就不算了…咱也会写,只不过速度可能不如杀软),从最初的研究VBS代码,到追踪svchost.exe进程,到查被感染文件区段,到分析病毒母体,到哈勃查行为,到注册表,病毒一步步露出自己的真实面目.过程还是很刺激的!做完也很有成就感!毕竟是一直感染了近两年的病毒,害咱两年都没碰mc…哭唧唧qwq(其实就算病毒被杀了也只能玩玩1.6.4而已…配置嘛…真的是辣鸡)

但是过程中咱还有两个疑惑没有解决: 病毒(DesktopLayer.exe及其释放出来的*Srv.exe)是如何指导svchost.exe感染文件的(过程中有检测到svchost.exe对全盘的htm文件有读写动作,所以一定是svchost.exe在操作)

在网上病毒相关的分析报告中指出病毒不会感染系统文件,咱在使用专杀工具时也发现只要扫描到了系统目录就什么病毒都扫不出,但是ADVAPI32.dll确实被改动了,难道是以前被其他病毒修改的?不敢确定

好吧,这次的病毒斗争就到这里结束啦…虽然咱有预感这病毒还有可能有残留,可能会复发(毕竟一个让这么多人和杀软都头疼的病毒就这么轻松解决了?杀软都只能解毒而不能彻底查杀掉病毒…始终让人难以置信吧)但是还是希望不要复发啦…就算是渣配置电脑咱也想玩玩mc嘛…  第一次写酱紫的报告呢...希望大家喜欢23333~ |

【本文地址】