| 系统安全及应用 | 您所在的位置:网站首页 › etc解锁 › 系统安全及应用 |

系统安全及应用

|

系统安全:于个人和企业都很重要

1.数据安全,主要就是防止个人的敏感信息被窃取、盗用和破坏 2.企业法律法规要求, 3.企业形象 账户安全控制锁定不需要的账户 passwd -l 用户名 passwd -u 锁定密码 usermod -L 用户名 usermod -U 锁定用户 删除不需要的账户 userdel -r 用户名 连同家目录一并删除

lsattr /etc/passwdd lsattr /etc/shadow lsattr /etc/fstab 锁定/解锁重要的文件 /etc/passwd /shadow /fstab chattr +i /etc/passwd 锁定文件 lsattr /etc/passwd 查看文件状态(密码) chattr -i /etc/passwd 解锁文件 对密码进行安全控制密码有效期:到了一定时间点,强制修改密码 密码控制:文本格式控制 vim /etc/login.defs 修改配置文件,改变账号创建时的最大有效期 #只针对新建用户生效 vim /etc/shadow 直接改 chage -M 30 ky30 针对已有用户进行修改

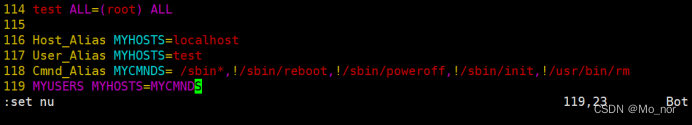

cat /etc/shadow change -d 0 用户名 强制用户下次登录时修改密码 修改历史记录对历史命令进行限制;限制历史命令的数量、清空历史命令 history -c 临时清除历史命令;重启后恢复 vim /etv/profile 永久修改 HISTSIZE=1000 默认保存一千条;可修改 登录和退出时清空历史记录.bash_logout Echo " " 开机.bashrc echo "" > .bashrc gg 设置登录的超时时间:作用:针对远程连接工具;一段时间会自动断开,释放资源 vim /etc/profile G o 回车 在页尾行写入 TMOUT=600 600秒内不作操作,自动退出远程连接工具 wq! 保存并退出 su 切换用户su - 用户 完整切换,环境变量改变 su 用户 不完全切换 echo $PATH 查看当前环境变量 exit 退出当前用户 限制用户进行切换:工作中为了方便,我们会给一些普通用户类似管理员的权限,这些用户只能自己用,不能随便切换到其他用户 wheel组是一个特殊的组,用于控制用户的访问权限; 加入wheel组的用户,可以使用管理员特有的一些命令; 使用特殊命令时前面要加sudo ,执行root管理员的命令; wheel组默认为空,需要手动添加,会限制命令的适用范围,不会给所有的权限 启用pam_wheel PAM可插拔式认证模块PAM:身份认证的框架,提供一种标准的身份认证接口,管理员可以定制化配置各种认证方式 可插拔:即配即用,即删即失效 ls /etc/pum.d 服务配置文件 流程:sever服务——PAM—— . pam:认证模块、授权模块、模块的参数和配置项auth:用户身份认证 account:账户的有效性 passwd:用户修改密码时的机制校验 session:会话控制,控制最多打开的文件数,能开多少进程等等 required:一票否决;表示只有认证成功才能进行下一步,但是如果认证失败,结果也不会立即通知用户,而是等到所有的认证步骤全部走完,才会给用户回馈 requisite:一票否决,只要认证失败,立刻终止,并反馈用户 sufficient:一票通过,返回成功后,就不会在执行跟它相同模块内的认证,其他模块返回失败,也可以忽略 optional:可选项,可有可无 sudo命令的用途和提升sudo命令的 sudoers:必须强制保存退出,或者强制退出 sudo:普通用户可以使用管理员才能使用的命令,但是权限一定要进行限制,不能全部放开,否则风险极大 vim /etc/sudoers 99G 加#,注释掉 G o 在文件末尾写入 给的权限 dn ALL=(root) /sbin/ifconfig 令dn=root,但只能用ifconfig(添加虚拟网卡); 可用多个命令,之间用逗号隔开 限制权限 hostnamectl set-hostname test1 永久修改主机名为test1 开关机安全控制:grub,添加密码,禁止修改 实验创建一个test用户

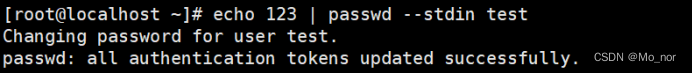

设置密码为123

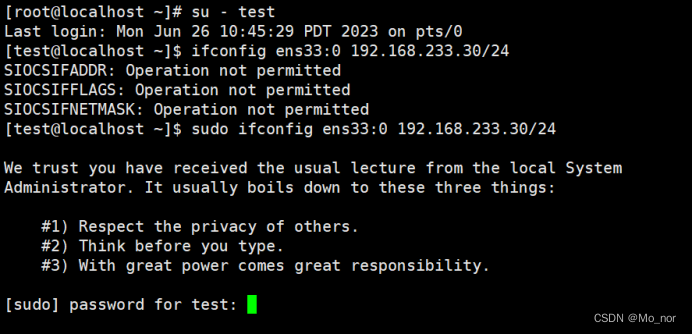

进入sudoers 注释掉第99行;给予用户test,添加虚拟网卡、查看密码、创建和删除的权限

切换到用户test并添加虚拟网卡,加sudo前缀后成功

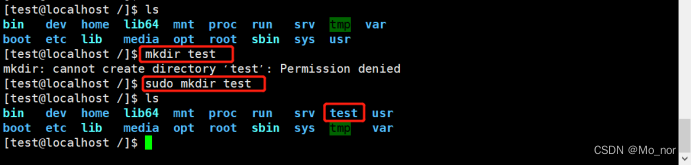

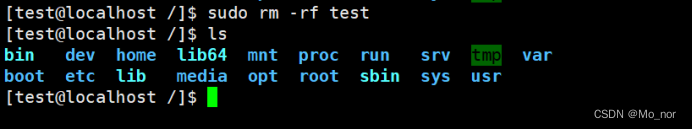

创建和删除文件也一样

2.禁用指定的命令

限制成功 |

【本文地址】