| CTF攻防世界 Misc高手进阶区 6分题 Wireshark(详细解析) | 您所在的位置:网站首页 › ctf真题miss › CTF攻防世界 Misc高手进阶区 6分题 Wireshark(详细解析) |

CTF攻防世界 Misc高手进阶区 6分题 Wireshark(详细解析)

|

目录 题目链接: 题目解析: 获得flag: 题目链接: https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id=5459&page=6

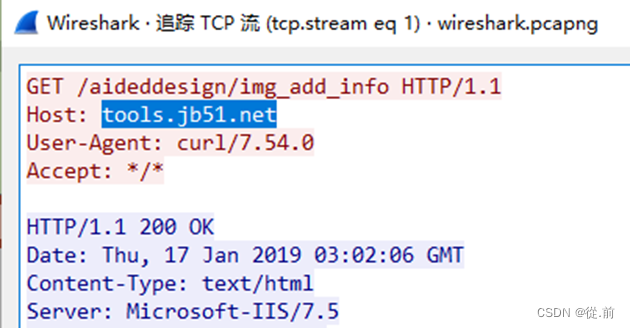

得到一个流量包,打开看得眼花,先关注http 一个个追踪,先看到一个网站tools.jb51.net/aideddesign/img_add_info

打开之后发现是一个图片加密解密的网站,

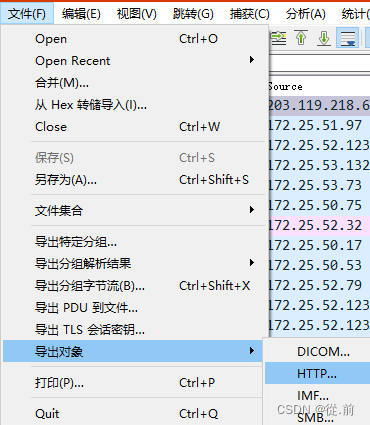

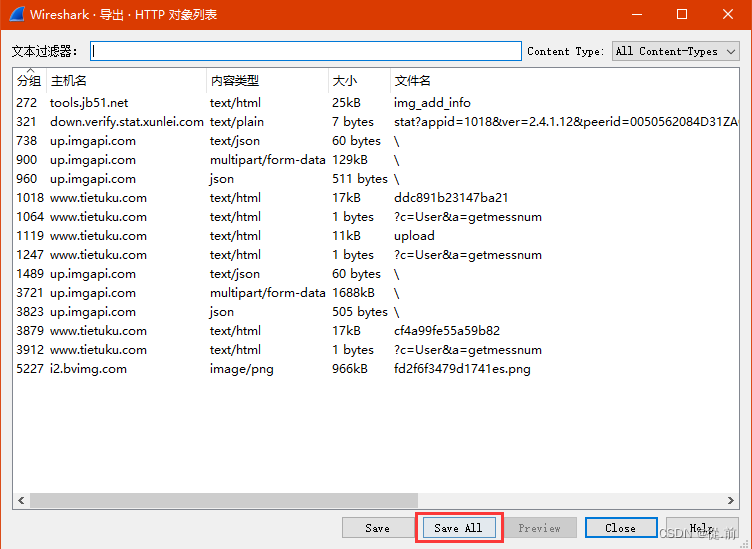

导出全部http对象,保存出来。

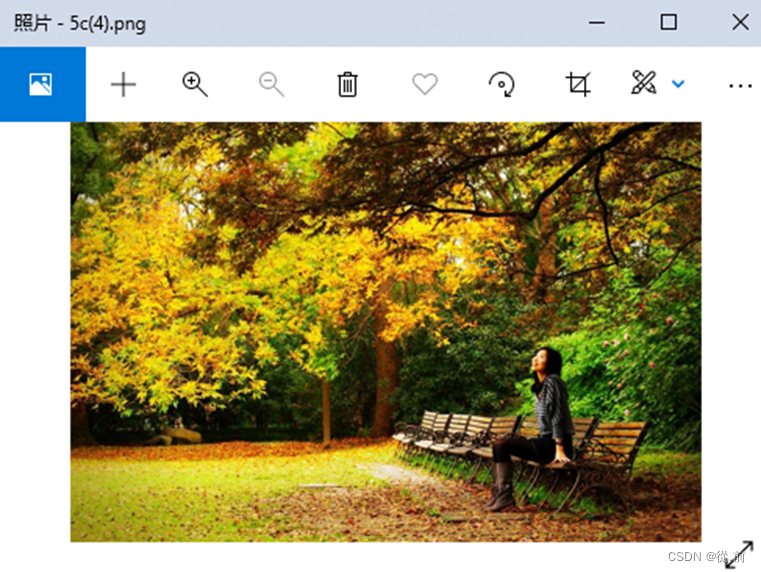

全部导出之后,发现一个png格式的风景照,和两个较大的文件

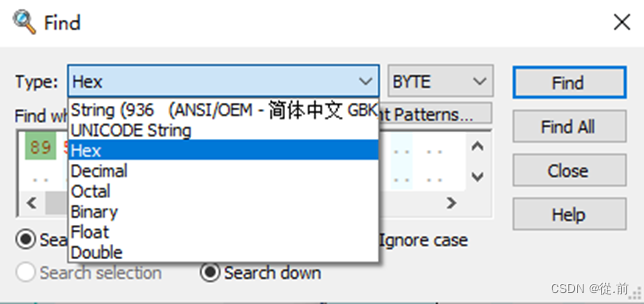

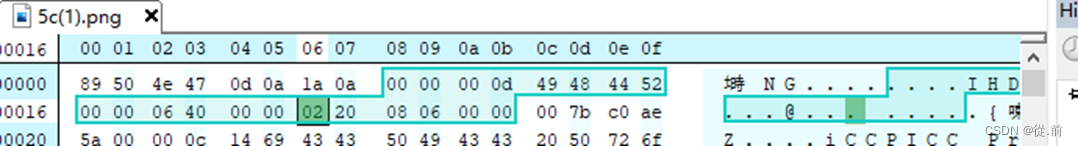

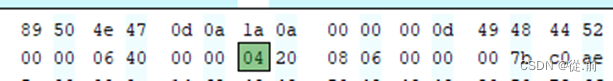

因为png格式的风景照没有更多线索,猜测可能和png格式有关,将两个较大文件改成png格式。 将文件拖进hex editor中Ctrl+F搜索,需要将搜索方式改为hex搜索

查询16进制8950 搜索到png头,将之前没用的数据删除;再查询png结尾49 45 4e 44删除多余部分另存为.png。

是一个钥匙图片,将第二个文件也使用hex editor更改为png格式,转化之后查看也是一个风景照图片,而转化后的图片比另一个一样的风景照文件大小大了很多,而且之前发现一个图片加解密的网站,所以这个转化后的风景照应该是有加密的信息。

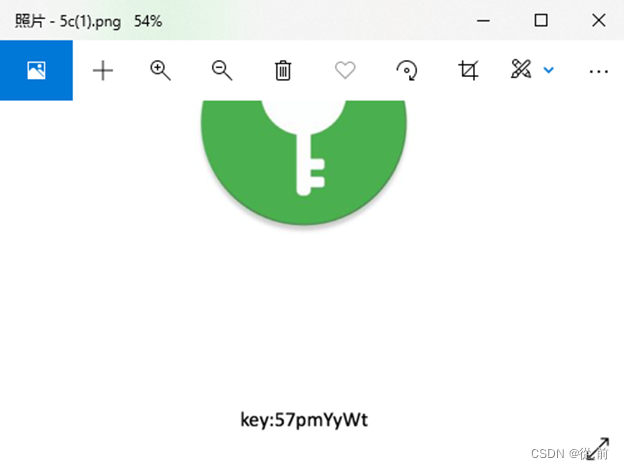

将图片文件放入解密网站发现需要key才能解密,再次将钥匙图片拖进hex editor中仔细查看

发现高小于宽很多,更改图像的高,将02更改为04保存文件

发现钥匙图片已经出现key了:key:57pmYyWt

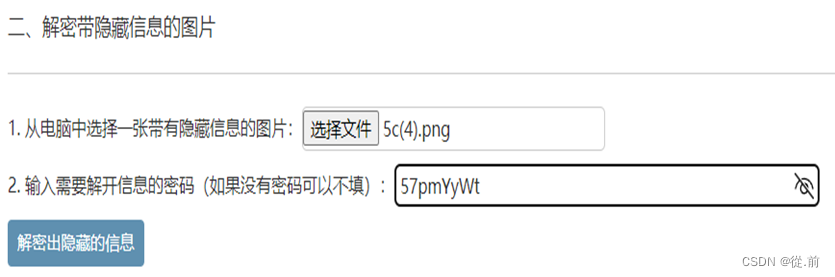

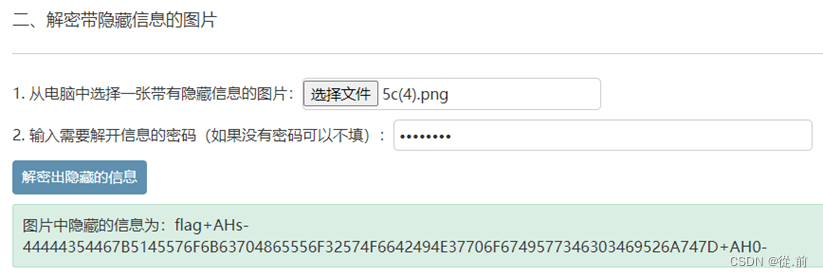

再次将风景照放入工具中,解密出来flag信息

看到所给出的信息包含0、1、2、3、4、5、6、7、8、9、A、B、C、D、E、F所以判断可能是base16,使用在线解密获得flag

|

【本文地址】

公司简介

联系我们

| 今日新闻 |

| 推荐新闻 |

| 专题文章 |